Plugin bảo trì WP đã được phát hiện là dễ bị tấn công bởi CSRF và XSS được lưu trữ. Vào ngày 15 tháng 11, WordFence đã báo cáo lỗ hổng cho các nhà phát triển plugin bảo trì WP. Sau đó, các nhà phát triển plugin (Florent Malliefaud) khẩn trương vá lỗ hổng chỉ trong một ngày.

Phiên bản 5.0.6 không có lỗ hổng bảo mật. Chúng tôi khuyên bạn nên cập nhật plugin của mình từ bất kỳ phiên bản nào trước đó lên phiên bản này.

Giới thiệu về Plugin bảo trì WP

Như tên gọi của nó, plugin bảo trì WP cho phép bạn đặt trang web của mình ở chế độ bảo trì. Nó cũng cho phép bạn tùy chỉnh rộng rãi trang bảo trì trang web của mình.

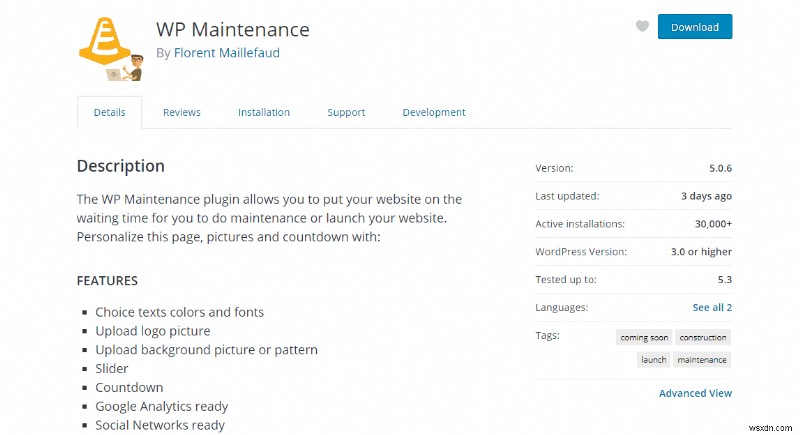

Đây là giao diện của plugin bảo trì WP trong kho lưu trữ WordPress.

Như bạn có thể thấy, có tới hơn 30.000 lượt cài đặt đang hoạt động của plugin này. Các tính năng của nó bao gồm văn bản tùy chỉnh, logo, hình ảnh, CSS, v.v. trên trang bảo trì. Bạn thậm chí có thể chèn đồng hồ đếm ngược trên trang bảo trì trang web của mình.

Chi tiết về lỗ hổng

Theo WordFence, lỗ hổng này cho phép những kẻ tấn công đặt trang web của bạn ở chế độ bảo trì và tiêm mã độc vào các trang web của bạn. Về cơ bản, các tính năng tùy chỉnh là một lỗ hổng trong plugin. Cài đặt tùy chỉnh không kiểm tra khóa nonce của người dùng trước khi cập nhật cài đặt. Điều này có thể dẫn đến một cuộc tấn công CSRF nghiêm trọng.

Ngoài ra, thiếu quy trình vệ sinh mã thích hợp trong trường nhập cài đặt, điều này cho phép tin tặc đưa các mã nguy hiểm vào trang web của bạn.

Các kỹ thuật khác có trong phần tiếp theo.

Chi tiết kỹ thuật

Bảo trì WP tạo điều kiện cho một số lượng lớn các tính năng tùy chỉnh. Nó chỉ ra các tính năng tùy chỉnh quá mức cần thiết để giám sát tốt hơn. Điều này thiếu bảo trì WP với tính năng bảo vệ không giới hạn và Vệ sinh Đầu vào / Đầu ra trên các giá trị. Những khu vực bị bỏ qua này dẫn đến Truy vấn Yêu cầu Xuyên Trang (CSRF). CSRF sau đó đã dẫn đến lỗ hổng Cross-Site Scripting (XSS) trong Bảo trì WP.

Nhìn vào mã này:

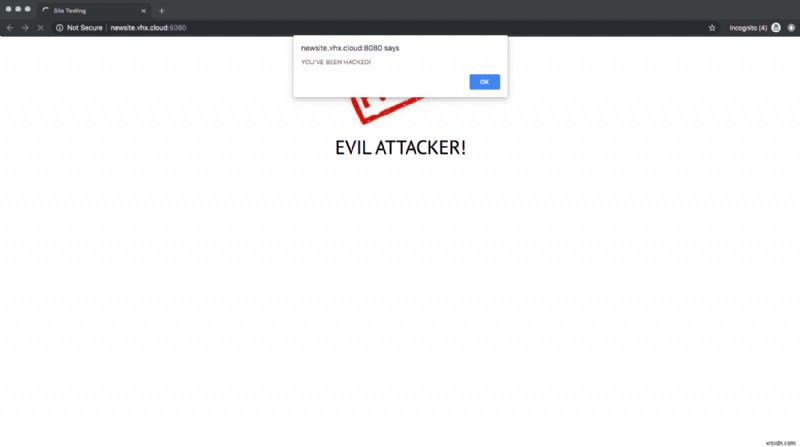

Ở đây, hàm update_general AJAX không xác minh mã thông báo nonce, khiến nó dễ bị CSRF. Ngoài ra, các hàm update_option () &wpm_update_settings () không có tính năng khử trùng đầu vào. Điều này có thể cho phép người dùng / kẻ tấn công trái phép đưa các tập lệnh độc hại vào dưới dạng XSS được lưu trữ, khi được gọi có thể gây chuyển hướng, khai thác tiền điện tử, đánh cắp dữ liệu, v.v. trên trang web của bạn.

Nhìn chung, tất cả các cài đặt trong plugin đều dễ bị tấn công bởi CSRF &XSS.

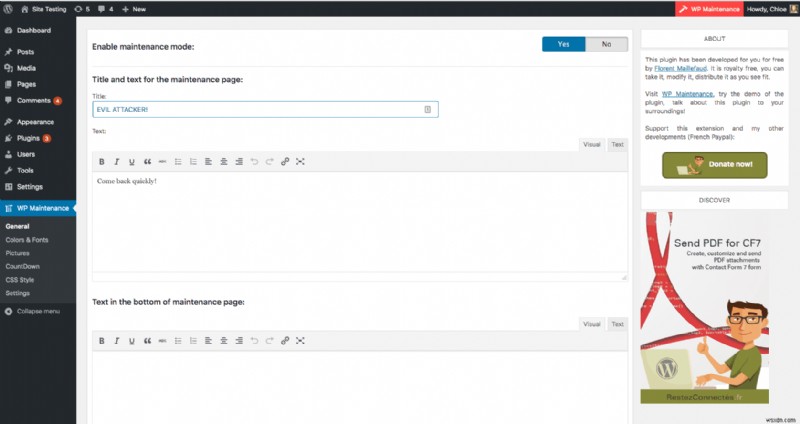

Cửa sổ Cài đặt chung trong bảo trì WP có hai trường đầu vào. Tiêu đề và trường văn bản.

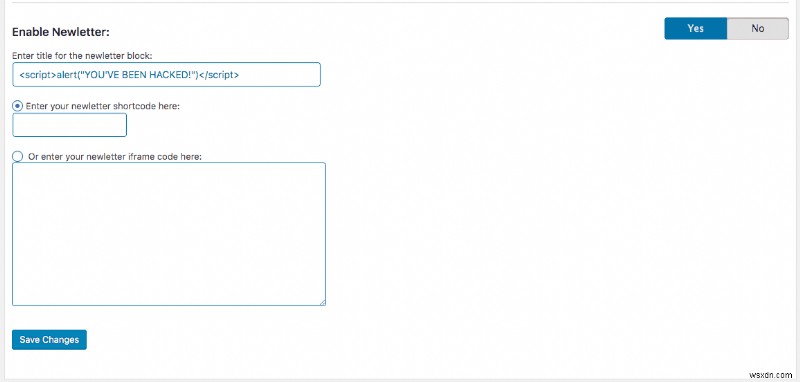

Do xác thực và vệ sinh thiếu sót, các mã độc hại bỏ qua quá trình phân tích cú pháp và được lưu trữ dưới dạng lỗ hổng XSS được lưu trữ. Xem ví dụ sau về trường “Bật bản tin” của bảo trì WP:

Các mã vượt qua quá trình khử trùng và nó sẽ được thực thi.

Cập nhật để Giảm thiểu rủi ro

Chỉ cần cập nhật plugin lên phiên bản mới nhất (5.0.6) để giảm thiểu rủi ro.

Ngoài ra, bảo trì bảo mật không đúng cách vẫn là một vấn đề nghiêm trọng trong nhiều plugin WordPress. Cách tốt nhất bạn có thể đảm bảo an ninh cho trang web của mình đang trở nên kén chọn. Nơi mà việc bảo trì WP nhanh chóng trong việc vá các lỗ hổng, không nhiều plugin làm được điều đó.

Chỉ tải xuống các plugin có nhóm phát triển và hỗ trợ tích cực. Bạn có thể biết điều này bằng cách kiểm tra các bài đánh giá plugin hoặc tìm kiếm chúng trong các diễn đàn.

Astra Security at Help

Có một plugin an toàn sẽ hữu ích, nhưng bạn có biết điều gì còn hữu ích hơn việc dựa vào bảo mật của plugin không? Có hệ thống bảo mật chuyên dụng của riêng bạn.

Bảo mật Astra là một bộ bảo mật hoàn chỉnh cho trang web WordPress của bạn. Bạn có thể ngồi lại và thư giãn khi Astra đang chăm sóc bảo mật cho trang web của bạn. Nó cung cấp nhiều tính năng như tường lửa ứng dụng web, máy quét phần mềm độc hại, dọn dẹp phần mềm độc hại, kiểm tra bảo mật và hơn thế nữa cho trang web của bạn. Bạn có thể kiểm tra các đánh giá của chúng tôi tại đây.

Hãy xem bản demo của Astra và tự mình biết.

Đặt câu hỏi bảo mật của bạn trong hộp nhận xét bên dưới, chúng tôi sẽ đảm bảo trả lời 🙂

Hoặc bạn cũng có thể liên hệ với các chuyên gia bảo mật trong cuộc trò chuyện tại đây.