Một trong những cảm giác tồi tệ nhất mà bạn có thể trải qua với tư cách là chủ sở hữu trang web là phát hiện ra rằng trang web WordPress của bạn đã bị tấn công . Nếu các biện pháp bảo mật chủ động không được thực hiện, tin tặc có thể thực hiện các cuộc tấn công dược phẩm, trang lừa đảo, spam SEO Nhật Bản, phần mềm độc hại chuyển hướng, v.v. thông qua cuộc tấn công bảng điều khiển quản trị viên WordPress.

Một loại hack wp-admin mới đã xuất hiện để thêm người dùng quản trị WordPress trái phép và lây nhiễm trang web bằng một cuộc tấn công dược phẩm . Hậu quả điển hình của một vụ hack như vậy bao gồm chiếm toàn bộ trang web, đánh cắp dữ liệu, xâm phạm cơ sở dữ liệu và chiếm quyền điều khiển SEO. Quản trị viên WordPress là phần quan trọng nhất của trang web của bạn - bị khóa quản trị viên có nghĩa là mất quyền truy cập vào trang web của bạn!

Các triệu chứng của vụ hack wp-admin là gì?

Dưới đây là một số dấu hiệu bạn có thể thấy nếu bảng quản trị WordPress của bạn bị tấn công:

- Bạn nhận thấy rằng những người dùng quản trị mà bạn không biết đã được thêm vào trang web WordPress của bạn hoặc nhận thấy rằng nhiều người dùng WordPress spam đã được tạo thì chắc chắn đó là tình huống hack wp-admin.

- Google lập chỉ mục trang web của bạn với các trang spam dược phẩm.

- Trang web WordPress của bạn trở nên rất chậm.

- Các trang web mới được thêm vào trang web của bạn với văn bản tiếng Nhật (các trang spam SEO tiếng Nhật).

- Mọi plugin Bảo mật WordPress mà bạn đã thêm vào trang web của mình sẽ tự động bị vô hiệu hóa.

- Bạn tìm thấy các tệp không xác định như admin.php, adminer.php trong / public_html thư mục hoặc / public_html / wp-admin thư mục.

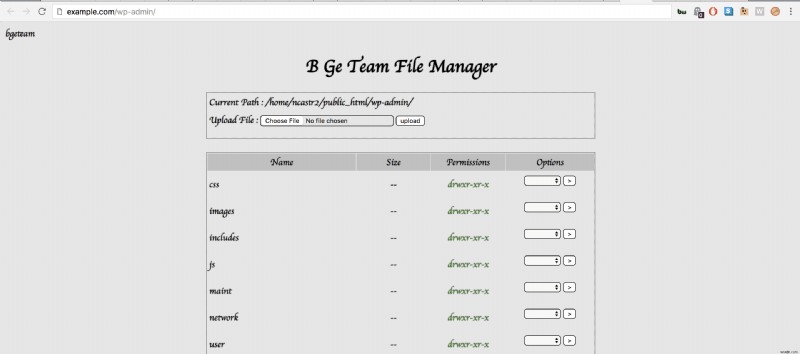

- Trang wp-admin của bạn tải một giao diện người dùng khác, trống hoặc một Trình quản lý tệp có tên ‘B Ge Team File Manager’ được tải lên và thay vì trang đăng nhập, bạn sẽ thấy màn hình đen / xám với danh sách các tệp trên máy chủ.

- Bạn gặp lỗi máy chủ nội bộ PHP 500 khi truy cập wp-admin hoặc sau khi đăng nhập.

- Tùy chọn 'bất kỳ ai cũng có thể đăng ký' đã được bật từ phần Cài đặt »Trang chung trong khu vực quản trị WordPress.

- Bạn không thể thêm / xóa các plugin.

- Nhà cung cấp dịch vụ lưu trữ của bạn sẽ tạm ngưng tài khoản của bạn.

- Một trình bao web được tải lên trang web của bạn.

- Bạn tìm thấy mã được mã hóa base64 trông đáng ngờ trong các tệp chủ đề / lõi.

- Các tệp WordPress cốt lõi của trang web của bạn đã được sửa đổi.

Blog liên quan - Hướng dẫn toàn diện để khắc phục trang web WordPress bị tấn công

Làm cách nào để xóa mã phần mềm độc hại wp-admin khỏi trang web của tôi?

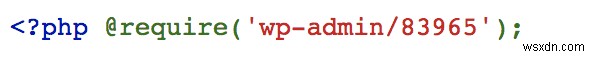

1. Kiểm tra tệp index.php: Bước đầu tiên tốt là kiểm tra index.php của trang web của bạn hoặc wp-admin / index.php để xem nếu chúng đã được sửa đổi. Thông thường, nếu trang web của bạn bị ảnh hưởng bởi vụ hack wp-admin, thì dòng mã sau sẽ được thêm vào đầu index.php tệp:

Tệp được 'yêu cầu' / 'được bao gồm' ở đây chứa mã độc hại, được thực thi mỗi khi chạy WordPress. Mã như vậy có thể tạo ra các trang dược phẩm giả mạo, các trang spam SEO của Nhật Bản và các phần mềm độc hại lây nhiễm khác.

Bạn có thể chỉ cần xóa mã @require khỏi tệp sau khi so sánh nó với nội dung của các tệp WP lõi từ kho lưu trữ GitHub của chúng.

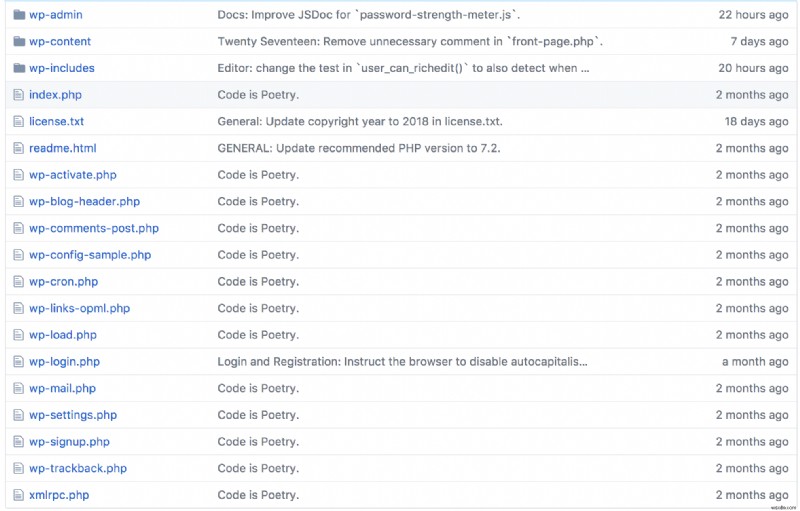

2. Tìm kiếm các tệp do phần mềm độc hại tạo: Bạn cũng có thể kiểm tra xem có bất kỳ tệp mới nào trong thư mục gốc của máy chủ hoặc / wp-admin không thư mục không phải do bạn tạo. Một số tệp mẫu mà bạn có thể tìm thấy là:

- Marvins.php

- db_.php

- 8c18ee

- 83965

- admin.php

- buddy.zip

- dm.php

Nếu bạn tìm thấy bất kỳ tệp nào đáng ngờ ở trên, hãy sao lưu trang web của bạn và xóa chúng. Một cài đặt WordPress tiêu chuẩn thường có các tệp sau trong thư mục gốc của máy chủ - bất kỳ tệp nào khác ngoài những tệp này mà bạn chưa tạo đều có thể là phần mềm độc hại.

3. Đề phòng Spam SEO: Bạn có thể thực hiện tìm kiếm trên Google để xem danh sách các trang được lập chỉ mục cho miền của mình, như sau:

Nếu kết quả tìm kiếm cho trang web của bạn giống với ảnh chụp màn hình, hãy tham khảo hướng dẫn loại bỏ thư rác SEO bằng tiếng Nhật của chúng tôi.

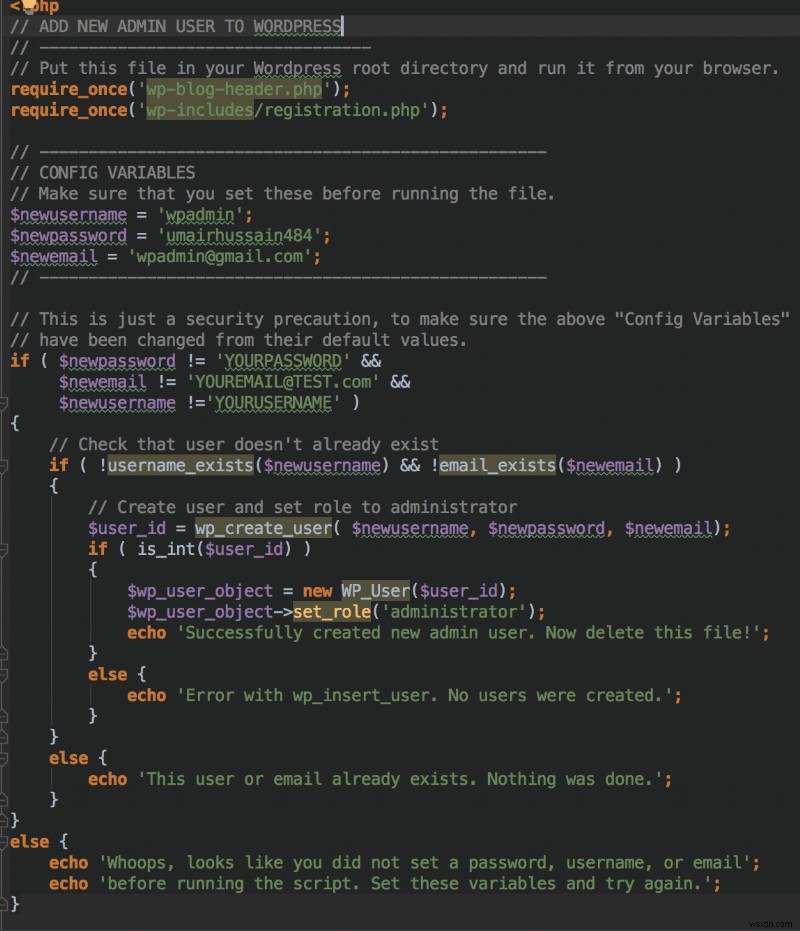

4. Theo dõi quản trị viên WordPress không xác định: Nếu bạn tìm thấy nhiều quản trị viên, hãy xóa các tài khoản WordPress không xác định khỏi trang Người dùng và theo dõi tập lệnh cửa hậu để thêm người dùng quản trị vào trang web WordPress của bạn.

Truy cập trang Người dùng ( wp-admin / users.php? Role =administrator ) trong trang web WordPress của bạn để xem có người dùng quản trị viên mới nào đã được thêm hay không và xóa các tài khoản bạn không nhận ra.

Bây giờ bạn có thể tìm kiếm tập lệnh backdoor của WordPress, tập lệnh này khi được thực thi sẽ cho phép tin tặc chèn một người dùng WordPress mới với vai trò Quản trị viên. Hơn nữa, cửa sau này có thể được sử dụng để lấy lại quyền truy cập vào cài đặt WordPress bất kỳ lúc nào mà tin tặc muốn - vì vậy, bạn nên xóa mã này để ngăn chặn nguy cơ gây hại thêm cho trang web của bạn.

5. Kiểm tra thư mục tải lên: Bạn nên xóa bất kỳ tệp PHP nào được tìm thấy trong ‘ tệp tải lên ‘Thư mục.

Do các lỗ hổng bảo mật trong các plugin WordPress hoặc trong chính lõi, một tin tặc có thể tải các tệp PHP độc hại lên máy chủ web. Nếu bạn tìm thấy bất kỳ tệp thực thi nào có đuôi tệp .php, .php3, .php4, .php5, .py, .asp, .aspx ở bất kỳ vị trí nào trong thư mục / uploads của trang web của bạn, hãy xóa chúng.

Bạn cũng có thể ngăn không cho PHP chạy trong thư mục này bằng cách đặt một .htaccess ở gốc của / video tải lên sử dụng mã sau:

# Kill PHP Execution

<Files ~ "\.ph(?:p[345]?|t|tml)$">

deny from all

</Files>

6. Quét phần mềm độc hại là phải: Bạn nên xem xét chạy quét phần mềm độc hại trên tất cả các tệp trên máy chủ của mình.

Trong trang tổng quan lưu trữ web hoặc cPanel, bạn sẽ có một tùy chọn có tên là 'Trình quét vi-rút'. Bạn có thể chạy nó để xác định bất kỳ tệp độc hại nào có thể đang cư trú trên máy chủ, đồng thời xác minh và xóa bất kỳ tệp nào mà nó gắn cờ. Bạn cũng có thể quét toàn bộ phần mềm độc hại trên trang web của mình, chẳng hạn như quét phần mềm độc hại do Astra Security cung cấp.

Các bước để ngăn chặn sự tái nhiễm và xác định nguyên nhân của WP-admin hack

1. Cân nhắc cài đặt tường lửa ứng dụng web có thể phát hiện các mối đe dọa bảo mật và chặn chúng .

Mặc dù WordPress được xây dựng chú trọng đến tính bảo mật, nhưng các plugin của nó thường phải chịu tất cả các loại mối đe dọa bảo mật - vì vậy điều quan trọng là phải chủ động bảo vệ trang web WordPress của bạn khỏi hàng trăm mối đe dọa mới đang rình rập ngoài đó. Các bộ bảo mật như Astra đảm bảo rằng bạn an toàn trước các cuộc tấn công như vậy.

2. Thường xuyên cập nhật lõi, plugin và chủ đề WordPress .

Tin tặc và tội phạm mạng thường xây dựng các công cụ để khai thác các lỗ hổng đã biết trong các plugin và chủ đề. Vì vậy, lõi, plugin và chủ đề của WordPress nhận được các bản cập nhật để ngăn chặn việc khai thác. Cách dễ nhất để tránh bị tấn công là luôn cập nhật phần mềm của bạn.

3. Giám sát các tài khoản quản trị viên đang được tạo trong trang web WordPress của bạn .

Trong một vụ xâm nhập cửa hàng điển hình, tin tặc tạo người dùng quản trị cho chính họ để có thể truy cập vào khu vực quản trị WordPress hoặc back-end ở giai đoạn sau. Hãy chủ động với bước này và tuân theo Nguyên tắc Ít Đặc quyền nhất.

4. Thực hiện sao lưu thường xuyên các tệp và Cơ sở dữ liệu WordPress của bạn.

Định cấu hình sao lưu tự động lưu trữ tất cả các tệp trên máy chủ và cả cơ sở dữ liệu. Một ý tưởng hay là lưu trữ các bản sao lưu của bạn trên một máy chủ bên ngoài - để trong trường hợp bị tấn công, các bản sao lưu vẫn có thể được truy xuất.

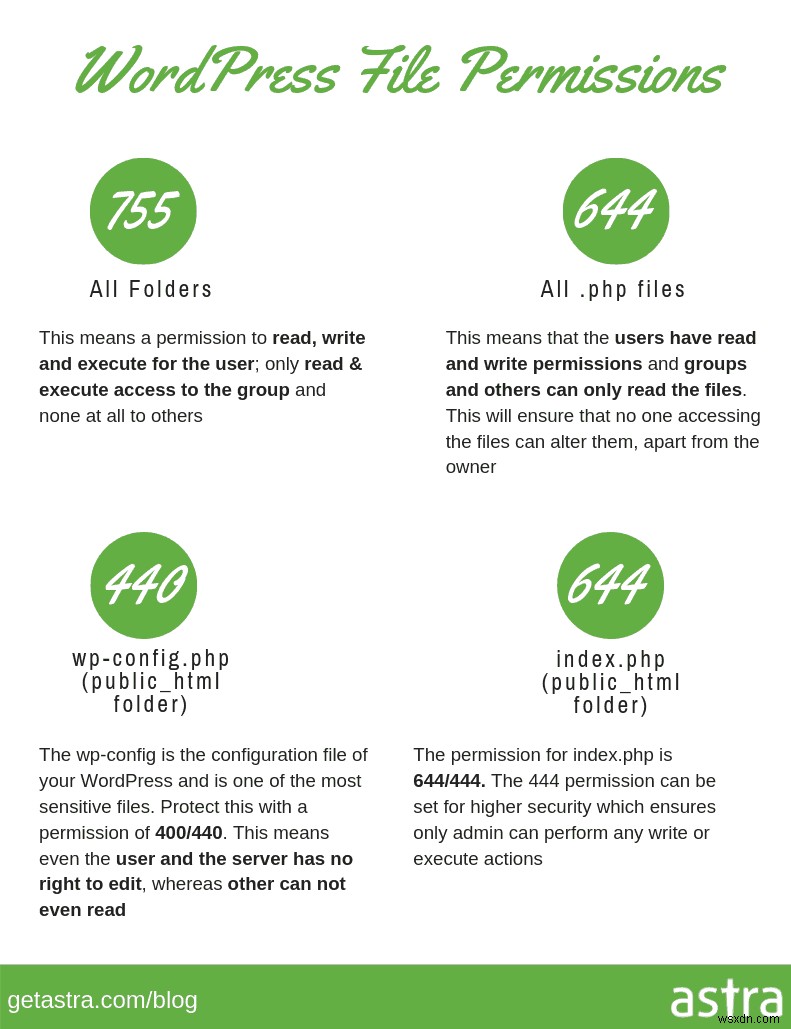

5. Cập nhật quyền đối với tệp &thư mục trên máy chủ .

Quyền đối với tệp rất quan trọng, vì chúng chỉ định ai có thể đọc, ghi và thực thi nó. Dưới đây là các quyền đối với tệp theo nguyên tắc chung được đề xuất bởi WordPress Codex:

- Thư mục - 755

- Tệp - 644

Tuy nhiên, nếu muốn, bạn có thể thay đổi quyền tệp một cách đệ quy thông qua dòng lệnh:

Đối với Thư mục:

find /path/to/your/wordpress/install/ -type d -exec chmod 755 {} \;Đối với tệp:

find /path/to/your/wordpress/install/ -type f -exec chmod 644 {} \;

6. Tắt chỉnh sửa tệp trên trang web của bạn.

Bạn nên tắt chỉnh sửa tệp trong bảng điều khiển WordPress. Nối hai dòng sau vào cuối tệp wp-config.php của bạn để tắt chỉnh sửa tệp qua bảng điều khiển WordPress:

## Disable Editing in Dashboard

define('DISALLOW_FILE_EDIT', true);

Vì cách hack này rất phổ biến, chúng tôi đã tạo một video chi tiết từng bước về cách bảo mật trang web WordPress của bạn mà bạn có thể thấy hữu ích. Bạn cũng có thể tải bài viết này dưới dạng đồ họa thông tin tại đây.

Giới thiệu về Astra Security Suite

Astra là bộ bảo mật web cần thiết chống lại tin tặc, các mối đe dọa từ internet &bot cho bạn. Chúng tôi cung cấp bảo mật chủ động cho các trang web của bạn chạy các CMS phổ biến như WordPress, OpenCart, Magento, v.v.