Joomla là một CMS rất mạnh mẽ với một số hỗ trợ cộng đồng tuyệt vời. Hơn nữa, nó có khả năng tùy biến cao vì các trang chạy trên Joomla khác nhau, từ trang cá nhân đến trang chính phủ. Sự phổ biến rộng rãi của nó có thể là do hơn 90+ ngôn ngữ hỗ trợ mà nó cung cấp. Tuy nhiên, việc trở nên phổ biến cũng khiến nó trở thành mục tiêu của những kẻ gửi thư rác và tin tặc. Người dùng thường phàn nàn về việc Joomla của họ bị tấn công gửi thư rác trên các diễn đàn cộng đồng. Các cuộc tấn công này khá phổ biến do số lượng lớn người dùng bị ảnh hưởng. Thông thường, các email spam chứa các quảng cáo dược phẩm bán viagra. Theo sách Joomla Web Security,

Dấu hiệu cho thấy Joomla đã tấn công gửi thư rác

Việc phát hiện ra một cuộc tấn công bằng email spam thường mất vài giờ đến vài ngày. Độ trễ xảy ra do thực tế là các email cần có thời gian để lan truyền. Do đó, nó được phát hiện khi người dùng thông báo cho bạn về email spam. Tuy nhiên, trong một số trường hợp, quản trị viên web được thông báo nếu họ sử dụng các dịch vụ trực tuyến để kiểm tra thư rác trước khi gửi đi. Các dịch vụ này có thể tiết lộ rằng miền đã bị đưa vào danh sách đen vì spam. Mặc dù một số giải pháp bảo mật trực tuyến nhất định có thể thông báo trước cho người dùng về các mối đe dọa như vậy.

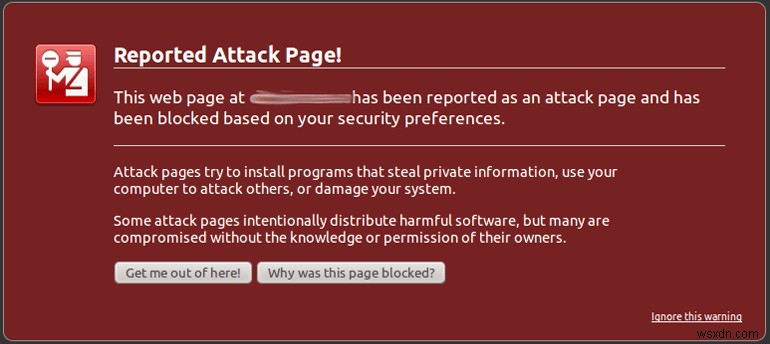

Trong một số trường hợp, người ta đã quan sát thấy rằng cuộc tấn công thư rác có thể làm nghẽn băng thông. Sau đó, ISP của bạn có thể thông báo cho bạn về dòng email spam. Internet có rất nhiều tài nguyên duy trì danh sách thư rác trực tuyến. Trong trường hợp Joomla của bạn bị tấn công và gửi thư rác, IP máy chủ của bạn sẽ bị đưa vào danh sách đen. Khi một dịch vụ đưa bạn vào danh sách đen, nó sẽ lan truyền qua tất cả các danh sách đen đó. Sau đó, các công cụ tìm kiếm như Google đưa trang web của bạn vào danh sách đen vì spam. Vì vậy, khi người dùng truy cập, họ có thể được chào đón bằng một trang như thế này.

Sau khi nhận thấy sự phân phối quy mô lớn các email rác từ trang web, Google đã liệt kê nó vào danh sách các trang tấn công. Trang này cảnh báo người dùng không nên tiếp tục trên trang web. Nếu trang web của bạn xuất hiện các triệu chứng này thì có thể do Joomla bị tấn công và gửi thư rác!

Joomla Hacked Sending Spam Ví dụ

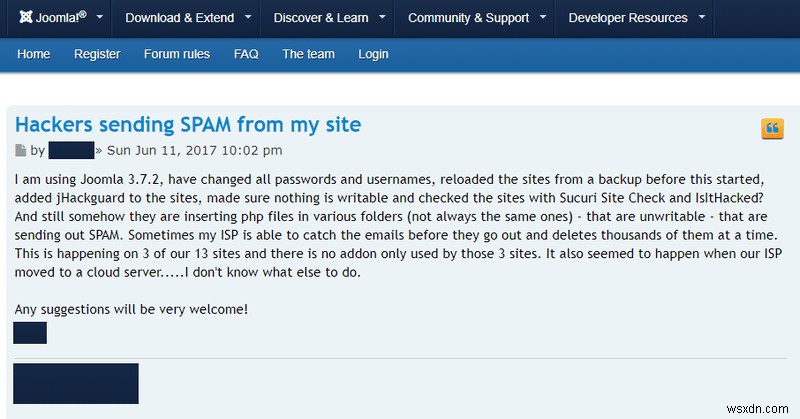

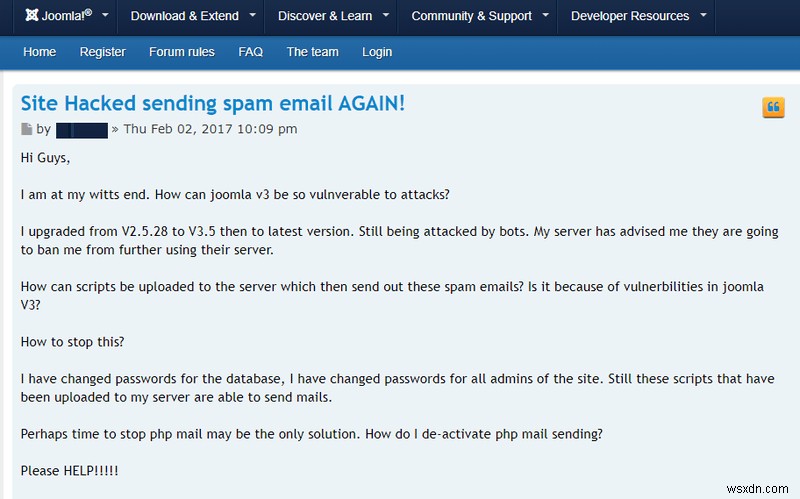

Vấn đề Joomla bị tấn công gửi thư rác khá phổ biến. Nhiều người dùng phàn nàn về vấn đề này trên các diễn đàn cộng đồng. Một số thậm chí còn bị tái nhiễm! Dưới đây là một vài ví dụ như vậy từ các diễn đàn cộng đồng Joomla.

Joomla bị hack Gửi thư rác:Nguyên nhân

SQL Injection

Cơ sở dữ liệu Joomla rất thường được nhắm mục tiêu. Liên quan đến thực tế là SQL injection là khá phổ biến trên web. Từ đó đưa nó vào một trong 10 lỗ hổng hàng đầu của OWASP. Khi kẻ tấn công nắm được cơ sở dữ liệu, các câu lệnh SQL có thể được sử dụng để xác định các bảng chứa email đăng ký. Sau khi có được danh sách, kẻ tấn công có thể sử dụng nó để spam một lượng lớn người dùng. Do đó, điều quan trọng là phải giữ an toàn cho cơ sở dữ liệu.

Ví dụ:Joomla có một tiện ích mở rộng tên là Jimtawl . Nó có thể được sử dụng để chạy một đài phát thanh trên web. Tuy nhiên, thành phần này dễ bị tấn công bởi SQLi. Tham số dễ bị tấn công là id . URL hoàn chỉnh trông giống như sau:

Thành phần cho phép đầu vào của người dùng chưa được vệ sinh dẫn đến SQLi. Tại đây, bằng cách nối các câu lệnh SQL sau id , những kẻ tấn công có thể đọc nội dung của cơ sở dữ liệu. Ví dụ:để tiết lộ phiên bản cơ sở dữ liệu và người dùng, truy vấn sau có thể được thực thi.

' AND EXTRACTVALUE(66,CONCAT(0x5c,(SELECT (ELT(66=66,1))),CONCAT_WS(0x203a20,USER(),DATABASE(),VERSION())))-- VerAyari

Dấu nháy đơn ở đây kết thúc đầu vào của câu lệnh trước đó. Sau đó HOẶC mệnh đề thực thi câu lệnh SQL tiếp theo. Câu lệnh này tìm nạp người dùng và phiên bản cơ sở dữ liệu. Khai thác cho điều này đã được phát hành. Hơn nữa, kẻ tấn công có thể sử dụng các công cụ tự động để tăng tốc cuộc tấn công. Từ đây, kẻ tấn công có thể tìm kiếm tất cả các email được lưu trữ trong cơ sở dữ liệu.

Trong một số trường hợp, trang web là SQLi dựa trên ngăn xếp dễ bị tấn công, kẻ tấn công có thể thực hiện các lệnh. Các lệnh này được thực thi thông qua dịch vụ cơ sở dữ liệu đang chạy trên máy chủ cục bộ. Sử dụng các lệnh này, sự cố gửi thư rác bị tấn công Joomla có thể xảy ra. Do đó, thư rác có thể bắt nguồn từ chính máy chủ SMTP cục bộ. Ngoài việc Joomla bị tấn công gửi thư rác, kẻ tấn công cũng có thể sử dụng thông tin cơ sở dữ liệu để tiến hành các cuộc tấn công khác trên trang web!

Thông tin đăng nhập yếu

Rất có thể kẻ tấn công đã buộc phải đăng nhập vào máy chủ SMTP của bạn. Sử dụng mật khẩu mặc định hoặc mật khẩu yếu khiến trang web dễ bị tấn công. Khi máy chủ SMTP nằm trong tầm kiểm soát của kẻ tấn công, nó có thể dẫn đến việc Joomla bị tấn công gửi thư rác.

Cổng mở

Các cổng mở có thể cung cấp trang web cho kẻ tấn công. SMTP sử dụng cổng 25 mặc định . Tuy nhiên, hãy tránh sử dụng cổng này vì nó thường bị những kẻ gửi thư rác nhắm mục tiêu. Trong một số trường hợp, các ISP tự chặn cổng này. Cổng 587 là một sự thay thế tốt hơn. Vì cổng này hỗ trợ mã hóa TLS. Cổng 25 là mục tiêu chính cho phần mềm độc hại và thư rác. Kẻ tấn công có thể đột nhập các cổng đang mở, dẫn đến việc Joomla bị tấn công gửi thư rác. Hiển thị cổng 25 Internet có thể dẫn đến một lượng lớn thư rác gửi đến!

Tải lên tập lệnh

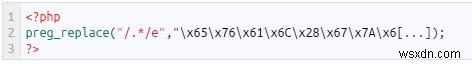

Nói chung, những kẻ tấn công khai thác máy chủ bằng cách sử dụng các kỹ thuật đã biết ở trên. Sau đó, để tối ưu hóa việc Joomla bị tấn công gửi thư rác, tự động hóa được sử dụng. Các tập lệnh PHP có thể thực hiện nhiệm vụ này rất hiệu quả. Các tập lệnh này được sử dụng để tạo kết nối với máy chủ SMTP hoặc máy chủ MX trong vài trường hợp. Một tập lệnh điển hình sẽ chứa mã như sau:

Rõ ràng, các kỹ thuật làm xáo trộn mã đã được sử dụng. Tuy nhiên, khi tập lệnh này được giải mã, nó sẽ dịch thành một thứ gì đó giống như

Như đã thấy từ mã, tập lệnh sử dụng cấu trúc eval (). Lệnh này xử lý một chuỗi đầu vào thành mã PHP. Thực hành mã hóa an toàn đề xuất tránh sử dụng eval (). Vì nó giúp những kẻ tấn công thực thi mã tùy ý trên máy chủ. Hơn nữa, eval () có thể được sử dụng để lưu trữ mã trong cơ sở dữ liệu. Đoạn mã này sau đó được thực thi và khiến Joomla bị tấn công gửi thư rác. Các tập lệnh này có thể tạo ra hàng loạt thư rác theo hai cách:

- Spam Hàng đợi MTA :Đại lý chuyển thư (MTA) chịu trách nhiệm chuyển thư từ trang Joomla của bạn đến người nhận. Đôi khi, các đoạn mã khai thác đưa một lượng lớn email spam vào hàng đợi MTA. Điều này có thể dẫn đến các thông báo cảnh báo như “ Hàng đợi MTA quá lớn! “. Sau khi đạt đến một giới hạn nhất định, các email cũng có thể bị ISP chặn. Do đó, các tập lệnh đôi khi tạo kết nối trực tiếp với MX.

- Chuyển thẳng tới MX Spam :Trực tiếp tới MX cho phép chúng tôi bỏ qua ISP với tư cách là đại lý trung gian. Direct to MX là một dịch vụ hợp pháp cho phép gửi thư trực tiếp đến máy chủ Mail eXchange của người nhận. Điều này tránh các email đến được máy chủ SMTP của ISP. Các tập lệnh khai thác tính năng này để đưa thư rác trực tiếp đến người nhận. Điều này được thực hiện để tránh bị phát hiện trong hàng đợi MTA.

Chia sẻ Webspace

Thường thì hosting giá rẻ có thể khiến bạn tốn nhiều tiền. Sự lây nhiễm lây lan nhanh chóng khi nhiều trang web chia sẻ cùng một không gian. Vì vậy Joomla bị hack gửi thư rác có thể do lây nhiễm từ các trang khác. Điều này gây khó khăn cho việc phát hiện trang web nào đang tạo ra spam!

Cần trợ giúp chuyên nghiệp trong việc bảo mật máy chủ sau khi Joomla bị tấn công gửi thư rác? Gửi tin nhắn cho chúng tôi trên tiện ích trò chuyện và chúng tôi rất sẵn lòng trợ giúp bạn. Khắc phục email spam Joomla của tôi ngay bây giờ.

Nhận Email Spam

Spam đăng ký

Thông thường các kịch bản gửi thư rác bằng Joomla bị tấn công đã được quan sát thấy. Nhưng đôi khi, chính các trang web có thể trở thành mục tiêu của thư rác. Một số lượng lớn các đăng ký giả có thể được nhắm mục tiêu đến trang web của bạn. Joomla bị một lỗ hổng bảo mật trong đó người dùng có thể gửi email ngay cả khi biểu mẫu bị vô hiệu hóa. Nguyên nhân là do một thành phần dễ bị tấn công có tên làcom_contact. Lỗ hổng này được đặt tên là CVE-2018-17859. Bằng cách khai thác điều này, kẻ tấn công có thể gửi một số lượng lớn email spam. Trong trường hợp đó, nếu không đặt các kiểm tra và số dư phù hợp, các bot có thể tàn phá. Tự động điền vào các bảng đăng ký. Cuối cùng, sẽ rất khó để phân biệt email nào là đăng ký gốc và email nào là bot!

Ngoài ra, một số trang web còn bật thông báo về mỗi lần đăng ký mới. Trong trường hợp đó, spam đăng ký có thể tạo ra nhiều thông báo. Trong trường hợp những thông báo này đạt đến một giới hạn nhất định, nhà cung cấp dịch vụ sẽ gắn cờ đó là spam. Từ đó khóa tài khoản của bạn và ngăn thông báo đăng ký mới. Ngoài việc đăng ký, các thông báo cũng có thể được tạo ra khi trang web bị tấn công. Do đó, khi vượt quá giới hạn thông báo, quy trình tương tự sẽ được thực hiện theo.

Spam Báo cáo Không Phân phối

Giao thức SMTP được thiết kế theo cách “ Từ ”Và“ Tới Trường ”có thể bị thao túng bởi bất kỳ ai. Ngay cả bởi những người dùng bình thường. Những kẻ gửi thư rác thường khai thác điều này bằng cách đặt miền của bạn vào “ Từ " đồng ruộng. Điều này được thực hiện theo những cách sau:

- Bước 1: Bot tạo ra một danh sách các email giả mạo (những email không tồn tại).

- Bước 2: Email admin@wsxdn.com của bạn được sử dụng làm người gửi trong tùy chọn “ Từ “.

- Bước 3: Bot sẽ gửi email đến các tài khoản không tồn tại.

- Bước 4: Việc gửi email không thành công.

- Bước 5: Các email báo cáo không gửi sẽ trở lại tài khoản của bạn (admin@wsxdn.com). Điều này dẫn đến một lượng lớn email spam.

Cách Dừng Email Spam trong Joomla:Khắc phục

Khắc phục Spam đến

Khung chính sách người gửi

Giao thức SMTP có những hạn chế riêng của nó. Vì không thể ngăn ai đó sử dụng miền của bạn trong “ Từ " quyền mua. Tuy nhiên, có một số bản sửa lỗi nhất định. Máy chủ thư có thể được thông báo về những IP nào được phép gửi thư thay mặt cho miền của bạn. Do đó, SPF là một loại bản ghi DNS TXT hoàn thành nhiệm vụ này. Có thể thực hiện các bước sau để triển khai SPF:

- Trước tiên, hãy truy cập Quản lý DNS trang.

- Sau đó, hãy truy cập Hồ sơ tiết diện. Nhấp vào Thêm và chọn TXT từ menu.

- Bây giờ hãy điền vào các trường sau:

- Máy chủ: Đối số này cần tên máy chủ. Ví dụ:nhập @ để ánh xạ trực tiếp hồ sơ với tên miền của bạn.

- Giá trị TXT - Nhập giá trị bạn muốn gán.

- Cuối cùng, nhấp vào Lưu .

Cuối cùng, nó sẽ giống như YourDomain.com. IN TXT “v=spf1 mx ip4:123.123.123.123 -all” .

Điều này nói rằng YourDomain.com chỉ có hai nguồn email hợp lệ. Một là máy chủ Mail Exchange. Máy chủ MX xác định miền là người nhận email của bạn. Và một máy chủ khác là 123.123.123.123. Phần còn lại tất cả các E-mail sẽ được coi là thư rác. Tuy nhiên, điều đáng chú ý ở đây là cũng giống như robots.txt, đây là một quy ước. Hầu hết các máy chủ thư có thể tuân theo điều này trong khi một số thì không!

Tham khảo ý kiến chuyên gia bảo mật của Astra ngay bây giờ để làm sạch phần mềm độc hại ngay lập tức. Tường lửa mạnh mẽ của chúng tôi bảo vệ trang web của bạn khỏi XSS, LFI, RFI, SQL Injection, Bad bot, Máy quét lỗ hổng bảo mật tự động và hơn 80 mối đe dọa bảo mật. Bảo mật trang web Joomla của tôi ngay bây giờ.

Khắc phục Spam đi

Xác định và Xóa Spam Scripts

Bước 1: Đầu tiên, cần phải xác định các tập lệnh đang tạo ra thư rác. Do đó, hãy đăng nhập vào máy chủ thư bằng quyền quản trị (SUDO).

Bước 2: Để nắm bắt các email gửi đi bằng tập lệnh, hãy đảm bảo rằng PHP.ini của bạn tệp có mã sau mail.add_x_header = On . Sau khi hoàn thành việc này, hãy tiến hành kiểm tra hàng đợi thư của bạn.

Bước 3: Điều này có thể được thực hiện bằng lệnh mailq . Lệnh này sẽ liệt kê tất cả các email trong hàng đợi. Từ đây trở đi, hãy ghi lại ID của email có nguồn mà bạn muốn theo dõi.

Bước 4: Bây giờ là “ grep ”Và“ postcat ”Sẽ có ích. Chạy lệnh sau:postcat -q <ID obtained from mailq> | grep X-PHP-Originating-Script

Bước 5: Lệnh này sẽ đưa ra kết quả như, X-PHP-Originating-Script: 45:SPAMmailer.php . Ở đây, 45 là UID của tập lệnh SPAMmailer.php. Lệnh này đã tìm thấy thành công tập lệnh gửi thư rác Joomla bị tấn công. Ngoài ra, id cục bộ của nó trên máy chủ. Xóa tập lệnh và xóa cài đặt.

Tuy nhiên, trong trường hợp của Bước 4, nếu nó không đưa ra bất kỳ kết quả nào thì có khả năng là tài khoản đã bị xâm phạm. Thay đổi mật khẩu thành mật khẩu an toàn để ngăn Joomla bị tấn công gửi thư rác!

Biện pháp Phòng ngừa Khác

- Làm sạch và gửi trang web của bạn để được xem xét trong trường hợp nó đã bị Google đưa vào danh sách đen.

- Chặn trực tiếp tới MX trừ khi có nhu cầu cấp thiết.

- Tránh sử dụng cổng 25 cho SMTP. Thay vào đó, một lựa chọn tốt hơn là cổng 587.

- Cố gắng sử dụng dịch vụ lưu trữ VPS chuyên dụng. Vì điều này làm giảm nguy cơ lây lan Joomla bị tấn công gửi thư rác.

- Quản lý quyền đọc, ghi, thực thi các thư mục một cách khôn ngoan. Vì nó có thể ngăn chặn việc thực thi mã ngay cả khi tập lệnh thư rác đã được tải lên.

- Cài đặt các tiện ích mở rộng có uy tín. Tránh sử dụng các tiện ích mở rộng không xác định hoặc rỗng.

- Hạn chế các lần xác thực trên máy chủ SMTP. Điều này có thể ngăn chặn các cuộc tấn công vũ phu.

- Cập nhật Cập nhật Cập nhật!

Kết luận

Joomla bị tấn công gửi thư rác có thể ảnh hưởng nghiêm trọng đến danh tiếng của trang web của bạn. Biện pháp phòng ngừa tốt nhất có thể là sử dụng giải pháp bảo mật. Ngày nay có rất nhiều giải pháp bảo mật với tường lửa và IDS. Các giải pháp bảo mật như Astra có khả năng mở rộng cao. Nó phục vụ cho nhu cầu của các blog cá nhân cũng như cho các doanh nghiệp lớn.