Prestashop bị tấn công? Khám phá các triệu chứng, nguyên nhân và giải pháp

Phần mềm Prestashop là một giải pháp thương mại điện tử mã nguồn mở. Nó được phát triển như một dự án trường học. Tuy nhiên, cộng đồng mã nguồn mở đã nhanh chóng bắt kịp. Vì vậy, là mã nguồn mở, nó sử dụng PHP và Mysql để quản lý cơ sở dữ liệu. Bất kỳ ai cũng có thể nhìn thấy mã của Prestashop vì nó là mã nguồn mở. Như bất kỳ ai có thể thấy, bất kỳ ai cũng có thể tìm thấy lỗi. Bảo mật Prestashop bị lỗ hổng lớn trong năm nay. Các phạm vi này từ Prestashop SQL Injection lỗi mã hóa cookie có thể là nguyên nhân gây ra vụ hack Prestashop của bạn. Bảo mật thương mại điện tử là điều tối quan trọng vì nó có liên quan đến việc mất doanh thu tức thì. “ Hack Prestashop đang gia tăng do việc sử dụng rộng rãi giải pháp thương mại điện tử này. Do đó, người dùng cần đầu tư nhiều thời gian và tiền bạc hơn vào bảo mật Prestashop .

Prestashop bị tấn công:Các kết quả có thể xảy ra khi hack Prestashop

- Tạo các trang giả trên trang web của bạn.

- Chuyển hướng khách hàng đến các trang web khác.

- Đánh cắp thông tin nhạy cảm như thông tin đăng nhập, mật khẩu ngân hàng hoặc chi tiết thẻ tín dụng.

- Spam SEO như Hack từ khóa &Dược phẩm tiếng Nhật.

- Máy chủ của bạn đã vô hiệu hoá trang web của bạn.

- Danh sách cấm trên các công cụ tìm kiếm.

- Spam nhiều người hơn.

- Trang web của bạn trở nên rất chậm và hiển thị thông báo lỗi.

- Quảng cáo và cửa sổ bật lên mở ra khi bạn truy cập trang web của mình.

- Mất lòng tin của người dùng.

- Mất doanh thu.

- và nhiều hơn nữa!

Prestashop bị tấn công:Nguyên nhân có thể gây ra vụ hack Prestashop?

1) Prestashop bị tấn công:Prestashop SQL injection

SQL injection trong Prestashop là một lỗ hổng phổ biến. Điều này là nghiêm trọng vì nó là cơ sở dữ liệu. Điều này là do bạn đang cung cấp đầu vào trái phép. Sau đó DBMS thực hiện truy vấn từ đầu vào và dẫn đến việc tiết lộ thông tin nhạy cảm. Điều này có thể tiến xa hơn đến việc kiểm soát hệ thống trong một số trường hợp. Prestashop SQL injection lần đầu tiên được báo cáo vào năm 2014. PrestaShop 1.6.0 và các phiên bản khác được coi là dễ bị tấn công. Vấn đề là ở thông số id_manosystem

http://example.com/ajax/getSimilarManollenurer.php?id_manosystemurer=3[SQL-injection]Dòng mã sau cung cấp một mục nhập trái phép sau producer_id . Do đó, hacker có thể đọc được cơ sở dữ liệu. Điều này sẽ ảnh hưởng đến bảo mật của Prestashop. Hơn nữa, để khai thác tự động, các công cụ như Sqlmap, Sqlninja, vân vân được sử dụng.

Gần đây, một Prestashop SQL injection khác đã được phát hiện. Prestashop (1.5.5.0 - 1.7.2.5) bị lỗ hổng này. Nó được đặt tên là CVE-2018-8824. Hơn nữa, điều này là do mô-đun có tên là Menu Mega đáp ứng (Ngang + Dọc + Thả xuống) Pro . Vì vậy, nếu bạn cài đặt mô-đun này, hãy cập nhật nó ngay bây giờ!

GET: http: //site/modules/bamegamenu/ajax_phpcode.php? Code = p (Db :: getInstance () -

> ExecuteS ("show tables"));

Đoạn mã sau trích xuất dữ liệu bằng cách sử dụng yêu cầu ajax từ tham số dễ bị tấn công. Nó hiển thị các bảng có trong cơ sở dữ liệu. Chỉ cần thay thế các bảng “hiển thị câu lệnh” bằng “câu lệnh lựa chọn”, các hoạt động trên cơ sở dữ liệu có thể được thực hiện. Do đó, hacker có thể đọc các bảng nhạy cảm. Các bảng này tiết lộ thông tin đăng nhập. Do đó, bảo mật của Prestashop đã bị vi phạm. Trang tổng quan có thể tấn công Prestashop!

2) Bị tấn công trước khi bán hàng:Nâng cấp các đặc quyền

Leo thang đặc quyền là một vấn đề bảo mật nghiêm trọng liên quan đến Prestashop. Điều này xảy ra khi người dùng có đặc quyền quản trị thấp hơn được cấp đặc quyền cao hơn. Sự gia tăng các đặc quyền cho bảo mật Prestashop lần đầu tiên được báo cáo vào năm 2011. Một lỗi gần đây đã được phát hiện vào năm 2018. Các phiên bản Prestashop trước 1.6.1.19 đã mắc phải lỗi này. Lỗ hổng bảo mật được gọi là CVE-2018-13784. Lỗi nằm ở việc mã hóa cookie của người dùng bị lỗi. Prestashop sử dụng mã hóa Blowfish / ECD hoặc AES qua openssl_encrypt () . Vì vậy, nó dễ bị tấn công bởi lời tiên tri. Hơn nữa, nó cung cấp cho hacker khả năng đọc / ghi nội dung của cookie Prestashop. Do đó, chúng tôi có thể truy cập các cookie không dành cho việc này. Điều này dẫn đến sự leo thang đặc quyền. Do đó, tin tặc có thể:

● Truy cập bất kỳ phiên người dùng nào.

● Đánh cắp thông tin nhạy cảm như chi tiết thẻ tín dụng, v.v.

● Trở thành quản trị viên trang web và tạo ra sự tàn phá!

Quá trình phát hành cookie diễn ra trong ./classes/Cookie.php . Một tập lệnh để khai thác lỗ hổng này đã được xuất bản trên www.exploit-db.com. Nó đã thúc đẩy quá trình hack Prestashop trên toàn thế giới.

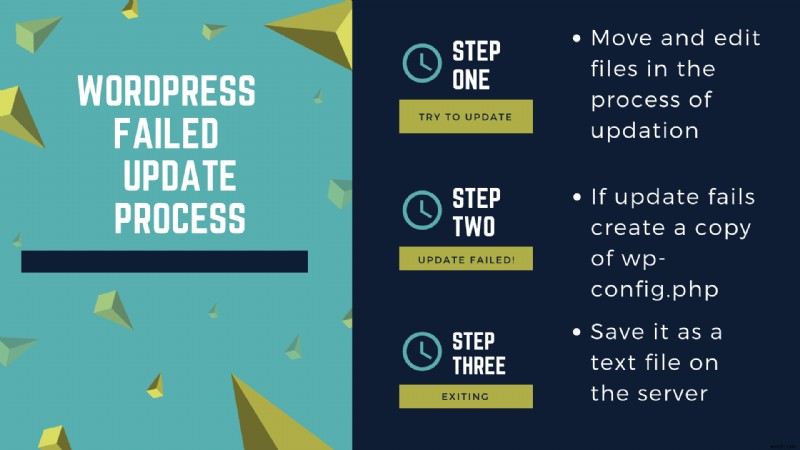

3) Bị tấn công trước khi bán hàng:sự cố tương thích

Rất thường xuyên có vấn đề về khả năng tương thích. Có thể là bằng cách chạy Prestashop trên cài đặt WordPress. WordPress tự động cập nhật lên phiên bản mới nhất. Mặt khác, nó là một thực hành khá lành mạnh. Tuy nhiên, mấu chốt của sự tranh cãi nằm ở một bản cập nhật không thành công. Vì vậy, điều này được làm rõ hơn khi thấy lỗi của quá trình cập nhật WordPress.

Nhìn bề ngoài thì mọi thứ đều ổn nhưng thực tế thì không! WordPress vừa tạo một bản sao .txt của tệp wp-config.php . Do đó, thông tin nhạy cảm từ cơ sở dữ liệu Prestashop ở dạng tệp văn bản trên máy chủ. Có những máy quét được thiết kế đặc biệt để tìm kiếm các tệp như vậy. Sau đó, hacker có thể thực hiện một vụ hack Prestashop. Tất cả chỉ vì cài đặt WordPress không đúng cách. Vì vậy, các vấn đề tương thích như vậy thỉnh thoảng xảy ra trong bảo mật Prestashop.

4) Tiệm bán trước bị tấn công:thực thi mã từ xa

Đây là kết quả của việc mã hóa lỗi. Điều này cho phép tin tặc thực thi mã từ xa trên máy tính của bạn. Do đó, máy chủ của bạn có thể bị xâm phạm hoàn toàn. Một lỗ hổng thực thi mã từ xa đã được tìm thấy trong bảo mật Prestashop trong năm nay. Được đặt tên là CVE-2018-8823, điều này được tìm thấy trong mô-đun Responsive Mega Menu Pro. Các phiên bản lên đến 1.0.32 rất dễ bị tấn công. Điều này là do một hàm không xác định trong fichier modules / bamegamenu / ajax_phpcode.php . Các thông số có thể được thay đổi để chạy mã từ xa. Ngoài ra, không cần hình thức xác thực nào để vận hành nó.

5) Bị tấn công trước khi bán hàng:mật khẩu yếu và quyền quản trị viên

Rất có thể một từ đơn giản như admin có thể gây nguy hiểm cho một công ty lớn. Thông thường, cài đặt mặc định bị bỏ qua. Đảm bảo rằng không có cài đặt nào có mật khẩu mặc định. Ngoài ra, hãy cẩn thận rằng quyền quản trị gốc không hiển thị trên Internet. Điều này có thể khiến các tệp cài đặt nhạy cảm bị rò rỉ.

6) Prestashop bị tấn công:tải xuống tệp tùy ý

Đôi khi việc kiểm tra và số dư không được thực hiện. Do đó, Prestashop sau đó cho phép tải lên các tệp được thiết kế đặc biệt. Đây là một vấn đề nghiêm trọng vì nó có thể làm tổn hại đến trang web. Nó có thể được sử dụng để cài đặt phần mềm độc hại vào hệ thống. Ngoài ra, Google Dorks có sẵn để kiểm tra hàng loạt các tệp dễ bị tấn công. Ví dụ:

inurl:"/modules/columnadverts2/"

hoặc

inurl:"/modules/columnadverts/"

Chỉ cần thực hiện tìm kiếm trên Google các cụm từ này, người ta có thể tìm thấy các máy chủ dễ bị tấn công của Prestashop. Không phải lúc nào cũng có thể đổ lỗi cho việc mã hóa bị lỗi. Nó cũng có thể do bạn đặt quyền bị lỗi.

7) Tiệm bán trước bị tấn công:Khai thác XSS và Zero Day

XSS tạo kịch bản cho nhiều trang web là một trong những lỗ hổng phổ biến nhất. Việc khai thác thành công hệ thống XSS có thể dẫn đến:

● Thỏa hiệp tài khoản quản trị viên.

● Truy cập cookie quản trị.

● Mã ăn cắp cookie độc hại trong nhận xét.

● Tải phần mềm độc hại xuống hệ thống của người dùng.

● Truy cập các tệp và thông tin nhạy cảm.

Ngoài ra, việc khai thác zero-day có thể đã xâm phạm trang web của bạn. Khai thác zero-day về cơ bản là một lỗ hổng chưa được báo cáo. Vì nó không được báo cáo, không có sẵn bản sửa lỗi cho nó. Giải pháp tốt nhất là tường lửa Prestashop như Astra để trì hoãn hoặc ngăn chặn cuộc tấn công.

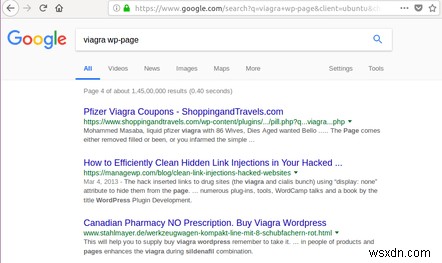

Prestashop bị tấn công:Lấy cắp từ khóa của Nhật Bản &Dược phẩm (SEO Spam)

Đây là một kỹ thuật SEO Blackhat trong đó công cụ tìm kiếm kết quả trang web của bạn bị tấn công. Các trình thu thập thông tin của công cụ tìm kiếm như Google hoặc Bing sẽ thu thập dữ liệu trang web của bạn như thể nó bằng tiếng Nhật hoặc liên quan đến Pharma. Bạn có thể phát hiện ra vụ hack này bằng cách nhập truy vấn sau vào Google. Một số người nhầm lẫn giữa spam SEO tiếng Nhật với các ký tự Trung Quốc.

Site: exemple.com ou Site: exemple.com Japon ou Site: exemple.com viagra

Đây là ảnh chụp màn hình về cách Spam SEO của Nhật Bản và Spam của Dược phẩm Nhật Bản - Pharma Hack trong Prestashop trông như thế nào [/ caption]

Bạn có thể xem hướng dẫn chi tiết của chúng tôi về cách khắc phục Thư rác SEO và Hack dược phẩm Nhật Bản trong Prestashop.

Sau khi Sạch sẽ bị tấn công trước khi bán hàng

1) Bảo mật trước khi mua hàng:chặn quyền truy cập

Nếu Prestashop của bạn đã bị tấn công, hãy bắt đầu bằng cách chặn quyền truy cập vào các tệp nhạy cảm. Điều này có thể được thực hiện bằng cách tạo tệp .htaccess bên trong. Trong tệp này, viết:

Ordre Refuser, Autoriser Refuser à tous Autoriser à partir de 22.33.44.55

Phần mã này từ chối quyền truy cập vào tệp / thư mục. Ngoài ra, dòng cuối cùng chỉ định các địa chỉ IP để cho phép. Bạn cũng có thể thêm một dải địa chỉ IP. Bạn cũng có thể muốn xem các tệp .htaccess đã sửa đổi. Hãy làm sạch chúng trước trong trường hợp bị hack Prestashop.

2) Bảo mật Prestashop:Kiểm tra quyền

Thứ hai, đảm bảo rằng các quyền là chính xác cho các tệp. Trong trường hợp thư mục, chúng là 755 (rwxr-xr-x) và cho các tệp 644 (rw-r - r--) . Đảm bảo rằng chúng được định cấu hình đúng cách để ngăn việc sử dụng sai quyền truy cập tệp.

3) Bảo mật Prestashop:Rogue Addons

Chúng tôi đã thấy các trường hợp Prestashop đã bị tấn công do các plugin dễ bị tấn công. Chú ý các mô-đun lỗi hoặc lỗi thời. Cập nhật hoặc thay thế chúng. Luôn có sẵn các tùy chọn khác.

4) Bảo mật Prestashop:Mã hóa

Mã hóa các giá trị kết nối trong bảng quản trị. Đây có thể là rào cản thứ hai trong trường hợp cơ sở dữ liệu bị xâm phạm. Đồng thời sử dụng cơ sở dữ liệu riêng cho một ứng dụng web khác được cài đặt trên cùng một máy chủ.

5) Bảo mật Prestashop:Mật khẩu

Sử dụng FTP mạnh và thông tin đăng nhập. Không sử dụng các từ hoặc cụm từ thông dụng!

6) Bảo mật trước khi mua hàng:mã không thể xâm nhập

Tin tặc cố gắng giấu mã. Họ làm điều này bằng cách sử dụng mã hóa mà mắt người không thể đọc được. Vì vậy, có lẽ bạn nên tìm mã ẩn ở định dạng base64. Theo cách thủ công, nó giống như mò kim đáy bể. Một đoạn mã đơn giản có thể thực hiện thủ thuật.

find . -name "*.php" -exec grep "base64"'{}'\; -print &> weirdcode.txt

Mã này sẽ tìm kiếm mã được mã hóa base64 và lưu nó vào virtualcode.txt . Từ đó phân tích cái sai. Bạn có thể muốn tìm kiếm các miền chuyển hướng như:

<li><a href="weird-domain.com">Something1</a></li>

Tìm kiếm trong tệp weirdcode.txt khu vực phức tạp.

7) Bảo mật Prestashop:Cập nhật và sao lưu

Sao lưu tất cả các tệp của bạn nếu bạn chưa có. Cập nhật chúng thường xuyên. Cài đặt một cài đặt mới từ các trang web chính thức. Luôn cập nhật các bản vá lỗi gần đây. Các blog chính thức là tốt nhất cho mục đích này.

8) Bảo mật Prestashop:Tường lửa Prestashop

Để tránh bị hack Prestashop trong tương lai, hãy sử dụng tường lửa. Tường lửa ngăn người dùng trái phép xâm nhập vào hệ thống của bạn. Có những bức tường lửa khá thú vị trên thị trường. Một số miễn phí, một số khác có thể khiến bạn phải trả giá bằng một tách cà phê. Bạn cũng có thể sử dụng một plugin cho mục đích này.

Kết luận

Một vụ hack Prestashop có thể dẫn đến sự phá hủy hoàn toàn doanh nghiệp của bạn. Bảo mật thương mại điện tử là một vấn đề nhạy cảm. Dọn dẹp đống hỗn độn do Prestashop tạo ra là một nhiệm vụ lớn. Vì vậy, phòng bệnh hơn chữa bệnh. Vì vậy, hãy sử dụng WAF hoặc một giải pháp bảo mật để ngăn chặn tin tặc. Ngoài ra, hãy cập nhật các bản cài đặt của bạn thường xuyên và liên tục kiểm tra hoạt động đáng ngờ. Hãy nhớ rằng một chuỗi chỉ mạnh bằng liên kết yếu nhất của nó.