Joomla là CMS phổ biến thứ hai sau WordPress và thường xuyên là mục tiêu của tin tặc. Biểu đồ dưới đây cho thấy XSS là lỗ hổng phổ biến nhất bị khai thác bởi những kẻ tấn công trong Joomla như WordPress. Các lý do khác khiến Joomla bị tấn công là Code Injection, SQLi, v.v.

Hướng dẫn này hữu ích cho bạn nếu bạn đang tìm kiếm tài nguyên để xóa phần mềm độc hại khỏi trang web Joomla bị tấn công của mình. Theo các liên kết bên dưới nếu bạn đang tìm kiếm

- Hướng dẫn Bảo mật Joomla

Một trang web Joomla bị tấn công có thể gây rắc rối nghiêm trọng. Tuy nhiên, trước khi chúng ta bắt đầu với quy trình xóa Joomla hack, hãy nhanh chóng xem xét các triệu chứng mà một trang Joomla bị tấn công cho thấy.

Dấu hiệu của trang web Joomla bị tấn công

- Tìm kiếm của google cho thấy ‘ Trang web này có thể bị tấn công ‘Trong mô tả meta.

- Khai thác tiền điện tử trong nền.

- Trang web chuyển hướng đến spam

- Trang lập chỉ mục bị đánh bật hoặc bị thay thế bởi một bản hack Joomla.

- Đăng xuất bạn khỏi tài khoản quản trị viên.

- Quản trị viên mới xuất hiện.

- Tải trang chậm hoặc cồng kềnh.

- Thư rác không tồn tại trước đây bắt đầu xuất hiện trên trang web của bạn.

- Trang web bị Google đưa vào danh sách đen vì ‘ phần mềm độc hại ‘Hoặc‘ lừa đảo ‘.

- Spam này cũng bao gồm quảng cáo và các chuyển hướng không mong muốn.

- Lưu lượng truy cập tăng bất thường trên trang web của bạn. Bạn có thể kiểm tra tất cả những điều này bằng cách sử dụng các công cụ quản trị trang web của Google.

- CMS hoặc phần mềm khác có thể bị hỏng. Đặc biệt là tường lửa!

Quá trình diệt phần mềm độc hại và tấn công Joomla

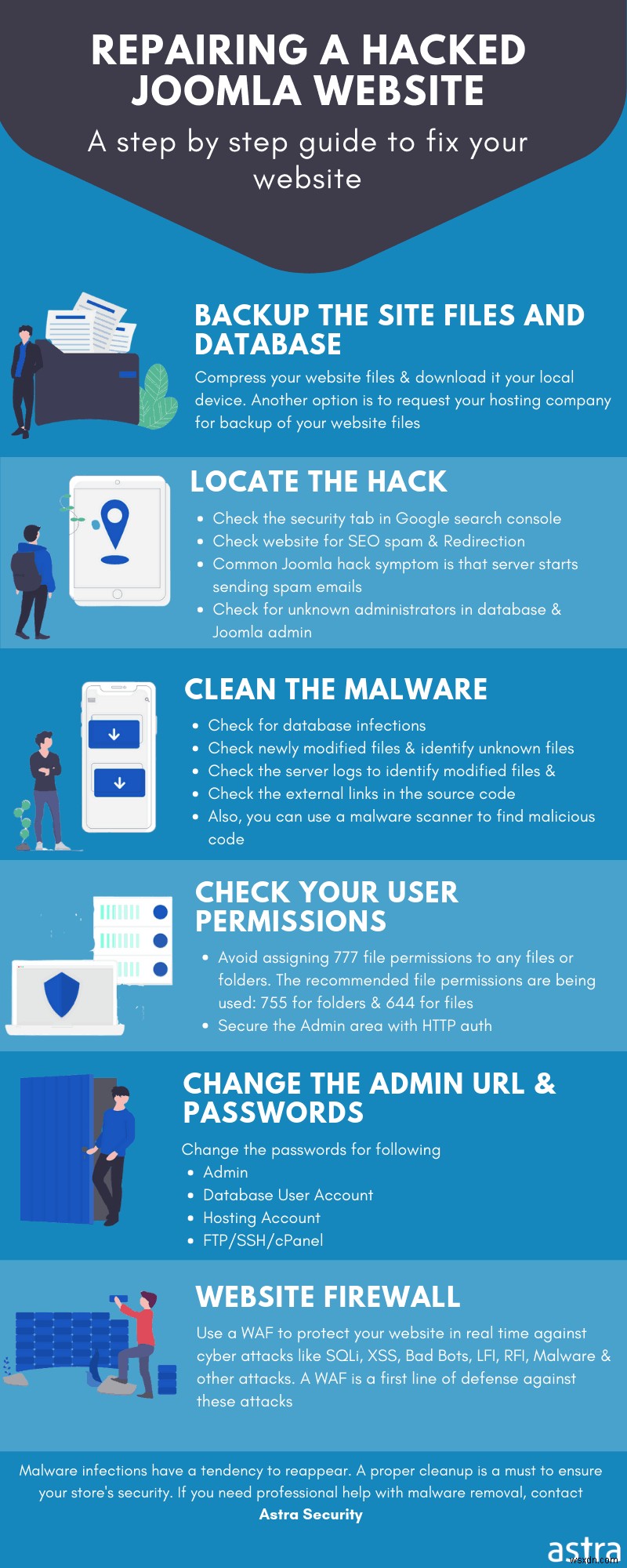

Một số chỉ báo phổ biến như cảnh báo Danh sách đen của Google và các công cụ tìm kiếm khác, hành vi bất thường của trình duyệt, tệp đã sửa đổi và sự hiện diện của người dùng mới độc hại trong bảng điều khiển Joomla cho thấy một trang web Joomla bị tấn công. Dưới đây là hướng dẫn để xác định và làm sạch trang web Joomla bị tấn công của bạn:

-

Xác định hack

Quét trang Joomla của bạn để xác định các vị trí phần mềm độc hại và tải trọng độc hại. Tính năng bảo mật Joomla tích hợp của Astra đảm bảo việc giám sát và xác định kịp thời trang web Joomla bị tấn công.

Sau đó, hãy kiểm tra mọi tệp đã sửa đổi bao gồm cả tệp lõi của bạn. Bạn có thể làm như vậy bằng cách kiểm tra thủ công các tệp của mình qua SFTP.

Kiểm tra tài khoản người dùng độc hại và quản trị viên.

Trong trường hợp trang Joomla của bạn bị Google hoặc các cơ quan bảo mật trang web khác đưa vào danh sách đen, bạn có thể kiểm tra trạng thái bảo mật của Joomla! trang web bằng cách sử dụng các công cụ chẩn đoán của họ. Để kiểm tra tính minh bạch của Google, hãy truy cập trang web Trạng thái trang duyệt web an toàn nơi bạn có thể xem

- Chi tiết về an toàn của trang web cung cấp thông tin về chuyển hướng độc hại, spam và nội dung tải xuống.

- Chi tiết Kiểm tra thông báo về lần quét gần đây nhất của Google đã phát hiện ra phần mềm độc hại.

Sử dụng các công cụ giám sát bảo mật miễn phí như Google Webmasters Central, Bing Webmaster Tools và Norton SafeWeb để kiểm tra các báo cáo bảo mật cho trang web của bạn.

Blog có Liên quan - Danh sách đen của Công cụ Tìm kiếm

-

Sửa lỗi hack Joomla

Khi có được thông tin về vị trí phần mềm độc hại tiềm ẩn, người dùng bị xâm phạm và đánh giá mối đe dọa, hãy chọn làm sạch toàn bộ trang web. So sánh các tệp bị nhiễm với các bản sao lưu trước đó để đánh giá mức độ sửa đổi và loại bỏ các thay đổi độc hại. Làm sạch cơ sở dữ liệu Joomla bị tấn công bằng cách sử dụng bảng điều khiển quản trị cơ sở dữ liệu, chẳng hạn như PHPMyAdmin hoặc các công cụ như Tìm kiếm-Thay thế-DB hoặc Adminer.

Bước tiếp theo sẽ là bảo mật tất cả các tài khoản người dùng. Thường thì tin tặc để lại nhiều cửa hậu để có thể truy cập lại ngay cả sau khi một trang web đã được làm sạch. Backdoor thường được nhúng trong các tệp trông hợp pháp nhưng nằm trong các thư mục sai. Do đó, bắt buộc phải làm sạch hoàn toàn các tệp của bạn khỏi các cửa hậu nếu không có nguy cơ tái nhiễm.

1. Dọn dẹp cơ sở dữ liệu

Trước hết hãy bắt đầu làm sạch từ cơ sở dữ liệu bị nhiễm đó. Joomla SQL injection có thể tạo người dùng cơ sở dữ liệu mới. Để tìm người dùng mới được tạo sau một ngày cụ thể, hãy sử dụng mã sau:

Select * from users as uAND u.created > UNIX_TIMESTAMP(STR_TO_DATE('My_Date', '%M %d %Y '));Sau khi người dùng lừa đảo được tìm thấy. Vì vậy, hãy xóa chúng bằng câu lệnh SQL

Drop User;. Không chỉ điều này, để tránh nhiễm trùng trong tương lai:- Vệ sinh đầu vào của người dùng.

- Hạn chế quyền đối với cơ sở dữ liệu đối với tài khoản.

- Chặn tiết lộ lỗi Cơ sở dữ liệu chỉ cục bộ.

- Sử dụng tính năng truyền kiểu bất cứ khi nào có thể.

2. Bảo mật Máy chủ

Ngay cả khi cài đặt được bảo mật, các máy chủ bị lỗi có thể gây ra vụ hack Joomla. Mặc dù có một danh sách lớn các vấn đề bảo mật của Joomla. Một số điểm chính cần nhớ là:

- Đóng mọi cổng đang mở.

- Xóa các miền phụ không sử dụng.

- Thường xuyên kiểm tra các vấn đề về cấu hình.

- Nếu bạn đang chia sẻ một máy chủ, hãy chuyển sang mạng con. Hoặc sử dụng VPN.

- Chặn thông báo lỗi làm rò rỉ thông tin.

- Cung cấp mật khẩu mạnh và ngẫu nhiên cho cơ sở dữ liệu và tài khoản FTP!

- Đảm bảo rằng bạn sử dụng tường lửa hoặc một số loại giải pháp bảo mật.

3. Đặt quyền

- Trước hết, hãy đảm bảo rằng không người dùng nào có thể tải lên các tệp thực thi như

.php.aspxv.v. Chỉ các tệp hình ảnh mới được tải lên máy chủ. - Bây giờ hãy chuyển sang thiết lập các quyền đối với tệp cho máy chủ. Có lẽ tệp nhạy cảm nhất là tệp .htaccess. Vì vậy, để thiết lập quyền tệp thích hợp. Đặt

.htaccesscủa bạn quyền đối với444 (r–r–r–)hoặc có thể440 (r–r—–). - Ngoài ra, hãy đảm bảo rằng các tệp PHP của bạn không thể bị ghi đè. Do đó, bạn cần đặt

*.phpthành444 (r–r–r–). - Quan trọng nhất là sử dụng các phần mở rộng tệp phổ biến. Joomla là một CMS khá lớn nên luôn có sẵn các phần mềm thay thế. Các tiện ích mở rộng phổ biến nhận được bản cập nhật nhanh hơn trong trường hợp có lỗ hổng bảo mật. Vì vậy, hãy cố gắng hầu hết thời gian để đi theo nhu cầu phổ biến!

4. Kiểm tra các tệp đã sửa đổi trong Joomla

Hầu hết thời gian, tin tặc sửa đổi tệp của bạn để đưa thư rác vào. Nó có thể gây ra một mớ hỗn độn thực sự trong quá trình cài đặt của bạn. Bạn có thể cần một cài đặt mới. Để tránh tất cả những điều này, hãy đảm bảo bạn luôn giữ một bản sao lưu. Trong khi phân tích các tệp sau Joomla Hack, lệnh diff rất hữu ích. Nó giúp kiểm tra các tệp đã sửa đổi. Tất cả các tệp Joomla đều có sẵn công khai trên Github. Điều này có thể được sử dụng để so sánh. Để kiểm tra tính toàn vẹn của tệp lõi bằng các lệnh SSH:$ mkdir joomla$ cd joomlaĐầu tiên, chúng tôi tạo một thư mục có tên

joomlavà chuyển sang điều đó.$ wget https://github.com/joomla/joomla-cms/releases/download/3.6.4/Joomla_3.6.4-Stable-Full_Package.tar.gz$ tar -zxvf Joomla_3.6.4-Stable-Full_Package.tar.gzwgetlệnh đã tải xuống các tệp Joomla từ GitHub. Dòng mã thứ haisau đó trích xuất chúng.

$ diff -r joomla-3.6.4 ./public_htmlCuối cùng, khác biệt lệnh ở đây là so sánh các nội dung. Lần này chúng tôi đang tìm kiếm

tại

public_htmltập tin. Tương tự, bạn có thể kiểm tra nhiều tệp. Hơn nữa, các tệpcó thể được kiểm tra bằng tay. Chỉ cần đăng nhập bằng bất kỳ ứng dụng FTP nào và kiểm tra tệp. SSH

cho phép bạn liệt kê các sửa đổi tệp.

$ find ./ -type f -mtime -15

Ở đây, lệnh SSH này hiển thị các tệp được sửa đổi trong 15 ngày qua. Tương tự, bạncó thể thay đổi dấu thời gian. Chú ý đến bất kỳ tệp nào được sửa đổi gần đây!

5. Kiểm tra nhật ký người dùng

Nhật ký hệ thống là công cụ tốt nhất để xác định nguyên nhân gây ra vụ hack Joomla. Bản ghi nhật ký hệ thốngtất cả các hoạt động trước đó đã diễn ra. Vì vậy, bất cứ khi nào diễn ra quá trình chèn XSS hoặc SQL,

luôn luôn có một bản ghi về yêu cầu. Hơn nữa, tin tặc có xu hướng tạo tài khoản quản trị mới. Nếu bạn muốn kiểm tra bất kỳ người dùng đáng ngờ nào, hãy:

- Trước tiên, Đăng nhập vào Trang tổng quan Joomla của bạn .

- Bây giờ, hãy nhấp vào Người dùng và chọn Quản lý .

- Tại đây, hãy kiểm tra những người dùng đáng ngờ. Đặc biệt là những người đăng ký gần đây.

- Bây giờ, hãy tiến hành Xóa bất kỳ người dùng không xác định nào.

- Ngoài ra, hãy kiểm tra Ngày truy cập cuối cùng .

- Tìm hiểu nơi lưu trữ nhật ký máy chủ. Sử dụng nó để xác định Joomla SQL injection, v.v.

- Nếu bạn thấy người dùng đăng nhập từ các IP không xác định, hãy xóa họ.

Hơn nữa, sử dụng báo cáo chẩn đoán của google để tìm ra nguyên nhân. Nó cung cấp cho bạn một cái nhìn toàn diện

của trang web của bạn. Nếu trang web của bạn nằm trong danh sách đen, hãy làm việc chặt chẽ hơn với Google. Báo cáo chẩn đoán sẽ đưa ra

bạn là nguyên nhân cho danh sách đen. Sử dụng nó để tìm và loại bỏ sự lây nhiễm!

Làm gì khi đăng gỡ bỏ hack Joomla?

Cập nhật

Hầu hết thời gian một vụ hack Joomla diễn ra do các tệp chưa được vá. Do đó, bước đầu tiên để làm theo bài viết dọn sạch bản hack là bản cập nhật Joomla. Các bản cập nhật về cơ bản loại bỏ các tiện ích mở rộng dễ bị tấn công và lấp đầy các lỗ hổng bảo mật, do đó cung cấp cho bạn một môi trường an toàn.

Hiện tại, Joomla phiên bản 3.x là phiên bản chính ổn định nhất. Những người sử dụng nhánh 1.x và 2.x nên chuyển ngay sang 3.x.

Ngoài cập nhật phiên bản chính, cũng cập nhật tất cả các tệp cốt lõi Joomla, thành phần, mẫu, mô-đun và plugin.

Cài đặt lại

Sau khi hack, bạn cũng nên cài đặt lại tất cả các tiện ích mở rộng để đảm bảo chúng hoạt động hiệu quả và không còn phần mềm độc hại. Hơn nữa, xóa các chủ đề, thành phần, mô-đun hoặc plugin không còn tồn tại / đã ngừng hoạt động khỏi máy chủ web của bạn. Đôi khi, chúng tôi quên xóa các tệp liên quan đến các mô-đun &plugin bị bỏ rơi này, điều này có thể vẫn để lại sơ hở. Do đó, hãy đảm bảo loại bỏ các tệp vì chúng có thể chứa các lỗ hổng nghiêm trọng

Sau khi dọn dẹp trang Joomla bị tấn công, hãy tạo một bản sao lưu. Có một chiến lược sao lưu tốt là cốt lõi của các phương pháp bảo mật tốt nhất. Lưu trữ các bản sao lưu của bạn ở một vị trí bên ngoài trang web, vì việc lưu trữ chúng trên máy chủ cũng có thể dẫn đến bị tấn công.

Cuối cùng, bạn nên quét hệ thống của mình bằng một chương trình chống vi-rút tốt. Có khả năng bị xâm phạm hệ thống nếu người dùng có máy tính bị nhiễm độc truy cập vào trang web của bạn. Bảo vệ trang web của bạn bằng cách sử dụng tường lửa trang web về cơ bản bảo vệ trang web của bạn khỏi bất kỳ người dùng độc hại nào hoặc các mối đe dọa phần mềm độc hại từ web. Tường lửa ứng dụng web của Astra giảm thiểu mọi mối đe dọa trực tuyến và ngăn chặn phần mềm độc hại.

Đặt lại

Đặt lại tất cả mật khẩu để tránh bị nhiễm lại. Đảm bảo rằng bạn đã thiết lập xác thực hai yếu tố trên tài khoản người dùng. Ngoài ra, hãy thực hành đặc quyền ít nhất và cấp quyền truy cập hạn chế cho những người cần làm một công việc cụ thể.

Mẹo bảo mật hack Joomla Post

Thực hiện các phương pháp bảo mật sau đây sẽ bảo vệ trang Joomla của bạn khỏi phần lớn các cuộc tấn công:

-

Thường xuyên cập nhật Phiên bản Joomla, Tiện ích mở rộng &Plugin:

Trang Joomla an toàn là một trang được cập nhật thường xuyên. Mỗi bản cập nhật phiên bản đều được phát hành với các cải tiến bảo mật và sửa lỗi. Phiên bản Joomla lỗi thời hoặc bất kỳ tiện ích mở rộng / plugin lỗi thời nào khác có thể bị tin tặc xâm nhập.

-

Sử dụng mật khẩu mạnh :

Thông tin đăng nhập yếu cuối cùng có thể bị rò rỉ thông qua Brute Force và hoạt động như các lỗ hổng bảo mật phổ biến, do đó dẫn đến bảo mật bị xâm phạm. Mật khẩu dễ dàng đoán ra và tài khoản quản trị viên mặc định khiến thủ phạm dễ dàng truy cập bất hợp pháp vào trang web Joomla của bạn, do đó làm lộ ra một loạt các hoạt động độc hại. Mật khẩu dài với nhiều ký tự làm cho mật khẩu đó trở thành mật mã an toàn hơn mật khẩu ngắn hơn.

-

Sao lưu định kỳ:

Thường xuyên sao lưu các kho lưu trữ của các tệp và cơ sở dữ liệu sẽ giúp bạn phòng trường hợp có sự cố xảy ra. Một số tiện ích mở rộng như Easy Joomla Backup cung cấp các bản sao lưu theo lịch trình tự động mà sau này có thể được khôi phục trong trường hợp mất dữ liệu do bị hack.

-

Hạn chế quyền truy cập vào Trang quản trị:

Kẻ gian thường sử dụng các cuộc tấn công vũ phu vào các trang đăng nhập quản trị viên dễ đoán. Vì vậy, bắt buộc phải hạn chế quyền truy cập vào khu vực quản trị viên của bạn. Chúng tôi khuyên bạn không nên sử dụng URL trang đăng nhập quản trị viên mặc định, hãy thay thế nó bằng một tên cụ thể. Hơn nữa, bảng quản trị phải được bảo vệ bằng mật khẩu. Các tiện ích mở rộng như Công cụ quản trị, RSFirewall, v.v. cho phép chủ sở hữu trang Joomla thay đổi URL trang đăng nhập của họ

-

Tiện ích mở rộng Bảo mật:

Sử dụng tiện ích mở rộng bảo mật sẽ giúp bạn bảo vệ trang Joomla một cách lâu dài. Các tiện ích mở rộng này, khi được định cấu hình đúng cách với trang web của bạn, cho phép bạn chặn bất kỳ loại hoạt động độc hại nào và che đậy các lỗ hổng bảo mật. tiện ích mở rộng cho phép bạn chặn các cuộc tấn công của tin tặc và đóng các lỗ hổng bảo mật trên trang Joomla của bạn.

-

Sử dụng Xác thực Hai yếu tố:

Mã xác thực hai yếu tố (thường được gọi là Mật khẩu một lần:OPT) giúp trang Joomla của bạn an toàn hơn. Ngay cả khi mật khẩu của bạn bị đoán hoặc bị lộ, người ta vẫn phải thông qua mã xác thực để truy cập bất hợp pháp vào tài khoản của bạn.

-

Hãy cảnh giác với các bản tải xuống bị hỏng:

Không bao giờ tải xuống các tiện ích mở rộng cao cấp, plugin hoặc bất kỳ mục nào miễn phí từ các nguồn không được xác thực hoặc không chính thức. Các plugin từ một nguồn không xác định có thể bị hỏng hoặc chứa phần mềm độc hại, có thể gây hại cho trang web của bạn. Đừng xem xét việc tiết kiệm tiền ở đây, hãy chi tiêu vào các nguồn xác thực.

-

Chứng nhận SSL:

Bất cứ khi nào người dùng đăng nhập vào một trang web, thông tin đăng nhập của họ sẽ được gửi đến máy chủ không mã hóa. Bằng cách sử dụng chứng chỉ SSL, các thông tin xác thực này sẽ được mã hóa trước khi gửi đến máy chủ. Bằng cách này, chứng chỉ SSL cung cấp một lớp bảo vệ bổ sung cho trang web Joomla của bạn.

-

Tắt lớp FTP:

Lớp FTP thường không cần thiết trong Joomla và nó bị tắt theo mặc định. Cần phải giữ nó như vậy, vì lớp FTP được kích hoạt là một lỗ hổng bảo mật lớn trong các trang Joomla.

-

Quyền đối với tệp và thư mục thích hợp:

Luôn quản lý quyền đối với tệp và thư mục và không bao giờ cấp quyền truy cập đầy đủ 777. Không bao giờ cấp quyền truy cập đầy đủ hoặc quyền 777, mà hãy sử dụng 755 cho các thư mục, 644 cho tệp và 444 cho tệp config.php