Trang web WordPress của bạn có bị tấn công và xuất hiện các triệu chứng hack kỳ lạ không?

Chúng tôi hiểu rằng có thể khó tìm và xóa chính xác một bản hack, vì vậy, chúng tôi đã tổng hợp hướng dẫn chuyên sâu này để giúp bạn phát hiện và xóa bản hack ngay lập tức. Hướng dẫn này sẽ bao gồm các triệu chứng, quá trình phát hiện và loại bỏ của một cuộc tấn công WordPress. Hướng dẫn này cũng bao gồm các nguyên nhân và loại hack có thể xảy ra. Nếu bạn muốn bắt đầu các bước gỡ bỏ hack WordPress ngay lập tức, hãy nhấp vào đây.

Các triệu chứng của trang web WordPress bị tấn công

Mặc dù những thứ như bề mặt của trang web của bạn là dấu hiệu rõ ràng của một cuộc tấn công WordPress, nhưng các dấu hiệu khác có thể là tinh vi. Những điều này có thể không được người dùng bình thường chú ý, nhưng chúng vẫn gây hại rất nhiều, vì vậy bạn nên xóa chúng ngay khi phát hiện ra. Một số dấu hiệu tinh vi của một cuộc tấn công WordPress là:

1. Bạn nhận được thông báo cảnh báo

- Hầu hết người dùng có trang web WordPress bị tấn công đều nhận được thông báo cảnh báo về việc tạm ngưng tài khoản từ nhà cung cấp dịch vụ lưu trữ. Nếu bạn thấy thông báo như vậy, có thể trang web của bạn đã bị tấn công!

- Tìm kiếm nhanh trên Google hiển thị một trong những cảnh báo đáng sợ của Google bên dưới tên trang web của bạn.

- Lưu lượng truy cập giảm đột ngột trên trang web WordPress cũng chỉ ra rằng trang web của bạn có thể đã bị Google và các công cụ tìm kiếm khác đưa vào danh sách đen vì hiển thị các triệu chứng hack, spam hoặc tập lệnh độc hại, v.v.

- Nếu bạn là khách hàng của Astra Security, bạn có thể nhận được email cảnh báo từ chúng tôi về một số mã độc hại mà chúng tôi đã tìm thấy khi quét trang web của bạn.

2. Trang web của bạn bắt đầu hoạt động kỳ lạ

Nếu bạn thấy bất kỳ dấu hiệu nào dưới đây, rất có thể trang web của bạn đã là nạn nhân của một vụ hack WordPress.

- Nếu trang web WordPress của bạn đang chuyển hướng người dùng, đây là một dấu hiệu rõ ràng của một vụ hack. Bạn có thể là nạn nhân của các vụ hack chuyển hướng WordPress chẳng hạn như hack chuyển hướng buyittraffic, hack chuyển hướng tiêu hóa, chuyển hướng outlook, v.v. Các miền độc hại phổ biến bao gồm - buyittraffic [.com], cuttraffic [.com], cryptcolect [.] Com, travelinskydream [.] Ga, v.v.

- Nếu bạn không thể đăng nhập vào trang web của bạn, có thể tin tặc đã thay đổi cài đặt và trục xuất bạn.

- Trình chặn quảng cáo đang chặn trang web WordPress để khai thác tiền điện tử.

- Cửa sổ bật lên không xác định và quảng cáo độc hại bắt đầu xuất hiện trên trang web WordPress của bạn.

- Thông báo đẩy tục tĩu bắt đầu xuất hiện trên trang web của bạn. Để xem ví dụ, hãy xem bài viết này.

- Bạn tìm thấy công việc cron đáng ngờ đang chờ được thực thi trên máy chủ hoặc xem hoạt động đáng ngờ trong nhật ký máy chủ .

- Một số ký tự tiếng Nhật hoặc nội dung vô nghĩa xuất hiện trên trang WordPress của bạn. Điều này hướng đến một Hack từ khóa Nhật Bản hoặc Hacka dược phẩm, v.v.

- Bạn tìm thấy email spam gửi đi lan truyền từ WordPress của bạn miền của trang web.

- Trang web WordPress của bạn hiển thị một số thông báo lỗi không mong muốn và trang web trở nên chậm / không phản hồi .

- Bạn nhận thấy rằng không có nhiều lưu lượng truy cập trên trang web nhưng máy chủ luôn ngốn nhiều tài nguyên xử lý.

3. Bạn thấy các thay đổi trong tệp

Thay đổi tệp là cách dễ nhất để biết liệu trang web của bạn có bị tấn công bởi một cuộc tấn công WordPress hay không. Dưới đây là một số triệu chứng cần tìm:

- Bạn thấy các tệp mới, không xác định trong wp-admin và wp-bao gồm các thư mục. Cả hai thư mục này hiếm khi có tệp mới được thêm vào.

- Bạn thấy rằng các tệp chủ đề, đầu trang, chân trang của WordPress đã được sửa đổi để tạo chuyển hướng.

- Mới và quản trị viên không xác định cơ sở dữ liệu của trang web WordPress của bạn bắt đầu xuất hiện.

- Kết quả tìm kiếm hiển thị mô tả meta không chính xác của trang web WordPress của bạn.

- Bạn tìm thấy các liên kết độc hại trong các tệp chính. Chèn liên kết spam là một trong những cách tấn công phổ biến nhất trên các trang web WordPress.

- Bổ sung các tệp .php ngoài hành tinh . Hoặc các tệp bản sao của một plugin phổ biến với một thay đổi nhỏ khó nhận biết về tên. Vụ hack 'Kiếm tiền' gần đây là một ví dụ hoàn hảo cho hiện tượng này.

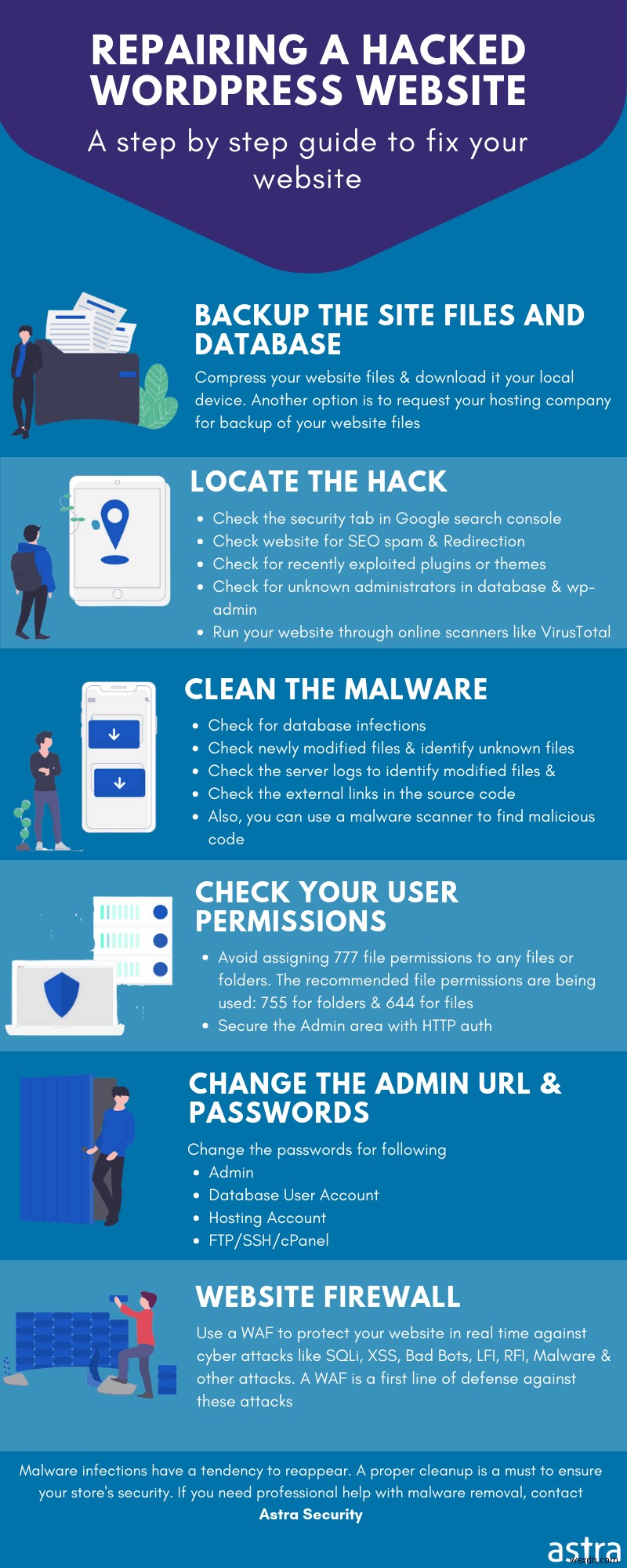

Cách sửa lỗi WordPress Hack

Sau khi bạn chắc chắn rằng bạn thực sự đang phải đối mặt với một cuộc tấn công WordPress, đây là cách bạn có thể bắt đầu xóa bản hack:

1. Sao lưu trang web của bạn

Hãy sao lưu toàn bộ trang web của bạn - luôn luôn là một ý tưởng hay. Vì mục đích của bản sao lưu là để khôi phục trang web trong trường hợp xảy ra lỗi, hãy đảm bảo rằng nó hoạt động tốt.

Đảm bảo rằng bản sao lưu của bạn bao gồm các tệp lõi WP, cơ sở dữ liệu WP, tệp plugin, tệp chủ đề và tệp .htaccess . Hầu hết các dịch vụ lưu trữ đều cung cấp các tính năng sao lưu. Liên hệ với nhà cung cấp dịch vụ lưu trữ của bạn để tìm hiểu quy trình sao lưu. Bạn cũng có thể sao lưu theo cách thủ công thông qua một ứng dụng khách SFTP như Filezilla.

Sao lưu trang web

Một số cách khác để sao lưu trang web của bạn được đưa ra dưới đây:

1. Sử dụng một Plugin

WordPress cũng có vô số plugin sao lưu như UpdraftPlus giúp đơn giản hóa quy trình. Bạn có thể sao lưu đầy đủ trang web của mình bằng các tệp và cơ sở dữ liệu.

- Cài đặt và kích hoạt plugin.

- Sao lưu trang web của bạn và lưu trữ cục bộ hoặc trên đám mây.

2. Sao lưu qua SSH

Để sao lưu các tệp của bạn, đây là những gì bạn có thể làm,

- Truy cập trang web của bạn qua SSH.

- Và chạy lệnh -

zip -r backup-pre-cleanup.zip

Thao tác này sẽ tạo một tệp zip của trang web của bạn mà sau đó bạn có thể tải xuống trên PC của mình.

3. Sao lưu qua SFTP

- Truy cập trang web của bạn thông qua ứng dụng khách SFTP như FileZilla.

- Chỉ cần tạo một thư mục sao lưu trên PC của bạn và sao chép nội dung vào đó.

Vì điều này đòi hỏi nỗ lực thủ công nên có thể mất nhiều thời gian hơn so với các phương pháp trước đây.

Cơ sở dữ liệu Sao lưu

Để sao lưu toàn bộ cơ sở dữ liệu của bạn, bạn có thể làm như sau:

1. Sao lưu qua Plugin

Một lần nữa, bạn có thể sử dụng cùng một plugin UpdraftPlus để sao lưu cơ sở dữ liệu của mình.

2. Sao lưu qua PHPMyAdmin

Bạn cũng có thể xuất cơ sở dữ liệu của mình và lưu trữ trong PC thông qua PHPMyAdmin.

- Truy cập cơ sở dữ liệu WordPress của bạn bằng PhpMyAdmin.

- Dễ dàng xuất toàn bộ cơ sở dữ liệu. Lưu trữ cái này trong cùng một thư mục như trên hoặc tạo một cái khác tùy theo sở thích của bạn.

3. Sao lưu qua SSH

- Truy cập trang web của bạn thông qua SSH.

- Và chạy lệnh sau:

mysqldump -p -h hostname -u username database > backup-pre-cleanup.sql

Hãy nhớ thay đổi thông tin đăng nhập (tên người dùng, mật khẩu, tên máy chủ, v.v.) trước khi sao lưu cơ sở dữ liệu. Ngoài ra, hãy nhớ xóa bản sao khỏi máy chủ tệp sau khi bạn đã lưu trữ cục bộ.

2. Bật Chế độ bảo trì

Nếu bạn đã phát hiện hoạt động độc hại trên trang web của mình, chỉ cần thận trọng là đặt nó ở chế độ bảo trì. Điều này sẽ đảm bảo rằng khách truy cập của bạn không bị ảnh hưởng bởi vụ hack.

Ngoài ra, trong khi cố gắng làm sạch vụ tấn công, các thay đổi có thể cản trở hiệu suất của trang web trực tiếp của bạn trừ khi bạn đã bật chế độ bảo trì.

Bạn cũng có thể sử dụng một plugin WordPress như plugin Sắp ra mắt để hiển thị các thông báo về chế độ bảo trì kỳ lạ cho khách truy cập trang web của bạn mà không tiết lộ rằng bạn đang dọn dẹp một bản hack WordPress.

Đây là cách plugin này hoạt động:

- Cài đặt và kích hoạt plugin. Nó sẽ phản ánh là “ SeedProd ”(Tên nhà phát triển) trong bảng điều khiển bên trái của bảng điều khiển quản trị của bạn.

- Bật chế độ bảo trì.

Bạn thậm chí có thể tùy chỉnh trang sắp ra mắt với thông điệp và biểu trưng của thương hiệu bằng plugin này.

3. Thay đổi bất kỳ mật khẩu hiện tại nào

Nếu bạn vẫn có thể truy cập trang web của mình, hãy thay đổi tất cả mật khẩu ngay lập tức để giúp cắt quyền truy cập của tin tặc. Điều này phải bao gồm mật khẩu cho bảng điều khiển quản trị, tài khoản lưu trữ, cơ sở dữ liệu và các tài khoản khác của bạn. Nếu bạn có các thành viên khác trong nhóm sử dụng bảng quản trị, hãy yêu cầu họ thay đổi mật khẩu của mình để tránh trang web của bạn bị xâm phạm.

Bạn cũng có thể chọn xác thực lại tất cả các tài khoản người dùng. Điều này sẽ tự động đăng xuất mọi người dùng khỏi trang web của bạn và họ sẽ cần được cấp quyền lại. Đây là một cách khác để chiếm quyền truy cập từ bất kỳ người dùng trái phép nào.

Có thể là một ý tưởng hay khi tạo mật khẩu mới tự động với sự trợ giúp của công cụ quản lý mật khẩu như LastPass hoặc KeePass cho từng tài khoản này.

Lưu ý:Khi bạn thay đổi thông tin đăng nhập cơ sở dữ liệu của mình, đừng bỏ lỡ việc thêm thông tin đó vào tệp wp-config.php.

4. Kiểm tra bất kỳ lỗ hổng plugin nào

Các lỗ hổng trong các plugin của bên thứ ba là một lý do phổ biến khác cho các vụ hack WordPress. Có tới 56% các vụ hack WordPress là kết quả của các lỗ hổng plugin.

Vì vậy, trước khi chuyển sang quá trình dọn dẹp, hãy đảm bảo rằng các phiên bản plugin hiện tại của bạn không có lỗ hổng bảo mật. Để xác nhận điều này, bạn có thể kiểm tra diễn đàn WordPress hoặc blog của chúng tôi. Chúng tôi cố gắng hết sức để giữ cho độc giả của chúng tôi được cập nhật và an toàn bằng cách đưa ra một blog hoặc một lời khuyên trong trường hợp bị khai thác một lượng lớn plugin.

Vì việc khai thác plugin nhắm mục tiêu đến một lượng lớn các trang web chạy plugin dễ bị tấn công, bạn sẽ thấy nhiều người yêu cầu giải pháp trên các diễn đàn. Bạn có thể Google bất kỳ lỗ hổng cụ thể nào và tìm các bước chi tiết về cách giảm thiểu lỗ hổng.

5. Tệp chẩn đoán

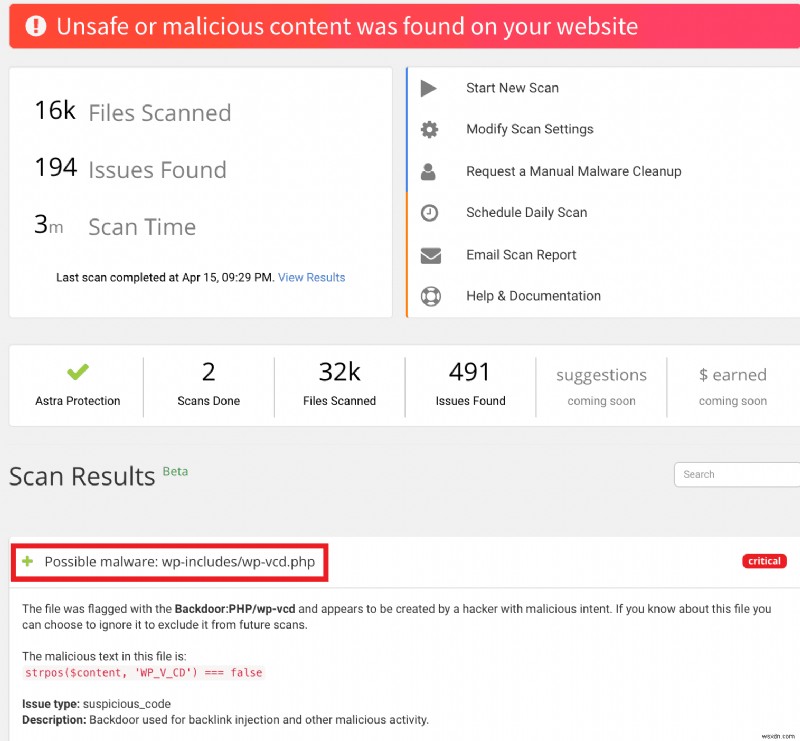

5.1. Sử dụng trình quét phần mềm độc hại để tìm mã độc hại

Chạy trang web của bạn thông qua trình quét phần mềm độc hại (Astra có một trình quét tuyệt vời!). Nó sẽ lấy cho bạn thông tin chi tiết của tất cả các tệp có nội dung độc hại. Bạn cũng có thể quét phần mềm độc hại theo cách thủ công, nhưng điều đó sẽ đòi hỏi nhiều thời gian.

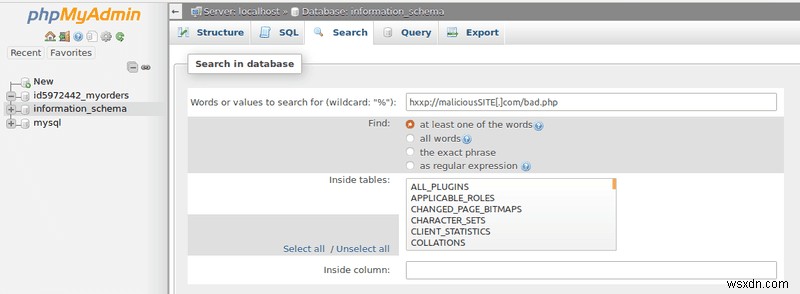

Nếu bạn tìm thấy các tệp đáng ngờ, bạn có thể sử dụng các công cụ trực tuyến để giải mã nội dung của chúng. Dưới đây là ví dụ về tệp độc hại, hiddencode.txt. Điều này cũng có thể được thực hiện bằng cách sử dụng phpMyAdmin như thể hiện trong hình ảnh bên dưới. Đó không phải là tất cả, phpMyAdmin cũng có thể hữu ích khi dọn dẹp cơ sở dữ liệu trong trường hợp bị hack WordPress.

Trong trường hợp bạn tìm thấy điều gì đó đáng ngờ nhưng không thể tìm ra tác dụng của nó, bạn có thể liên hệ với các chuyên gia của chúng tôi. Chúng tôi rất sẵn lòng trợ giúp!

5.2. Sử dụng lệnh 'find' để xem lại các sửa đổi gần đây

Để xem bất kỳ tệp WordPress nào bị kẻ tấn công sửa đổi, hãy có quyền truy cập SSH vào máy chủ của bạn và chạy lệnh sau:

find . -mtime -2 -ls

Lệnh này sẽ liệt kê tất cả các tệp WordPress được sửa đổi trong 2 ngày qua. Bạn có thể tiếp tục tăng số ngày cho đến khi tìm thấy thứ gì đó tanh. Kết hợp lệnh tìm kiếm này của SSH với grep lệnh để tìm kiếm mã được mã hóa ở định dạng base64 . Chỉ cần thực hiện lệnh sau:

find . -name "*.php" -exec grep "base64"'{}'; -print &> hiddencode.txt

5.3. So sánh với các tệp WordPress gốc

Bạn cũng có thể tải xuống các tệp WordPress mới từ thư mục WordPress và so sánh bản sao lưu của bạn với tệp này. Bạn cũng có thể sử dụng các công cụ trực tuyến như công cụ kiểm tra khác biệt để tìm sự khác biệt giữa các tệp. Đảm bảo tải xuống tệp theo phiên bản WordPress của bạn. Lưu ý sự khác biệt để phân tích thêm. Nếu bạn tìm thấy bất kỳ liên kết độc hại nào, hãy xóa chúng ngay lập tức. Bạn cũng nên kiểm tra các tệp cho các từ khóa nhất định như - eval, exec, strrev, khẳng định, base64, str_rot13, Stripslashes, preg_replace (with / e /), move_uploaded_file, v.v.

Bạn có thể đơn giản hóa hơn nữa việc tìm kiếm các từ khóa này bằng cách sử dụng các lệnh. Ví dụ:để tìm kiếm tệp bằng từ khóa ‘base64’, hãy chạy lệnh sau:

sudo grep -ril base64 /

Bây giờ, hãy thay thế ‘base64’ bằng mỗi từ khóa để tìm nạp các tệp có chứa chúng và sau đó xem xét chúng một cách chăm chú.

5.4. Kiểm tra bằng Công cụ chẩn đoán

Nói chung, các công cụ của quản trị viên web rất nhanh chóng và chính xác trong việc phát hiện hack. Bạn có thể sử dụng chúng để tìm ra vấn đề. Ví dụ:bảng điều khiển tìm kiếm của Google liệt kê các sự cố trong tab "Bảo mật". Đây là một cách tuyệt vời để xác nhận loại bị tấn công và các tệp / trang bị tấn công. Xem lại thông tin này để tìm kiếm một bản hack WordPress và cách loại bỏ bản hack WordPress thích hợp.

6. Xóa tập lệnh độc hại khỏi tệp WordPress

Sau khi chẩn đoán toàn diện về vụ hack WordPress của bạn, hãy liệt kê tất cả các phát hiện. Mỗi sự khác biệt về tệp, các sửa đổi gần đây, người dùng / quản trị viên giả mạo, cần được xem xét hết sức chú ý. Làm sạch các tệp cốt lõi của WordPress chẳng hạn như wp-config.php, wp-content / uploads, wp-upload, tệp plugin, tệp chủ đề, cơ sở dữ liệu, v.v.

Dưới đây là danh sách các hướng dẫn Gỡ bỏ Hack WordPress chuyên sâu toàn diện dành riêng cho các triệu chứng hack WordPress. Bạn có thể theo dõi họ để phát hiện và sửa lỗi WordPress bị tấn công:

- Sửa lỗi WordPress Redirect Hack (Nếu WordPress của bạn đang chuyển hướng đến các trang spam)

- Khắc phục Phần mềm độc hại wp-vcd (Cửa sổ bật lên độc hại hoặc tập lệnh wp-vcd trong functions.php)

- Khắc phục Spam SEO tiếng Nhật (kết quả của Google bằng các ký tự tiếng Nhật)

- Khắc phục việc tấn công dược phẩm (Google hiển thị kết quả Viagra cho trang web của bạn hoặc trang web của bạn chuyển hướng đến các trang web dược phẩm giả mạo)

- Loại bỏ phần mềm độc hại Javascript WordPress (Trang web tải JS spam hoặc cảnh báo danh sách đen)

- Khắc phục Danh sách đen của Google (Google hoặc các công cụ tìm kiếm hiển thị màn hình màu đỏ hoặc thông báo cảnh báo cho khách truy cập)

- Khắc phục sự cố Quản trị viên WordPress (Bị lỗi hoặc bạn không thể đăng nhập vào bảng điều khiển Quản trị viên WordPress)

- Phát hiện và loại bỏ các cửa hậu (Trang web được hoàn thiện lại theo thời gian hoặc các bước kiểm tra cơ bản sau khi loại bỏ phần mềm độc hại)

- Khắc phục sự cố hack Kiếm tiền từ WordPress (Tệp lạ có tên là theo dõi.php bắt đầu xuất hiện trên máy chủ của bạn)

- Sửa lỗi hack thông báo đẩy (Khách truy cập thấy thông báo đẩy độc hại / thô tục khi truy cập trang web của bạn)

7. Làm sạch sơ đồ trang web

Một nguyên nhân khác gây ra vụ hack WordPress có thể là do các tập lệnh độc hại đang cư trú trong sitemap.xml của trang web của bạn. Sơ đồ trang XML là một tệp giúp Google thu thập thông tin tất cả các trang quan trọng trên trang web của bạn. Đôi khi, tin tặc đưa các liên kết độc hại vào sơ đồ trang web của bạn. Quét sơ đồ trang web của bạn để tìm các liên kết độc hại. Nếu bạn tìm thấy bất kỳ điều gì khác với bình thường, hãy loại bỏ nó.

8. Làm sạch cơ sở dữ liệu

Cơ sở dữ liệu WordPress là nơi chứa tất cả thông tin liên quan đến người dùng, trang web, thông tin đăng nhập nhạy cảm, v.v. của bạn. Không có gì phải bàn cãi khi cơ sở dữ liệu tạo ra một mục tiêu mong muốn. Do đó, việc quét cơ sở dữ liệu cũng cực kỳ quan trọng để tìm ra bản hack. Bạn có thể sử dụng trình quét phần mềm độc hại để biết chính xác hơn về sự lây nhiễm trong tệp wp_db của mình.

Nếu bạn muốn kiểm tra theo cách thủ công, bạn sẽ cần phải quét từng bảng trong số 11 bảng để tìm ra bản hack. Tìm kiếm các liên kết / iframe có vẻ đáng ngờ và xóa chúng để thoát khỏi vụ hack trang web WordPress. Đây là một ví dụ về mã chuyển hướng được chèn vào cơ sở dữ liệu:

9. Cài đặt lại

Nếu trang web bị nhiễm virus nặng, tốt hơn hết bạn nên xóa các tệp đó và thay thế bằng các tệp đối chiếu mới. Điều đó nói rằng, việc cài đặt lại không chỉ giới hạn ở các tệp; sau khi dọn dẹp, hãy đảm bảo cài đặt lại từng plugin. Đôi khi do thiếu thời gian hoặc thiếu cảnh giác, chúng ta có xu hướng lưu trữ các plugin không còn tồn tại. Một tin tặc được hưởng lợi từ các plugin này vì chúng hầu như luôn có các lỗ hổng có thể khai thác được.

Một số chủ sở hữu web WordPress tin rằng xóa toàn bộ trang web và bắt đầu lại từ đầu là một lựa chọn khả thi hơn.

Chà, không phải vậy.

Luôn có một giải pháp thay thế tốt hơn để bắt đầu lại từ đầu:

10. Hãy để Astra giúp bạn

Nếu bạn là khách hàng của Astra Pro, bạn không cần phải lo lắng một chút!

Nếu bạn không phải là khách hàng của Astra, bạn có thể đăng ký ngay bây giờ và trình quét phần mềm độc hại của chúng tôi sẽ xác định tất cả phần mềm độc hại ẩn và cửa hậu trong trang web của bạn.

Lý do có thể khiến WordPress bị tấn công ed

Bảo mật trang web của bạn phụ thuộc vào các bước bạn thực hiện để bảo mật trang web. Tuân theo các quy tắc bảo mật đơn giản có thể giúp bạn giảm thiểu rủi ro trực tuyến một cách lâu dài. Dưới đây là một số lý do khiến trang web của bạn có thể bị ảnh hưởng và cách bạn có thể làm theo các phương pháp bảo mật tốt hơn để tránh bị hack WordPress:

1. Không cập nhật WordPress

Đây là biện pháp bảo mật cơ bản nhất cho một trang web. Không cập nhật lên phiên bản mới nhất là lý do số một cho các vụ hack WordPress. Vì vậy, hãy luôn nhanh chóng cập nhật các phiên bản mới nhất và vá lỗi. Điều này vá các lỗ hổng đã biết trên trang web của bạn. Phiên bản WordPress 5.4.2 là phiên bản mới nhất tại thời điểm blog này được cập nhật (vào ngày 15 tháng 12 năm 2020).

2. Lưu trữ trên Máy chủ dùng chung

Máy chủ chia sẻ có thể là lựa chọn rẻ hơn, nhưng nó có hậu quả đắt hơn nếu bị tấn công. Di chuyển trang web của bạn sang một nơi lưu trữ an toàn hơn và đảm bảo chọn một nhà cung cấp dịch vụ lưu trữ đáng tin cậy. Đảm bảo xác minh xem nhà cung cấp của bạn có tuân thủ các tiêu chuẩn bảo mật tốt nhất hay không.

3. Sử dụng Mật khẩu và Tên người dùng Yếu

Hầu hết tất cả các khu vực nhạy cảm trên trang web của bạn đều được bảo mật bằng mật khẩu. Mật khẩu làm bằng tên riêng của bạn / tên trang web của bạn và không có chữ số / ký tự là mật khẩu yếu. Đảm bảo rằng bạn không sử dụng mật khẩu yếu cho những việc sau -

- bảng điều khiển wp-admin,

- bảng điều khiển lưu trữ máy chủ,

- cơ sở dữ liệu,

- Tài khoản FTP và

- tài khoản email chính của bạn.

Ngoài ra, hãy thay đổi tên người dùng mặc định của bạn thành một cái gì đó duy nhất. Các từ như quản trị viên , tên riêng của bạn , tên trang web , v.v. quá dễ để kẻ tấn công bẻ khóa.

4. Quyền đối với tệp không chính xác

Quyền đối với tệp dễ dàng có thể cho phép kẻ tấn công truy cập, sửa đổi hoặc xóa chúng. Trong một số trường hợp, những kẻ tấn công thậm chí còn giữ các tệp để đòi tiền chuộc. Đặt các quyền được đề xuất và đảm bảo tuân theo nguyên tắc ít đặc quyền nhất.

- Đối với tệp- 644

- Đối với các thư mục- 755

Có liên quan: Cách sửa quyền đối với tệp WordPress

5. Quyền truy cập không được bảo vệ vào Thư mục wp-admin

Thư mục wp-admin là khu vực mà bạn kiểm soát trang web của mình. Việc cho phép truy cập không được bảo vệ vào thư mục quản trị WordPress cho phép người dùng / thành viên nhóm của bạn thực hiện các hành động không mong muốn trên trang web của bạn. Do đó, hạn chế quyền truy cập bằng cách xác định quyền cho các vai trò khác nhau của người dùng. Bằng cách đó, không người dùng nào có đủ sức mạnh để làm tất cả. Hơn nữa, thêm các lớp xác thực vào thư mục quản trị WordPress của bạn cũng hữu ích.

6. Plugin hoặc Chủ đề lỗi thời

Nhiều trang web WordPress sử dụng các plugin và chủ đề lỗi thời trên trang web của họ. Vì các plugin và chủ đề này đã chứa các lỗ hổng đã biết nên tin tặc có thể khai thác chúng quá dễ dàng. Do đó, nếu nhà phát triển plugin đẩy một bản cập nhật, bạn nên nhanh chóng làm theo.

7. Sử dụng FTP thông thường thay vì SFTP / SSH

Tài khoản FTP được sử dụng để tải tệp lên máy chủ web của bạn bằng ứng dụng khách FTP. Plain FTP không mã hóa mật khẩu của bạn và làm tăng nguy cơ bị ai đó hack mật khẩu. Mặt khác, SFTP (SSH File Transfer Protocol) sẽ gửi dữ liệu được mã hóa đến máy chủ. Vì vậy, hãy luôn chọn SFTP qua FTP. Bạn có thể thực hiện việc này bằng cách thay đổi giao thức thành ‘SFTP - SSH’ mỗi khi bạn kết nối với máy chủ của mình.

Tin tặc tấn công các trang web WordPress như thế nào?

1. WordPress SQL Injection

Phiên bản WordPress 4.8.3 và những phiên bản trước đó bị phát hiện dễ bị tấn công SQL injection. Thật trớ trêu thay, $ wpdb-> Chuẩn bị () phương pháp thường được sử dụng để chuẩn bị các truy vấn an toàn lần này đã dễ bị tấn công. Điều này có nghĩa là các plugin và chủ đề sử dụng các truy vấn được tạo bằng chức năng này cũng có khả năng dễ bị tấn công SQLi.

Tương tự, plugin WP Statistics của WordPress với hơn 3,00,000 lượt tải xuống cũng dễ bị tấn công bởi SQLi. Thông thường, kẻ tấn công có thể đọc các bảng nhạy cảm như wp_users của trang web WordPress của bạn bằng cách sử dụng SQLi. Mặc dù mật khẩu được lưu trữ ở định dạng được mã hóa, nhưng vẫn có thể sử dụng các công cụ để giải mã. Điều này có nghĩa là nhận được thông tin đăng nhập quản trị viên để đăng nhập vào tài khoản của quản trị viên trong WordPress. Trong trường hợp xấu nhất, kẻ tấn công thậm chí có thể tải lên một trình bao ngược lại bằng cách sử dụng SQLi dẫn đến một trang web WordPress bị tấn công.

Bài viết liên quan - Ngăn chặn SQL Injection trong WordPress

2. Kịch bản trang web chéo của WordPress

Phiên bản WordPress 5.1.1 và những phiên bản trước đó bị phát hiện có lỗ hổng XSS, CSRF và RCE. Đây là một lỗ hổng XSS được lưu trữ. wp_filter_kses () chức năng được sử dụng để khử trùng nhận xét, cho phép các thẻ HTML cơ bản và các thuộc tính như được kết hợp với ‘ href ' thuộc tính. Do đó, những kẻ tấn công có thể phân phối tải trọng độc hại như . Điều này sẽ được lưu trữ trong cơ sở dữ liệu và chạy mỗi khi người dùng truy cập trang này.

Blog liên quan - Viết mã trang web chéo trong WordPress - Ví dụ

3. Yêu cầu trên nhiều trang web WordPress giả mạo

Mã thông báo xác thực CSRF chưa được triển khai trong WordPress và đúng như vậy vì nếu được thực hiện, nó sẽ cản trở các tính năng theo dõi và pingback của WordPress. Để phân biệt người dùng bình thường với quản trị viên, WordPress sử dụng thêm một nonce để xác thực quản trị viên trong các biểu mẫu nhận xét.

Vì vậy, nếu nonce chính xác được cung cấp, nhận xét sẽ được tạo mà không cần sanitization. Và nếu nonce không chính xác, nhận xét sẽ được tạo bằng sanitization. Vì vậy, khi quản trị viên không cung cấp nonce, nhận xét sẽ được làm sạch bằng cách sử dụng wp_filter_post_kses () thay vì hàm wp_filter_kses () . Do đó, hàm wp_filter_post_kses () cho phép kẻ tấn công tạo nhận xét với nhiều thẻ và thuộc tính HTML hơn mức cho phép, do đó tiến hành tấn công CSRF.

4. Thực thi mã từ xa trong WordPress

Các phiên bản WordPress trước 4.9.9 và 5.x trước 5.0.1 dễ bị RCE. Tham số dễ bị tấn công là mục nhập meta Bài đăng của _wp_attached_file () hàm số. Tham số này có thể được điều khiển thành một chuỗi lựa chọn, tức là kết thúc bằng .jpg? chuỗi con file.php.

Tuy nhiên, để khai thác điều này, kẻ tấn công cần có đặc quyền của tác giả. Kẻ tấn công có đặc quyền của tác giả có thể tải lên một hình ảnh được chế tạo đặc biệt. Hình ảnh này chứa mã PHP sẽ được thực thi, được nhúng trong siêu dữ liệu Exif. Tập lệnh khai thác lỗ hổng này được cung cấp công khai và một mô-đun Metasploit cũng đã được phát hành!

5. Truyền tải thư mục WordPress

WordPress 5.0.3 dễ bị tấn công Path Traversal. Để khai thác điều này, kẻ tấn công cần ít nhất các đặc quyền của tác giả trên trang web WordPress mục tiêu. Các thành phần dễ bị tấn công là hàm wp_crop_image () .

Vì vậy, người dùng chạy chức năng này (có thể cắt hình ảnh) có thể xuất hình ảnh ra một thư mục tùy ý. Hơn nữa, tên tệp có thể được nối với ký hiệu thư mục lên, tức là ‘ ../ ‘Để lấy đường dẫn của tệp mà kẻ tấn công muốn lấy, tức là .jpg? /../../ file.jpg. Các mô-đun khai thác và Metasploit để tái tạo lỗ hổng bảo mật này có sẵn trực tuyến!

6. Chủ đề hoặc plugin lỗi

Cũng có khả năng một plugin được mã hóa kém là nguyên nhân khiến WordPress bị tấn công. Chủ đề của các tác giả không có uy tín thường chứa mã lỗi. Trong một số trường hợp, những kẻ tấn công tự phát hành các plugin và chủ đề chứa đầy phần mềm độc hại để xâm phạm nhiều trang web. Ngoài ra, phần mềm WordPress lỗi thời có thể làm cho trang web dễ bị tấn công, dẫn đến việc WordPress bị tấn công.

Bảo mật trang web WordPress của bạn

1. Thực hành Bảo mật

- Tránh sử dụng mật khẩu chung hoặc mật khẩu mặc định. Đảm bảo đăng nhập WordPress yêu cầu mật khẩu ngẫu nhiên và an toàn.

- Xóa các thư mục cài đặt WordPress cũ khỏi trang web vì chúng có thể làm rò rỉ thông tin nhạy cảm.

- Không sử dụng các chủ đề hoặc plugin trống rỗng từ các tác giả không có uy tín. Luôn cập nhật các plugin và chủ đề hiện có với các bản vá mới nhất.

- Sử dụng mạng con trong khi chia sẻ không gian lưu trữ WordPress với các trang web khác.

- Đảm bảo rằng không có cổng nhạy cảm nào được mở trên Internet.

- Vô hiệu hoá lập chỉ mục thư mục cho các tệp WordPress nhạy cảm bằng cách sử dụng .htaccess.

- Hạn chế IP dựa trên các quốc gia mà bạn phát hiện thấy lưu lượng truy cập bot lớn trên trang web.

- Thực hiện theo các phương pháp mã hóa an toàn nếu bạn là nhà phát triển WordPress.

- Sử dụng SSL cho trang web WordPress của bạn.

- Luôn giữ riêng một bản sao lưu trang web WordPress của bạn.

- Đổi tên wp-login.php thành một slug duy nhất.

- Sử dụng xác thực hai yếu tố để đăng nhập vào trang web WordPress của bạn.

2. Sử dụng Giải pháp Bảo mật

Tường lửa có thể giúp bảo mật trang WordPress của bạn ngay cả khi nó dễ bị tấn công. Tuy nhiên, việc tìm kiếm tường lửa chính xác theo nhu cầu đa dạng của WordPress có thể khá phức tạp. Astra có thể giúp bạn đưa ra những lựa chọn phù hợp từ ba gói Essential, Pro và Business. No matter you use WordPress to run a small blog or a corporate site, Astra covers every ground for you. Moreover, the Astra security solution scans and patches your vulnerable WordPress site automatically. Just install the Astra plugin and your site is secure again.

Try a demo now!

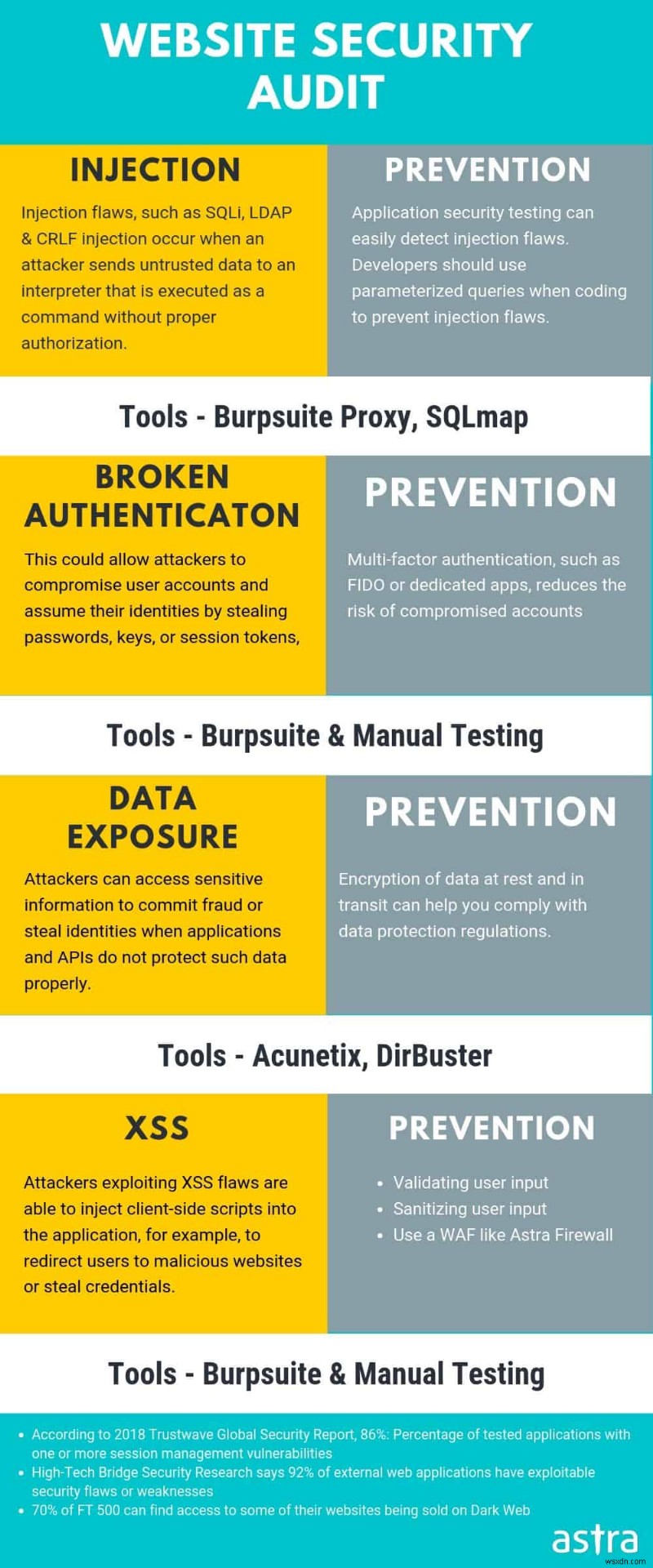

3. Security Audit and Pentesting

As seen in the article, vulnerabilities in WordPress will arise from time to time. Therefore, as a precautionary measure, it is advisable to conduct penetration testing of your website. This will reveal the loopholes to you before the attackers can catch up on your site’s security. Astra provides a comprehensive security audit of the complete WordPress site. With its 120+ active tests, Astra gives you the right mix of automatic and manual testing.