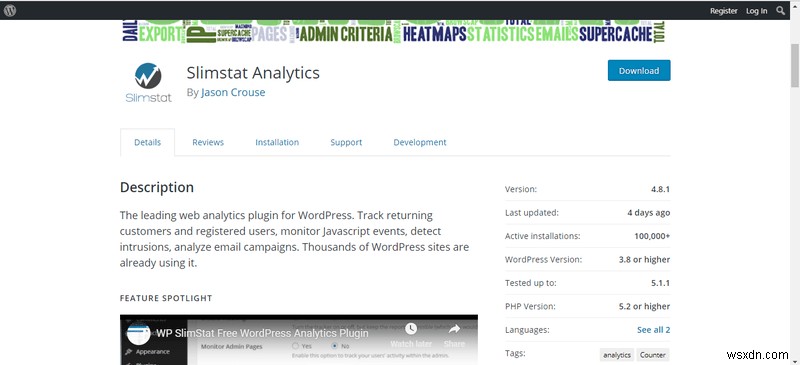

Plugin phân tích trang web cho WordPress Slimstat đã được phát hiện có lỗ hổng XSS (cross-site scripting) được lưu trữ trong các phiên bản <=4.8. Tại thời điểm viết blog này, nó đã được cài đặt trên 1,00,000+ trang web. Slimstat là một plugin nổi tiếng để theo dõi phân tích trang web trong thời gian thực, nó giám sát và báo cáo thống kê về nhật ký truy cập, khách hàng cũ và người dùng đã đăng ký, sự kiện JavaScript, v.v. Được coi là một plugin phổ biến trong WordPress của niche này, vì vậy lỗ hổng XSS trong Slimstat là chắc chắn sẽ tạo ra các dòng xoáy trong nước.

Tình trạng Rủi ro Hiện tại trong Slimstat Plugin WordPress

Về lỗ hổng, nó cho phép người dùng chưa được xác thực chèn JavaScript vào nhật ký truy cập của phiên bản <=4.8. Tuy nhiên, các nhà phát triển plugin đã nhanh chóng khắc phục sự cố và phiên bản cập nhật 4.8.1 được đưa vào thư mục plugin ngay sau đó. Tuy nhiên, nếu bạn chưa cập nhật lên phiên bản đã vá, rủi ro vẫn còn đối với bạn.

Dưới đây là chi tiết kỹ thuật của XSS được tìm thấy trong Slimstat,

Slimstat Chi tiết về lỗ hổng bảo mật của plugin WordPress

Do lỗ hổng này, bất kỳ khách truy cập nào chưa được xác thực đều có thể đưa mã JavaScript tùy ý vào chức năng nhật ký truy cập plugin mà Slimstat chủ yếu được sử dụng. Hơn nữa, có thể truy cập nhật ký truy cập này từ trang nhật ký truy cập plugin cũng như trang tổng quan quản trị viên.

Nhật ký truy cập cho phép người dùng có thông tin chi tiết về các yêu cầu truy cập trên trang web của mình, nó thường bao gồm các thông tin cụ thể như địa chỉ IP, chi tiết máy chủ, chi tiết lưu trữ, v.v.

Trong Slimstat, bất kỳ người dùng độc hại nào cũng có thể đưa mã tùy ý vào nhật ký truy cập plugin. Điều này sẽ được thực thi khi quản trị viên đăng nhập.

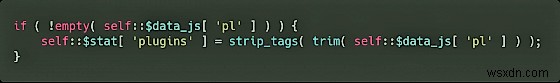

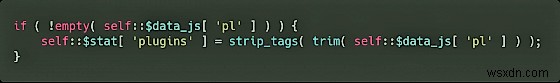

Quan trọng nhất, plugin này chỉ có một phương pháp làm sạch, tức là dải_tag, chỉ loại bỏ các thẻ khỏi giá trị plugin được chèn. Tiêu chí làm sạch này có thể dễ dàng bị đánh lừa bằng cách sử dụng một trích dẫn duy nhất và sau đó thêm một trình xử lý sự kiện.

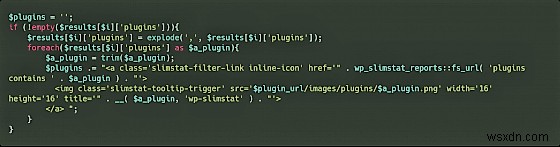

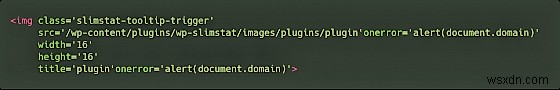

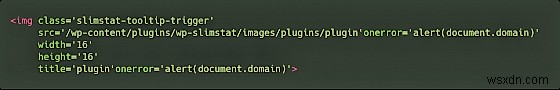

Đây là cách hình ảnh được tạo cho các plugin, trong đó $ a_plugin là plugin:

Do đó, xảy ra lỗi (hiển thị trong hình) là plugin’onerror ’. Vì yêu cầu không thể được thực thi, nó được lưu trữ dưới dạng một lỗ hổng XSS tiềm ẩn.

Cập nhật để Giảm thiểu rủi ro của Slimstat Khai thác

Trong những trường hợp plugin dễ bị tấn công, bạn khó có thể làm gì khác hơn là cập nhật phiên bản và có sẵn tất cả các biện pháp bảo mật phòng ngừa. Ngoài cập nhật, có một Tường lửa web liên tục và toàn diện để chặn XSS, SQLi, CSRF và các cuộc tấn công mạng phổ biến khác. Astra cung cấp một tường lửa như vậy, sẽ theo dõi, chặn và báo cáo bất kỳ cuộc tấn công nào đã cố gắng vào trang web của bạn. Nhấp vào đây để nhận bản demo Astra ngay bây giờ.