Cung cấp năng lượng cho gần 75 triệu trang web trên toàn cầu và được coi là nền tảng CMS thuận lợi nhất, WordPress được hầu hết các nhà bán lẻ và doanh nhân trực tuyến sử dụng rộng rãi khi tiến hành kinh doanh trực tuyến. Sự phổ biến tăng lên khi CMS tuân theo các mẫu sẵn sàng sử dụng, thân thiện với SEO và tương thích với thiết bị di động.

Ngày nay có rất nhiều plugin WordPress, giúp thực hiện một phần công việc trên trang web. Các plugin cung cấp chức năng bổ sung cho các trang web, một lý do chính khiến WordPress rất phổ biến.

Mức độ phổ biến này thường đặt WordPress là một trong những CMS được nhắm mục tiêu nhiều nhất khi nói đến tội phạm mạng. Các plugin WordPress dễ có lỗ hổng bảo mật, thường đặt plugin chứa trang web vào nguy cơ bị rò rỉ thông tin nhạy cảm và quyền kiểm soát máy chủ. Mỗi plugin được thêm vào trang web của bạn đều làm tăng rủi ro bảo mật và do đó, bắt buộc phải đánh giá xem mỗi plugin có được cập nhật thường xuyên hay không. Dưới đây là danh sách một số lỗ hổng bảo mật nổi tiếng trong các plugin WordPress đã khiến hàng nghìn trang web gặp rủi ro trong quá khứ.

1. Lỗ hổng của plugin Revolution Slider

Được khai quật vào tháng 11 năm 2016, phiên bản chưa được vá lỗi của Trình cắm Revolution Image Slider về cơ bản là phiên bản lỗi thời của Revslider và được một số lượng lớn các trang web WordPress sử dụng rộng rãi.

Vụ rò rỉ Hồ sơ Panama nổi tiếng vào tháng 4 năm 2016 diễn ra nhờ plugin này, dẫn đến việc rò rỉ một lượng lớn dữ liệu cá nhân kéo dài tới hơn 2,6 TB dữ liệu và hơn 11,5 triệu tài liệu trong thời gian đó.

Lỗ hổng này cho phép kẻ tấn công tải xuống bất kỳ tệp nào từ máy chủ và cũng đánh cắp thông tin đăng nhập cơ sở dữ liệu, do đó cho phép kẻ tấn công xâm phạm trang web hoàn toàn. Các loại lỗ hổng bảo mật như vậy được chỉ định là Bao gồm tệp cục bộ (LFI) tấn công theo đó kẻ tấn công có thể truy cập, xem xét và tải xuống tệp cục bộ trên máy chủ.

Ngoài ra, hãy kiểm tra các plugin WordPress chính được khai thác vào năm 2018

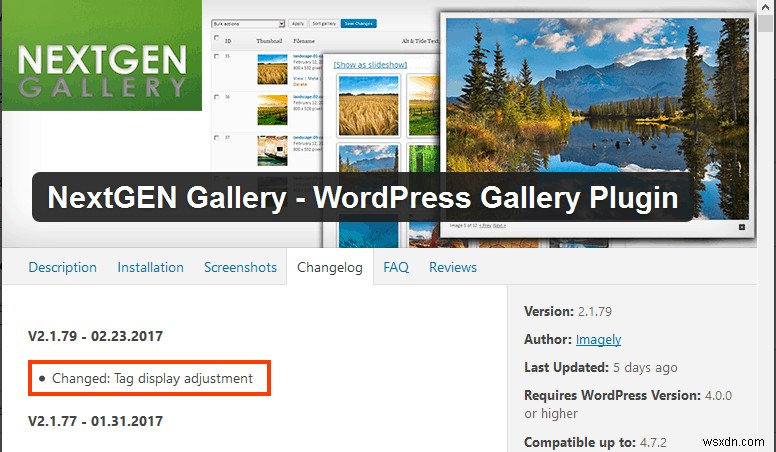

2. Lỗ hổng bảo mật của plugin thư viện NextGEN

NextGen Gallery, một trong những plugin Thư viện phổ biến nhất trong WordPress CMS được coi là dễ bị tấn công cho phép khách truy cập lấy cắp dữ liệu mật khẩu và khóa bí mật từ cơ sở dữ liệu. Với hơn 1 triệu lượt cài đặt, lỗ hổng này ở dạng lỗi SQL Injection cho phép đưa các đầu vào có tính chất độc hại vào các truy vấn SQL được chuẩn bị sẵn của WordPress. Hơn nữa, trong một số điều kiện nhất định, kẻ tấn công có thể cung cấp các lệnh vào cơ sở dữ liệu phụ trợ của máy chủ.

Có 2 kịch bản tấn công với lỗ hổng này:

- Chủ sở hữu trang web WordPress kích hoạt tùy chọn Thư viện TagCloud cơ bản NextGEN trên trang web của anh ấy :Tính năng này cho phép chủ sở hữu trang web hiển thị các thư viện hình ảnh mà người dùng có thể điều hướng bằng thẻ, đồng thời thay đổi URL của trang web khi người dùng điều hướng qua ảnh. Vì tồn tại quy trình làm sạch đầu vào không đúng trong các tham số URL, kẻ tấn công có thể sửa đổi các tham số liên kết và chèn các truy vấn SQL sẽ được plugin thực thi khi URL không đúng định dạng được tải.

- Khi chủ sở hữu trang web mở trang web của họ để gửi bài đăng trên blog: Trong trường hợp này, kẻ tấn công có thể chèn mã Thư viện NextGEN độc hại vì chúng có thể tạo tài khoản trên trang web và gửi một bài đăng / bài báo trên blog để được xem xét. Tùy thuộc vào kỹ năng của kẻ tấn công, mã độc sẽ cho phép hắn truy cập vào cơ sở dữ liệu nội bộ và làm mất thông tin cá nhân.

Tuy nhiên, lỗ hổng bảo mật đã được sửa trong NextGEN Gallery phiên bản 2.1.79. Bảng thay đổi của Thư viện NextGEN trên kho chứa Plugin WordPress cho biết “Đã thay đổi:Điều chỉnh hiển thị thẻ”.

3. Lỗ hổng phiên bản Neosense 1.7

Vào năm 2016, mẫu kinh doanh Neosense v1.7 đã được phát hiện với một lỗ hổng khai thác mà kẻ tấn công có thể tải các tệp độc hại lên các trang web chạy trên chủ đề này. Bằng cách này, kẻ tấn công có thể giành quyền kiểm soát trang web mà không cần sự cho phép của người dùng bằng cách chỉ cần tải lên tệp bằng Curl và chạy tệp ngay lập tức bằng URL đó.

DynamicPress, nhà xuất bản chủ đề WordPress ràng buộc lỗ hổng này để sử dụng mã nguồn mở “qquploader”, một trình tải lên tệp dựa trên Ajax đã được triển khai mà không có bất kỳ bảo mật nào. Khai thác điều này, kẻ tấn công có thể tải lên một tập lệnh PHP độc hại có phần mở rộng .php hoặc .phtml vào thư mục tải xuống của trang web. Và giành quyền truy cập vào thư mục tải lên.

Tuy nhiên, lỗ hổng bảo mật đã được sửa chữa trong phiên bản tiếp theo Neosense v 1.8

4. FancyBox

Fancybox, một trong những plugin WordPress phổ biến nhất được hàng nghìn trang web sử dụng để hiển thị hình ảnh, nội dung HTML và đa phương tiện đã bị coi là có sai sót sau khi một lỗ hổng zero-day nghiêm trọng được phát hiện. Lỗ hổng bảo mật cho phép những kẻ tấn công đưa một iframe độc hại (hoặc bất kỳ tập lệnh / nội dung ngẫu nhiên nào) vào các trang web dễ bị tấn công đã chuyển hướng người dùng đến trang web ‘203koko’.

Phạm vi của lỗ hổng này có thể được đánh giá bởi thực tế là trong số gần 70 triệu trang web chạy WordPress, gần một nửa sử dụng plugin này. Tuy nhiên, hai phiên bản của plugin đã được phát hành ngay sau đó để sửa lỗi này.

5. Lỗ hổng TimThumb

Một thư viện thay đổi kích thước hình ảnh WordPress có tên là TimThumb đã khiến nhiều plugin WordPress có nguy cơ bị tấn công độc hại. Các plugin phổ biến dễ bị tấn công do vấn đề này bao gồm TimThumb, WordThumb, WordPress Gallery Plugin và IGIT Posts Slider trong số nhiều plugin khác.

Lỗ hổng cho phép kẻ tấn công thực thi từ xa một mã PHP tùy ý trên trang web bị ảnh hưởng. Sau khi hoàn tất, kẻ tấn công có thể xâm nhập trang web theo bất kỳ cách nào mà hắn muốn.

Ví dụ về các lệnh mà tin tặc sử dụng để tạo, xóa và sửa đổi bất kỳ tệp nào trên máy chủ của bạn là:Lỗ hổng bảo mật sau đó đã được vá trong một bản cập nhật.

6. WP Mobile Detector

Hơn 10.000 trang web sử dụng một plugin WordPress có tên WP Mobile Detector. Hóa ra có một lỗ hổng.

Lỗ hổng có thể bị khai thác bằng cách sử dụng một tập lệnh gọi là tập lệnh resize.php cho phép những kẻ tấn công từ xa tải các tệp tùy ý lên máy chủ Web. Các tệp này có thể hoạt động như các tập lệnh cửa hậu, còn được gọi là trình bao Web, do đó cung cấp quyền truy cập cửa sau vào máy chủ và khả năng đưa các đoạn mã độc hại vào các trang hợp pháp.

Để biết thêm về cách bảo mật trang web WordPress mới được cài đặt của bạn, hãy truy cập hướng dẫn toàn diện của chúng tôi về bảo mật WordPress.

Liên hệ với Astra để cung cấp sự bảo vệ tối ưu cho trang web wordpress của bạn.