Hack dược không phải là mới. Trước đây, chúng tôi đã thấy, nhiều CMS phổ biến đang được nhắm mục tiêu với phần mềm độc hại dược phẩm. Tuy nhiên, chỉ gần đây chúng tôi mới thấy họ chuyển hướng đến các trang web .su &.eu.

Như chúng ta đã biết, phần mềm độc hại dược phẩm có thể thay đổi tùy theo mục đích của nó. Một số được thiết kế để ăn cắp dữ liệu trong khi một số khác được thiết kế để đưa các liên kết spam vào một trang web cho các mục đích SEO blackhat. Trên thực tế, việc hack dược phẩm đối với các bệnh nhiễm trùng SEO mũ đen là khá phổ biến.

Nó chuyển hướng lưu lượng truy cập trang web của bạn đến các trang web giả mạo tuyên bố bán viagra, Cialis hoặc các loại thuốc dược phẩm khác. Gần đây, một số trang web như vậy đã đưa ra các TLD như .eu và .su. Hơn nữa, loại lây nhiễm này rất khó phát hiện vì phần mềm độc hại phân phát nhiều nội dung khác nhau để che giấu sự hiện diện của nó.

Với bài viết này, bạn sẽ hiểu rõ hơn về cách hoạt động của phần mềm độc hại này.

Bạn có bị tấn công không? Đưa ra yêu cầu dọn dẹp phần mềm độc hại ngay lập tức với Astra.

Chuyển hướng tấn công dược phẩm

Nguyên nhân

Có rất nhiều thứ có thể xảy ra sai sót và dẫn đến nhiễm trùng như thế này. Tôi liệt kê một số cái phổ biến ở đây:

- Các lỗ hổng XSS hoặc SQL injection hoặc bất kỳ lỗ hổng chèn nào khác.

- Mật khẩu FTP hoặc thông tin xác thực mặc định yếu.

- Bổ sung plugin hoặc các lỗ hổng CMS chưa được vá.

- Cấu hình không phù hợp.

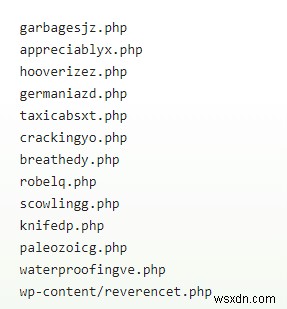

Sự lây nhiễm này có thể xâm nhập vào trang web của bạn bằng cách khai thác bất kỳ (hoặc nhiều) lỗ hổng nào trong số này. Nó tạo ra các tệp độc hại và ẩn bên trong chúng. Các tệp này thường được đặt tên ngẫu nhiên. Một số tệp PHP bị nhiễm như vậy chuyển hướng người dùng đến các trang dược phẩm giả mạo được đặt tên như sau:

Không phải tất cả các biến thể của hack dược chuyển hướng phần mềm độc hại đều sử dụng tệp PHP. Một số dựa vào các tệp HTML được đặt tên ngẫu nhiên. Danh sách tên của các tệp HTML bị nhiễm:

Để tránh bị phát hiện, phần mềm độc hại sử dụng một số kỹ thuật xảo quyệt. Một trong những kỹ thuật như vậy được đề cập ở đây.

Kỹ thuật né tránh được sử dụng

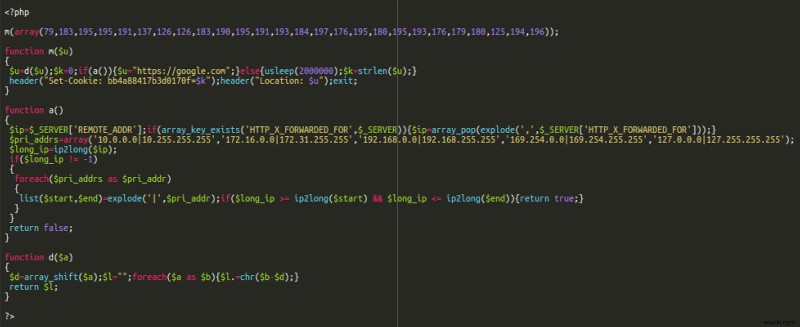

Nhìn vào đoạn mã dưới đây:

Mảng ở đầu mã chứa các tên miền được mã hóa cho các URL chuyển hướng. Tuy nhiên, URL được ẩn một cách khéo léo, nó bị phần mềm độc hại trích xuất bằng cách sử dụng function m () và hàm d () của đoạn mã trên.

Tại đây, một mảng được chuyển vào hàm m () trong dòng đầu tiên của mã. Hàm m () lần lượt chuyển nó đến hàm d () . Hàm d () sử dụng “ array_shift ”Để lấy phần tử đầu tiên của mảng. Trong trường hợp này, nó là 79.

Sau đó, nó lặp lại từng phần tử của mảng bằng cách sử dụng “ foreach ”Của PHP. Sau đó, lần lượt nó trừ phần tử đầu tiên 79 khỏi mỗi phần tử của mảng. Số thu được như vậy được chuyển đổi từ mã ASCII của nó thành ký tự tương ứng bằng cách sử dụng hàm “chr” của PHP.

Ví dụ, phần tử thứ hai của mảng là 183. Vì vậy, 183-79 =104 ánh xạ tới ký tự ‘h’ của ASCII. Do đó, miền cuối cùng nó chuyển hướng đến là (http:// hotprivatetrade [dot] su)

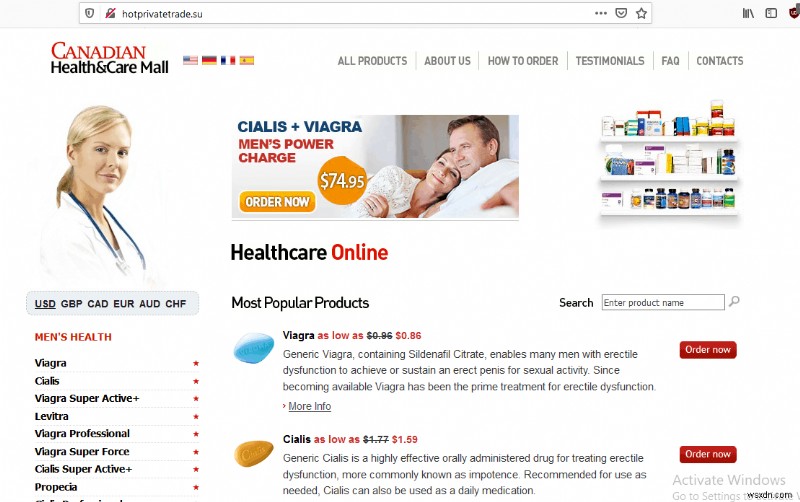

Tìm kiếm nhanh tên miền này cho thấy đây là một cửa hàng dược phẩm giả bán Viagra, Cialis và các sản phẩm khác. Trang web giả mạo chứa toàn bộ danh mục và thậm chí cả một giỏ hàng để lừa người dùng cung cấp thông tin thẻ tín dụng.

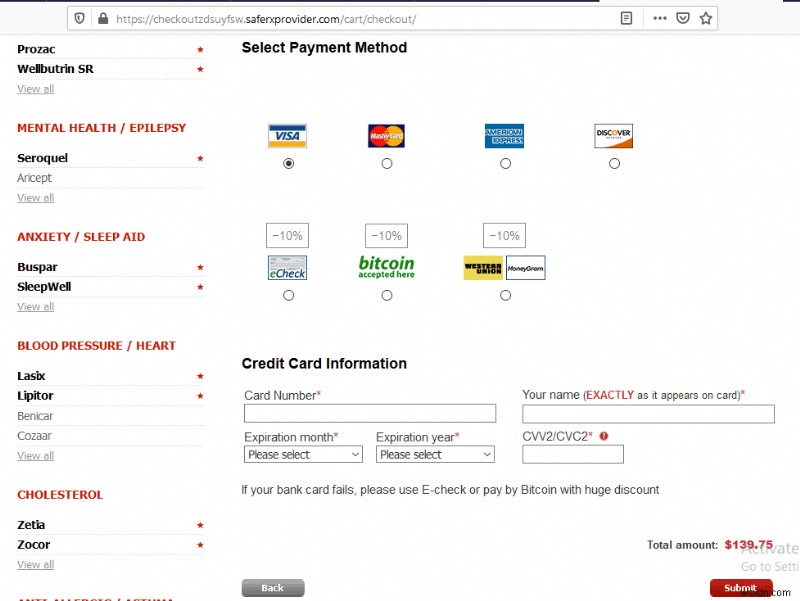

Sau khi người dùng kiểm tra, trang lừa đảo thẻ tín dụng được lưu trữ trên một miền độc hại khác có chứng chỉ SSL. Ví dụ:https:// checkoutzdsuyfsw [dot] safexprovider [dot] com / cart / checkout /.

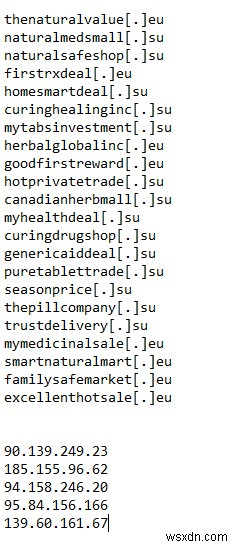

Phần mềm độc hại cũng chuyển hướng đến các trang web khác như được đưa ra trong hình ảnh bên dưới. Các trang web này được lưu trữ trên các IP được cung cấp ở cuối hình ảnh.

Các biến thể

404.php

Các tệp PHP được đặt tên là 404.php được sử dụng để hiển thị các thông báo lỗi tùy chỉnh trên trang web của bạn. Một biến thể nếu phần mềm độc hại tạo các tệp 404.php được mã hóa bên trong các chủ đề WordPress như được hiển thị trong mã bên dưới.

Như đã thấy trong mã, phần mềm độc hại này sử dụng thẻ

Thẻ meta

Một loại phần mềm độc hại tương tự khác sử dụng của HTML để chuyển hướng người dùng. “ http-equiv ”Thuộc tính giúp mô phỏng phản hồi tiêu đề HTTP. Trong khi tùy chọn content =5 làm mới trang sau 5 giây, sau đó người dùng được chuyển hướng đến vị trí được chỉ định trong tùy chọn “url”. Ngoài ra, thông báo sau được hiển thị trong khi chuyển hướng người dùng:“ Vui lòng đợi 5 giây! Đang chuyển hướng đến trang web. ”

Chuyển hướng Javascript

Một biến thể khác của cùng một phần mềm độc hại sử dụng làm mới meta kết hợp với window.location.href chuyển hướng. Đối tượng window.location thường được sử dụng để chuyển hướng người dùng đến một trang mới và lấy địa chỉ trang hiện tại. Tại đây, nếu thẻ meta không thể chuyển hướng người dùng đối với một số người dùng, thì window.location.href sẽ.

Bảo vệ

Loại thư rác dược phẩm này có thể có tác động nghiêm trọng đến trang web của bạn. Nó không chỉ có thể làm tăng tỷ lệ thoát của bạn mà còn có thể ảnh hưởng lâu dài đến danh tiếng của trang web của bạn. Để tránh bị nhiễm phần mềm độc hại chuyển hướng hack dược, bạn có thể làm những việc sau:

- Kiểm tra các cấu hình yếu trên trang web của bạn và sử dụng mật khẩu mạnh ngẫu nhiên.

- Tránh sử dụng các plugin và chủ đề không còn tồn tại. Xóa mọi plugin đáng ngờ như vậy.

- Luôn cập nhật phiên bản CMS, plugin và chủ đề của bạn.

- Tiến hành kiểm tra bảo mật thường xuyên và sử dụng tường lửa.

Nếu trang web của bạn bị nhiễm phần mềm độc hại như vậy, hãy đưa ra yêu cầu dọn dẹp phần mềm độc hại với Astra. Astra sẽ không chỉ làm sạch trang web của bạn mà còn đảm bảo rằng không có sự lây nhiễm nào như vậy xảy ra nữa. Với giá cả cạnh tranh, giải pháp bảo mật Astra được trang bị các tính năng bảo mật tuyệt vời khác.

Chưa thuyết phục? Tham gia bản demo ngay bây giờ và tự mình xem!