Trong khi chúng ta đang sẵn sàng để chống lại các mối đe dọa zero-day, các hình thức khai thác phổ biến, virus COVID-19 chết người. Tin tặc đang phát triển các kỹ thuật mới để truyền phần mềm độc hại vào máy của bạn. Một khái niệm được đưa ra vào năm 1499 nhưng đã tồn tại từ thời cổ đại là vũ khí mới. Nó được gọi là “steganography, kỹ thuật mới này được sử dụng để gửi dữ liệu ở định dạng ẩn để không thể đọc được. Sự kết hợp của từ Hy Lạp (steganos) có nghĩa là che giấu, ẩn giấu và ‘graphy‘ có nghĩa là viết đang trở thành một xu hướng mới nguy hiểm.

Hôm nay, trong bài đăng này, chúng ta sẽ thảo luận về biên giới mới này và cách duy trì sự bảo vệ khỏi nó.

Steganography là gì?

Như đã thảo luận, đây là một phương pháp mới được tội phạm mạng sử dụng để tạo phần mềm độc hại và các công cụ gián điệp mạng.

Không giống như mật mã che giấu nội dung của một thông điệp bí mật, kỹ thuật ẩn giấu thực tế là một thông điệp đang được truyền đi hoặc một trọng tải độc hại đang ở bên trong hình ảnh để né tránh các giải pháp bảo mật.

Có những câu chuyện cho rằng phương pháp này đã được sử dụng trong Đế chế La Mã để truyền thông điệp một cách bí mật. Họ từng chọn một nô lệ để truyền tải thông điệp và cạo sạch da đầu của anh ta. Khi làm như vậy, thông điệp được xăm lên da và khi tóc mọc trở lại, nô lệ sẽ được gửi đến để truyền thông điệp. Sau đó, người nhận sử dụng quy trình tương tự để cạo đầu và đọc tin nhắn.

Mối đe dọa này nguy hiểm đến mức các chuyên gia bảo mật đã phải thu thập tại một nơi để tìm hiểu cách chống lại nó và vô hiệu hóa việc che giấu thông tin.

Steganography hoạt động như thế nào?

Đến giờ thì đã rõ tại sao tội phạm mạng lại sử dụng phương pháp này. Nhưng điều này hoạt động như thế nào?

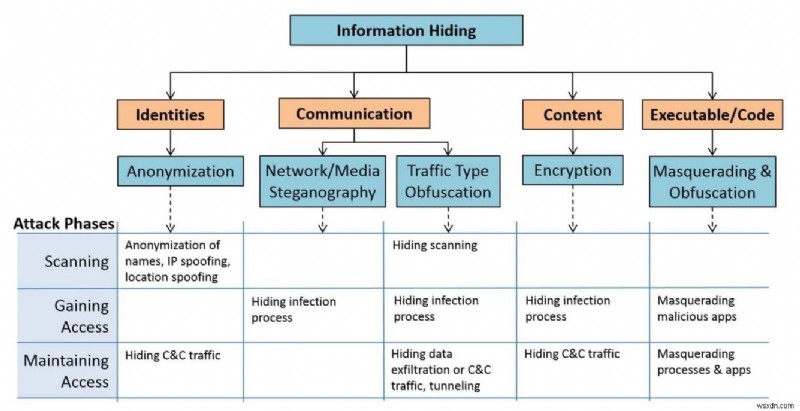

Steganography là một quá trình gấp năm lần - những kẻ tấn công nắm tay thực hiện nghiên cứu hoàn chỉnh cho mục tiêu của chúng, sau đó chúng quét nó, giành quyền truy cập, ẩn, che dấu vết của chúng.

Sau khi phần mềm độc hại được thực thi trên máy bị xâm nhập, meme, hình ảnh hoặc video độc hại sẽ được tải xuống. Sau đó, lệnh đã cho sẽ được trích xuất. Trong trường hợp lệnh “in” bị ẩn trong mã, ảnh chụp màn hình của máy bị nhiễm virus sẽ được chụp. Sau khi tất cả thông tin được thu thập, nó sẽ được gửi đến tin tặc qua một địa chỉ URL cụ thể.

Một ví dụ gần đây về điều này đến từ sự kiện Hacktober.org CTF 2018, nơi TerrifyingKity được đính kèm trong một hình ảnh. Ngoài ra, Sundown Exploit Kit, các dòng phần mềm độc hại Vawtrack và Stegoloader mới cũng xuất hiện.

Steganography khác với Cryptography như thế nào?

Về cơ bản, cả steganography và cryptography đều có cùng mục tiêu, tức là ẩn thông điệp và chuyển cho bên thứ ba. Nhưng cơ chế được chúng sử dụng là khác nhau.

Mật mã thay đổi thông tin thành một bản mã mà không thể hiểu được nếu không giải mã. Mặc dù Steganography không thay đổi định dạng, nhưng nó ẩn thông tin theo cách mà không ai biết có dữ liệu bị ẩn.

| STEGANOGRAPHY | CRYPTOGRAPHY | |

| Định nghĩa | Một kỹ thuật che giấu thông tin trong hình ảnh, video, meme, v.v. | Kỹ thuật chuyển đổi dữ liệu thành bản mã |

| Mục đích | Chuyển phần mềm độc hại mà không bị theo dõi | Bảo vệ dữ liệu |

| Mức độ hiển thị dữ liệu | Không có cơ hội | Chắc chắn rồi |

| Cấu trúc dữ liệu | Không thay đổi cấu trúc dữ liệu | Thay đổi cấu trúc hoàn chỉnh |

| Khóa | Tùy chọn | Cần thiết |

| Không thành công | Khi một thông điệp bí mật được phát hiện, bất kỳ ai cũng có thể truy cập nó | Có thể đọc được bản mã khóa giải mã |

Nói một cách dễ hiểu, steganography mạnh hơn và phức tạp hơn. Nó có thể dễ dàng vượt qua các hệ thống DPI, v.v. tất cả những điều này khiến nó trở thành lựa chọn hàng đầu của tin tặc.

Tùy thuộc vào bản chất Steganography có thể được chia thành năm loại:

- Nội dung ẩn văn bản - Thông tin ẩn trong tệp văn bản, dưới dạng ký tự đã thay đổi, ký tự ngẫu nhiên, ngữ pháp không theo ngữ cảnh là nội dung ẩn văn bản.

- Nội dung ẩn hình ảnh - Việc ẩn dữ liệu bên trong hình ảnh được gọi là ẩn dữ liệu hình ảnh.

- Nội dung gốc video - Ẩn dữ liệu ở định dạng video kỹ thuật số là kỹ thuật ẩn video.

- Nội dung ẩn âm thanh - Thông điệp bí mật được nhúng trong tín hiệu âm thanh làm thay đổi chuỗi nhị phân là mật mã âm thanh.

- Ghi mật mã mạng - như tên gọi của nó, kỹ thuật nhúng thông tin trong các giao thức điều khiển mạng là kỹ thuật ẩn mạng.

Nơi tội phạm che giấu thông tin

- Tệp kỹ thuật số - Các cuộc tấn công quy mô lớn liên quan đến các nền tảng thương mại điện tử đã tiết lộ việc sử dụng steganography. Sau khi nền tảng bị nhiễm phần mềm độc hại sẽ thu thập các chi tiết thanh toán và ẩn chúng trong hình ảnh để tiết lộ thông tin liên quan đến trang bị nhiễm.

- Phần mềm tống tiền bên trong - Một trong những phần mềm độc hại được xác định phổ biến nhất là Cerber ransomware. Cerber sử dụng một tài liệu để phát tán phần mềm độc hại.

- Bên trong bộ công cụ khai thác - Stegano là ví dụ đầu tiên về bộ công cụ khai thác. Mã độc hại này được nhúng trong một biểu ngữ.

Có cách nào để xác định steganography? Có, có một số cách để xác định cuộc tấn công trực quan này.

Các cách phát hiện các cuộc tấn công steganography

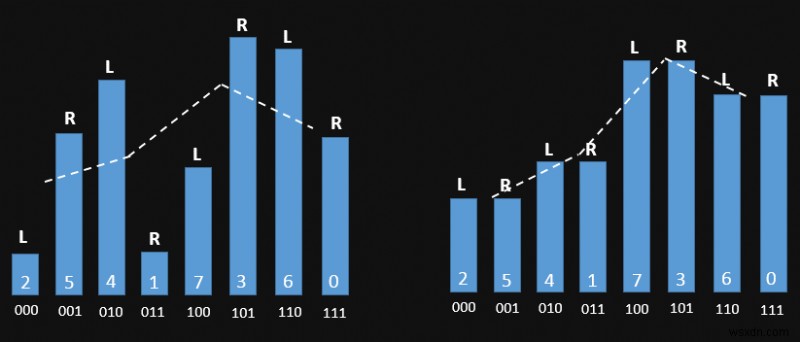

Phương pháp biểu đồ - Phương pháp này còn được gọi là phương pháp chi bình phương. Sử dụng phương pháp này, toàn bộ hình ảnh raster được phân tích. Số lượng pixel có hai màu liền kề được đọc.

Hình A:Một tàu sân bay rỗng Hình B:Tàu sân bay đầy

Phương pháp RS - Đây là một phương pháp thống kê khác được sử dụng để phát hiện các tàu sân bay có trọng tải. Hình ảnh được chia thành một tập hợp các nhóm pixel và một quy trình điền đặc biệt được sử dụng. Dựa trên các giá trị mà dữ liệu được phân tích và một hình ảnh với kỹ thuật in ẩn được xác định

Tất cả những điều này cho thấy rõ ràng tội phạm mạng đang sử dụng mật mã để truyền phần mềm độc hại một cách khéo léo như thế nào. Và điều này sẽ không dừng lại vì nó rất sinh lợi. Không chỉ điều này mà Steganography còn được sử dụng để truyền bá chủ nghĩa khủng bố, nội dung khiêu dâm, gián điệp, v.v.