Trang web WordPress của bạn có bị tấn công và bị nhiễm phần mềm độc hại không?

Nếu bạn là một người mới, bạn có thể cảm thấy mất tự tin khi quyết định phải làm gì và làm như thế nào để thoát khỏi vụ hack. Ngay cả khi bạn đã có cơ hội phát triển, vẫn rất khó để tìm và xóa chính xác một bản hack.

Vì vậy, tôi đã tổng hợp hướng dẫn mở rộng này sẽ cung cấp cho bạn một bước khởi đầu thực sự trong việc phát hiện và loại bỏ hack. Hướng dẫn loại bỏ tin tặc WordPress này sẽ bao gồm các triệu chứng, kỹ thuật phát hiện và quy trình loại bỏ tin tặc WordPress. Hướng dẫn này cũng bao gồm các nguyên nhân và loại hack có thể xảy ra, nếu bạn muốn truy cập trực tiếp vào các bước loại bỏ phần mềm độc hại WordPress, hãy làm theo liên kết này.

Các triệu chứng của trang web WordPress bị tấn công

Mặc dù những thứ như thay đổi bề mặt của một trang web WordPress là dấu hiệu rõ ràng rằng trang web đã bị tấn công, nhưng các dấu hiệu khác có thể rất tinh vi. Người dùng bình thường có thể không chú ý đến chúng.

Một số dấu hiệu tinh vi của việc WordPress bị nhiễm phần mềm độc hại là:

1. Thông báo cảnh báo

- Bạn nhận được thông báo cảnh báo về việc tạm ngưng tài khoản của nhà cung cấp dịch vụ lưu trữ của bạn.

- Tìm kiếm nhanh trên Google hiển thị cảnh báo đáng sợ của Google bên dưới tên trang web.

- Lưu lượng truy cập giảm đột ngột trên trang web WordPress cũng chỉ ra rằng trang web của bạn có thể bị Google và các công cụ tìm kiếm khác đưa vào danh sách đen vì spam phần mềm độc hại, v.v.

- Nếu là khách hàng của Astra, bạn có thể nhận được email cảnh báo thông báo về một số thứ độc hại được tìm thấy trong quá trình quét.

2. Hoạt động kỳ lạ của trang web

- Nếu trang web WordPress của bạn đang chuyển hướng người dùng, đây là một dấu hiệu rõ ràng của sự xâm lược.

- Nếu bạn không thể đăng nhập trang web của bạn, có thể là tin tặc đã thay đổi cài đặt và đuổi bạn. Tuy nhiên, hãy đảm bảo rằng bạn đang sử dụng đúng tên người dùng và mật khẩu.

- Trình chặn quảng cáo đang chặn trang web WordPress để khai thác tiền điện tử.

- Cửa sổ bật lên không xác định và quảng cáo độc hại xuất hiện trên trang WordPress.

- Công việc đáng ngờ của đợi chạy trên máy chủ hoặc hoạt động đáng ngờ trong nhật ký máy chủ .

- Một số ký tự tiếng Nhật và nội dung vô nghĩa xuất hiện trên trang web WordPress. Điều này chỉ ra một vụ hack từ khóa tiếng Nhật hoặc một vụ hack Pharma, v.v.

- Và email spam từ đầu ra trải rộng tên miền trang web WordPress .

- Trang web WordPress hiển thị một số thông báo lỗi không mong muốn và trang web chậm / không phản hồi .

- Không có nhiều lưu lượng truy cập trên trang web, nhưng máy chủ luôn ngốn nhiều tài nguyên xử lý.

3. Thay đổi tệp

- Các tệp mới và không xác định trong thư mục wp-admin và wp-bao gồm . Cả hai thư mục hiếm khi có tệp mới được thêm vào.

- Các chủ đề, đầu trang và chân trang của WordPress đã được sửa đổi để tạo chuyển hướng.

- Quản trị viên mới và không xác định từ cơ sở dữ liệu trang WordPress xuất hiện.

- Kết quả tìm kiếm hiển thị mô tả meta không chính xác của trang web WordPress của bạn.

- Các liên kết độc hại trong các tệp chính.

Làm cách nào để khắc phục trang web WordPress bị tấn công của bạn?

Một khi bạn chắc chắn rằng bạn đang thực sự đối mặt với một trang web WordPress bị tấn công, đây là cách bạn có thể xóa bản hack:

1. Hãy để Astra giúp bạn

Nếu bạn là khách hàng của Astra Pro, bạn không phải lo lắng một chút nào, chỉ cần tăng một vé hỗ trợ. Các kỹ sư bảo mật của Astra sẽ dọn sạch bản hack cho bạn. Họ cũng xử lý mọi danh sách đen mà trang web của bạn có thể gặp phải.

Nếu bạn không phải là khách hàng của Astra, bạn có thể đăng ký ngay bây giờ và chúng tôi sẽ lo mọi thứ cho bạn. Với dịch vụ loại bỏ phần mềm độc hại có sẵn của Astra, trang web của bạn sẽ bắt đầu và chạy chỉ sau vài giờ.

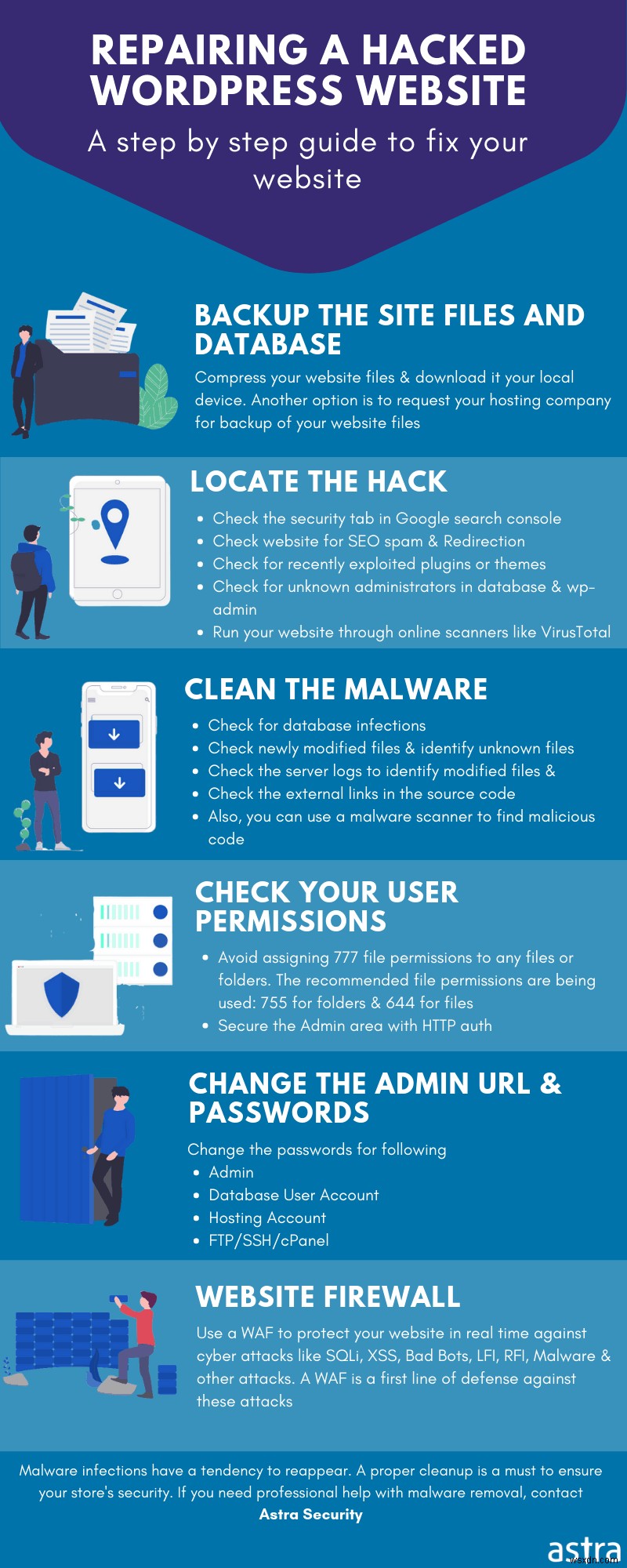

2. Sao lưu trang web của bạn

Tạo một bản sao lưu hoàn chỉnh của trang web của bạn. Vì mục đích của bản sao lưu là khôi phục trang web trong trường hợp có sự cố, hãy đảm bảo rằng nó đang hoạt động. Một bản sao lưu không khôi phục trang web của bạn về tình trạng hoạt động hoàn toàn của nó thì không có gì khác ngoài sự lãng phí.

Bây giờ, bản sao lưu phải bao gồm các tệp lõi WP, cơ sở dữ liệu WP, tệp plugin, tệp chủ đề và tệp .htaccess . Hầu hết các dịch vụ lưu trữ đều cung cấp tính năng sao lưu. Liên hệ với nhà cung cấp dịch vụ lưu trữ của bạn để tìm hiểu quy trình sao lưu. Ngoài ra, bạn cũng có thể sao lưu theo cách thủ công bằng ứng dụng khách SFTP như Filezilla.

Tôi đã liệt kê các cách khác nhau để sao lưu trang web của bạn bên dưới:

Tệp sao lưu

1. Sử dụng một plugin

WordPress cũng có nhiều plugin sao lưu như UpdraftPlus giúp đơn giản hóa quy trình. Bạn có thể tạo một bản sao lưu toàn bộ trang web của mình bằng các tệp và cơ sở dữ liệu.

- Cài đặt và kích hoạt plugin.

- Sao lưu trang web của bạn và lưu trữ cục bộ hoặc trên đám mây.

2. Qua SSH

Để sao lưu các tệp của bạn, đây là những gì bạn có thể làm,

- Truy cập trang web của bạn qua SSH.

- Và chạy lệnh -

zip -r backup-pre-cleanup.zip

Thao tác này sẽ tạo một tệp zip của trang web của bạn, tệp này bạn có thể tải xuống PC của mình.

3. Qua SFTP

- Truy cập trang web của bạn thông qua ứng dụng khách SFTP như FileZilla.

- Chỉ cần tạo một thư mục sao lưu trên PC của bạn và sao chép nội dung vào đó.

Vì điều này đòi hỏi nỗ lực thủ công nên có thể mất nhiều thời gian hơn so với các phương pháp trước đây.

Cơ sở dữ liệu sao lưu

Để sao lưu đầy đủ cơ sở dữ liệu của bạn, bạn có thể làm như sau:

1. Sao lưu qua một plugin

Một lần nữa, bạn có thể sử dụng cùng một plugin UpdraftPlus để sao lưu cơ sở dữ liệu của mình.

2. Sao lưu qua PHPMyAdmin

Nếu không, bạn có thể xuất cơ sở dữ liệu của mình và lưu trữ trên PC thông qua PHPMyAdmin.

- Truy cập cơ sở dữ liệu WordPress của bạn qua PhpMyAdmin.

- Dễ dàng xuất toàn bộ cơ sở dữ liệu. Lưu trữ nó trong cùng một thư mục như trên hoặc tạo một cái khác tùy theo sở thích của bạn.

3. Sao lưu qua SSH

- Truy cập trang web của bạn qua SSH.

- Và chạy lệnh sau:

mysqldump -p -h hostname -u username database > backup-pre-cleanup.sql

Hãy nhớ thay đổi thông tin đăng nhập (tên người dùng, mật khẩu, tên máy chủ, v.v.) trước khi sao lưu cơ sở dữ liệu. Ngoài ra, hãy nhớ xóa bản sao của máy chủ tệp sau khi lưu trữ cục bộ.

3. Bật chế độ bảo trì

Nếu bạn đã phát hiện thấy hoạt động độc hại trên trang web của mình, bạn nên đặt nó ở chế độ bảo trì. Điều này sẽ đảm bảo rằng không ai có thể nhìn thấy thủ thuật xấu xí và sẽ giúp duy trì danh tiếng trang web của bạn. Đặt trang web ở chế độ bảo trì cũng có thể đảm bảo rằng khách truy cập của bạn được bảo vệ khỏi bất kỳ chuyển hướng độc hại nào.

Ngoài ra, khi cố gắng xóa bỏ tin tặc, các thay đổi có thể cản trở hiệu suất của trang web trực tiếp của bạn. Rõ ràng là bạn không muốn điều đó.

Bạn cũng có thể sử dụng một plugin WordPress như plugin Sắp ra mắt để hiển thị các thông báo về chế độ bảo trì kỳ lạ cho khách truy cập trang web mà không tiết lộ rằng trang web WordPress bị tấn công đang trong quá trình bị xóa.

Đây là cách plugin này hoạt động:

- Cài đặt và kích hoạt plugin. Nó sẽ phản ánh là " SeedProd ”(Tên nhà phát triển) trong ngăn bên trái của bảng điều khiển quản trị của bạn.

- Bật chế độ bảo trì.

Bạn thậm chí có thể sớm tùy chỉnh trang với thông điệp và biểu tượng thương hiệu của mình bằng plugin này.

4. Thay đổi mật khẩu hiện tại

Nếu bạn vẫn có thể truy cập trang web của mình, hãy thay đổi tất cả mật khẩu ngay lập tức. Điều này phải bao gồm mật khẩu trên bảng điều khiển quản trị, tài khoản lưu trữ, cơ sở dữ liệu và các tài khoản khác. Nếu bạn có các thành viên khác trong nhóm sử dụng bảng quản trị, hãy yêu cầu họ thay đổi mật khẩu của mình. Có thể tin tặc đã xâm nhập vào trang web của bạn bằng cách đánh cắp mật khẩu của một trong những đồng đội của bạn.

Bạn cũng có thể chọn xác thực lại tất cả các tài khoản người dùng. Điều này sẽ tự động đăng xuất tất cả người dùng trang web của bạn và sẽ cần được cấp quyền lại. Đây là một cách khác để giành quyền truy cập từ bất kỳ người dùng trái phép nào.

Tự động tạo mật khẩu mới với sự trợ giúp của công cụ quản lý mật khẩu như LastPass hoặc KeePass cho từng tài khoản này.

Lưu ý:Khi thay đổi thông tin đăng nhập cơ sở dữ liệu, hãy nhớ thêm thông tin đó vào tệp wp-config.php.

5. Kiểm tra lỗ hổng plugin

Các lỗ hổng trong các plugin của bên thứ ba là một lý do phổ biến khác khiến WordPress bị tấn công. Trên thực tế, nghiên cứu nói rằng 56% các vụ hack WordPress là kết quả của các lỗ hổng plugin.

[ID người xem =“6335”]

Vì vậy, trước khi chuyển sang quá trình dọn dẹp, hãy đảm bảo rằng các phiên bản plugin hiện tại của bạn không có lỗ hổng bảo mật. Để xác nhận điều này, bạn có thể xem diễn đàn WordPress hoặc blog của chúng tôi. Chúng tôi cố gắng hết sức để giữ cho người đọc, khách truy cập được cập nhật và an toàn bằng cách đăng blog hoặc cảnh báo trong trường hợp bị khai thác một lượng lớn plugin.

Nói chung, một buzz xuất hiện trên các diễn đàn sau khi khám phá plugin. Khi việc khai thác plugin nhắm mục tiêu đến phần lớn các trang web đang chạy plugin dễ bị tấn công, bạn sẽ thấy nhiều người yêu cầu giải pháp trên các diễn đàn này.

6. Chẩn đoán tệp

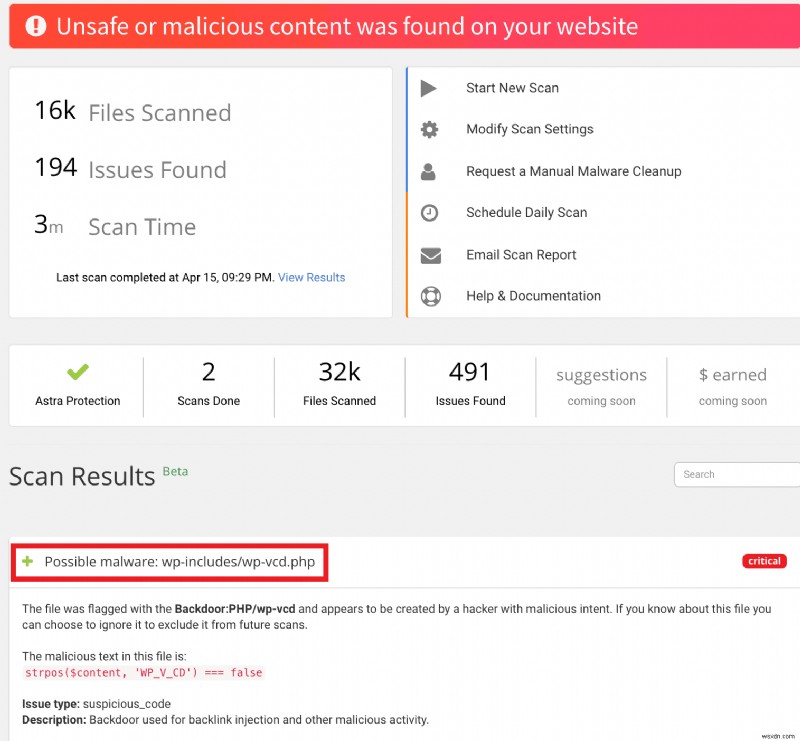

6.1 Sử dụng trình quét phần mềm độc hại để tìm mã độc hại

Chạy trang web của bạn thông qua trình quét phần mềm độc hại. Nó sẽ tìm nạp thông tin chi tiết của tất cả các tệp có nội dung độc hại. Bạn cũng có thể kiểm tra phần mềm độc hại theo cách thủ công, tuy nhiên, việc này sẽ mất rất nhiều thời gian. Ngoài ra, nó sẽ không chính xác như máy quét.

Bây giờ, hãy sử dụng các công cụ trực tuyến để giải mã nội dung của hiddencode.txt. Ngoài ra, điều này có thể được thực hiện bằng cách sử dụng phpMyAdmin như được hiển thị trong hình ảnh bên dưới. Hơn nữa, phpMyAdmin cũng có thể hữu ích khi dọn dẹp cơ sở dữ liệu trong trường hợp trang web WordPress bị tấn công.

Nếu bạn thấy điều gì đó đáng ngờ nhưng không thể tìm ra tác dụng của nó, hãy liên hệ với các chuyên gia, chúng tôi sẽ sẵn lòng trợ giúp.

6.2 Sử dụng lệnh 'find' để xem lại các thay đổi gần đây

Để xem các tệp WordPress bị kẻ tấn công sửa đổi, hãy truy cập SSH vào máy chủ của bạn và chạy lệnh sau:

find . -mtime -2 -ls

Lệnh này sẽ liệt kê tất cả các tệp WordPress được sửa đổi trong 2 ngày qua. Tương tự như vậy, tiếp tục tăng số ngày cho đến khi bạn phát hiện ra điều gì đó đáng ngờ. Bây giờ, hãy kết hợp lệnh tìm SSH này với lệnh grep để tìm kiếm mã được mã hóa ở định dạng base64 . Chỉ cần chạy lệnh sau:

find . -name "*.php" -exec grep "base64"'{}'; -print &> hiddencode.txt

6.3 So sánh với các tệp WordPress gốc

Tải xuống các tệp WordPress mới từ thư mục WordPress và so sánh bản sao lưu của bạn với tệp đó. Bạn cũng có thể sử dụng các công cụ trực tuyến như trình kiểm tra khác biệt để tìm sự khác biệt giữa các tệp. Hãy cẩn thận khi tải xuống các tệp theo phiên bản WordPress của bạn. Lưu ý sự khác biệt để phân tích thêm. Nếu có bất kỳ liên kết độc hại nào, hãy xóa chúng ngay lập tức. Ngoài ra, hãy kiểm tra các tệp cho các từ khóa nhất định như - eval, exec, strrev, khẳng định, base64, str_rot13, Stripslashes, preg_replace (với / và /), move_uploaded_file, v.v.

Bạn có thể đơn giản hóa hơn nữa việc tìm kiếm các từ khóa này bằng cách sử dụng các dòng lệnh. Ví dụ:để tìm kiếm các tệp với từ khóa base64, hãy chạy lệnh sau:

sudo grep -ril base64 /

Bây giờ, hãy thay thế 'base64' bằng mỗi từ khóa để tìm kiếm các tệp chứa chúng và sau đó xem xét cẩn thận chúng.

6.4 Kiểm tra bằng các công cụ chẩn đoán

Nói chung, các công cụ quản trị trang web nhanh chóng và chính xác trong việc phát hiện hack. Sử dụng điều này để tìm ra vấn đề. Ví dụ:bảng điều khiển tìm kiếm của Google liệt kê các vấn đề trong tab "Bảo mật". Đó là một cách tuyệt vời để xác nhận loại hack và các tệp / trang bị tấn công. Vui lòng xem lại thông tin này để loại bỏ hack WordPress thích hợp.

7. Dọn dẹp phần mềm độc hại khỏi tệp WordPress

Sau khi chẩn đoán rộng rãi, hãy liệt kê tất cả các kết quả. Mọi sự khác biệt về tệp, các sửa đổi gần đây, người dùng / quản trị viên giả mạo, cần được xem xét cẩn thận nhất. Làm sạch các tệp cốt lõi của WordPress như wp-config.php, wp-content / uploads, wp-upload, tệp plugin, tệp chủ đề, cơ sở dữ liệu, v.v.

Dưới đây là danh sách các hướng dẫn loại bỏ phần mềm độc hại WordPress chi tiết và toàn diện dành riêng cho các triệu chứng hack WordPress. Theo dõi họ để phát hiện và xóa phần mềm độc hại

- Sửa lỗi WordPress Redirect Hack (nếu WordPress của bạn đang chuyển hướng đến các trang spam)

- Khắc phục phần mềm độc hại wp-vcd (cửa sổ bật lên độc hại hoặc tập lệnh wp-vcd trong functions.php)

- Khắc phục thư rác tiếng Nhật trong SEO (kết quả của Google bằng các ký tự tiếng Nhật)

- Khắc phục sự cố về Pharma Hack (Google hiển thị kết quả Viagra cho trang web của bạn hoặc trang web của bạn chuyển hướng đến các trang web dược phẩm giả mạo)

- Loại bỏ phần mềm độc hại Javascript khỏi WordPress (trang web tải JS spam hoặc cảnh báo danh sách đen)

- Khắc phục Danh sách đen của Google (Google hoặc các công cụ tìm kiếm hiển thị màn hình màu đỏ hoặc thông báo cảnh báo cho khách truy cập)

- Khắc phục sự cố Quản trị viên WordPress (Bị cấu hình hoặc bạn không thể đăng nhập vào Trang tổng quan quản trị viên WordPress)

- Phát hiện và loại bỏ các cửa hậu (trang web được hoàn thiện lại theo thời gian hoặc các lần quét cơ bản sau khi loại bỏ phần mềm độc hại)

8. Xóa sơ đồ trang web

Nó cũng có thể xảy ra rằng phần mềm độc hại WordPress đang cư trú trong sitemap.xml của trang web của bạn. Sơ đồ trang XML là một tệp giúp Google thu thập thông tin tất cả các trang quan trọng trên trang web của bạn. Đôi khi tin tặc đưa các liên kết độc hại vào tệp sơ đồ trang web của bạn.

Quét sơ đồ trang web của bạn để tìm các liên kết độc hại. Nếu bạn thấy điều gì đó khác với bình thường, hãy loại bỏ nó. Ngoài ra, đừng quên cho Google biết rằng bạn đã xóa tệp, gửi yêu cầu đến bảng điều khiển tìm kiếm của Google để thu thập lại thông tin trang web của bạn.

9. Làm sạch cơ sở dữ liệu

Cơ sở dữ liệu WordPress là nơi chứa tất cả thông tin về người dùng của bạn, các trang web, thông tin đăng nhập bí mật, v.v. Không cần phải bàn cãi rằng cơ sở dữ liệu là một mục tiêu mong muốn. Do đó, điều cực kỳ quan trọng là kiểm tra cơ sở dữ liệu để tìm ra bản hack. Bạn có thể sử dụng trình quét phần mềm độc hại để tìm hiểu chính xác hơn về sự lây nhiễm trong tệp wp_db của mình.

Nếu bạn muốn kiểm tra thủ công, bạn cần phải quét tất cả 11 bảng để tìm ra bản hack. Tìm kiếm các liên kết / iframe có vẻ đáng ngờ và xóa chúng để thoát khỏi vụ hack trang web WordPress. Đây là một ví dụ về mã chuyển hướng được chèn vào cơ sở dữ liệu:

10. Cài đặt lại

Nếu trang web bị nhiễm rất nặng, tốt hơn hết bạn nên xóa các tệp và thay thế bằng các tệp mới.

Điều đó nói rằng, cài đặt lại không chỉ giới hạn ở các tệp; sau khi làm sạch, hãy cài đặt lại từng plugin. Đôi khi, do thiếu thời gian hoặc thiếu cảnh giác, chúng ta có xu hướng lưu trữ các plugin đã ngừng hoạt động. Tin tặc được hưởng lợi từ các plugin này vì chúng hầu như luôn có các lỗ hổng có thể khai thác được.

Một số chủ sở hữu trang web WordPress tin rằng xóa toàn bộ trang web và bắt đầu lại từ đầu là một lựa chọn khả thi hơn.

Chà, không phải đâu.

Việc bạn tạo một trang web mới không thành vấn đề nếu bạn không tuân thủ các nguyên tắc bảo mật, mọi thứ luôn có thể xảy ra sai sót.

Các lý do có thể xảy ra cho việc nhiễm phần mềm độc hại WordPress

Tính bảo mật của trang web của bạn phụ thuộc vào các bước bạn thực hiện để bảo mật nó. Bỏ qua các quy tắc an toàn đơn giản sẽ làm tăng rủi ro trực tuyến của bạn. Embora as possibilidades de invasão do seu site WordPress sejam muitas, existem alguns motivos comuns identificados por trás da maioria dos hackers do WordPress.

Aqui estão eles:

1. Não atualizando o WordPress

Essa é a medida de segurança mais básica para um site. Falha na atualização para a versão mais recente é o principal motivo para sites invadidos. Portanto, sempre seja rápido na atualização para as versões mais recentes e corrigidas. Isso corrige as vulnerabilidades conhecidas no seu site.

2. Hospedando em um servidor compartilhado

Um servidor compartilhado pode ser a opção mais barata. Mas, tem efeitos secundários mais caros se hackeados. Mova seu site para uma hospedagem mais segura. E escolha um provedor de hospedagem confiável. Verifique se o seu provedor está em conformidade com os melhores padrões de segurança.

3. Usando senhas fracas e nome de usuário

Quase todas as áreas sensíveis do seu site são protegidas por senha. Uma senha feita com seu próprio nome / nome do site e sem números / caracteres é uma senha fraca. Certifique-se de não usar senhas fracas para o seguinte –

- painel wp-admin,

- painel de hospedagem do servidor,

- bancos de dados,

- Contas FTP e

- sua conta de email principal.

Além disso, altere seu nome de usuário padrão para algo único. Palavras como admin , seu próprio nome , o nome do site são muito fáceis de decifrar para o invasor.

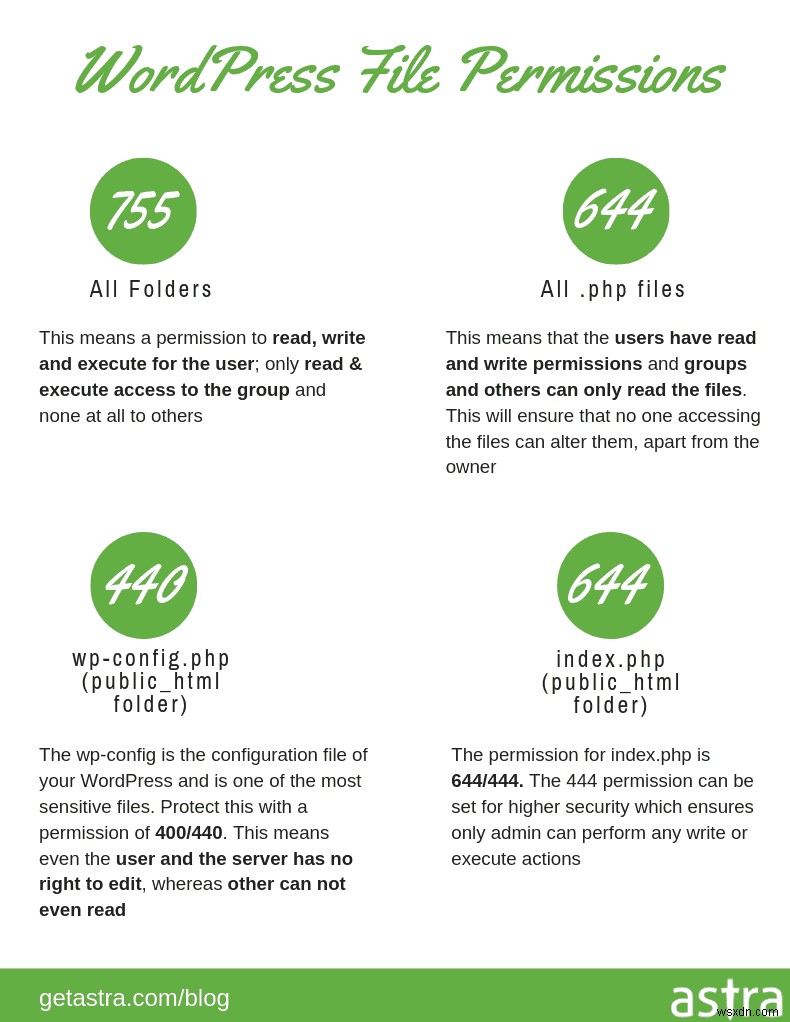

4. Permissões de arquivo incorretas

Permissões fáceis de arquivo podem permitir que os invasores acessem, modifiquem ou excluam. Em alguns casos, os invasores até mantinham arquivos contra o resgate. Defina as permissões corretas como-

- Para arquivos 644

- Para diretórios – 755

Relacionado: Como corrigir permissões de arquivo do WordPress?

5. Acesso desprotegido ao diretório wp-admin

O diretório wp-admin é a área de onde você controla seu site. Permitir acesso desprotegido ao diretório de administração do WordPress permite que seus usuários / membros da equipe realizem ações indesejadas em seu site. Portanto, restrinja o acesso definindo permissões para diferentes funções dos usuários. Dessa forma, nenhum usuário tem o poder de fazer tudo. Além disso, adicionar camadas de autenticação ao diretório de administração do WordPress também ajuda.

6. Plugins desatualizados ou tema

Vários sites WordPress usam plugins e temas desatualizados em seus sites. Como esses plugins e temas já contêm vulnerabilidades conhecidas, é muito fácil para os hackers explorá-las. Portanto, se o desenvolvedor do plugin enviar uma atualização, você deve seguir rapidamente.

7. Usando FTP simples em vez de SFTP / SSH

As contas FTP são usadas para fazer upload de arquivos para o servidor da Web usando um cliente FTP. O FTP simples não criptografa sua senha e aumenta o risco de alguém a invadir. O SFTP (SSH File Transfer Protocol), por outro lado, envia dados criptografados para o servidor. Portanto, sempre opte pelo SFTP sobre FTP. Você pode fazer isso alterando o protocolo para ‘SFTP – SSH’ toda vez que se conectar ao seu servidor.

Como os hackers atacam sites WordPress?

1. Injeção de SQL no WordPress

O WordPress versão 4.8.3 e anteriores foram considerados vulneráveis a ataques de injeção de SQL. Ironicamente, o método $ wpdb-> prepare () que geralmente é usado para preparar consultas seguras ficou vulnerável dessa vez. Isso significava que plugins e temas que usavam consultas criadas usando essa função também eram potencialmente vulneráveis a um ataque SQLi.

Da mesma forma, o plugin WP Statistics do WordPress com mais de 3.00.000 downloads estava vulnerável ao SQLi. Normalmente, um invasor pode ler tabelas confidenciais como wp_users do seu site WordPress usando o SQLi. Embora as senhas sejam armazenadas no formato criptografado, ainda é possível usar ferramentas para descriptografia. Isso significa obter credenciais de administrador para acessar a conta de um administrador no WordPress. Na pior das hipóteses, o invasor pode até fazer upload de um shell reverso usando um SQLi que leva a um site WordPress invadido.

Artigo relacionado – Evitar a injeção de SQL no WordPress

2. Script entre sites do WordPress

O WordPress versão 5.1.1 e os anteriores foram considerados vulneráveis a uma vulnerabilidade XSS, CSRF e RCE. Esta era uma vulnerabilidade XSS armazenada. A função wp_filter_kses () usada para limpar comentários, permite tags HTML básicas e atributos como a tag combinados com o atributo ‘ href ‘. Portanto, os invasores podem fornecer carga maliciosa como . Isso seria armazenado no banco de dados e executado sempre que um usuário visitar esta página.

Blog relacionado – Script entre sites no WordPress – Exemplos

3. Falsificação de solicitação entre sites do WordPress

O token de validação CSRF não foi implementado no WordPress e, com razão, porque, se feito, prejudicaria os recursos de trackbacks e pingbacks do WordPress. Para diferenciar usuários normais de administradores, o WordPress usa um nonce extra para validação de administrador nos formulários de comentários.

Portanto, se o nonce correto for fornecido, o comentário será criado sem sanitização. E se o nonce estiver incorreto, o comentário será criado com a higienização. Portanto, quando um administrador falha em fornecer nonce, o comentário é limpo usando wp_filter_post_kses () em vez da função wp_filter_kses () . Assim, a função wp_filter_post_kses () permite que um invasor crie comentários com muito mais tags e atributos HTML do que o permitido, conduzindo um ataque CSRF.

4. Execução Remota de Código no WordPress

As versões do WordPress anteriores à 4.9.9 e 5.x antes da 5.0.1 foram encontradas propensas ao RCE. O parâmetro vulnerável foi a meta entrada Post da função _wp_attached_file () . Este parâmetro pode ser manipulado para uma sequência de escolha, ou seja, terminando com .jpg? substring file.php.

No entanto, para explorar isso, o invasor precisava de privilégios de autor. O invasor com privilégios de autor pode fazer upload de uma imagem especialmente criada. Esta imagem continha o código PHP a ser executado, incorporado aos metadados Exif. Os scripts para explorar esta vulnerabilidade estão disponíveis publicamente e um módulo Metasploit também foi lançado!

5. Diretório WordPress Traversal

O WordPress 5.0.3 estava vulnerável a ataques do Path Traversal. Para explorar isso, o invasor precisava de pelo menos privilégios de autor no site WordPress de destino. Os componentes vulneráveis foram a função wp_crop_image () .

Portanto, o usuário que executa esta função (pode cortar uma imagem) pode enviar a imagem para um diretório arbitrário. Além disso, o nome do arquivo pode ser anexado ao símbolo do diretório, por exemplo ‘ ../ ‘, para obter o caminho do arquivo que um invasor deseja obter, como .jpg? /../../ file.jpg. Os módulos Exploits e Metasploit para replicar esta vulnerabilidade estão disponíveis online!

6. Plugins ou Temas de Buggy

Também é provável que um plugin mal codificado seja responsável pelo hackeamento do WordPress. Temas de autores de renome geralmente contêm código de buggy. Em alguns casos, os próprios atacantes lançam plug-ins e temas carregados de malware para comprometer vários sites. Além disso, um software desatualizado do WordPress pode tornar o site vulnerável, causando a invasão do WordPress.

Precisa de ajuda profissional para impedir que o site do WordPress seja invadido ?. Envie-nos uma mensagem no widget de bate-papo e teremos prazer em ajudá-lo. Corrija meu site hackeado do WordPress agora .

Protegendo seu site WordPress

1. Práticas seguras

- Evite usar senhas comuns ou padrão. Verifique se o login do WordPress exige uma senha segura e aleatória.

- Remova as pastas da instalação antiga do WordPress do site, pois elas podem vazar informações confidenciais.

- Não use temas ou plug-ins nulos de autores não reconhecidos. Mantenha os plug-ins e temas existentes atualizados com os patches mais recentes.

- Use sub-redes ao compartilhar o espaço de hospedagem do WordPress com outros sites.

- Verifique se não há portas sensíveis abertas na internet.

- Desative a indexação de diretório para arquivos sensíveis do WordPress usando .htaccess.

- Restrinja IPs com base nos países de onde você detecta tráfego pesado de bot no site.

- Siga as práticas seguras de codificação, se você é desenvolvedor do WordPress.

- Use SSL para o seu site WordPress.

- Sempre mantenha um backup do seu site WordPress separadamente.

- Renomeie o wp-login.php em uma lesma exclusiva.

- Use a autenticação de dois fatores para fazer login no seu site WordPress.

2. Use uma solução de segurança

Um firewall pode ajudar a proteger seu site WordPress, mesmo que seja vulnerável. No entanto, encontrar o firewall correto de acordo com as diversas necessidades do WordPress pode ser complicado. A Astra pode ajudá-lo a fazer as escolhas certas entre seus três planos de Essential, Pro e Business. Não importa que você use o WordPress para executar um pequeno blog ou site corporativo, o Astra cobre todos os aspectos para você. Além disso, a solução de segurança Astra verifica e corrige seu site vulnerável do WordPress automaticamente. Basta instalar o plug-in Astra e seu site estará seguro novamente.

Experimente uma demonstração agora!

3. Auditoria de Segurança e Pentesting

Como visto no artigo, as vulnerabilidades no WordPress surgirão de tempos em tempos. Portanto, como medida de precaução, é aconselhável realizar um teste de penetração no seu site. Isso revelará as brechas para você antes que os invasores possam recuperar a segurança do seu site. A Astra fornece uma auditoria de segurança abrangente de todo o site WordPress. Com seus mais de 120 testes ativos, o Astra oferece a combinação certa de testes automáticos e manuais.