Để đảm bảo mức độ bảo mật cao cho tài khoản người dùng trong miền Active Directory, quản trị viên phải định cấu hình và triển khai chính sách mật khẩu miền. Chính sách mật khẩu phải cung cấp đủ độ phức tạp, độ dài mật khẩu và tần suất thay đổi mật khẩu tài khoản người dùng và dịch vụ. Do đó, bạn có thể khiến kẻ tấn công khó cưỡng bức hoặc chiếm được mật khẩu của người dùng khi gửi qua mạng.

Chính sách mật khẩu trong Chính sách miền mặc định

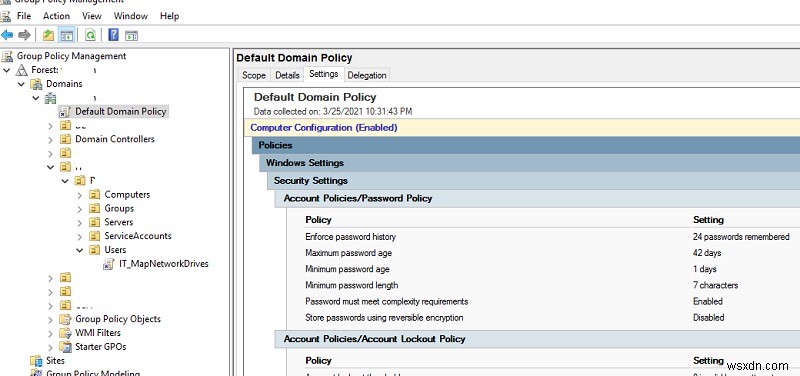

Theo mặc định, để đặt các yêu cầu chung cho mật khẩu người dùng trong miền AD, cài đặt Chính sách Nhóm (GPO) được sử dụng. Chính sách mật khẩu của tài khoản người dùng miền được định cấu hình trong Chính sách miền mặc định . Chính sách này được liên kết với gốc của miền và phải được áp dụng cho bộ điều khiển miền có vai trò trình giả lập PDC.

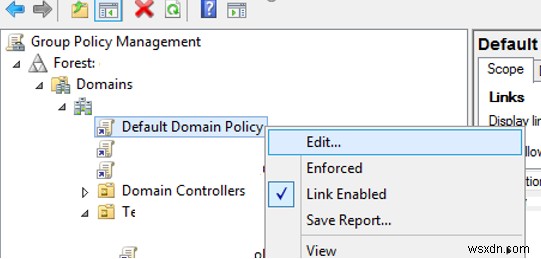

- Để định cấu hình chính sách mật khẩu tài khoản AD, hãy mở Quản lý chính sách nhóm bảng điều khiển (

gpmc.msc); - Mở rộng miền của bạn và tìm GPO có tên Chính sách miền mặc định . Nhấp chuột phải vào nó và chọn Chỉnh sửa ;

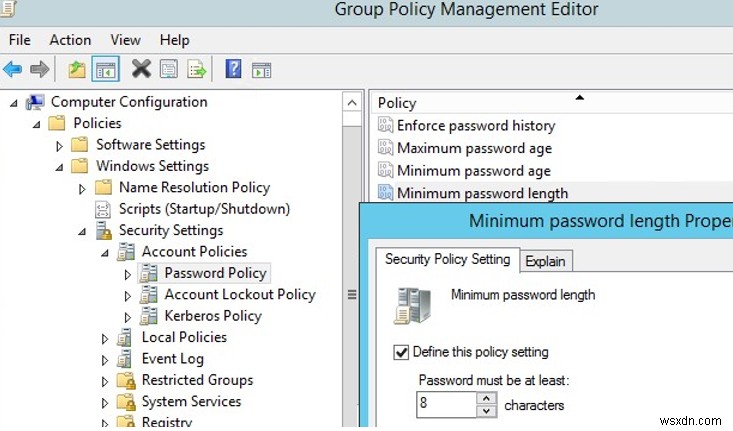

- Chính sách mật khẩu nằm trong phần GPO sau: Cấu hình máy tính-> Chính sách-> Cài đặt Windows-> Cài đặt bảo mật -> Chính sách tài khoản -> Chính sách mật khẩu ;

- Nhấp đúp vào cài đặt chính sách để chỉnh sửa. Để bật cài đặt chính sách cụ thể, hãy kiểm tra Xác định cài đặt chính sách này và chỉ định giá trị cần thiết (trên ảnh chụp màn hình bên dưới, tôi đã đặt độ dài mật khẩu tối thiểu là 8 ký tự). Lưu các thay đổi;

- Cài đặt chính sách mật khẩu mới sẽ được áp dụng cho tất cả các máy tính miền ở chế độ nền sau một thời gian (90 phút), trong khi khởi động máy tính hoặc bạn có thể áp dụng chính sách ngay lập tức bằng cách chạy

gpupdate /forcelệnh.

Bạn có thể thay đổi cài đặt chính sách mật khẩu từ bảng điều khiển GPO Management hoặc bằng cách sử dụng lệnh ghép ngắn PowerShell Set-ADDefaultDomainPasswordPolicy:

Set-ADDefaultDomainPasswordPolicy -Identity woshub.com -MinPasswordLength 10 -LockoutThreshold 3

Cài đặt chính sách mật khẩu cơ bản trên Windows

Hãy xem xét tất cả các cài đặt mật khẩu Windows có sẵn. Có sáu cài đặt mật khẩu trong GPO:

- Thực thi lịch sử mật khẩu - xác định số lượng mật khẩu cũ được lưu trữ trong AD, do đó ngăn người dùng sử dụng mật khẩu cũ. Tuy nhiên, quản trị viên miền hoặc người dùng đã được cấp quyền đặt lại mật khẩu trong AD có thể đặt mật khẩu cũ cho tài khoản theo cách thủ công;

- Độ tuổi mật khẩu tối đa - Đặt mật khẩu hết hạn trong ngày. Sau khi mật khẩu hết hạn, Windows sẽ yêu cầu người dùng thay đổi mật khẩu. Đảm bảo tính thường xuyên của việc thay đổi mật khẩu của người dùng; Bạn có thể biết khi nào mật khẩu của một người dùng cụ thể hết hạn bằng PowerShell:

Get-ADUser -Identity j.werder -Properties msDS-UserPasswordExpiryTimeComputed | select-object @{Name="ExpirationDate";Expression= {[datetime]::FromFileTime($_."msDS-UserPasswordExpiryTimeComputed") }} - Độ dài mật khẩu tối thiểu - chúng tôi khuyến nghị rằng mật khẩu nên chứa ít nhất 8 ký hiệu (nếu bạn chỉ định 0 ở đây, mật khẩu là không bắt buộc);

- Độ tuổi mật khẩu tối thiểu - đặt tần suất người dùng có thể thay đổi mật khẩu của họ. Cài đặt này sẽ không cho phép người dùng thay đổi mật khẩu quá thường xuyên để quay lại mật khẩu cũ mà họ thích bằng cách xóa chúng khỏi Lịch sử mật khẩu sau khi mật khẩu đã được thay đổi nhiều lần liên tiếp. Theo quy định, bạn nên đặt 1 ngày ở đây để người dùng có thể tự thay đổi mật khẩu nếu mật khẩu bị xâm phạm (nếu không, quản trị viên sẽ phải thay đổi mật khẩu đó);

- Mật khẩu phải đáp ứng các yêu cầu về độ phức tạp - nếu chính sách được bật, người dùng không thể sử dụng tên tài khoản trong mật khẩu (không nhiều hơn 2 ký hiệu của một

usernamehoặcFirstnameliên tiếp), cũng phải sử dụng 3 loại ký hiệu trong mật khẩu:số (0–9), chữ hoa, chữ thường và ký tự đặc biệt ($, #,%, v.v.). Ngoài ra, để tránh sử dụng mật khẩu yếu (từ từ điển mật khẩu), bạn nên thường xuyên kiểm tra mật khẩu của người dùng trong miền AD; - Lưu trữ mật khẩu bằng mã hóa có thể đảo ngược - mật khẩu người dùng được lưu trữ mã hóa trong cơ sở dữ liệu AD, nhưng trong một số trường hợp, bạn phải cấp quyền truy cập vào mật khẩu người dùng cho một số ứng dụng. Nếu cài đặt chính sách này được bật, mật khẩu sẽ ít được bảo vệ hơn (gần như là văn bản thuần túy). Nó không an toàn (kẻ tấn công có thể truy cập vào cơ sở dữ liệu mật khẩu nếu DC bị xâm phạm; bộ điều khiển miền chỉ đọc (RODC) có thể được sử dụng như một trong những biện pháp bảo vệ).

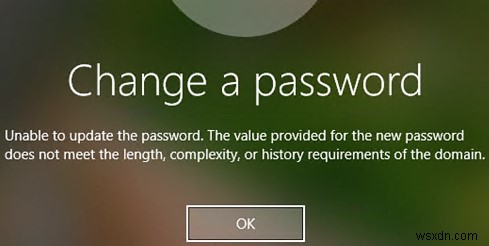

Nếu người dùng cố gắng thay đổi mật khẩu không phù hợp với chính sách mật khẩu trong miền, thông báo lỗi sẽ xuất hiện:

Unable to update the password. The value provided for the new password does not meet the length, complexity, or history requirements of the domain.

Ngoài ra, các cài đặt mật khẩu sau phải được định cấu hình trong phần GPO Mật khẩu khóa tài khoản :

- Ngưỡng khóa tài khoản - số lần đăng nhập không thành công (với mật khẩu sai) có thể được thực hiện bởi người dùng trước khi tài khoản của họ bị khóa;

- Thời hạn khóa tài khoản - tài khoản sẽ bị khóa trong bao lâu, nếu người dùng nhập sai mật khẩu nhiều lần;

- Đặt lại bộ đếm khóa tài khoản sau - số phút sau đó bộ đếm Ngưỡng khóa tài khoản sẽ được đặt lại.

Cài đặt mặc định của chính sách mật khẩu trong miền AD được liệt kê trong bảng dưới đây:

| Policy | Giá trị mặc định |

| Thực thi lịch sử mật khẩu | 24 mật khẩu |

| Độ tuổi mật khẩu tối đa | 42 ngày |

| Độ tuổi mật khẩu tối thiểu | 1 ngày |

| Độ dài mật khẩu tối thiểu | 7 |

| Mật khẩu phải đáp ứng các yêu cầu về độ phức tạp | Đã bật |

| Lưu trữ mật khẩu bằng mã hóa có thể đảo ngược | Đã tắt |

| Thời hạn khóa tài khoản | Chưa đặt |

| Ngưỡng khóa tài khoản | 0 |

| Đặt lại bộ đếm khóa tài khoản sau | Chưa đặt |

Trong Bộ công cụ Tuân thủ Bảo mật, Microsoft khuyến nghị sử dụng các cài đặt chính sách mật khẩu sau:

- Thực thi lịch sử mật khẩu:24

- Độ tuổi mật khẩu tối đa:chưa được đặt

- Độ tuổi mật khẩu tối thiểu:chưa được đặt

- Độ dài mật khẩu tối thiểu:14

- Mật khẩu phải đáp ứng độ phức tạp:Đã bật

- Lưu trữ mật khẩu bằng mã hóa có thể đảo ngược:Đã tắt

Làm cách nào để Kiểm tra Chính sách Mật khẩu Hiện tại trong Miền AD?

Bạn có thể xem cài đặt chính sách mật khẩu hiện tại trong Chính sách miền mặc định trong gpmc.msc bảng điều khiển (trên tab Cài đặt).

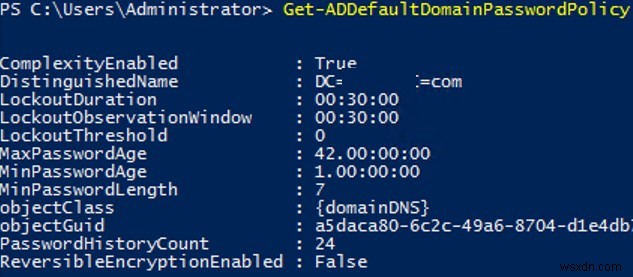

Bạn cũng có thể hiển thị thông tin chính sách mật khẩu bằng PowerShell (mô-đun AD PowerShell phải được cài đặt trên máy tính):

Get-ADDefaultDomainPasswordPolicy

ComplexityEnabled: True

DistinguishedName: DC=woshub,DC=com

LockoutDuration: 00:20:00

LockoutObservationWindow: 00:30:00

LockoutThreshold: 0

MaxPasswordAge: 60.00:00:00

MinPasswordAge: 1.00:00:00

MinPasswordLength: 8

objectClas : {domainDNS}

PasswordHistoryCount: 24

ReversibleEncryptionEnabled: False Ngoài ra, bạn có thể kiểm tra cài đặt chính sách mật khẩu AD hiện tại trên bất kỳ máy tính miền nào bằng lệnh gpresult.

Nhiều Chính sách Mật khẩu trong Miền Active Directory

Bộ điều khiển miền, chủ sở hữu của vai trò PDC Emulator FSMO, chịu trách nhiệm quản lý chính sách mật khẩu miền. Cần có quyền quản trị viên miền để chỉnh sửa Chính sách miền mặc định cài đặt.

Ban đầu, có thể chỉ có một chính sách mật khẩu trong miền, được áp dụng cho gốc miền và ảnh hưởng đến tất cả người dùng mà không có ngoại lệ (có một số sắc thái, nhưng chúng ta sẽ nói về chúng sau). Ngay cả khi bạn tạo GPO mới với các cài đặt mật khẩu khác nhau và áp dụng nó cho đơn vị tổ chức cụ thể với các tham số Kế thừa và Bắt buộc, nó sẽ không áp dụng cho người dùng.

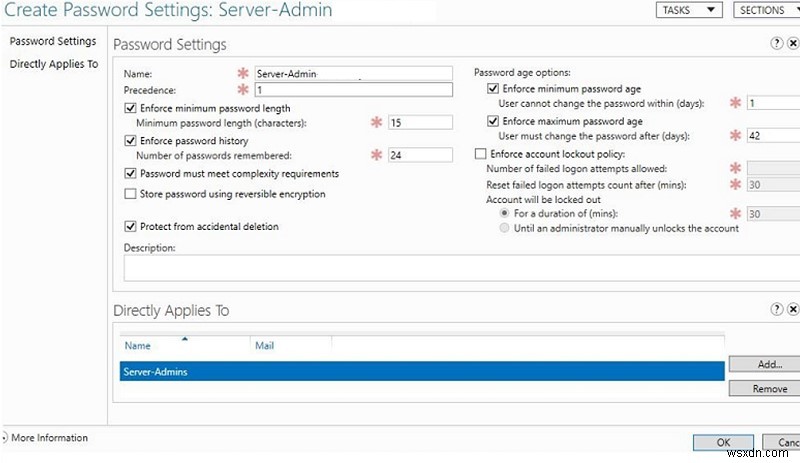

Chính sách mật khẩu miền chỉ ảnh hưởng đến các đối tượng AD của người dùng. Mật khẩu máy tính cung cấp mối quan hệ tin cậy miền có cài đặt GPO riêng.Trước Active Directory trong Windows Server 2008, chỉ có thể định cấu hình một chính sách mật khẩu cho mỗi miền. Trong các phiên bản AD mới hơn, bạn có thể tạo nhiều chính sách mật khẩu cho những người dùng hoặc nhóm khác nhau bằng cách sử dụng Chính sách mật khẩu chi tiết (FGPP). Chính sách Mật khẩu Chi tiết cho phép bạn tạo và thực thi các Đối tượng Cài đặt Mật khẩu (PSO) khác nhau. Ví dụ:bạn có thể tạo PSO với độ dài hoặc độ phức tạp của mật khẩu tăng lên cho tài khoản quản trị miền (xem bài viết Bảo mật tài khoản quản trị viên trong miền AD) hoặc làm cho mật khẩu của một số tài khoản đơn giản hơn hoặc thậm chí vô hiệu hóa chúng hoàn toàn.