Plugin hỗ trợ trò chuyện trực tiếp WP, với hơn 50.000 lượt cài đặt, lại được tìm thấy dễ bị tấn công bởi lỗ hổng nghiêm trọng được xác định là CVE-2019-12498 , cho phép bất kỳ người dùng trái phép nào đánh cắp lịch sử trò chuyện hoặc chiếm quyền điều khiển các phiên trò chuyện hiện tại. Các phiên bản 8.0.32 trở về trước dễ bị tấn công. Đọc về cách khai thác hỗ trợ trò chuyện trực tiếp đầy đủ của WP trong bài viết này.

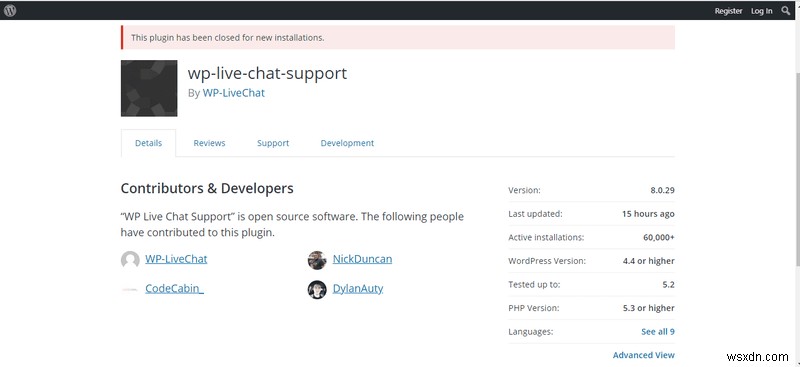

Chỉ mới một tháng trước khi plugin hỗ trợ trò chuyện trực tiếp WP bị phát hiện là có lỗ hổng nghiêm trọng về kịch bản chéo trang web. Việc khai thác khét tiếng đã khiến nhiều trang web WordPress bị xâm phạm. Sau đó, WordPress đã tạm thời tạm ngưng plugin hỗ trợ trò chuyện trực tiếp WP đối với bất kỳ cài đặt mới nào.

Bài viết liên quan - Viết mã trang web chéo trong Plugin hỗ trợ trò chuyện trực tiếp của WordPress

Chi tiết kỹ thuật:Khai thác hỗ trợ trò chuyện trực tiếp WP

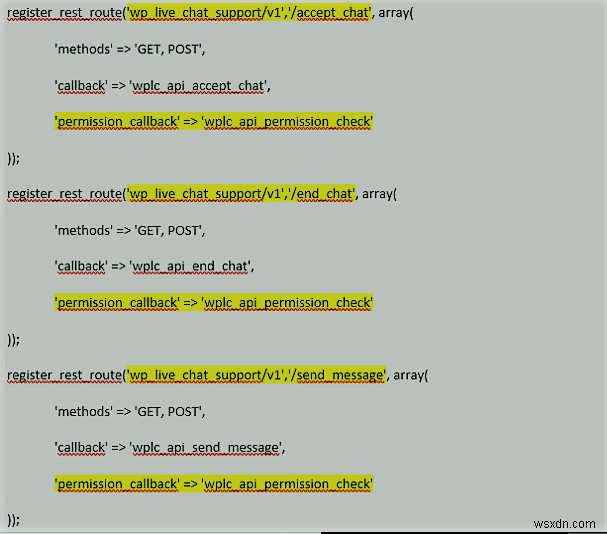

Các nhà nghiên cứu tiết lộ rằng lỗ hổng đã phát sinh do kiểm tra xác thực bị bóp méo trong plugin cho phép người dùng chưa được xác thực truy cập chức năng API REST. Và bằng cách mở rộng quyền hạn của người dùng được xác thực. Do đó, anh ta có thể kiểm tra nhật ký trò chuyện và điều khiển các phiên trò chuyện.

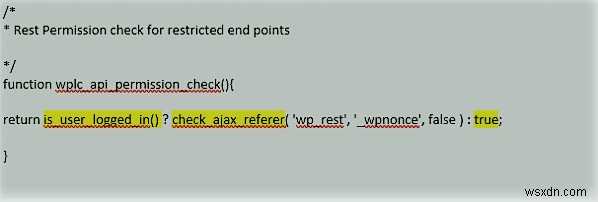

register_rest_route đây là, chấp nhận trò chuyện, kết thúc trò chuyện, gửi tin nhắn, như bạn sẽ thấy trong hình dưới đây.

Do wplc_api_permission_check thiếu sót ở đây, kiểm tra xác thực trả về “true” cho kiểm tra quyền đối với người dùng đã đăng nhập, do đó, cấp cho bất kỳ quyền truy cập nào đối với người dùng chưa đăng nhập.

Trang web WordPress của bạn có bị tấn công không? Hãy gửi tin nhắn cho chúng tôi tại đây hoặc trò chuyện với chúng tôi ngay bây giờ và chúng tôi sẽ sẵn lòng trợ giúp ?

Rủi ro:Khai thác hỗ trợ trò chuyện trực tiếp WP

Theo các nhà nghiên cứu, sau đây là những rủi ro mà trang web của bạn phải đối mặt do các lỗ hổng trong hỗ trợ trò chuyện trực tiếp WP:

- Kẻ tấn công có thể trích xuất toàn bộ lịch sử trò chuyện cho tất cả các phiên trò chuyện

- Tin tặc có thể chiếm đoạt các phiên trò chuyện đang hoạt động và tùy ý thao túng nó

- Các phiên trò chuyện đang hoạt động có thể kết thúc đột ngột như một phần của cuộc tấn công từ chối dịch vụ (DoS)

- Có thể chỉnh sửa các tin nhắn được đưa vào để che giấu nội dung của bất kỳ tin nhắn nào được đưa vào

Trang web WordPress của bạn có bị tấn công không? Hãy gửi tin nhắn cho chúng tôi tại đây hoặc trò chuyện với chúng tôi ngay bây giờ và chúng tôi sẽ sẵn lòng trợ giúp ?

Kết luận:Khai thác hỗ trợ trò chuyện trực tiếp WP

Cập nhật lên phiên bản mới nhất

Sau khi các nhà nghiên cứu bảo mật báo cáo lỗ hổng bảo mật cho các nhà phát triển, họ đã vá và phát hành phiên bản sửa chữa &cập nhật - 8.0.34. Nếu bạn vẫn đang sử dụng phiên bản <=8.0.32, hãy cân nhắc cập nhật lên phiên bản mới nhất, tức là 8.0.34 để giảm thiểu rủi ro.

Nhận Giải pháp Bảo mật Hoàn chỉnh

Bảo vệ trang web của bạn suốt ngày đêm tốt hơn là tìm kiếm biện pháp để truy xuất trang web của bạn khỏi một cuộc tấn công tàn bạo. Tường lửa Ứng dụng Web, là một hệ thống giám sát liên tục nhằm giám sát và bảo vệ trang web của bạn khỏi bất kỳ nỗ lực tấn công mạng hoặc hack nào. Astra cung cấp một tường lửa thông minh như vậy để ngăn chặn các cuộc tấn công như XSS, SQLi, bot xấu, CSRF và hơn 100 cuộc tấn công mạng khác. Nó tự nhận dạng và chặn các IP độc hại. Astra Firewall giúp tăng cường bảo mật cho trang web của bạn.

Nhận bản demo Astra ngay bây giờ!