MyBB, trước đó được gọi là MyBulletinBoard là một phần mềm diễn đàn mã nguồn mở và miễn phí dựa trên PHP &My SQL. Gần đây nó đã được phát hiện có lỗ hổng đối với XSS (Cross-Site Scripting) và RCE (Thực thi mã từ xa) được lưu trữ quan trọng trong phiên bản 1.8.20 trở về trước. Do đó, bất kỳ nam nhân tố nào chỉ nắm giữ tài khoản người dùng trên diễn đàn có thể chiếm quyền điều khiển bất kỳ bảng nào bằng cách gửi tin nhắn riêng độc hại cho quản trị viên hoặc bằng cách tạo một bài đăng độc hại.

Nguyên nhân do lỗ hổng

Sau đây là các lỗ hổng là thủ phạm chính trong MyBB:

Lỗi phân tích cú pháp trong bài đăng &tin nhắn riêng tư

Đầu tiên là lỗi phân tích cú pháp không đúng không phát hiện JavaScript. Vì vậy, khi một kẻ xấu trên diễn đàn được nhắm mục tiêu gửi cho quản trị viên một tin nhắn riêng chứa mã JavaScript độc hại, nó sẽ bỏ qua bảo mật. Hơn nữa, lỗ hổng này không cần quản trị viên nào khác để mở thư. Không cần thực hiện hành động nào khác để hacker có thể có toàn quyền kiểm soát hội đồng quản trị. Ngay sau khi kẻ tấn công mở PM, anh ta có toàn quyền truy cập vào tất cả tài khoản người dùng, chuỗi riêng tư và tin nhắn được lưu trữ trong cơ sở dữ liệu của hội đồng quản trị.

Lỗ hổng thực thi mã từ xa

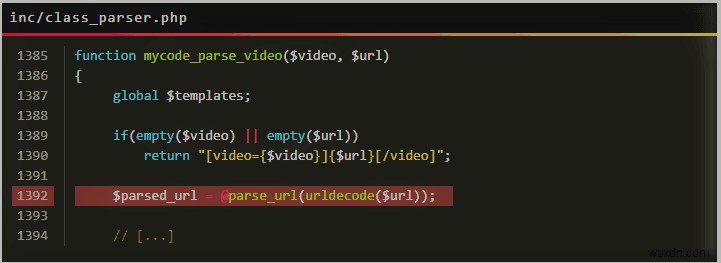

Lỗ hổng thứ hai mà diễn đàn MyBB có là Thực thi mã từ xa được lưu trữ (RCE). Tuy nhiên, nó chỉ có thể được khai thác bởi một người có quyền quản trị. Nhưng do lỗi phân tích cú pháp trong tin nhắn riêng tư cho phép tin tặc chiếm quyền điều khiển từ xa trang web và lưu trữ mã PHP độc hại trong cơ sở dữ liệu.

Trang web của bạn có bị tấn công không? Kiểm tra trình quét phần mềm độc hại PHP của Astra ngay bây giờ

Chi tiết Kỹ thuật

Thuật ngữ 'Phân tích cú pháp' có nghĩa là phân tích chuỗi. Về cơ bản, phân tích cú pháp là làm sạch thông tin nhập của người dùng và chuyển đổi chúng thành mã của tôi hoặc mã bbcodes . Hơn nữa, mã bbcodes là một cách cụ thể của diễn đàn để nhúng hình ảnh, liên kết và video vào bài đăng.

Quá trình phân tích cú pháp bắt đầu bằng việc bỏ qua tất cả các thẻ HTML và dấu ngoặc kép. Và sau đó tiếp tục chuyển đổi bbcode thành iframe.

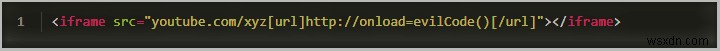

Nhưng do thực tế mã bbc đã được chuyển đổi sang đánh dấu HTML trong một bước khác, nên mã bbcode [url] làm hỏng iframe của src bằng cách chuyển đổi thành đánh dấu HTML và dấu ngoặc kép. Và kết quả này được hiển thị.

Nếu lỗ hổng bảo mật không có ở đó, sẽ không thể đưa mã bbc vào các mã bbc khác. Sau đó, điều này dẫn đến onload trình xử lý sự kiện được đưa vào <iframe> nhãn. Trình xử lý sự kiện này kích hoạt ngay sau khi trang trong iframe được tải, do đó không cần tương tác của người dùng để kích hoạt mã JavaScript độc hại.

Trang web của bạn có bị tấn công không? Kiểm tra trình quét phần mềm độc hại PHP của Astra ngay bây giờ

Cập nhật lên phiên bản mới nhất

MyBB đã vá lỗ hổng trong phiên bản 1.8.21. Cập nhật lên phiên bản này là bước ngay lập tức bạn có thể thực hiện. Ngoài ra, để chắc chắn rằng bạn không trở thành nạn nhân của những cuộc tấn công này; cài đặt tường lửa ứng dụng web. Tường lửa ứng dụng web cung cấp một hệ thống giám sát liên tục và một biện pháp bảo vệ bổ sung cho trang web của bạn.

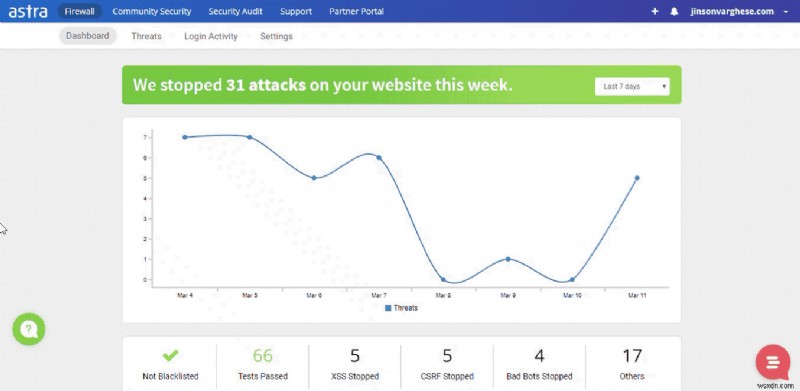

Astra Firewall là một trong những bức tường lửa bảo vệ trang web khỏi XSS, SQLi, CSRF, bot xấu, OWASP top 10 &100+ cuộc tấn công mạng khác. Đây là cách trang tổng quan Astra trông như thế nào-

Nhận bản demo Astra ngay bây giờ!