Plugin giỏ hàng bị bỏ qua trong WooCommerce bị lạm dụng - Cập nhật ngay lập tức

Các trang web dựa trên WordPress đang bị tấn công bởi tin tặc khai thác lỗ hổng XSS trong plugin woocommerce-bỏ rơi-giỏ hàng để trồng các cửa hậu và chiếm lấy các trang web dễ bị tấn công.

Plugin giỏ hàng bị bỏ rơi của woocommerce, cho phép chủ sở hữu của các trang web WooCommerce theo dõi các giỏ hàng bị bỏ rơi để khôi phục doanh số bán hàng đó.

Việc thiếu vệ sinh đối với đầu vào và đầu ra của người dùng khách cho phép những kẻ tấn công đưa JavaScript độc hại vào nhiều trường dữ liệu, trường này sẽ thực thi khi người dùng đã đăng nhập với đặc quyền quản trị viên xem danh sách các xe hàng bị bỏ rơi.

Hiện tại, các trang web WordPress sử dụng woocommerce-gone-cart hoặc woocommerce-gone-cart-pro, được khuyên cập nhật lên phiên bản mới nhất hiện có ngay lập tức. Các trang web WordPress sử dụng Astra WAF, được bảo vệ khỏi cuộc tấn công này do tính năng bảo vệ XSS tích hợp của tường lửa.

Người dùng bị ảnh hưởng chưa cài đặt Astra nên xem xét Kiểm tra bảo mật trang web để xác nhận tính toàn vẹn của các trang web WordPress của họ.

Chi tiết về lỗ hổng XSS trong Plugin giỏ hàng bị bỏ qua WordPress

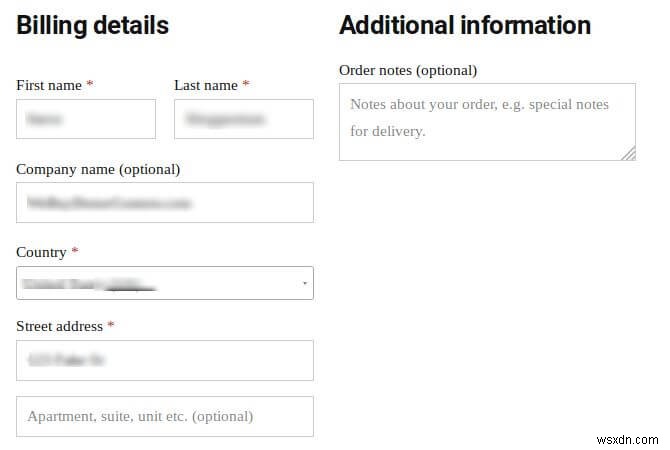

Khi người dùng chưa được xác thực thêm sản phẩm vào giỏ hàng của họ và bắt đầu thanh toán, woocommerce-abandoned-cart Đầu vào của khách sẽ phát huy tác dụng.

save_data Hành động AJAX gửi dữ liệu do khách nhập trở lại plugin. Mục đích là nếu quá trình thanh toán không được hoàn thành vì bất kỳ lý do gì, chủ sở hữu cửa hàng sẽ được thông báo trong trang tổng quan của họ bằng plugin.

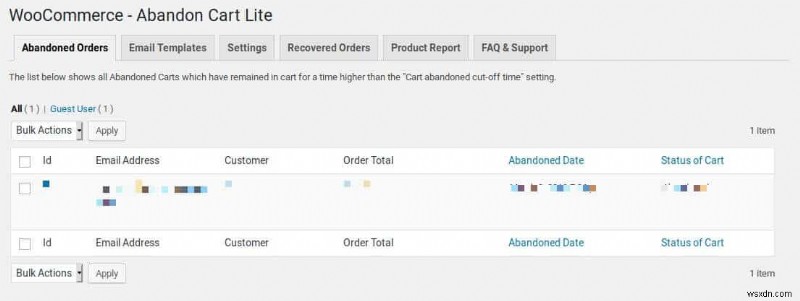

Làm sạch đầu vào của các yêu cầu AJAX này ($_POST các trường) không được thực hiện bởi hàm xử lý chúng. billing_first_name , billing_last_name và billing_company là một số trường dữ liệu người mua sắm được lưu trữ trực tiếp khi nhận được từ người dùng. Dữ liệu từ yêu cầu này sau đó được lưu trữ trong cơ sở dữ liệu và quản trị viên có thể truy cập được từ bảng điều khiển WordPress của họ. Thông tin khách hàng, từng giỏ hàng, tổng số đơn đặt hàng và những thông tin đó được hiển thị cho quản trị viên từ trang tổng quan.

Không có quá trình khử trùng đầu ra nào được thực hiện trong quá trình hiển thị dữ liệu này trong trình duyệt của quản trị viên. Vì trường "Khách hàng" là một trường duy nhất được tạo ra từ việc xâu chuỗi lại với nhau của billing_first_name và billing_last_name trong bảng đầu ra, nó là mục tiêu cho tin tặc khai thác luồng này.

Bảng điều khiển dành cho quản trị viên WordPress bị xâm phạm do có plugin giỏ hàng bị bỏ qua? Gửi tin nhắn cho chúng tôi trên tiện ích trò chuyện và chúng tôi rất sẵn lòng giúp bạn sửa lỗi này. Sửa trang web WordPress của tôi ngay bây giờ.

Cách tin tặc khai thác Lỗ hổng bảo mật này trong Plugin giỏ hàng bị bỏ rơi

Tin tặc đang tấn công các cửa hàng dựa trên WordPress WooCommerce để tạo ra các giỏ hàng chật cứng với các sản phẩm có tên không đúng định dạng.

Rời khỏi trang web sau khi chèn mã khai thác vào bất kỳ trường nào của giỏ hàng dẫn đến cơ sở dữ liệu của cửa hàng lưu trữ mã khai thác đã chèn.

Mã khai thác do tin tặc chèn này sẽ được thực thi ngay sau khi trang phụ trợ tương ứng được tải khi quản trị viên truy cập để xem danh sách giỏ hàng bị bỏ rơi.

Trong các cuộc tấn công được phát hiện bởi Wordfence, một liên kết bit.ly đã được sử dụng để tải một tệp JavaScript bằng mã khai thác. Trên các trang web mà plugin dễ bị tấn công đang hoạt động, mã đã cố gắng tạo hai cửa sau riêng biệt.

Trong khi cửa sau đầu tiên là tài khoản quản trị viên mới do tin tặc tạo, với tên người dùng “woouser” và một địa chỉ email được lưu trữ tại Mailinator, cửa sau thứ hai theo một kỹ thuật khá thông minh. Nó liệt kê tất cả các plugin được cài đặt trên trang web và tìm kiếm plugin bị vô hiệu hóa đầu tiên. Thay vì kích hoạt lại plugin, nội dung của tệp chính của nó được thay thế bằng một tập lệnh sẽ cung cấp cho Tin tặc quyền truy cập sâu hơn trong tương lai .

Những kẻ tấn công có thể gửi các lệnh độc hại đến cửa hậu này, ngay cả khi tài khoản "woouser" bị xóa, miễn là các tệp của plugin đã hủy kích hoạt vẫn còn trên đĩa và có thể truy cập được bằng các yêu cầu web.

Tác động:

Tác động của lỗ hổng này bao gồm từ việc sử dụng các trang web để làm SEO Spam cho đến việc tin tặc trồng những người đọc lướt thẻ.

Khắc phục tình trạng khai thác plugin giỏ hàng bị bỏ qua

Phiên bản 5.2.0 của Abandoned Cart Lite dành cho WooCommerce được phát hành vào ngày 18 tháng 2 năm 2019, đã có bản sửa lỗi xử lý vectơ tấn công XSS được tin tặc sử dụng trong vụ khai thác này.

Chúng tôi khuyên tất cả các chủ cửa hàng sử dụng plugin WordPress này trên trang web của họ phải kiểm tra bất kỳ mục nhập đáng ngờ nào trong danh sách tài khoản quản trị trên bảng điều khiển của họ, cũng như cập nhật trang web của họ. Rất có thể tin tặc đã thay đổi tên từ "woouser" thành một cái gì đó khác.

Cần lưu ý rằng bản vá này không phải là giải pháp hoàn chỉnh cho lỗ hổng này vì nó không xử lý được cửa sau thứ hai hoặc với các tập lệnh tồn tại từ trước đã được đưa vào. Do đó, đề xuất dành cho các chủ cửa hàng sử dụng woocommerce-abandoned-cart hoặc woocommerce-abandoned-cart-pro là kiểm tra xem có bất kỳ tập lệnh nào được đưa vào cơ sở dữ liệu của họ hay không. Mặc dù tên của bảng cần xem xét có thể khác, bảng có tên ac_guest_abandoned_cart_history là nơi có thể định vị dữ liệu người mua sắm của khách. Ngoài ra, tất cả các tài khoản quản trị trái phép phải bị xóa như một phần của quá trình dọn dẹp.

Bảng điều khiển quản trị WordPress bị xâm phạm vì Plugin giỏ hàng bị bỏ qua? Gửi tin nhắn cho chúng tôi trên tiện ích trò chuyện và chúng tôi rất sẵn lòng giúp bạn sửa lỗi này. Sửa trang web WordPress của tôi ngay bây giờ.