Vào tháng 8 năm 2020, Microsoft đã phát hành bản cập nhật để khắc phục lỗ hổng Windows Server quan trọng trong Active Directory - CVE-2020-1472 (còn được gọi là Zerologon ). Bản cập nhật này đã được cài đặt thành công trên tất cả các bộ điều khiển miền 4 tháng trước. Tuy nhiên, không phải quản trị viên Windows nào cũng biết rằng việc cài đặt bản cập nhật trên DC không phải là kết thúc của câu chuyện. Trong bài viết này, chúng tôi sẽ nói về lỗ hổng Zerologon, cách bảo vệ bộ điều khiển miền AD khỏi nó, tại sao một bản cập nhật Zerologon khác sẽ được phát hành vào tháng 2 năm 2021 và quản trị viên Windows Server nên làm gì với tất cả những điều này.

ZeroLogon:Lỗ hổng bảo mật Windows Netlogon CVE-2020-1472

Lỗ hổng nghiêm trọng CVE-2020-1472 trong Active Directory ở tất cả các phiên bản Windows Server (2008 R2, 2012, 2016, 2019) cho phép người dùng chưa xác thực có được đặc quyền của quản trị viên miền từ xa. Do lỗi trong việc triển khai giao thức mã hóa AES-CFB8 trong Netlogon Remote Protocol (MS-NRPC) , kẻ tấn công có quyền truy cập vào bộ điều khiển miền qua mạng có thể báo cáo đặc quyền và thay đổi mật khẩu tài khoản bộ điều khiển miền trong AD. Sau đó, kẻ tấn công có thể xác thực trên DC với các đặc quyền HỆ THỐNG và có toàn quyền kiểm soát Active Directory (đặt lại mật khẩu quản trị viên miền hoặc thực hiện bất kỳ thao tác nào khác trong AD).

Giao thức Netlogon được sử dụng để xác thực người dùng và máy tính trong mạng miền AD. Netlogon cũng được sử dụng để cập nhật từ xa mật khẩu tài khoản máy tính trong miền Active Directory.

Để triển khai lỗ hổng Zerologon, kẻ tấn công cần thiết lập kết nối qua Netlogon (các cổng sau được sử dụng:bộ định vị RPC TCP / 135, dải cổng động RPC và giao thức SMB qua TCP / 445) bằng cách sử dụng trình tự cụ thể bắt đầu bằng các số 0. Lỗ hổng Netlogon cho phép bạn mạo danh máy tính miền hợp pháp và bạn có thể thay đổi mật khẩu tài khoản DC sau khi báo cáo các đặc quyền của mình.

Xếp hạng CVSS tối đa ( 10 10 điểm) cho lỗ hổng bảo mật.

Tất cả các phiên bản Windows Server đều bị ảnh hưởng:

- Windows Server 2019, Windows Server 2016;

- Windows Server 2004, 1909, 1903;

- Windows Server 2012 R2 / 2012;

- Windows Server 2008 R2 SP 1.

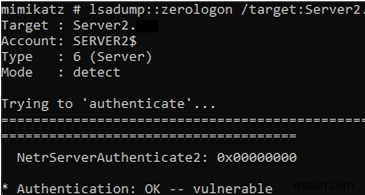

Hiện tại, có một số khai thác công khai Zerologon đang hoạt động (cũng có một mô-đun zerologon đã được thêm vào mimikatz).

Có một tập lệnh Python để kiểm tra các DC của bạn để tìm lỗ hổng zerologon:https://github.com/SecuraBV/CVE-2020-1472.

Bản cập nhật Windows Server chống lại Zerologon

Vì Microsoft không còn hỗ trợ Windows Server 2008 R2 nên không có bản sửa lỗi công khai cho phiên bản hệ điều hành này. Tuy nhiên, nếu bạn đã mua Bản cập nhật bảo mật mở rộng (ESU) Đăng ký 1 năm, bạn có thể tải xuống và cài đặt bản cập nhật 4571729 cho WS2008R2.

Có một bản vá Zerologon không chính thức cho Windows Server 2008 R2 - 0patch (https://blog.0patch.com/2020/09/micropatch-for-zerologon-perfect.html). Bạn có thể sử dụng nó với rủi ro của bạn.Các phiên bản Windows Server khác có sẵn các bản cập nhật trong Windows Update, WSUS hoặc bạn có thể tải xuống thủ công các bản cập nhật từ Danh mục Microsoft Update và cài đặt tệp cập nhật MSU theo cách thủ công.

- Windows Server 2019 (KB4565349), Windows Server 2016 (KB571694);

- Windows Server 2004 (4566782), 1909 (KB4565351), 1903 (KB4565351);

- Windows Server 2012 R2 (KB4571723), Windows Server 2012 (KB4571702).

Bảo vệ Bộ điều khiển miền Active Directory khỏi ZeroLogon

Các bản cập nhật sửa chữa lỗ hổng Zerologon được phát hành vào tháng 8 năm 2020. Để bảo vệ Active Directory, bạn phải cài đặt bản cập nhật tích lũy tháng 8 (hoặc bản cập nhật mới hơn) cho phiên bản Windows Server của mình trên tất cả các bộ điều khiển miền.

Trên thực tế, bản vá chỉ là một bản sửa lỗi tạm thời.

Microsoft sẽ sửa lỗi Zerologon trong hai giai đoạn cho phép cung cấp quá trình chuyển đổi suôn sẻ sang Cuộc gọi thủ tục từ xa an toàn (RPC) trong Netlogon:

- Giai đoạn (triển khai) đầu tiên. Bản vá tháng 8 là một bản sửa lỗi khẩn cấp để bảo vệ bộ điều khiển miền khỏi tình huống tấn công đã biết. Nhưng bản cập nhật này không khắc phục hoàn toàn lỗ hổng bảo mật (các trường hợp khác để tấn công DC thông qua Netlogon cũng có thể xảy ra). Các hệ thống cũ không hỗ trợ phiên bản bảo mật mới của giao thức RPC cho Netlogon vẫn có thể kết nối với bộ điều khiển miền.

- Giai đoạn (thực thi) thứ hai . Bản cập nhật tiếp theo sẽ được phát hành vào ngày 9 tháng 2 năm 2021. Sau khi bạn cài đặt bản cập nhật này, tất cả bộ điều khiển miền sẽ từ chối các kết nối đang sử dụng giao thức Netlogon cũ (tuy nhiên, bạn có thể đặt loại trừ cho các thiết bị cũ sử dụng GPO, chúng tôi sẽ hướng dẫn cách thực hiện nó bên dưới).

Sau khi cài đặt bản vá lỗi đầu tiên, bạn có thể tìm thấy các sự kiện kết nối thiết bị sử dụng phiên bản Netlogon RPC không an toàn trong nhật ký bộ điều khiển miền. Ngoài ra, nếu bạn không có thiết bị cũ trong mạng của mình, bạn có thể tắt hỗ trợ cho phiên bản Netlogon RPC cũ trên bộ điều khiển miền của mình mà không cần đợi đến năm 2021 (sử dụng FullSecureChannelProtection tham số đăng ký).

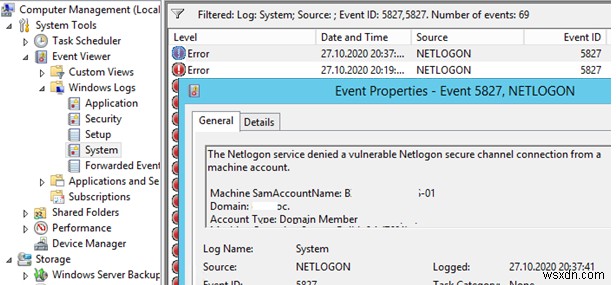

Sau khi bạn cài đặt bản cập nhật bảo mật, các sự kiện kết nối máy tính sử dụng phiên bản Netlogon dễ bị tấn công sẽ được đăng ký trong nhật ký bộ điều khiển miền. Bạn nên chú ý đến các EventID sau từ NETLOGON trong Trình xem sự kiện -> Nhật ký Windows -> Hệ thống:

- EventID 5827 và 5828 - Dịch vụ Netlogon đã từ chối kết nối kênh bảo mật Netlogon dễ bị tấn công từ tài khoản máy tính . Thông báo này có nghĩa là kết nối của máy tính này sử dụng phiên bản Netlogon dễ bị tấn công bị từ chối (đây là thông báo tham chiếu cho đến tháng 2 năm 2021, không có hành động thực sự nào được thực hiện để chặn kết nối).

Bạn có thể lưu tất cả các sự kiện vào tệp CSV và phân tích tên của thiết bị đang cố gắng kết nối với DC. Sử dụng lệnh PowerShell sau:

Bạn có thể lưu tất cả các sự kiện vào tệp CSV và phân tích tên của thiết bị đang cố gắng kết nối với DC. Sử dụng lệnh PowerShell sau:Get-EventLog -LogName System -InstanceId 5827 -Source NETLOGON|Select-Object message| Export-Csv c:\ps\5827.csv -Encoding utf8

- EventID 5829 - cho phép kết nối sử dụng phiên bản Netlogon dễ bị tấn công;

- EventID 583, 5831 - cho phép kết nối sử dụng phiên bản Netlogon dễ bị tấn công vì thiết bị được thêm vào chính sách “Bộ điều khiển miền:Cho phép kết nối kênh bảo mật Netlogon dễ bị tổn thương”.

Cho đến tháng 2 năm 2021, bạn phải cài đặt các bản cập nhật bảo mật mới nhất trên tất cả các thiết bị được phát hiện. Trong Windows, chỉ cần cài đặt bản cập nhật tích lũy mới nhất là đủ. Yêu cầu nhà cung cấp thiết bị / phần mềm (OEM) của bạn cập nhật cho tất cả các thiết bị khác sử dụng Giao thức từ xa Netlogon để kết nối với Active Directory.

Một bản cập nhật bảo mật đặc biệt sẽ được phát hành vào tháng Hai sẽ đặt bộ điều khiển miền ở chế độ mà tất cả các thiết bị kết nối phải sử dụng phiên bản bảo mật của giao thức Netlogon. Đồng thời, các thiết bị được chỉ định trong Sự kiện 5829 (không hỗ trợ phiên bản Netlogon bảo mật) sẽ không thể kết nối miền. Bạn sẽ phải thêm các thiết bị này vào loại trừ GPO theo cách thủ công.

Điều đó có nghĩa là các phiên bản Windows không còn được hỗ trợ (Windows XP / Windows Server 2003 / Vista / 2008) sẽ không thể hoạt động bình thường trong miền AD của bạn.Chính sách Nhóm cho Zerologon

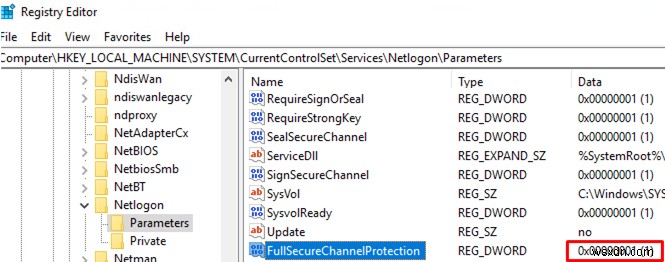

Nếu không còn thiết bị nào trên mạng của bạn chỉ hỗ trợ phiên bản Netlogon không an toàn, bạn có thể tạo GPO riêng để buộc các DC sử dụng phiên bản Netlogon bảo mật trước ngày 9 tháng 2 năm 2021 (khi bản cập nhật giai đoạn hai sẽ được phát hành, bản cập nhật này từ chối kết nối sử dụng phiên bản Netlogon không an toàn). Để làm điều đó, hãy triển khai khóa đăng ký sau bằng GPO cho tất cả các DC của bạn:

- Khóa đăng ký:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Netlogon\Parameters - Loại thông số:

DWORD - Tên thông số:

FullSecureChannelProtection

Giá trị có thể có:

- 1 - bật chế độ thực thi. DC sẽ từ chối các kết nối thông qua phiên bản Netlogon dễ bị tấn công. Thông số này không có tác dụng đối với các tài khoản được thêm vào chính sách “Bộ điều khiển miền:Cho phép các kết nối kênh bảo mật Netlogon dễ bị tấn công” (xem bên dưới);

- 0 - cho phép DC chấp nhận các kết nối bằng phiên bản Netlogon dễ bị tấn công từ không phải Windows thiết bị (tùy chọn này sẽ không được dùng nữa trong bản phát hành giai đoạn thực thi).

Làm cách nào để cho phép các thiết bị không phải Windows kết nối với DC bằng Netlogon?

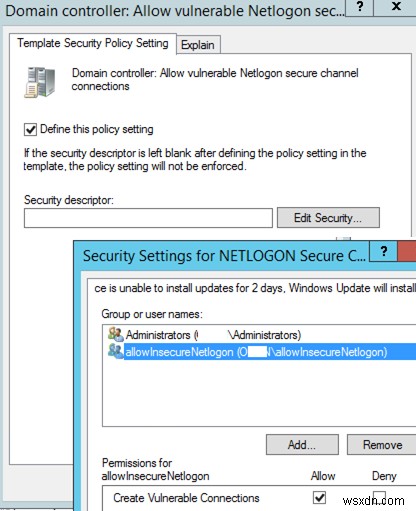

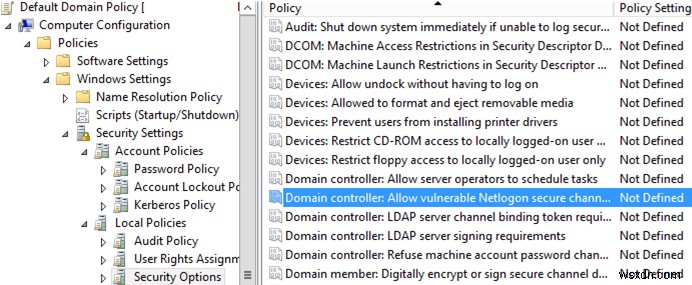

Một thông số đặc biệt cho phép các thiết bị / tài khoản nhất định sử dụng phiên bản Netlogon dễ bị tấn công để kết nối với DC đã xuất hiện trong GPO. Chính sách này được gọi là Bộ điều khiển miền:Cho phép các kết nối kênh bảo mật Netlogon dễ bị tấn công và bạn có thể tìm thấy nó trong Cấu hình máy tính -> Cài đặt Windows -> Cài đặt bảo mật -> Chính sách cục bộ -> Tùy chọn bảo mật.

Bạn phải tạo một nhóm bảo mật trong AD và thêm các tài khoản / thiết bị cần được phép thiết lập kênh an toàn với bộ điều khiển miền bằng cách sử dụng Netlogon RPC cũ.

Bật chính sách cho DC (ở cấp chính sách Bộ điều khiển miền mặc định), nhấp vào Xác định bảo mật và chỉ định nhóm được phép sử dụng giao thức Netlogon không an toàn ( Tạo kết nối dễ bị tổn thương -> Cho phép ).