Lần cuối cùng tôi thử nghiệm phần mềm hộp cát hệ thống là vào thời XP. Tôi nhớ các chương trình như ShadowGuard, nếu bộ nhớ của tôi phục vụ tốt cho tôi và Deep Freeze, được thiết kế để tạo một lớp hệ thống tệp ảo mà các thay đổi sẽ được thực hiện trong phiên hoạt động của bạn và sau đó vào lần khởi động lại tiếp theo, chúng sẽ được xóa trở lại trạng thái sạch . Về bản chất, một hệ thống chỉ đọc với khả năng sửa đổi có chọn lọc.

Đối với các ứng dụng, bạn có thể muốn thứ gì đó ít phức tạp hơn - và đối với những người có nhu cầu, đã có Sandboxie. Khi nó xảy ra, tôi chưa bao giờ thực sự phải dùng thử ứng dụng, không phải trong những ngày đầu cũng như sau khi nó được mua, nhưng bây giờ, sau khi dùng thử Windows Defender Application Guard (không thành công) trên Windows 10 Home, tôi đã quyết định cung cấp cho chương trình này một cái nhìn khác . Vì vậy, hãy cùng kiểm tra và đánh giá Sandboxie. Hãy cùng chúng tôi xây dựng một lâu đài an ninh!

Thiết lập và cấu hình

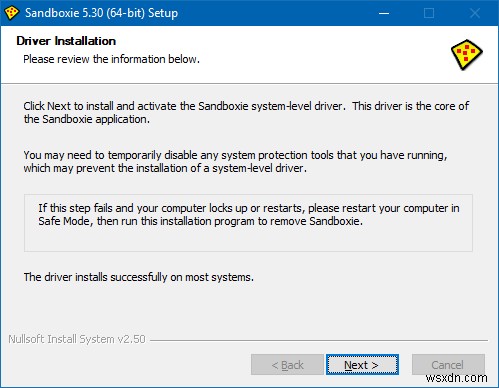

Việc cài đặt không phức tạp, nhưng nó yêu cầu bạn phải chú ý đến những gì bạn đang làm. Phần chính của quá trình thiết lập là trình điều khiển Sandboxie, trình điều khiển này thực hiện tất cả các điều kỳ diệu ở chế độ nền. Tôi không gặp vấn đề gì khi thực hiện việc này trên hộp Windows 10 Home - không sử dụng bất kỳ phần mềm bảo mật nào khác ngoại trừ Biện pháp bảo vệ giảm thiểu tích hợp sẵn.

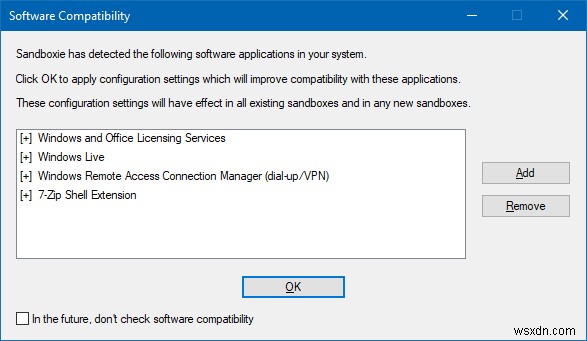

Trong lần chạy đầu tiên, Sandboxie đã quét phần mềm trên hệ thống của tôi và hỏi tôi có nên áp dụng các cài đặt cấu hình khác nhau hay không. Tôi không chắc điều này có tác dụng gì vào thời điểm này, nhưng tôi để bước này hoàn thành. Chà, không phải bạn có tùy chọn không nhấp vào OK, nhưng bạn có thể xóa các mục được hiển thị.

Hướng dẫn

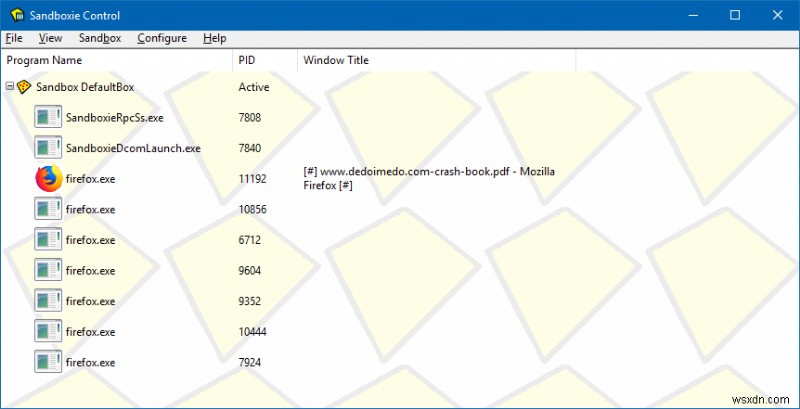

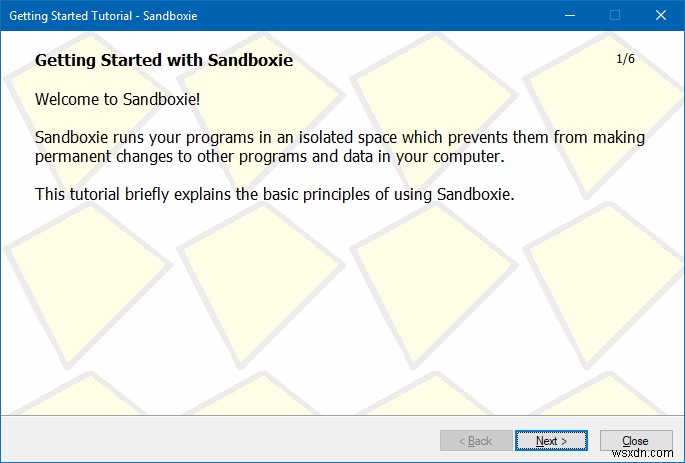

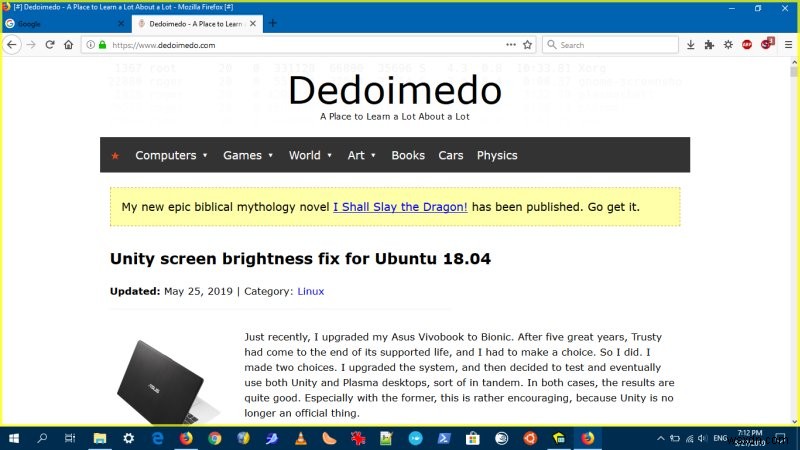

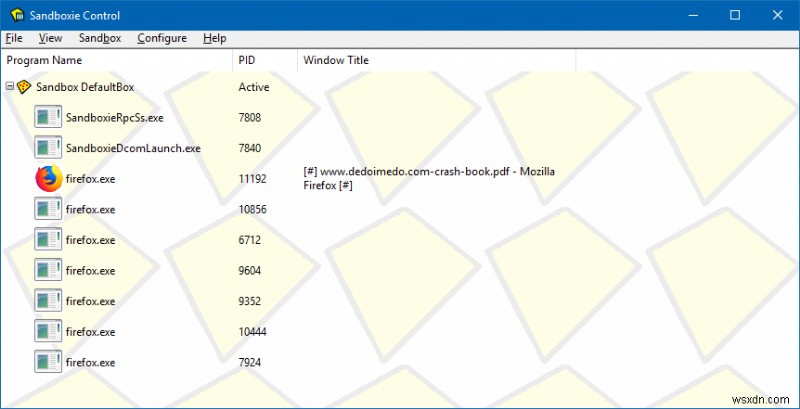

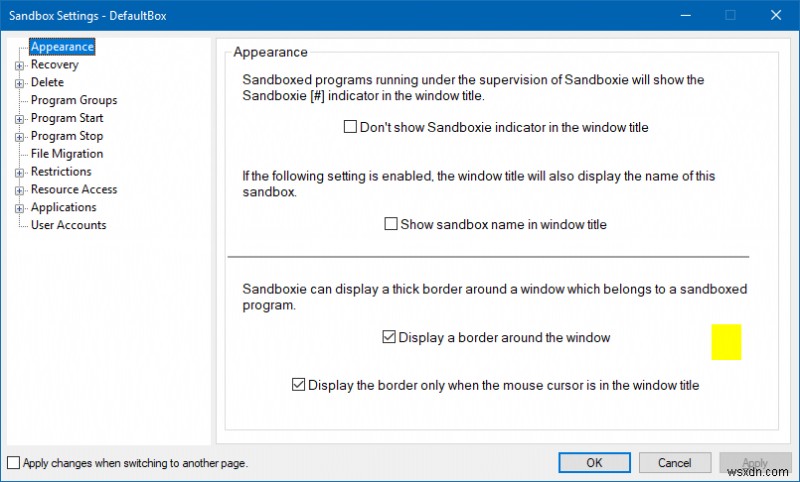

Vì việc sử dụng Sandboxie không hề đơn giản nên chương trình bắt đầu bằng một hướng dẫn. Bạn được yêu cầu làm theo một số bước để làm quen với cách ứng dụng hoạt động. Tôi thấy trình hướng dẫn hơi rắc rối và tôi chỉ tìm ra những gì mang lại sau khi tôi hoàn thành nó, có thể nói như vậy. TL; DR, bạn sẽ có lối tắt Sandboxie-ed cho trình duyệt Web mặc định của mình trên máy tính để bàn và nếu bạn chạy lối tắt đó, trình duyệt của bạn (trong trường hợp này là Firefox) sẽ khởi chạy hộp cát. Giao diện chính của chương trình là một loại trình quản lý tác vụ và nó sẽ hiển thị cho bạn tất cả các ứng dụng trong hộp cát của bạn, được nhóm theo vùng chứa của chúng (sau này bạn có thể định cấu hình các hộp cát khác nhau). Khi một chương trình đang chạy trong Sandboxie, bạn có thể xác định chương trình đó bằng tiền tố [#] và hậu tố trong tiêu đề (không tầm thường vì không phải tất cả các chương trình đều hiển thị tiêu đề) và bằng đường viền màu vàng khi bạn di chuột qua cửa sổ ứng dụng.

Chơi trên cát

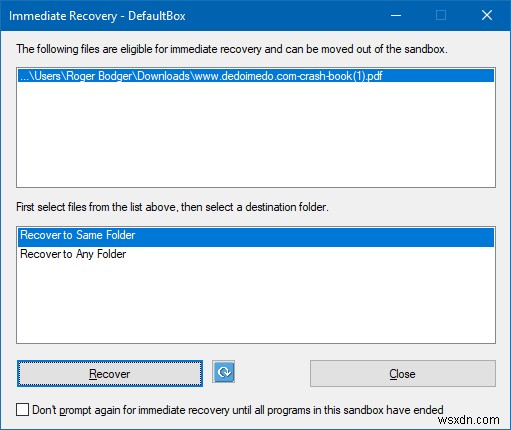

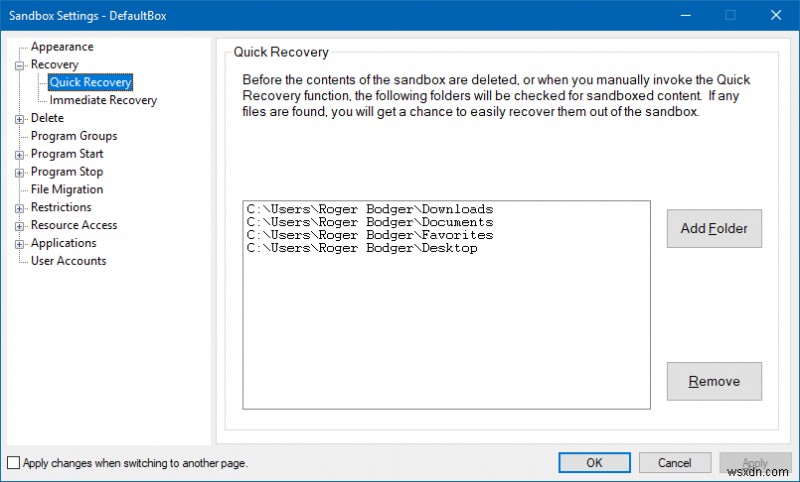

Tôi bắt đầu sử dụng chương trình và nhanh chóng biết rằng nó có chức năng gọi là Khôi phục ngay lập tức. Nếu bạn sao chép một tệp vào một trong các thư mục được xác định trước, bạn có thể "khôi phục" chúng từ hộp cát và vào hệ thống thực của mình. Theo mặc định, Sandboxie cách ly các ứng dụng chạy bên trong nó với hệ thống tệp bên ngoài, vì vậy nếu bạn đóng chúng, tất cả các thay đổi sẽ bị mất (chẳng hạn như tải xuống). Nó giống như chạy một trình duyệt trong phiên trực tiếp của Linux, nơi bạn không cần kiên trì và các thay đổi sẽ biến mất nếu bạn khởi động lại. Nếu bạn không biết Linux là gì, hãy bỏ qua câu cuối cùng.

Đóng có nghĩa là bạn chỉ cần giữ tệp bên trong phiên hộp cát; không trực quan lắm.

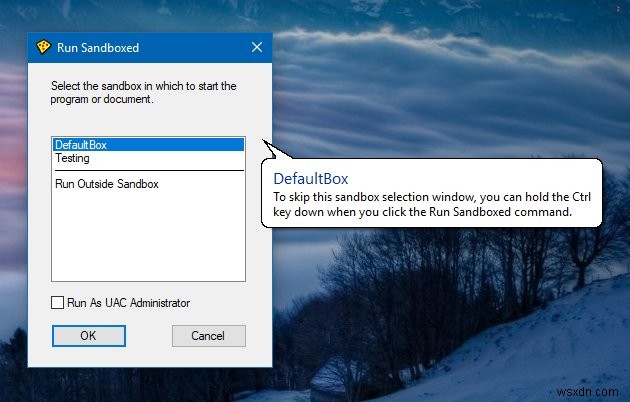

Theo mặc định, bạn sẽ có một phím tắt cho trình duyệt mặc định của mình, nhưng bạn có thể khởi chạy bất kỳ chương trình nào bằng cách nhấp chuột phải. Sau đó, bạn sẽ có tùy chọn để chọn hộp (cát) mong muốn.

Chương trình hoạt động tốt. Ví dụ:tôi không thể xem lịch sử duyệt web hoặc dấu trang trong Firefox hoặc Chrome khi chạy hộp cát và tôi không nhận thấy bất kỳ sự suy giảm hiệu suất hoặc xung đột nào với plugin hoặc tiện ích mở rộng hoặc phát lại phương tiện. Nhưng trong Chrome, bạn không có tiêu đề, vì vậy không có dấu hiệu nào cho thấy bạn đang chạy hộp cát trừ khi bạn di con trỏ chuột.

Cài đặt và nhiều cài đặt khác

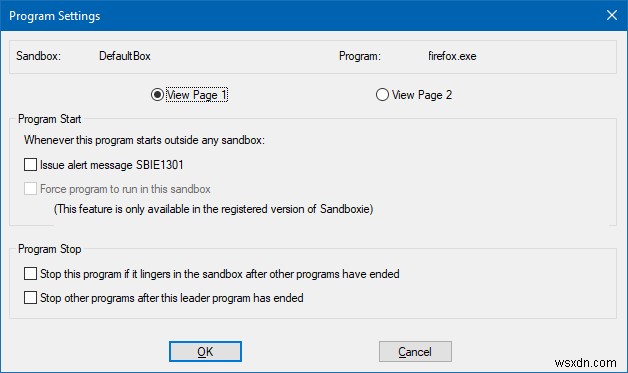

Tôi sớm phát hiện ra rằng có nhiều cách để điều chỉnh cấu hình Sandboxie. Nếu bạn nhấp chuột phải vào một quy trình được liệt kê bên trong hộp cát, bạn có thể thực hiện một số thay đổi đối với cách hoạt động của nó. Nhưng điều này chỉ hiệu quả cho phiên làm việc hiện tại của bạn. Sau đó, bạn cũng có cài đặt chung. Điều này hơi khó hiểu.

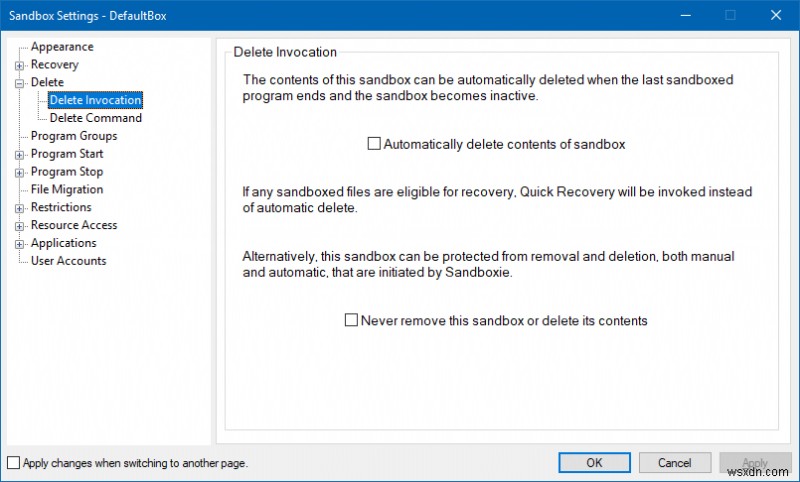

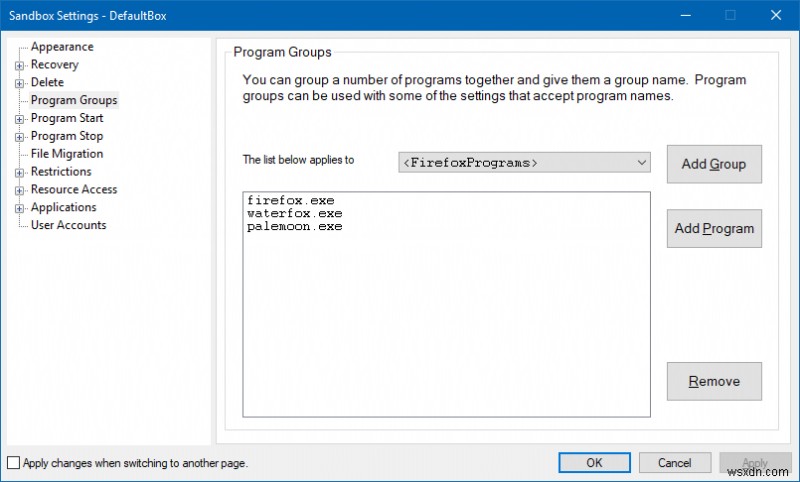

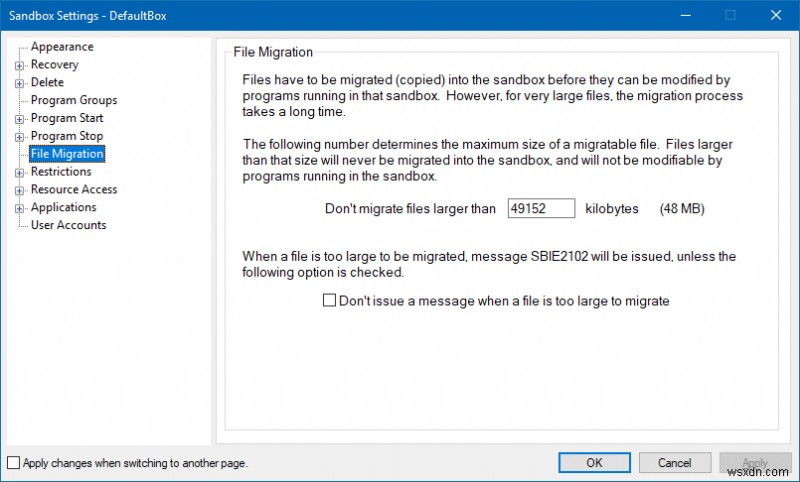

Có một chút khó khăn khi tìm các cài đặt toàn cầu cho mỗi hộp cát, nhưng tôi đã tìm thấy chúng. Sau đó, bạn có một danh sách dài các tùy chọn mà bạn có thể điều chỉnh, bao gồm giao diện, cách thức và liệu bạn có khôi phục hoặc xóa tệp hay không, nhóm các chương trình (như trình duyệt dựa trên Firefox hoặc Chromium) và di chuyển tệp vào hộp cát . Tôi thấy một số tùy chọn khá phức tạp, vì phần giải thích sử dụng định dạng không. Vì vậy, bạn cần đặt bộ não của mình ngược lại để hiểu điều gì sẽ thực sự xảy ra.

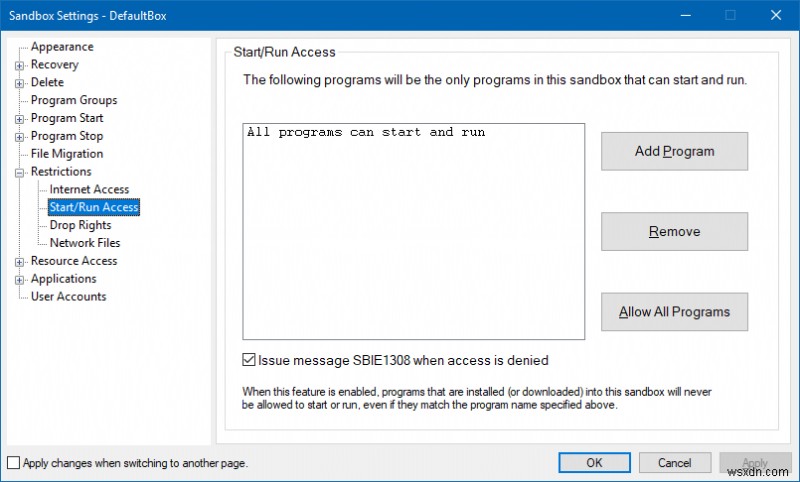

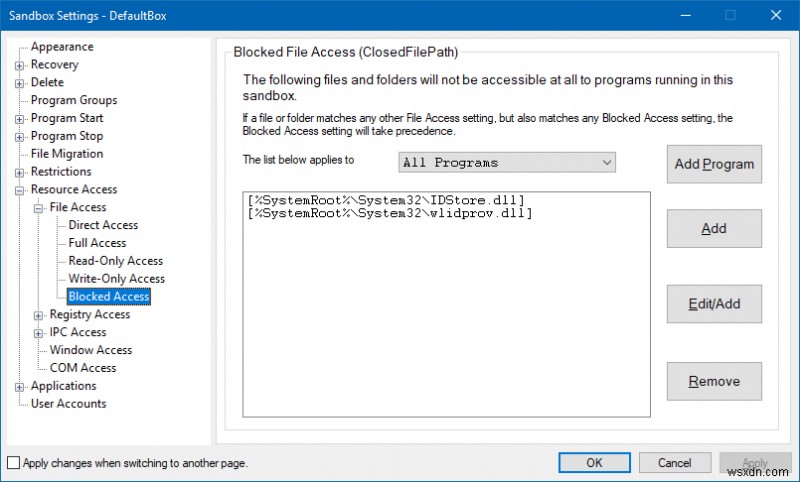

Tiếp theo, bạn có một danh sách dài, chi tiết về các hạn chế và quyền truy cập. Bạn có thể quyết định loại tài nguyên mà ứng dụng hộp cát sẽ có (đối với hộp cụ thể đó). Bạn có thể sử dụng danh sách quyền được tinh chỉnh rất tốt, bao gồm tệp nào có thể được đọc hoặc ghi vào, tệp nào sẽ không thể truy cập được, cổng mạng, v.v. Một lần nữa, bằng cách sử dụng phép loại suy của Linux, điều này tương tự như việc viết các quy tắc AppArmor hoặc SELinux và đây không phải là một nhiệm vụ tầm thường. Bạn thực sự cần hiểu rõ về nội bộ hệ thống để có thể thực hiện các thay đổi ở đây mà không ảnh hưởng đến bảo mật hoặc phá vỡ các ứng dụng của bạn - hoặc thậm chí là hệ thống của bạn. Có, nếu không cẩn thận, bạn có thể tự khóa mình khỏi Windows. Chẳng hạn, các DLL được liệt kê bên dưới - chúng có ý nghĩa gì đối với người dùng thông thường?

Mọi thứ thậm chí còn trở nên phức tạp hơn khi bạn bắt đầu xem Registry, IPC hoặc COM. Đây đúng là lĩnh vực kỳ lạ và trừ khi bạn hoàn toàn hiểu sơ đồ bộ nhớ quy trình điển hình của Windows là gì, nếu không thì bạn thậm chí không nên xem phần này.

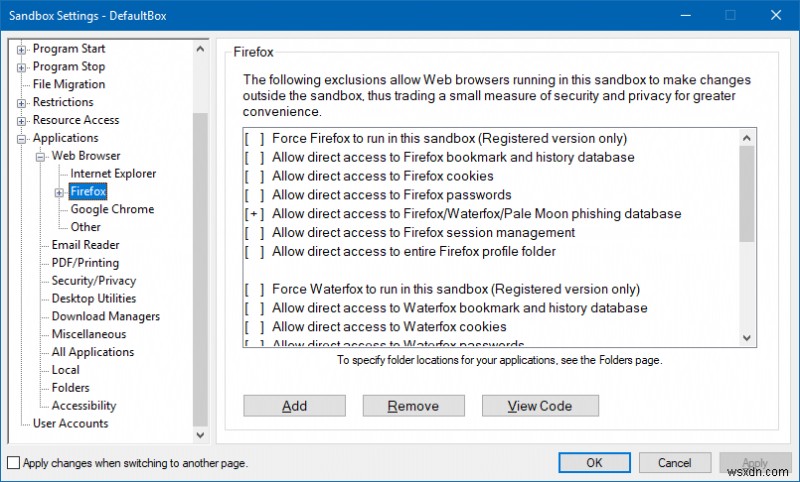

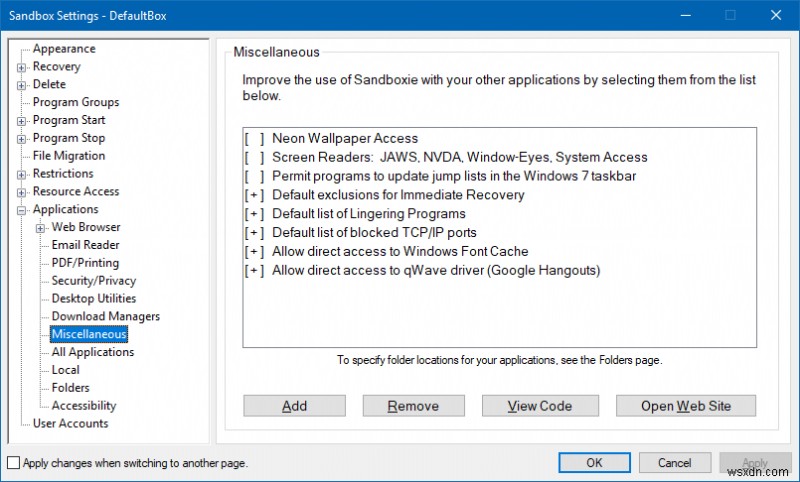

Tùy chọn Ứng dụng mở ra một danh sách danh mục siêu dài, với nhiều quy tắc mặc định khác nhau mà bạn có thể thêm hoặc xóa. Bạn có thể định cấu hình trình duyệt, trình đọc email, phần mềm PDF và nhiều ứng dụng và công cụ khác một cách riêng biệt. Một lần nữa, tôi thấy rất nhiều quy tắc/giải thích khó hiểu. Chẳng hạn, nếu một quy tắc được viết, nhưng nó không có dấu hiệu, điều đó có nghĩa là nó bị chặn? Hoặc chỉ là một quy tắc bạn có thể cấu hình? Hoặc Loại trừ mặc định cho Khôi phục ngay lập tức. Điều đó nghĩa là gì? Các loại tệp hoặc vị trí sẽ được khôi phục? Hay họ sẽ bị loại?

Bạn cũng có tùy chọn để chỉnh sửa cấu hình chương trình thông qua một tệp ini, có cảm giác hơi cũ, nhưng nó vẫn ở đó, dành cho những người cần tốc độ và các hành động táo bạo. Nhìn chung, phần cấu hình còn rất nhiều điều đáng mong đợi và nó cũng nhấn mạnh mức độ phức tạp của nó.

Phương pháp này so với các phương pháp khác như thế nào?

Chà, tôi đang hỏi cùng một câu hỏi mà tôi đã hỏi trong bài viết về Bảo vệ ứng dụng. Nếu bạn đang sử dụng các trình duyệt đã có khả năng hộp cát, nếu bạn đang sử dụng Exploit Protection, nếu bạn đang sử dụng tiện ích mở rộng như Noscript và cũng có thể chạy trong tài khoản tiêu chuẩn (có giới hạn), thì có bao nhiêu giá trị đối với những thứ như vậy cái này?

Điều đầu tiên xuất hiện trong đầu - thực thi mã tùy ý, nhưng sau đó tất cả những điều trên chắc chắn hạn chế khả năng ứng dụng của điều đó. Điều thứ hai, và một điều quan trọng hơn nhiều, là:mô hình sandbox bị phá vỡ ở đâu? Và câu trả lời cho điều đó là, người dùng. Thật vậy, trong quá trình thử nghiệm, tôi nhận thấy rằng bạn có tùy chọn lưu tệp vào các thư mục không có hộp cát của mình và vấn đề nằm ở chỗ đó. Nếu bạn cho phép một tệp xấu đi qua, thì cuối cùng bạn sẽ sử dụng nó một cách không hạn chế. Có lẽ nó sẽ không gây ra bất kỳ thiệt hại nào trong phiên bị cô lập, nhưng nó sẽ xảy ra sau đó, đặc biệt nếu bạn không nhận thấy các triệu chứng "xấu" và tin chắc rằng nó an toàn. Trên thực tế, sự hiện diện của một công cụ bảo mật mạnh mẽ thậm chí có thể làm giảm ý thức tự bảo vệ của bạn.

Sau đó, bạn cũng có tùy chọn sửa đổi cài đặt hộp cát và thực hiện thay đổi - thêm hoặc xóa quyền truy cập tệp và sổ đăng ký, xác định thư mục để khôi phục ngay lập tức, v.v. Nếu bạn không có kỹ năng chuyên sâu, bạn có khả năng tạo ra lỗ hổng trong sandbox của mình. Điều này càng trở nên rõ ràng hơn nếu bạn thực sự gặp vấn đề về khả năng sử dụng (do các hạn chế về bảo mật) và sau đó cố gắng khắc phục vấn đề đó. Bây giờ, đây không phải là vấn đề của Sandboxie, mà là vấn đề chung. Đó là một nghịch lý của bảo mật phần mềm. Nếu bạn không đủ kỹ năng để sử dụng hết tiềm năng của phần mềm, thì bạn sẽ không có khả năng hưởng lợi từ nó, nhưng nếu có, thì rất có thể bạn không cần đến nó.

Đây là lý do tại sao tôi thấy EMET hoặc Exploit Guard cực kỳ có giá trị. Chúng có thể làm tê liệt việc sử dụng của bạn trong một số trường hợp do áp dụng các biện pháp giảm nhẹ (rất hiếm nhưng có thể xảy ra), nhưng điều này sẽ được thực hiện mà không phân loại phần mềm là tốt hay xấu. Thay vào đó, điều này được thực hiện ở mức thấp hơn nhiều - hướng dẫn tốt hay xấu hoặc truy cập bộ nhớ. Exploit Guard không phân biệt giữa phần mềm xấu và phần mềm tốt được viết dở.

Tương tự, nếu bạn sử dụng tài khoản tiêu chuẩn, bạn sẽ bị hạn chế về những gì bạn có thể làm. Và điều này không liên quan gì đến việc một hax0r ngẫu nhiên đang cố gắng hạ gục bạn hoặc bất cứ điều gì tương tự. Điều này thô sơ hơn thế nhiều. Bạn không có quyền thay đổi nhiều cài đặt hệ thống. Giai đoạn =Stage. Nó không quan trọng nếu đó là cố ý hoặc do nhầm lẫn hoặc bất cứ điều gì. Điều đó là không thể.

Trở lại Hộp cát. Theo mặc định, nó làm được rất nhiều thứ tốt và nếu bạn không mày mò, bạn nên có một lớp bảo mật bổ sung hợp lý. Nhưng sau đó, Sandboxie không giới hạn những gì xảy ra trong hộp cát và nó sẽ không ngăn mã chạy hoặc ngăn bạn sao chép dữ liệu ra khỏi hộp cát. Hơn nữa, bạn có khả năng sửa đổi và thay đổi cài đặt, điều này có khả năng mở ra các lỗ hổng trong cơ chế cách ly. Từ những gì tôi có thể kiểm tra, Sandboxie rất tốt trong việc cô lập các chương trình truy cập Internet khỏi hệ thống, nhưng nó sẽ không giới hạn quyền truy cập vào dữ liệu Internet, chẳng hạn như hoạt động duyệt web của bạn.

Kết luận

Sandboxie là một chương trình hay, mạnh mẽ. Nó cung cấp cho người dùng nâng cao mức độ linh hoạt cao trong việc thiết lập vùng chứa đặc quyền thấp cho phần mềm không đáng tin cậy và kết nối Internet. Bạn có thể cô lập các ứng dụng này theo cách tương tự như cách hoạt động của các hệ điều hành di động. Ngoại trừ Sandboxie đã làm điều này từ lâu. Hơn nữa, nếu bạn không thích cách thức hoạt động của cơ chế cách ly hoặc một trong các chương trình không hoạt động hoặc hoạt động bình thường, thì bạn có thể dễ dàng thực thi nó bên ngoài bối cảnh Sandboxie và Bob là chú của bạn.

Tuy nhiên, Sandboxie cũng có những hạn chế. Việc thiết lập và cấu hình không hề đơn giản và đòi hỏi mức độ hiểu biết vững chắc về hệ thống, thiết bị, quyền truy cập, v.v. Điều này có thể biến việc sử dụng Sandboxie thành một gánh nặng. Cuối cùng, Sandboxie giới hạn các đặc quyền nhưng nó không làm sạch chúng, điều đó có nghĩa là nếu có rò rỉ bộ nhớ trong ngữ cảnh của ứng dụng đang chạy (tức là một số loại hướng dẫn bất hợp pháp), Sandboxie sẽ không ngăn chặn điều đó. Hoặc ngăn bạn sao chép tệp bạn đã tải xuống từ Web ra khỏi vùng chứa. Điều đó có nghĩa là Sandboxie có ý nghĩa khi bạn không tin tưởng vào những gì bạn đang làm hơn là khi bạn làm. Tôi tin rằng giá trị của nó là trong các ứng dụng thử nghiệm và nếu bạn cần chuyển vùng Internet hoang dã mà không được kiểm tra. Tất cả trong tất cả, đề nghị và giá trị kiểm tra. Có lẽ các phiên bản trong tương lai sẽ có giao diện đơn giản hóa và luồng kiểm soát truy cập trực quan hơn. Hãy cẩn thận.

Chúc mừng.