Mặc dù đã có vô số chủng Ransomware với các cuộc tấn công bất tận, các tác giả của Ransomware dường như đã lên kế hoạch hù dọa người dùng bằng các chiến thuật mới hơn.

Chúng tôi đã nhận được các chủng Ransomware sẽ xóa các tệp nếu tiền chuộc không được thanh toán trong thời hạn quy định. Hơn nữa, có những biến thể khóa dữ liệu của người dùng bằng cách thay đổi tên tệp, khiến việc giải mã trở nên khó khăn hơn. Tuy nhiên, lần này, các tác giả của Ransomware đã quyết định đảm bảo dòng chảy dễ dàng của Popcorn Time Ransomware để giảm bớt nỗ lực của họ. Hay chúng ta nên nói rằng, họ đã quyết định nhân từ hơn một chút đối với các nạn nhân.

Gần đây, một chủng Ransomware khác có tên Popcorn Time đã được MalwareHunterTeam phát hiện. Biến thể này có một cách bất thường để moi tiền từ người dùng. Nếu một nạn nhân chuyển thành công sự căng thẳng cho hai người dùng khác, anh ta sẽ nhận được một khóa giải mã miễn phí. Có lẽ, nạn nhân sẽ phải trả giá nếu không vượt qua được. Tệ hơn nữa, có một đoạn mã chưa hoàn thành trong phần mềm tống tiền có thể xóa các tệp nếu người dùng nhập sai khóa giải mã 4 lần.

Điều gì đáng ngờ về Popcorn Time Ransomware

Chủ đề có một liên kết giới thiệu được lưu giữ để truyền nó cho những người dùng khác. Nạn nhân ban đầu nhận được khóa giải mã khi hai nạn nhân khác đã trả tiền chuộc. Tuy nhiên, nếu họ không làm vậy thì nạn nhân chính phải thanh toán. Bleeping Computer trích dẫn, “Để tạo điều kiện thuận lợi cho việc này, ghi chú đòi tiền chuộc Popcorn Time sẽ chứa một URL trỏ đến một tệp nằm trên máy chủ TOR của phần mềm tống tiền. Lúc này máy chủ đang ngừng hoạt động nên không rõ file này sẽ xuất hiện như thế nào hay được ngụy tạo để lừa người cài đặt.”

Hơn nữa, một tính năng khác có thể được thêm vào biến thể sẽ xóa tệp nếu người dùng nhập sai khóa giải mã 4 lần. Rõ ràng, Ransomware vẫn đang trong giai đoạn phát triển nên không biết chiến thuật này đã tồn tại trong đó hay đó chỉ là một trò lừa bịp.

Hoạt động của Popcorn Time Ransomware

Khi Ransomware được cài đặt thành công, nó sẽ kiểm tra xem ransomware đã được chạy qua một số tệp như %AppData%\been_here và %AppData%\server_step_one . Nếu hệ thống đã bị nhiễm Ransomware, thì chủng này sẽ tự chấm dứt. Popcorn Time hiểu điều này nếu hệ thống có tệp ‘been_here’. Nếu không có tệp nào như vậy thoát ra khỏi máy tính, phần mềm tống tiền sẽ tiếp tục lây lan sự tàn ác. Nó tải xuống nhiều hình ảnh khác nhau để sử dụng làm hình nền hoặc bắt đầu quá trình mã hóa.

Vì Popcorn Time vẫn đang trong giai đoạn phát triển nên nó chỉ mã hóa một thư mục thử nghiệm có tên là Efiles . Thư mục này tồn tại trên màn hình của người dùng và chứa nhiều tệp khác nhau như .back, .backup, .ach, v.v. (toàn bộ danh sách các phần mở rộng tệp được cung cấp bên dưới).

.1cd, .3dm, .3ds, .3fr, .3g2, .3gp, .3pr, .7z, .7zip, .aac, .aaf, .ab4, .accdb, .accde, .accdr, .accdt, .ach, .acr, .act, .adb, .adp, .ads, .aep, .aepx, .aes, .aet, .agdl, .ai, .aif, .aiff, .ait, .al, .amr, .aoi, .apj, .apk, .arch00, .arw, .as, .as3, .asf, .asm, .asp, .aspx, .asset, .asx, .atr, .avi, .awg, .back, .backup, .backupdb, .bak, .bar, .bay, .bc6, .bc7, .bdb, .bgt, .big, .bik, .bin, .bkf, .bkp, .blend, .blob, .bmd, .bmp, .bpw, .bsa, .c, .cas, .cdc, .cdf, .cdr, .cdr3, .cdr4, .cdr5, .cdr6, .cdrw, .cdx, .ce1, .ce2, .cer, .cfg, .cfr, .cgm, .cib, .class, .cls, .cmt, .config, .contact, .cpi, .cpp, .cr2, .craw, .crt, .crw, .cs, .csh, .csl, .css, .csv, .d3dbsp, .dac, .dar, .das, .dat, .dazip, .db, .db0, .db3, .dba, .dbf, .dbx, .db_journal, .dc2, .dcr, .dcs, .ddd, .ddoc, .ddrw, .dds, .der, .des, .desc, .design, .dgc, .dir, .dit, .djvu, .dmp, .dng, .doc, .docb, .docm, .docx, .dot, .dotm, .dotx, .drf, .drw, .dtd, .dwg, .dxb, .dxf, .dxg, .easm, .edb, .efx, .eml, .epk, .eps, .erbsql, .erf, .esm, .exf, .fdb, .ff, .ffd, .fff, .fh, .fhd, .fla, .flac, .flf, .flv, .flvv, .forge, .fos, .fpk, .fpx, .fsh, .fxg, .gdb, .gdoc, .gho, .gif, .gmap, .gray, .grey, .groups, .gry, .gsheet, .h, .hbk, .hdd, .hkdb, .hkx, .hplg, .hpp, .htm, .html, .hvpl, .ibank, .ibd, .ibz, .icxs, .idml, .idx, .iff, .iif, .iiq, .incpas, .indb, .indd, .indl, .indt, .inx, .itdb, .itl, .itm, .iwd, .iwi, .jar, .java, .jnt, .jpe, .jpeg, .jpg, .js, .kc2, .kdb, .kdbx, .kdc, .key, .kf, .kpdx, .kwm, .laccdb, .layout, .lbf, .lck, .ldf, .lit, .litemod, .log, .lrf, .ltx, .lua, .lvl, .m, .m2, .m2ts, .m3u, .m3u8, .m4a, .m4p, .m4u, .m4v, .map, .max, .mbx, .mcmeta, .md, .mdb, .mdbackup, .mdc, .mddata, .mdf, .mdi, .mef, .menu, .mfw, .mid, .mkv, .mlb, .mlx, .mmw, .mny, .mos, .mov, .mp3, .mp4, .mpa, .mpeg, .mpg, .mpp, .mpqge, .mrw, .mrwref, .msg, .myd, .nc, .ncf, .nd, .ndd, .ndf, .nef, .nk2, .nop, .nrw, .ns2, .ns3, .ns4, .nsd, .nsf, .nsg, .nsh, .ntl, .nvram, .nwb, .nx2, .nxl, .nyf, .oab, .obj, .odb, .odc, .odf, .odg, .odm, .odp, .ods, .odt, .ogg, .oil, .orf, .ost, .otg, .oth, .otp, .ots, .ott, .p12, .p7b, .p7c, .pab, .pages, .pak, .pas, .pat, .pcd, .pct, .pdb, .pdd, .pdf, .pef, .pem, .pfx, .php, .pif, .pkpass, .pl, .plb, .plc, .plt, .plus_muhd, .pmd, .png, .po, .pot, .potm, .potx, .ppam, .ppj, .ppk, .pps, .ppsm, .ppsx, .ppt, .pptm, .pptx, .prel, .prf, .prproj, .ps, .psafe3, .psd, .psk, .pst, .ptx, .pwm, .py, .qba, .qbb, .qbm, .qbr, .qbw, .qbx, .qby, .qcow, .qcow2, .qdf, .qed, .qic, .r3d, .ra, .raf, .rar, .rat, .raw, .rb, .rdb, .re4, .rgss3a, .rim, .rm, .rofl, .rtf, .rvt, .rw2, .rwl, .rwz, .s3db, .safe, .sas7bdat, .sav, .save, .say, .sb, .sd0, .sda, .sdf, .ses, .shx, .sid, .sidd, .sidn, .sie, .sis, .sldasm, .sldblk, .sldm, .sldprt, .sldx, .slm, .snx, .sql, .sqlite, .sqlite3, .sqlitedb, .sr2, .srf, .srt, .srw, .st4, .st5, .st6, .st7, .st8, .stc, .std, .sti, .stl, .stm, .stw, .stx, .sum, .svg, .swf, .sxc, .sxd, .sxg, .sxi, .sxm, .sxw, .syncdb, .t12, .t13, .tap, .tax, .tex, .tga, .thm, .tif, .tlg, .tor, .txt, .upk, .v3d, .vbox, .vcf, .vdf, .vdi, .vfs0, .vhd, .vhdx, .vmdk, .vmsd, .vmx, .vmxf, .vob, .vpk, .vpp_pc, .vtf, .w3x, .wab, .wad, .wallet, .wav, .wb2, .wma, .wmo, .wmv, .wotreplay, .wpd, .wps, .x11, .x3f, .xf, .xis, .xla, .xlam, .xlk, .xll, .xlm, .xlr, .xls, .xlsb, .xlsb3dm, .xlsm, .xlsx, .xlt, .xltm, .xltx, .xlw, .xml, .xqx, .xxx, .ycbcra, .yuv, .zip, .ztmp

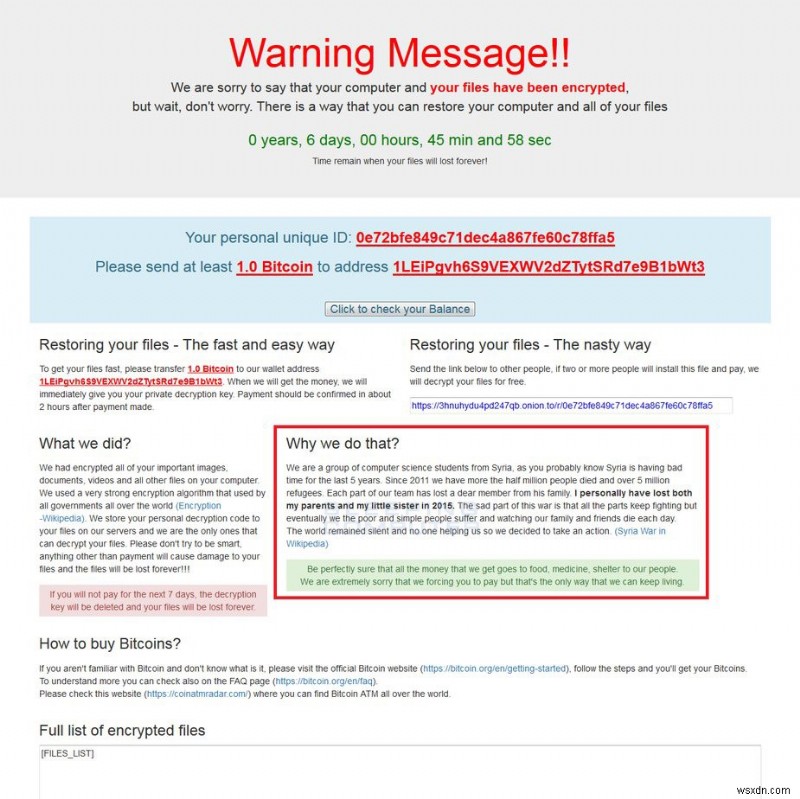

Sau đó, phần mềm tống tiền tìm kiếm các tệp khớp với một số phần mở rộng nhất định và bắt đầu mã hóa tệp bằng mã hóa AES-256. Khi một tệp được mã hóa bằng Popcorn Time, nó sẽ thêm .filock làm phần mở rộng. Chẳng hạn, nếu tên tệp là 'abc.docx' thì nó sẽ được đổi thành 'abc.docx.filock'. Khi quá trình lây nhiễm được thực hiện thành công, nó sẽ chuyển đổi hai chuỗi base64 và lưu chúng dưới dạng ghi chú đòi tiền chuộc có tên restore_your_files.html và restore_your_files.txt . Sau đó, phần mềm tống tiền hiển thị ghi chú tiền chuộc HTML.

nguồn ảnh:bleepingcomputer.com

Bảo vệ khỏi phần mềm tống tiền

Mặc dù cho đến nay chưa có công cụ phát hiện hoặc loại bỏ ransomware nào có thể giúp ích cho người dùng sau khi bị nhiễm mã độc này, tuy nhiên, người dùng nên thực hiện các biện pháp phòng ngừa để tránh bị ransomware tấn công. Quan trọng nhất trong số tất cả là sao lưu dữ liệu của bạn. Sau đó, bạn cũng có thể đảm bảo lướt web an toàn trên internet, bật tiện ích mở rộng chặn quảng cáo, giữ công cụ chống phần mềm độc hại xác thực và cập nhật kịp thời phần mềm, công cụ, ứng dụng và chương trình được cài đặt trên hệ thống của bạn. Rõ ràng, bạn cần dựa vào các công cụ đáng tin cậy để làm như vậy. Một công cụ như vậy là Right Backup, một giải pháp lưu trữ đám mây. Nó giúp bạn lưu dữ liệu của mình trên bảo mật đám mây bằng mã hóa AES 256-bit.