Trong bài viết này, chúng tôi sẽ xem xét các phương pháp sử dụng tính năng Trình quản lý tài nguyên máy chủ tệp (FSRM) trên máy chủ tệp chạy Windows Server 2012 R2 để phát hiện và chặn ransomware. Cụ thể, chúng tôi sẽ cho biết cách cài đặt dịch vụ FSRM trên máy chủ tệp, định cấu hình sàng lọc tệp và trong trường hợp phát hiện ransomware chặn quyền truy cập của người dùng vào phần chia sẻ.

Cách phát hiện Ransomware bằng FSRM

Nếu tính năng Trình quản lý tài nguyên máy chủ tệp (FSRM) không được cài đặt trên máy chủ tệp của bạn, hãy cài đặt tính năng này bằng bảng điều khiển đồ họa Trình quản lý máy chủ hoặc dấu nhắc lệnh PowerShell:

Install-WindowsFeature FS-Resource-Manager -IncludeManagementTools

Đảm bảo rằng vai trò đã được cài đặt:

Get-WindowsFeature -Name FS-Resource-Manager

Sau khi tính năng được cài đặt, hãy khởi động lại máy chủ.

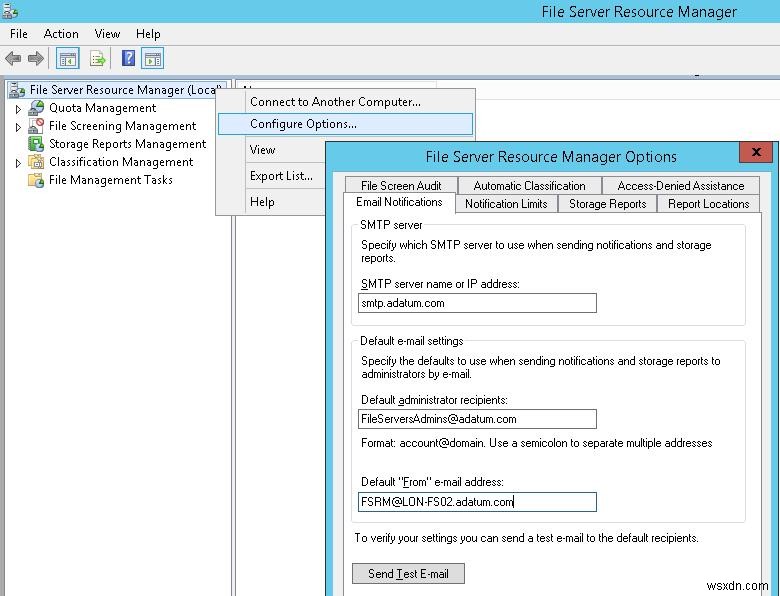

Cách định cấu hình cài đặt SMTP của FSRM để gửi thông báo qua e-mail

Bước tiếp theo là cấu hình cài đặt SMTP của FSRM để gửi thông báo e-mail cho quản trị viên. Để thực hiện, hãy bắt đầu fsrm.msc , nhấp chuột phải vào thư mục gốc của bảng điều khiển Trình quản lý tài nguyên máy chủ tệp và chọn Tùy chọn cấu hình .

Chỉ định tên máy chủ SMTP hoặc địa chỉ IP, địa chỉ e-mail của quản trị viên và người gửi.

Mẹo . Nếu bạn không có máy chủ thư nội bộ, bạn có thể định cấu hình gửi thư bằng chuyển tiếp SMTP.

Để đảm bảo rằng máy chủ SMTP được định cấu hình chính xác, hãy gửi e-mail thử nghiệm bằng cách sử dụng nút Gửi Email Kiểm tra.

Cài đặt SMTP của FSRM cũng có thể được định cấu hình từ PowerShell:

Set-FsrmSetting -AdminEmailAddress "FileServerAdmins@adatum.com" –smtpserver smtp.adatum.com –FromEmailAddress "FSRM@LON-FS02.adatum.com"

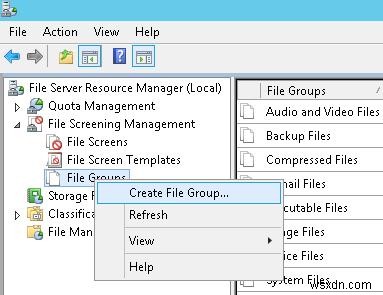

Cách tạo một nhóm các phần mở rộng tệp cho Ransomware

Bước tiếp theo là tạo một nhóm tệp chứa các phần mở rộng và tên tệp đã biết, được tạo bởi phần mềm độc hại mã hóa trong quá trình làm việc.

Danh sách này có thể được tạo trong bảng điều khiển FSRM. Để làm điều đó, hãy mở rộng Quản lý sàng lọc tệp -> Nhóm tệp và chọn Tạo nhóm tệp .

Bạn phải chỉ định tên nhóm (ví dụ: Tệp tiền điện tử ) Và nhập tất cả các tiện ích mở rộng đã biết vào danh sách bằng cách sử dụng Tệp để bao gồm trường.

Danh sách các phần mở rộng tệp đã biết do ransomware tạo ra khá dài, vì vậy việc tạo nó bằng PowerShell sẽ dễ dàng hơn.

Trong Windows Server 2012, bạn có thể tạo nhóm tệp bằng PowerShell như sau:

New-FsrmFileGroup -Name "Crypto-files" –IncludePattern @("_Locky_recover_instructions.txt","DECRYPT_INSTRUCTIONS.TXT", "DECRYPT_INSTRUCTION.TXT", "HELP_DECRYPT.TXT", "HELP_DECRYPT.HTML", "DecryptAllFiles.txt", "enc_files.txt", "HowDecrypt.txt", "How_Decrypt.txt", "How_Decrypt.html", "HELP_RESTORE_FILES.txt", , "restore_files*.txt", "restore_files.txt", "RECOVERY_KEY.TXT", "how to decrypt aes files.lnk", "HELP_DECRYPT.PNG", "HELP_DECRYPT.lnk", "DecryptAllFiles*.txt", "Decrypt.exe", "AllFilesAreLocked*.bmp", "MESSAGE.txt","*.locky","*.ezz", "*.ecc", "*.exx", "*.7z.encrypted", "*.ctbl", "*.encrypted", "*.aaa", "*.xtbl", "*.abc", "*.JUST", "*.EnCiPhErEd", "*.cryptolocker","*.micro","*.vvv")

Trong Windows Server 2008 R2, bạn sẽ phải sử dụng filescrn.exe:

filescrn.exe filegroup add /filegroup:"Crypto-files" /members:"DECRYPT_INSTRUCTIONS.TXT|DECRYPT_INSTRUCTION.TXT| DecryptAllFiles.txt|enc_files.txt|HowDecrypt.txt|How_Decrypt.txt| How_Decrypt.html|HELP_TO_DECRYPT_YOUR_FILES.txt|HELP_RESTORE_FILES.txt| HELP_TO_SAVE_FILES.txt|restore_files*.txt| restore_files.txt|RECOVERY_KEY.TXT|HELP_DECRYPT.PNG|HELP_DECRYPT.lnk| DecryptAllFiles*.txt|Decrypt.exe|ATTENTION!!!.txt|AllFilesAreLocked*.bmp| MESSAGE.txt|*.locky|*.ezz|*.ecc|*.exx|*.7z.encrypted|*.ctbl| *.encrypted|*.aaa|*.xtbl|*.EnCiPhErEd|*.cryptolocker|*.micro|*.vvv| *.ecc|*.ezz|*.exx|*.zzz|*.xyz|*.aaa|*.abc|*.ccc|*.vvv|*.xxx| *.ttt|*.micro|*.encrypted|*.locked|*.crypto|*_crypt|*.crinf| *.r5a|*.XRNT|*.XTBL|*.crypt|*.R16M01D05|*.pzdc|*.good| *.LOL!|*.OMG!|*.RDM|*.RRK|*.encryptedRSA|*.crjoker| *.LeChiffre|*.keybtc@inbox_com|*.0x0|*.bleep|*.1999| *.vault|*.HA3|*.toxcrypt|*.magic|*.SUPERCRYPT|*.CTBL|*.CTB2|*.locky"

https://www.bleib-virenfrei.de/ransomware/

https://fsrm.experiant.ca/api/v1/combined

Trong trường hợp thứ hai, bạn có thể tải xuống danh sách cập nhật các phần mở rộng tệp cho FSRM trực tiếp từ máy chủ web bằng cách sử dụng Invoke-WebRequest

new-FsrmFileGroup -name "Anti-Ransomware File Groups" -IncludePattern @((Invoke-WebRequest -Uri "https://fsrm.experiant.ca/api/v1/combined").content | convertfrom-json | % {$_.filters})

Hoặc sử dụng tệp sẵn sàng crypto_extensions.txt. Bạn có thể lưu tệp này vào đĩa và cập nhật nhóm tệp FSRM đã tạo với nó:

$ext_list = Get-Content .\ransomware_extensions.txt

Set-FsrmFileGroup -Name "Crypto-files" -IncludePattern ($ext_list)

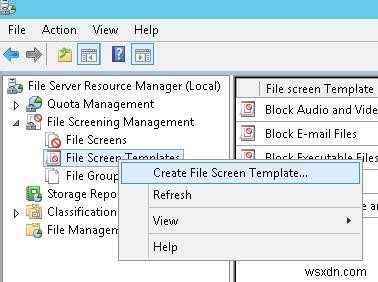

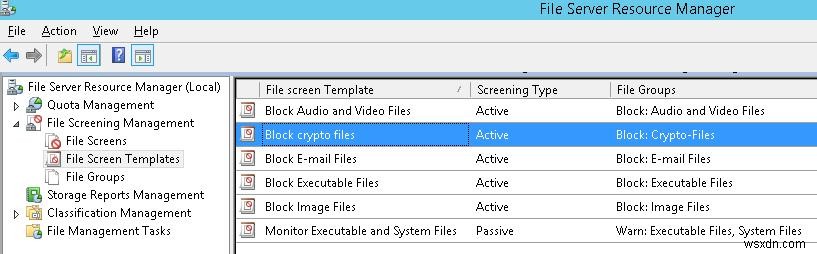

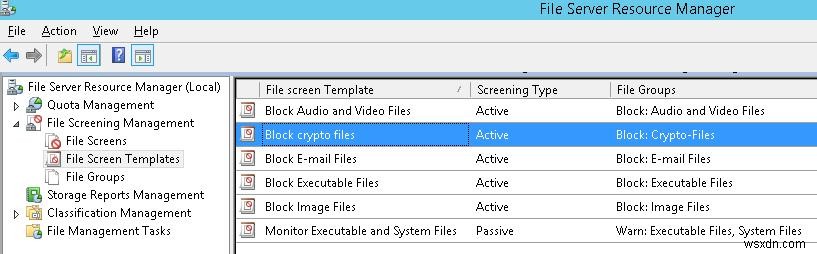

Cấu hình mẫu màn hình tệp

Tạo Mẫu màn hình tệp mới để xác định các hành động mà FSRM phải thực hiện nếu phát hiện các tệp này. Để làm điều đó, trong bảng điều khiển FSRM, đi tới Quản lý màn hình tệp -> Mẫu màn hình tệp . Tạo mẫu mới bằng cách chọn Tạo mẫu màn hình tệp .

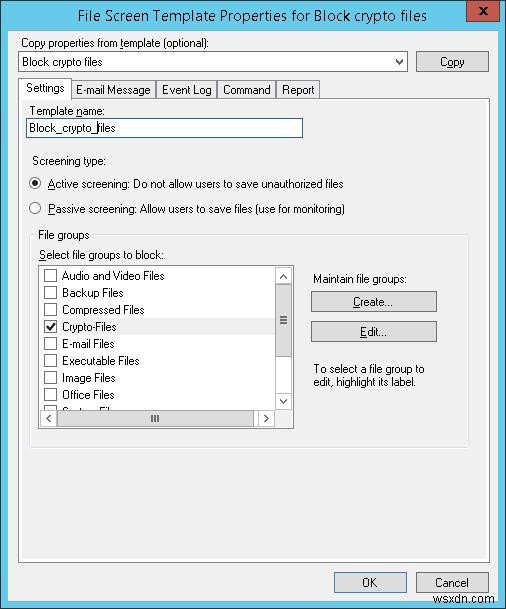

Trong tab Cài đặt, chỉ định tên mẫu “ Block_crypto_files ”, Loại sàng lọc Sàng lọc đang hoạt động (không cho phép lưu các loại tệp này) và chọn Tệp mật mã trong danh sách nhóm tệp.

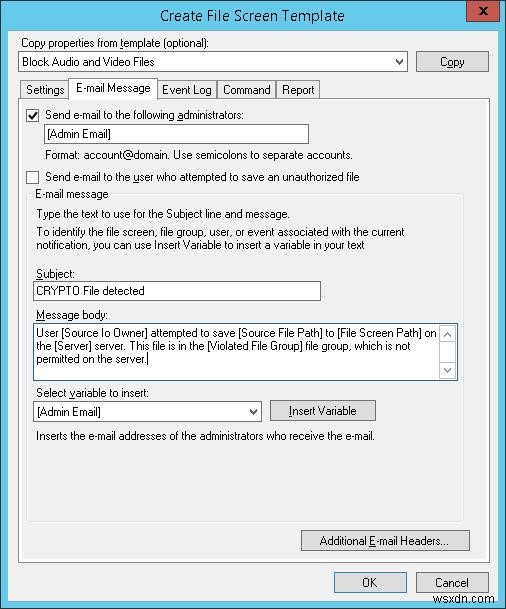

Trong Tin nhắn E-mail , cho phép gửi thông báo qua e-mail và chỉ định văn bản của chủ đề và nội dung thư.

Trong Sự kiện Nhật ký , hãy kiểm tra việc tạo mục nhập vào nhật ký hệ thống với ghi chú chỉ chỉ định tên của người dùng: [Chủ sở hữu Io nguồn]

Trong Lệnh , bạn có thể chọn phải làm gì nếu một trong các loại tệp này được phát hiện. Chúng ta sẽ thảo luận về vấn đề này một chút sau.

Lưu các thay đổi. Một mẫu nữa sẽ xuất hiện trong danh sách.

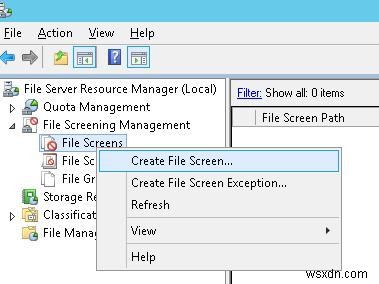

Cách áp dụng mẫu màn hình tệp vào đĩa hoặc thư mục

Bây giờ bạn chỉ phải gán mẫu đã tạo vào đĩa hoặc mạng chia sẻ trên máy chủ của mình. Trong bảng điều khiển FSRM, tạo quy tắc mới Tạo màn hình tệp .

Trong trường Đường dẫn màn hình tệp, chỉ định đĩa cục bộ hoặc đường dẫn đến thư mục bạn muốn bảo vệ khỏi phần mềm tống tiền và chọn mẫu Block_crypto_files đã tạo trước đó trong danh sách các mẫu.

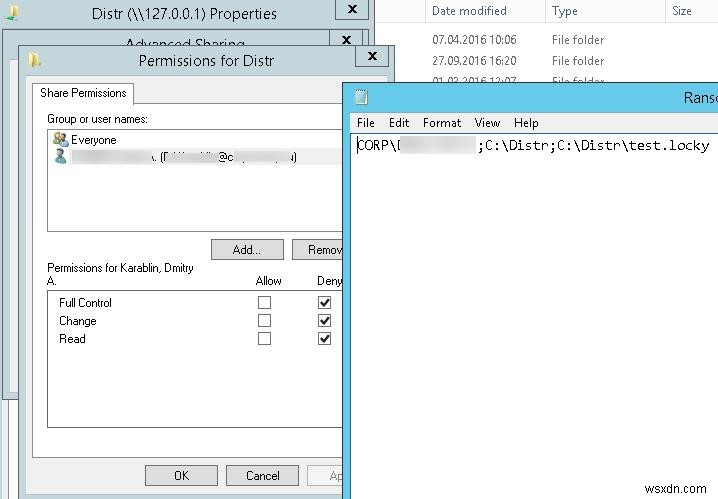

Tự động chặn người dùng bị nhiễm bởi Ransomware

Bây giờ bạn phải định cấu hình hành động mà FSRM sẽ thực hiện nếu các tệp được tạo bởi phần mềm độc hại mã hóa bị phát hiện. Chúng tôi sẽ sử dụng một tập lệnh sẵn sàng: Bảo vệ Máy chủ Tệp của bạn khỏi Ransomware bằng cách sử dụng FSRM và Powershell (https://gallery.technet.microsoft.com/scriptcenter/Protect-your-File-Server-f3722fce). Tập lệnh này làm gì? Khi cố gắng ghi loại tệp bị cấm vào mạng chia sẻ, FSRM chạy tập lệnh này, tập lệnh này phân tích nhật ký sự kiện và cấm người dùng ghi tệp vào thư mục chia sẻ. Do đó, quyền truy cập của người dùng bị nhiễm vào mạng chia sẻ sẽ bị chặn.

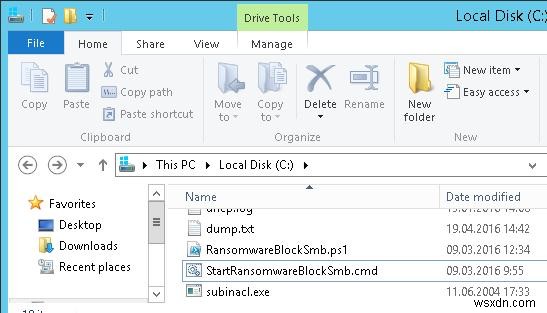

Tải xuống tập lệnh này và giải nén nó vào thư mục gốc của thư mục C:\ trên máy chủ tệp của bạn. Sao chép SubInACL (một công cụ cho phép thay đổi quyền chia sẻ mạng) trong cùng một thư mục. Các tệp sau đây phải được đặt trong thư mục:

- RansomwareBlockSmb.ps1

- StartRansomwareBlockSmb.cmd

- subinacl.exe

$SubinaclCmd = "C:\subinacl /verbose=1 /share \\127.0.0.1\" + "$SharePart" + " /deny=" + "$BadUser"

và

if ($Rule -match "Crypto-Files")

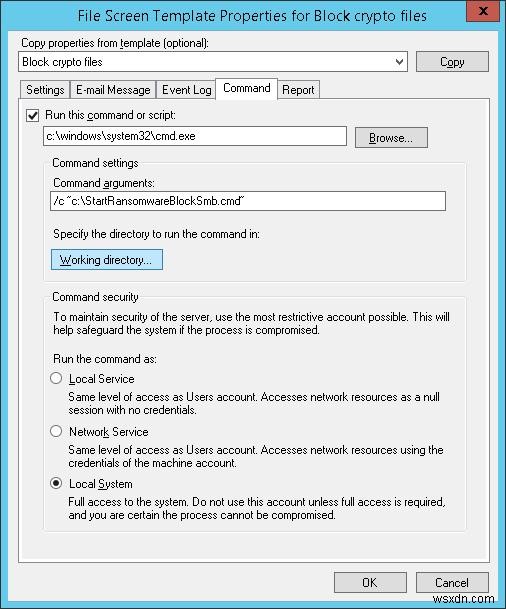

Trong tab Lệnh của cài đặt mẫu “Chặn tệp tiền điện tử”, chỉ định rằng dấu nhắc lệnh chứa đối số StartRansomwareBlockSmb.cmd phải được khởi động:

Chạy lệnh hoặc tập lệnh này: c:\ windows \ system32 \ cmd.exe

Đối số lệnh :/ c “c:\ StartRansomwareBlockSmb.cmd”

Lệnh phải được chạy dưới dạng Hệ thống cục bộ.

Kiểm tra Bảo vệ FSRM

Hãy cùng kiểm tra cách thức bảo vệ FSRM chống lại phần mềm tống tiền. Để làm điều đó, hãy tạo một tệp có bất kỳ phần mở rộng nào trong thư mục được bảo vệ và cố gắng thay đổi phần mở rộng này thành phần mở rộng bị cấm .locky.

Khi cố gắng lưu tệp bị cấm, FSRM sẽ tạo một mục trong nhật ký:

Event ID: 8215

Source: SRMSVC

Dựa trên dữ liệu từ nhật ký, tập lệnh RansomwareBlockSmb.ps1 sẽ cấm người dùng hiện tại truy cập vào thư mục này bằng cách thay đổi quyền truy cập chia sẻ.

Bảo vệ hoạt động! Trong nhật ký nằm trong thư mục gốc của đĩa, bạn có thể thấy thư mục và tài khoản người dùng mà ransomware đã được cố gắng chạy từ đó.

Nếu bạn cần mức bảo vệ cao hơn, bạn có thể chuyển từ danh sách đen sang danh sách trắng và sau đó bạn sẽ chỉ có thể lưu các loại tệp được phép.

Vì vậy, chúng tôi đã xem xét cách tự động chặn quyền truy cập chia sẻ mạng đối với người dùng có máy tính bị nhiễm ransomware. Đương nhiên, sử dụng FSRM theo cách này không thể bảo vệ hoàn toàn các tệp trên máy chủ của bạn khỏi loại phần mềm độc hại này, nhưng nó phù hợp làm một trong những cấp độ bảo vệ. Trong các bài viết tiếp theo, chúng tôi sẽ xem xét một biến thể khác của biện pháp bảo vệ chống lại phần mềm mã hóa ransomware:

- Cách khôi phục tệp người dùng từ ảnh chụp nhanh VSS sau khi bị nhiễm Ransomware

- Chính sách hạn chế phần mềm để ngăn chặn Ransomware