Nhiều ứng dụng web sử dụng hệ thống cơ sở dữ liệu để cung cấp chức năng phụ trợ. Một ngôn ngữ được sử dụng rộng rãi được sử dụng để truy vấn, vận hành và quản trị hệ thống cơ sở dữ liệu là Ngôn ngữ truy vấn có cấu trúc (SQL). Do được sử dụng tràn lan trong các ứng dụng web trên toàn cầu, cơ sở dữ liệu dựa trên SQL là mục tiêu dễ dàng và thường xuyên cho các hành vi tội phạm mạng, mức độ nghiêm trọng của chúng chỉ phụ thuộc vào sự phức tạp của từng hệ thống được nhắm mục tiêu.

Giải thích cuộc tấn công chèn SQL

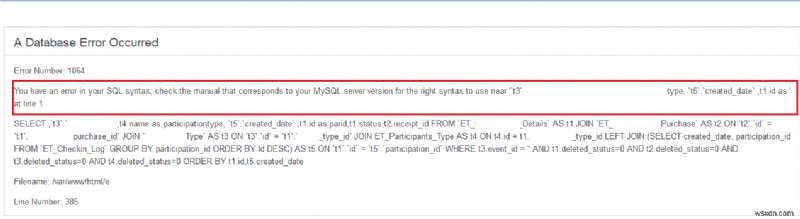

Cuộc tấn công SQL injection là một trong những cuộc tấn công web thường xuyên xảy ra nhất hiện nay, trong đó kẻ tấn công sử dụng đầu vào trang web để chèn mã độc hại vào các câu lệnh SQL. Nó thường xảy ra khi một trang web yêu cầu người dùng nhập như tên người dùng / userrid. Kẻ tấn công sử dụng cơ hội này để chèn một câu lệnh SQL chạy trên cơ sở dữ liệu của bạn mà bạn không biết.

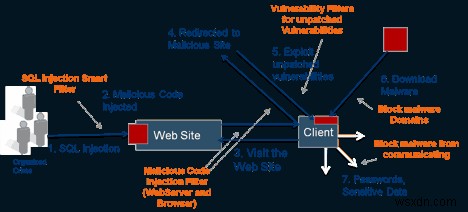

Dòng công việc tấn công tiêm SQL

Hệ quả của một cuộc tấn công như vậy chỉ có thể phụ thuộc vào ứng dụng web và cách nó xử lý dữ liệu do kẻ tấn công cung cấp trước khi xây dựng câu lệnh SQL. Các phân nhánh bảo mật có thể xảy ra khác nhau, từ bỏ qua xác thực đến tiết lộ thông tin đến mở rộng mã độc hại cho người dùng ứng dụng khác. Yếu tố rủi ro mở rộng đến một số lượng lớn các trang web vì cơ sở dữ liệu SQL (Ngôn ngữ truy vấn có cấu trúc) được hỗ trợ bởi các nền tảng web khác nhau như WordPress, PHP, Joomla, v.v.

Các biên độ của một cuộc tấn công SQL thành công

Một SQL injection được coi là một lỗ hổng có mức độ nghiêm trọng cao. Mức độ thiệt hại có thể gây ra chỉ có thể phụ thuộc vào kỹ năng và trí tưởng tượng của kẻ tấn công và sự tồn tại của các biện pháp đối phó, như kết nối đặc quyền thấp với máy chủ cơ sở dữ liệu, để chống lại một cuộc tấn công như vậy.

Sau khi bị xâm nhập, một kho thông tin nhạy cảm từng được cơ sở dữ liệu che giấu giờ đây trở thành mục tiêu của kẻ tấn công. Do đó, kẻ tấn công giờ đây có thể đánh cắp dữ liệu nhạy cảm từ cơ sở dữ liệu, thực hiện các hoạt động quản trị trên cơ sở dữ liệu (chẳng hạn như tắt DBMS), khôi phục nội dung của một tệp nhất định có trên hệ thống tệp DBMS và trong một số trường hợp, giành được quyền kiểm soát hệ điều hành .

Thông thường, các kiểu tấn công sau đây có thể xảy ra sau khi xảy ra chèn SQL:

- Kẻ tấn công có thể bỏ qua xác thực để đăng nhập vào ứng dụng, có khả năng bằng các đặc quyền quản trị, mà không cần cung cấp bất kỳ thông tin đăng nhập bắt buộc nào.

- Những kẻ tấn công có thể bao gồm tính toàn vẹn của dữ liệu bằng cách thay đổi nội dung của cơ sở dữ liệu, làm hỏng trang web hoặc chèn nội dung độc hại vào các trang web vô hại khác

- Kẻ tấn công có thể xâm phạm tính khả dụng của dữ liệu bằng cách xóa thông tin nhật ký hoặc kiểm tra trong cơ sở dữ liệu

- Kẻ tấn công có thể gây nguy hiểm cho hoạt động của hệ điều hành máy chủ thông qua việc thực thi lệnh thông qua cơ sở dữ liệu

Bảo vệ trang web của bạn khỏi các cuộc tấn công chèn SQL

Mặc dù cuộc tấn công SQL injection là một trong những cuộc tấn công lớp ứng dụng phổ biến nhất ảnh hưởng đến các ứng dụng web trên toàn cầu, nhưng việc tránh các lỗ hổng SQL Injection trong mã của bạn là vô cùng đơn giản.

Cách tiếp cận chính là xác thực dữ liệu do người dùng cung cấp, có thể được thực hiện bằng cách đưa vào danh sách trắng hoặc danh sách đen. Hơn nữa, một cách tiếp cận khác để bảo vệ trang web của bạn chống lại các cuộc tấn công SQL là xây dựng các câu lệnh SQL sao cho bất kỳ hình thức nhập liệu nào của người dùng không thể thay đổi logic ý nghĩa của các lệnh SQL.

-

Xác thực đầu vào

Xác thực đầu vào kết hợp việc sử dụng hai cách tiếp cận để bảo vệ chống lại việc đưa vào SQL: danh sách đen và danh sách trắng . Danh sách đen liên quan đến việc loại bỏ hoặc thay thế các ký tự độc hại đã biết từ đầu vào của người dùng. Mặc dù phương pháp này được sử dụng rộng rãi nhưng nó không hiệu quả bằng cách lập danh sách trắng. Kẻ tấn công có thể phá vỡ bộ lọc và đưa vào các câu lệnh SQL độc hại. Mặt khác, danh sách trắng kiểm tra mọi ký tự trong dữ liệu người dùng nhập để tìm nội dung độc hại và chỉ cho phép các ký tự đầu vào chứa tất cả các ký tự phù hợp với danh sách được phép.

2. Câu lệnh SQL bảo mật

Ngoài xác thực đầu vào nghiêm ngặt, bắt buộc phải sử dụng các truy vấn tham số hóa trong ASP.NET, các câu lệnh đã chuẩn bị sẵn trong Java hoặc các kỹ thuật tương tự trong các ngôn ngữ khác tạo nên ứng dụng web. Việc củng cố câu lệnh SQL theo cách này sẽ đảm bảo thoát khỏi các ký tự nguy hiểm trước khi câu lệnh SQL được chuyển đến hệ thống cơ sở dữ liệu bên dưới.

3. Kiểm tra định kỳ

Kiểm tra định kỳ các ứng dụng của bạn bằng cách sử dụng cả kiểm tra tĩnh và động để tìm bất kỳ lỗ hổng SQLi tiềm ẩn nào.

Cách Astra có thể bảo vệ bạn khỏi SQL Injection

Tường lửa Ứng dụng web của Astra quét trong thời gian thực để giảm thiểu các lỗi ứng dụng web thường xảy ra, bao gồm cả việc chèn SQL. Nền tảng bảo mật dựa trên đám mây của nó cho phép bạn quản lý chương trình bảo mật ứng dụng của mình, dễ dàng theo dõi tiến trình và hướng dẫn nhân viên của công ty bạn cách tránh và sửa lỗi SQL injection cũng như các lỗi bảo mật khác thông qua tài liệu học tập điện tử.