Phần mềm độc hại có nhiều dạng và cường độ khác nhau và ở đây chúng ta sẽ thảo luận về một trong những phần mềm độc hại nguy hiểm nhất hiện có, Fileless Malware.

Bản thân cái tên đã gây ra nhiều tò mò về cách phần mềm độc hại này có thể lây lan khi không có tệp liên quan. Cụ thể hơn, bạn có thể đang nghĩ làm thế nào mà Phần mềm độc hại Fileless có thể chinh phục được PC của tôi khi bạn thậm chí chưa tải xuống một tệp chẳng hạn.

Cũng nên đọc: Phần mềm độc hại:Cuộc chiến mà chúng tôi chưa bao giờ yêu cầu

Hay là xâm nhập một chút vào bộ não của kẻ tấn công thì sao? Kẻ tấn công có thể sử dụng Fileless Malware –

- Vì trong các trường hợp bình thường, nó sẽ không bị Phần mềm chống vi-rút phát hiện. Tại sao? Chúng ta sẽ thảo luận vấn đề này sau một chút trong bài đăng.

- Không có tệp hoặc chữ ký số để phát hiện.

- Kẻ tấn công chủ yếu sẽ sử dụng các công cụ hợp pháp có ngay trong Windows. Theo một cách nào đó, kẻ tấn công sẽ khiến Windows chống lại chính nó.

Bây giờ chúng ta hãy tìm hiểu sâu hơn nhé?

Phần mềm độc hại Fileless là gì?

Phần mềm độc hại Fileless, như tên gợi ý, là một chương trình độc hại không dựa vào các tệp để phát tán phần mềm độc hại. Điều này có nghĩa là nó không cần phải lây nhiễm vi-rút vào một tệp để gây ra sự phá hủy. Sau đó, làm thế nào để nó khai thác một máy tính? Nó khai thác các ứng dụng thường được sử dụng và các công cụ tích hợp sẵn để thực hiện các cuộc tấn công. Nó sử dụng các chương trình hợp pháp để lây nhiễm vào PC. Theo một cách nào đó, nó biến PC Windows của bạn chống lại chính nó. Điều khiến Phần mềm độc hại không tệp khác với một cuộc tấn công truyền thống là kẻ tấn công không cài đặt mã trên PC bị nhiễm và do đó Phần mềm độc hại không tệp rất khó phát hiện.

Phần mềm độc hại Fileless hoạt động như thế nào?

Phần mềm độc hại Fileless rơi vào LOC hoặc các cuộc tấn công có đặc điểm khó quan sát. Các cuộc tấn công này là các cuộc tấn công lén lút tránh bị hầu hết các giải pháp bảo mật phát hiện. Phần mềm độc hại Fileless hoạt động trong Bộ nhớ truy cập ngẫu nhiên của máy tính và không bao giờ chạm vào ổ cứng máy tính của bạn. Thay vào đó, kẻ tấn công sử dụng phần mềm có lỗ hổng sẵn có trên máy tính để kiểm soát và thực hiện cuộc tấn công.

Khi kẻ tấn công có quyền truy cập vào máy tính của bạn, kẻ tấn công có thể khai thác Công cụ quản lý Windows (WMI) hoặc Windows PowerShell để thực hiện các hoạt động độc hại.

Có lúc nào đó, bạn có thể tự hỏi, làm thế quái nào mà điều này có thể vượt qua được giải pháp bảo mật của tôi? Vì nhiều công nghệ bảo mật tin cậy các tiện ích này nên các hoạt động độc hại có thể không bị phát hiện. Hơn nữa, vì Phần mềm độc hại không tệp không để lại gì được ghi trực tiếp vào ổ cứng của bạn nên không có tệp nào được lưu trữ mà phần mềm bảo mật có thể quét. Ngoài ra, Phần mềm độc hại Fileless không để lại bất kỳ dấu chân hoặc chữ ký nào mà Phần mềm chống vi-rút của bạn thường nhận dạng.

Các giai đoạn khác nhau của Phần mềm độc hại Fileless là gì?

Giai đoạn I:

Kẻ tấn công khai thác lỗ hổng và sử dụng tập lệnh web để truy cập từ xa.

Giai đoạn II:

Khi kẻ tấn công đã giành được quyền truy cập, kẻ tấn công sẽ cố gắng tiếp tục lấy thông tin đăng nhập của môi trường bị xâm nhập để chuyển sang các hệ thống khác trong môi trường đó.

Giai đoạn III:

Kẻ tấn công hiện sửa đổi sổ đăng ký để tạo cửa hậu.

Giai đoạn IV:

Kẻ tấn công thu thập dữ liệu cần thiết và sao chép dữ liệu đó vào một vị trí. Sau đó, kẻ tấn công sử dụng các công cụ sẵn có và nén dữ liệu bằng các công cụ hệ thống sẵn có. Và, sau đó, kẻ tấn công cuối cùng sẽ xóa dữ liệu khỏi môi trường bằng cách tải dữ liệu đó lên qua FTP.

Các kiểu tấn công khác nhau của Fileless Malware là gì?

Chúng ta hãy xem xét một số loại Phần mềm độc hại Fileless –

– Chèn mã bộ nhớ –

Đúng như tên gọi, sử dụng kỹ thuật này, kẻ tấn công sẽ giấu mã độc trong bộ nhớ của ứng dụng hợp pháp. Phần mềm độc hại tự tiêm và phân phối trong khi các quy trình quan trọng đối với hoạt động của WIndows đang chạy. Nói về các ứng dụng hợp pháp, vì nó sử dụng các chương trình Windows như MWI và PowerShell, nên các lệnh được thực thi được coi là an toàn và do đó không gây ra bất kỳ dấu hiệu đỏ nào.

– Thao tác đăng ký Windows –

Trước đây, Powelike và Kovter đã biến hệ thống của nạn nhân thành bot nhấp chuột và kết nối với các quảng cáo và trang web nhấp qua. Trong kiểu tấn công này, khi nạn nhân nhấp vào một liên kết hoặc tệp độc hại, phần mềm độc hại sẽ sử dụng một quy trình Windows bình thường để viết và thậm chí thực thi một mã không có tệp ngay trong sổ đăng ký.

– Kỹ thuật dựa trên tập lệnh-

Không nói thủ đoạn này hoàn toàn vô hồn, nhưng chắc chắn một điều là không dễ phát hiện ra. Hãy giải thích điều này với sự trợ giúp của hai cuộc tấn công phổ biến – SamSam Ransomware và Chiến dịch Cobalt Kitty. Trong khi cái trước là bán không có tệp. Trong cuộc tấn công này, không thể phân tích tải trọng nếu không có tập lệnh ban đầu vì nó đã được giải mã trong thời gian chạy. Ngoài ra, nó cũng yêu cầu mật khẩu ở phía người tạo. Nói về Chiến dịch Cobalt Kitty, đó là một cuộc tấn công không tập tin nhắm vào một tập đoàn châu Á trong gần 6 tháng bằng cách sử dụng PowerShell độc hại. Cụ thể hơn, một lừa đảo trực tuyến email đã được sử dụng để xâm nhập vào hơn 40 máy chủ và PC.

Làm cách nào để bảo vệ hệ thống của bạn khỏi phần mềm độc hại?

Phần mềm độc hại Fileless có khả năng đánh bại một giải pháp Chống vi-rút ((một giải pháp yếu kém) nhưng điều đó không có nghĩa là bạn không nên có một giải pháp trên máy tính của mình. Hầu hết các giải pháp Chống vi-rút , bao gồm cả Windows Security của Microsoft, có khả năng ngăn chặn các hoạt động bất thường từ PowerShell (nếu có). Dưới đây, chúng tôi sẽ liệt kê một số bước lưu ý mà bạn nên thực hiện để có thể tránh xa Phần mềm độc hại Fileless càng nhiều càng tốt.

- Đầu tiên và quan trọng nhất, đừng bao giờ nhấp vào các liên kết đáng ngờ trên bất kỳ trang web nào. Bạn không nên truy cập các trang web mà bạn không tin tưởng.

- Cập nhật các ứng dụng khác nhau trên máy tính của bạn , đặc biệt là những cái đến từ Microsoft.

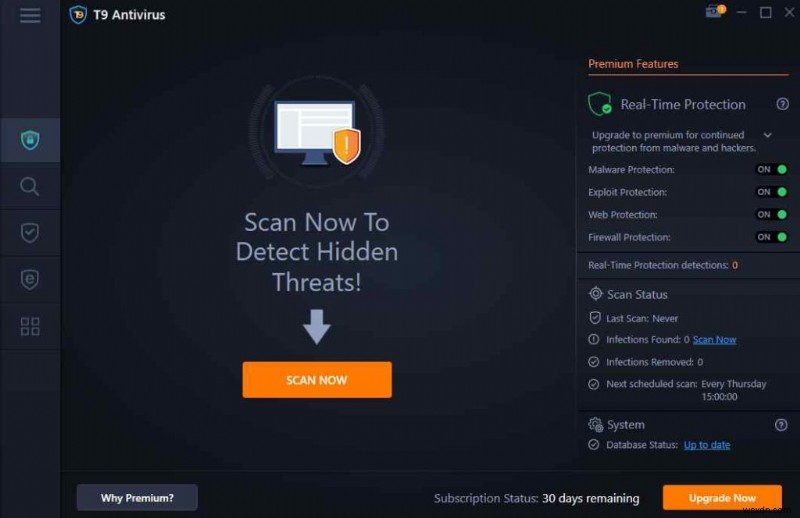

- Chúng tôi khuyên bạn nên có hai biện pháp bảo vệ Chống vi-rút. Bạn có thể sử dụng Microsoft Defender và với tư cách là lớp bảo vệ Chống vi-rút chính hoặc thứ hai trên hệ điều hành Windows của bạn, bạn có thể chọn T9 Antivirus.

Dưới đây là một số tính năng đáng chú ý của ứng dụng Chống vi-rút này –

- Bảo vệ trong thời gian thực chống lại nhiều mối đe dọa độc hại.

- Bảo vệ khỏi PUP, các mối đe dọa zero-day, Trojan, v.v.

- Loại bỏ các lỗ hổng mới xuất hiện.

- Nhiều lần quét để loại bỏ các mối đe dọa.

- Lên lịch quét vào thời gian bạn muốn.

- Khai thác tính năng bảo vệ chống lại các tệp không xác định.

- Bạn có thể xóa sạch các mục khởi động không mong muốn.

- Tiện ích Antivirus rất nhẹ.

T9 Antivirus hoạt động như thế nào?

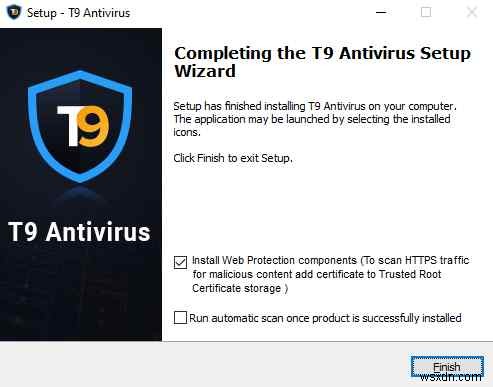

1. Tải xuống và cài đặt Phần mềm diệt vi-rút T9

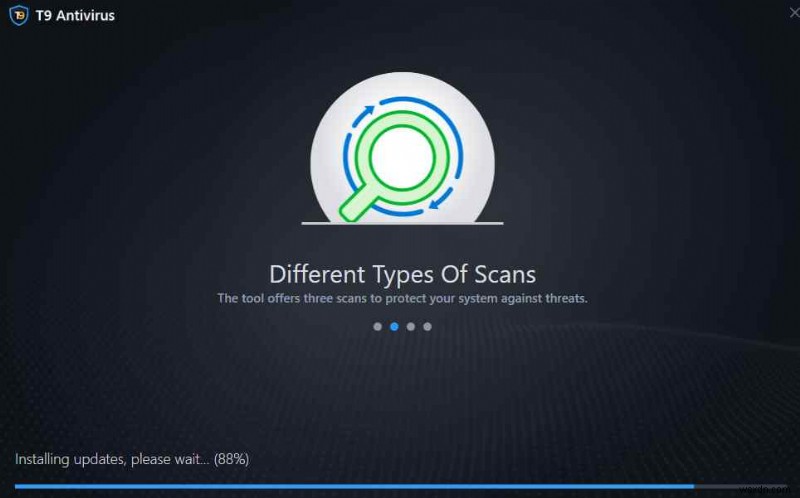

2. Để Antivirus cài đặt các bản cập nhật.

3. Nhấp vào nút QUÉT NGAY màu cam nút.

4. Giờ đây, T9 Antivirus sẽ tìm kiếm mọi mối đe dọa sắp xảy ra.

Kết thúc

Phần mềm độc hại có thể xuất hiện dưới nhiều hình thức và cường độ khác nhau, và như chúng ta có thể thấy từ Fileless Malware, các tác nhân đe dọa liên tục nâng cao khả năng để đánh bại hệ thống phòng thủ. Vì vậy, điều quan trọng là chúng ta không bao giờ mất cảnh giác, bất kể bạn là ai, một tập đoàn kinh doanh chính thức hay một cá nhân. Nếu bạn thích những gì mình đọc, hãy giơ ngón tay cái lên và chia sẻ nó với bạn bè và những người mà bạn quan tâm.

Câu hỏi thường gặp

Q.1. Ví dụ về Phần mềm độc hại Fileless là gì?

Some of the notable examples of Fileless Malware include Code Red Worm (2001), SQL Slammer (2003), Operation Cobalt Kitty, Stuxnet (2010), UIWIX (2017), and Ramnit Banking Trojan.

Q.2. What are Fileless Viruses?

A Fileless Virus or Fileless Malware does not use traditional executable files to carry out the attack, instead, it turns your Windows computer against itself by exploiting the operating system and legitimate Windows applications.

Q.3. Are worms Fileless Malware?

The first-ever malware that was classified as Fileless Malware was Code Red Worm which went rampant in 2001. It attacked computers that ran Microsoft’s Internet Information Services (IIS). Another popular work that was memory-only malware was Duqu 2.0.

Q.4. Does Windows Defender detect Fileless Malware?

Microsoft has also upgraded Windows Defender in a way that it can detect irregular activities from a legitimate program like Windows PowerShell. Microsoft Defender comes with AntiMalware Scan Interface (AMSI, memory scanning, behavior monitoring, and boot sector protection. With the help of these, you can expect to thwart a Fileless Malware.