Câu chuyện về hoạt động Tội phạm mạng do Microsoft và các đối tác thực hiện trên 35 quốc gia.

Để làm cho mọi thứ có thể truy cập được, Internet kết nối hàng nghìn, nếu không muốn nói là hàng triệu máy tính, thực sự điều này thật tuyệt. Nhưng khi các hoạt động tội phạm phát triển vì điều này, mọi thứ trở nên tồi tệ hơn.

Botnet là một ví dụ như vậy. Đó là một mạng gồm các máy tính bị nhiễm có khả năng lây nhiễm cho các máy khác và phát tán phần mềm độc hại hoặc phần mềm độc hại. Sau khi một máy bị nhiễm, tội phạm mạng có thể điều khiển máy đó từ xa để lây nhiễm.

Nguy hiểm nhất là Necurs – một mạng botnet có mạng lưới lớn nhất trong hệ sinh thái email spam với nạn nhân ở mọi quốc gia.

Biết được điều này, Microsoft và các đối tác của mình đã gỡ bỏ Necurs và từ đó trở thành bước đột phá lớn nhất thế giới trong cuộc chiến chống tin tặc.

Phần mềm độc hại Botnet Necurs là gì

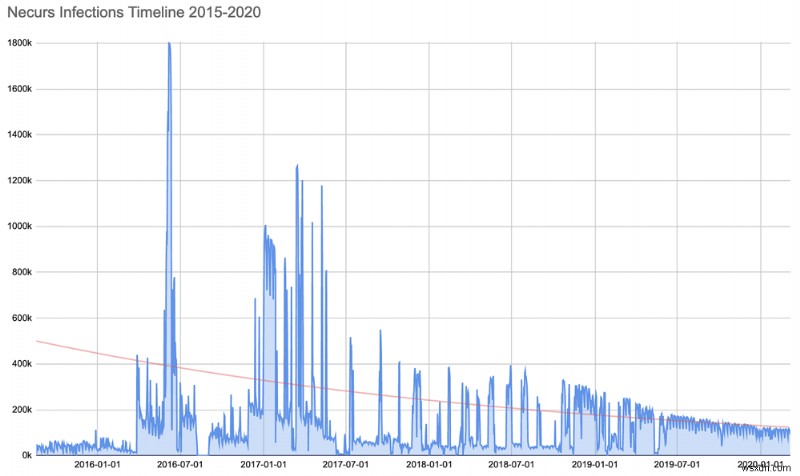

Được phát hiện vào năm 2012, mạng botnet Necurs được cho là chịu trách nhiệm cho 90% phần mềm độc hại lây lan qua email trong giai đoạn 2016-2019. Được điều hành từ Nga, nó được biết đến với việc phân phối GameOver, Trickbot, chủ yếu là Locky ransomware.

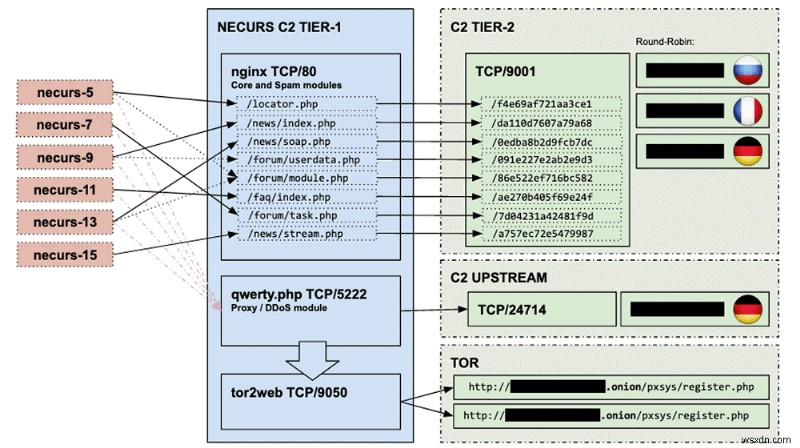

Được sử dụng làm spambot, phần mềm độc hại này lây lan qua tệp đính kèm email hoặc phần mềm quảng cáo. Khi ở trên hệ thống, Necurs sử dụng rootkit chế độ nhân để ẩn và vô hiệu hóa các ứng dụng bảo mật như Tường lửa của Windows, v.v. Không giống như hầu hết các botnet, Necurs có bản chất là mô-đun và nó cho phép người vận hành thay đổi cách họ vận hành theo thời gian.

Microsoft và những người khác nắm bắt điều gì để đạt được?

Nhà sản xuất hệ điều hành, cùng với các đối tác trên 35 quốc gia – nhà cung cấp dịch vụ web, CERT của chính quyền, công ty an ninh mạng, v.v. thông qua các bước pháp lý và kỹ thuật, đã điều phối việc gỡ bỏ Necurs.

Các bước pháp lý bao gồm việc Tòa án quận của Hoa Kỳ cho phép kiểm soát cơ sở hạ tầng Necurs được sử dụng để phân phối phần mềm độc hại có thể lây nhiễm hơn 6 triệu miền riêng biệt trong 25 tháng tới, theo dự đoán của Microsoft.

Không chỉ vậy, công ty còn làm việc với dịch vụ giám sát web BitSight, nhà cung cấp dịch vụ internet, nhóm khẩn cấp máy tính để áp đặt sự gián đoạn. Tất cả những điều này là kết quả của nỗ lực kéo dài 8 năm nhằm theo dõi sự phát triển của Necurs.

Trong một cuộc điều tra kéo dài 58 ngày, Microsoft đã quan sát thấy rằng một hệ thống bị nhiễm Necurs có thể gửi tổng số 3,8 triệu email spam tới hơn 40,6 triệu nạn nhân có thể xảy ra. Điều này làm cho việc gỡ bỏ mạng botnet này trở nên cần thiết.

Để giải quyết mọi việc, Microsoft đã phá vỡ công nghệ thuật toán tạo miền (DGA) do Necurs triển khai để đăng ký miền mới và thực hiện các cuộc tấn công.

DGA là gì?

Về cơ bản, đây là con dao hai lưỡi, một kỹ thuật tạo ngẫu nhiên các tên miền theo định kỳ, giúp tác giả phần mềm độc hại chuyển đổi liên tục vị trí của máy chủ C&C và duy trì liên lạc kỹ thuật số không bị gián đoạn với các máy bị nhiễm.

Microsoft đã báo cáo những tên miền này cho các cơ quan đăng ký trên toàn thế giới và đã chặn các miền này trở thành một phần của cơ sở hạ tầng Necurs.

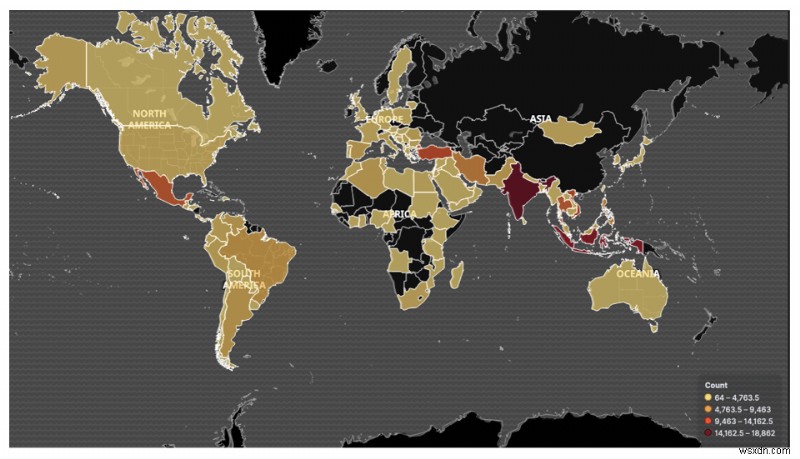

Mạng của Necurs lớn như thế nào?

Với mạng lưới hơn 9 triệu máy tính, mạng botnet có thể thực hiện nhiều cuộc tấn công spam khác nhau như lừa đảo dược phẩm giả, lừa đảo chứng khoán và lừa đảo hẹn hò ở Nga. Hơn nữa, nó có khả năng khởi động các cuộc tấn công DDoS và các chức năng nâng cao của nó giúp né tránh các cơ chế bảo mật được đặt trong các tổ chức.

Những kẻ tấn công sử dụng mạng bot này để phát tán phần mềm độc hại như GameOver Zeus Dridex, Locky, Trickbot), gửi email spam, khai thác tiền điện tử, đánh cắp danh tính, lãng mạn và lừa đảo tài chính.

Có phải Necurs đã chết? Hay Bị Thay Thế?

Chắc chắn, Microsoft đã phá vỡ Necurs – một mạng botnet có khả năng gửi email độc hại bằng cách loại bỏ các bộ lọc thư rác. Nhưng điều này không có nghĩa là sẽ không còn các cuộc tấn công có chủ đích nữa. Tội phạm mạng hiện đang theo dõi phần mềm độc hại Emotet và coi nó như một sự thay thế cho Necurs.

Nếu đúng như vậy, khoảng 2 triệu hệ thống sẽ bị nhiễm Emotet – một phần mềm độc hại nằm trên hệ thống bị nhiễm có khả năng đọc nội dung email và tự chèn chính nó vào các cuộc hội thoại đang diễn ra giữa các bên đáng tin cậy trong tổ chức.

Điều này có nghĩa là nhiều cuộc tấn công trojan hơn. Cách duy nhất để luôn được bảo vệ là kiểm tra tất cả các hoạt động bạn thực hiện trực tuyến. Với điều này, chúng tôi hy vọng rằng các công ty, nhà nghiên cứu tiếp tục tìm kiếm thêm nhiều trường hợp lây nhiễm như vậy và loại bỏ chúng để chúng ta được an toàn.

Nếu bạn nghĩ rằng chúng tôi có thể làm điều gì đó khác, hãy chia sẻ suy nghĩ của bạn và cho chúng tôi biết những gì có thể được thực hiện. Suy nghĩ và phản hồi của bạn rất có giá trị, vì vậy hãy chia sẻ.