Có quá nhiều điều đang diễn ra hàng tháng trong thế giới an ninh mạng, quyền riêng tư trực tuyến và bảo vệ dữ liệu. Rất khó để theo kịp!

Thông báo bảo mật hàng tháng của chúng tôi sẽ giúp bạn theo dõi các tin tức quan trọng nhất về bảo mật và quyền riêng tư hàng tháng. Đây là những gì đã xảy ra vào tháng 9.

1. 50 triệu tài khoản Facebook bị tấn công

Tuần cuối cùng của tháng 9 đã đưa ra một trong những tin tức lớn nhất:50 triệu tài khoản người dùng Facebook cá nhân đã bị tấn công. Facebook đã đặt lại mật khẩu của 90 triệu tài khoản, chỉ để chắc chắn, cho thấy rằng số tài khoản bị xâm nhập cuối cùng có thể tăng lên.

Những kẻ tấn công đã khai thác một lỗ hổng trong tính năng "View As" của Facebook, cho phép người dùng xem tài khoản của chính họ trông như thế nào đối với người khác. Lỗ hổng của Facebook bắt nguồn từ ba lỗi. Đầu tiên cho phép công cụ tải lên video Facebook xuất hiện trên trang View As. Thứ hai cho phép công cụ tải lên tạo mã truy cập. Một lỗi cuối cùng cho phép trang View As tạo mã truy cập cho bất kỳ người dùng nào mà hacker muốn.

Vấn đề cũng không chỉ giới hạn ở trang Facebook. Các dịch vụ khác của Facebook như Instagram cũng dễ bị tấn công, cùng với các trang web và dịch vụ sử dụng Đăng nhập Facebook phổ biến hiện nay. (Đây là cách bạn bảo mật tài khoản của mình khi sử dụng đăng nhập mạng xã hội.)

Ban đầu, cách duy nhất để biết bạn có phải là nạn nhân hay không là nếu Facebook đăng xuất bạn khỏi tài khoản của mình mà không có cảnh báo. Tuy nhiên, Facebook hiện cho biết họ sẽ đăng một thông báo ở đầu Bảng tin của bạn nếu tài khoản của bạn có liên quan.

Vụ hack Facebook có ý nghĩa đặc biệt đối với độc giả Châu Âu của MakeUseOf; đây là vụ vi phạm dữ liệu quan trọng đầu tiên từ một công ty công nghệ lớn kể từ khi Liên minh Châu Âu ban hành luật Bảo vệ dữ liệu chung (GDPR) vào tháng 5 năm 2018

Vì Facebook đã được đăng ký tại Ireland, nên Ủy ban Bảo vệ Dữ liệu Ireland có thể phạt Facebook một khoản tiền lớn theo các điều khoản của GDPR, nhưng Ủy ban này vẫn chưa làm rõ "bản chất của hành vi vi phạm và rủi ro đối với người dùng." P>

Nếu bạn là nạn nhân của hack Facebook, đây là 4 điều bạn cần làm ngay lập tức.

2. Mã hóa Cuộc tấn công của Chính phủ Five Eyes

"Chính phủ Hoa Kỳ, Vương quốc Anh, Canada, Úc và New Zealand cam kết bảo vệ quyền cá nhân và quyền riêng tư, đồng thời hỗ trợ vai trò của mã hóa trong việc bảo vệ các quyền đó."

Các bộ trưởng từ các chính phủ của Five Eyes --- Hoa Kỳ, Vương quốc Anh, Canada, Úc và New Zealand --- đã họp tại Úc cho FCM hàng năm. Chính tại Bộ trưởng Năm quốc gia này, tuyên bố trên đã được soạn thảo.

Tuy nhiên, việc kiểm tra kỹ hơn tuyên bố chung cho thấy các đồng minh của Five Eyes đang đe dọa đưa ra luật buộc những gã khổng lồ công nghệ như Apple, Facebook và Google phải cung cấp "giải pháp truy cập hợp pháp" cho các sản phẩm của họ. Nói cách khác:chính phủ của các quốc gia Five Eyes muốn có các cửa hậu mã hóa và họ muốn chúng ngay bây giờ.

Thật không may, nó chỉ là không thể. Tạo một cửa sau cho một người không ngăn nó tồn tại cho những người khác. Khi cửa hậu mã hóa được mở, bảo mật của hàng trăm triệu người dùng tuân thủ pháp luật khác sẽ biến mất.

Nó không phải là một vấn đề sẽ sớm biến mất. Hơn nữa, có rất nhiều lập luận chống lại việc phá vỡ mã hóa, nhưng rất ít phản đối. Đôi khi, các công cụ phá vỡ mã hóa như GrayKey bật lên để cho phép cơ quan thực thi pháp luật nghỉ ngơi, nhưng chúng rất ít và xa. Các quốc gia khác đang xem xét một cách tiếp cận thay thế. Ví dụ:các tài liệu của Bộ Nội vụ Đức đề cập đến việc sử dụng Phần mềm đánh chặn liên lạc từ xa để nhắm mục tiêu đến các thiết bị iOS, Android và Blackberry mà không cần phải phụ thuộc vào các nhà cung cấp dịch vụ như Apple, Google, Facebook, v.v.

Cảnh sát cài đặt cửa hậu trên thiết bị của nghi phạm của họ? Đó là một câu chuyện khác.

3. Vụ vi phạm của British Airways:300.000 khách hàng bị ảnh hưởng

Hãng hàng không British Airways (BA) của Anh tiết lộ rằng trong khoảng thời gian từ 22:58 ngày 21 st Tháng 8 năm 2018 đến 21:45 ngày thứ 5 Tháng 9 năm 2018, chi tiết thanh toán của 300.000 khách hàng đã bị vi phạm. (Có, những khoảng thời gian cụ thể kỳ lạ này đến từ BA.)

Thông tin bị đánh cắp có chứa thông tin cá nhân và tài chính của bất kỳ khách hàng nào đã đặt phòng với BA trong khoảng thời gian đó. Tuy nhiên, nó không bao gồm dữ liệu hộ chiếu hoặc giấy tờ tùy thân cho những khách hàng đó. Phát biểu trên chương trình Today on Friday của BBC Radio 4, chủ tịch kiêm giám đốc điều hành của BA, Alex Cruz cho biết vụ hack là "một cuộc tấn công tội phạm tinh vi, độc hại" và BA "vô cùng xin lỗi về những gì đã xảy ra." Cruz cũng hứa rằng BA "cam kết 100%" sẽ bồi thường cho bất kỳ khách hàng nào bị ảnh hưởng.

BA chưa chính thức tiết lộ vụ hack diễn ra như thế nào. Tuy nhiên, các nhà nghiên cứu bảo mật tại RiskIQ tin rằng tin tặc đã gieo mã độc vào trang thanh toán BA thông qua một phiên bản sửa đổi của thư viện JavaScript Modernizr. Mã độc đã tải dữ liệu bị đánh cắp lên một máy chủ được lưu trữ ở Romania. Đây là một phần của nhà cung cấp VPS có tên Time4VPS, có trụ sở tại Lithuania.

"Cơ sở hạ tầng được sử dụng trong cuộc tấn công này chỉ được thiết lập với British Airways trong tâm trí và các tập lệnh nhắm mục tiêu có chủ đích sẽ kết hợp với quá trình xử lý thanh toán thông thường để tránh bị phát hiện."

Các nhà nghiên cứu đã lần ra vụ tấn công này cho một nhóm có tên là Magecart, những người cũng chịu trách nhiệm cho các cuộc tấn công gần đây vào Ticketmaster và Newegg.

4. ESET Khám phá Bộ gốc dựa trên UEFI đầu tiên

Các nhà nghiên cứu bảo mật tại ESET đã phát hiện ra bộ rootkit dựa trên UEFI đầu tiên trong tự nhiên. Bộ rootkit cho phép tin tặc cài đặt phần mềm độc hại liên tục trên một hệ thống dễ bị tấn công với khả năng tồn tại ở định dạng toàn hệ thống.

Việc phát hiện ra bộ rootkit UEFI đặc biệt quan trọng vì các hệ thống UEFI theo truyền thống vẫn bảo mật trước các mối đe dọa như vậy. Tuy nhiên, rootkit gây ra một vấn đề đáng kể vì nó yêu cầu phải có một phần mềm flash đầy đủ của bo mạch chủ để loại bỏ; các chương trình chống vi-rút và phần mềm chống phần mềm độc hại thông thường của bạn sẽ không đến gần rootkit.

“Mặc dù rất khó để sửa đổi hình ảnh UEFI của hệ thống, nhưng có rất ít giải pháp tồn tại để quét các mô-đun UEFI của hệ thống và phát hiện các mô-đun độc hại,” blog ESET đọc. "Hơn nữa, làm sạch firmware UEFI của hệ thống đồng nghĩa với việc flash lại nó, một hoạt động không thường được thực hiện và chắc chắn không phải bởi người dùng bình thường. Những ưu điểm này giải thích tại sao những kẻ tấn công quyết tâm và có nguồn lực sẽ tiếp tục nhắm mục tiêu vào UEFI của hệ thống."

Bộ rootkit, được gọi là LoJack, được cho là sản phẩm của nhóm hack khét tiếng có liên kết với chính phủ Nga, Fancy Bear. Tin tặc đã sửa đổi công cụ chống trộm máy tính xách tay LoJack hợp pháp của Absolute Software. Công cụ cài đặt vào BIOS hệ thống để tồn tại trong quá trình xóa sạch hệ thống. Việc sửa đổi thay thế các phần của mã LoJack gốc để viết lại các chip UEFI dễ bị tấn công.

Làm cách nào để bạn bảo vệ khỏi rootkit UEFI? Phương pháp đơn giản nhất là giữ khởi động an toàn UEFI được bật. Sau đó, chương trình cơ sở hệ thống của bạn sẽ từ chối bất kỳ tệp nào mà không có chứng chỉ xác minh thích hợp, giữ cho hệ thống của bạn an toàn khỏi bị tổn hại.

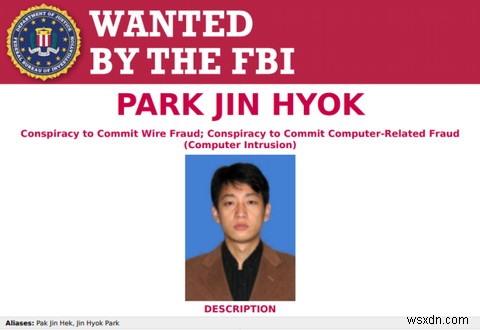

5. Hacker Triều Tiên bị buộc tội trong vụ tấn công WannaCry và Sony

Chính phủ Mỹ đã buộc tội và xử phạt một tin tặc Triều Tiên vì cuộc tấn công ransomworm toàn cầu WannaCry năm 2017, cũng như vụ hack Sony Pictures năm 2014 khiến công ty phải rút lại bộ phim sắp ra mắt sau đó, The Interview. (The Interview là một bộ phim hài về âm mưu ám sát nhà lãnh đạo Triều Tiên, Kim Jong-un.)

Cáo trạng cáo buộc lập trình viên người Triều Tiên, Park Jin Hyok, làm việc cho một công ty bình phong của chính phủ có văn phòng tại Trung Quốc và CHDCND Triều Tiên. Park và các đồng nghiệp của ông bị cáo buộc đã tham gia vào các hoạt động ác ý nhân danh quân đội Triều Tiên.

Trợ lý tổng chưởng lý John Demers cho biết:"Quy mô và phạm vi của các tội phạm mạng mà đơn kiện cáo buộc là đáng kinh ngạc và gây khó chịu cho tất cả những người tôn trọng pháp quyền và các quy tắc mạng được các quốc gia có trách nhiệm chấp nhận". "Đơn khiếu nại cáo buộc rằng chính phủ Triều Tiên, thông qua một nhóm do nhà nước bảo trợ, đã cướp ngân hàng trung ương và công dân của các quốc gia khác, trả đũa quyền tự do ngôn luận nhằm xua đuổi nó và tạo ra phần mềm độc hại gây rối làm ảnh hưởng không cần thiết đến các nạn nhân trong hơn 150 quốc gia khác, gây thiệt hại hàng trăm triệu, nếu không muốn nói là hàng tỷ đô la. "

Nhóm hack cũng được cho là chịu trách nhiệm cho vụ hack bất thành chống lại Lockheed Martin. Nhóm này cũng chịu trách nhiệm về các cuộc tấn công nhằm vào Ngân hàng Bangladesh, Banco del Austro ở Ecuador, Ngân hàng Tiên Phong của Việt Nam và một số sàn giao dịch tiền điện tử.

Chính phủ Triều Tiên đã đáp trả lại bản cáo trạng của Hoa Kỳ, coi đây là một "chiến dịch bôi nhọ". Nó cũng tuyên bố rằng Park là một "phi thực thể". Có thể hiểu được, tùy theo hoàn cảnh.

Vòng tổng hợp Tin tức An ninh:Tháng 9 năm 2018

Đó là năm trong số những câu chuyện an ninh hàng đầu từ tháng 9 năm 2018. Nhưng còn nhiều điều hơn nữa đã xảy ra; chúng tôi chỉ không có không gian để liệt kê tất cả một cách chi tiết. Dưới đây là năm câu chuyện bảo mật thú vị khác đã xuất hiện vào tháng trước:

- Bộ Ngoại giao Hoa Kỳ xác nhận một vi phạm bảo mật đã ảnh hưởng đến email của "dưới 1% hộp thư đến của nhân viên."

- Công ty quản lý dữ liệu, Veeam, đã tiếp xúc 445 triệu bản ghi trong khoảng mười ngày.

- Văn phòng Luật sư Hoa Kỳ đã tiết lộ cách những người tạo ra mạng botnet Mirai đang giúp FBI điều tra các trường hợp tội phạm mạng "phức tạp". Sự trợ giúp của họ giúp họ thoát khỏi cảnh tù tội.

- Uber đã nhận khoản phạt 148 triệu đô la vì vi phạm dữ liệu năm 2017 của họ.

- Kích thước cuộc tấn công DDoS trung bình đã tăng gấp 5 lần, lên 26Gbps, theo Nexusguard.

Một số lượng lớn xảy ra hàng tháng về an ninh mạng, quyền riêng tư, bảo vệ dữ liệu, phần mềm độc hại và mã hóa. Kiểm tra lại tiếp theo vào đầu tháng tới để biết bản cập nhật bảo mật tháng 10 năm 2018 của bạn. Trong thời gian chờ đợi, hãy kiểm tra năm vi phạm bảo mật có thể khiến dữ liệu của bạn gặp rủi ro!