Bạn vẫn chưa nâng cấp lên Android 4.4 KitKat? Đây là điều có thể khuyến khích bạn thực hiện chuyển đổi:một vấn đề nghiêm trọng với trình duyệt stock trên điện thoại trước KitKat đã được phát hiện và nó có thể cho phép các trang web độc hại truy cập vào dữ liệu của các trang web khác. Âm thanh kinh khủng? Đây là những gì bạn cần biết

Vấn đề - lần đầu tiên được phát hiện bởi nhà nghiên cứu Rafay Baloch - cho thấy các trang web độc hại có thể đưa JavaScript tùy ý vào các khung khác, có thể thấy cookie bị đánh cắp hoặc cấu trúc và đánh dấu của trang web bị can thiệp trực tiếp.

Các nhà nghiên cứu bảo mật đang vô cùng lo lắng về điều này, với Rapid7 - nhà sản xuất khung thử nghiệm bảo mật phổ biến, Metasploit - mô tả nó như một 'cơn ác mộng về quyền riêng tư'. Tò mò về cách nó hoạt động, tại sao bạn nên lo lắng, và bạn có thể làm gì với nó? Đọc tiếp để biết thêm.

Nguyên tắc bảo mật cơ bản:Đã bỏ qua

Nguyên tắc cơ bản sẽ ngăn chặn cuộc tấn công này xảy ra ngay từ đầu được gọi là Chính sách Nguồn gốc Giống nhau. Nói tóm lại, điều đó có nghĩa là JavaScript phía máy khách chạy trên một trang web sẽ không thể can thiệp vào trang web khác.

Chính sách này đã là nền tảng của bảo mật ứng dụng web, kể từ khi nó được giới thiệu lần đầu tiên vào năm 1995 với Netscape Navigator 2. Mọi trình duyệt web đều thực hiện chính sách này, như một tính năng bảo mật cơ bản, và kết quả là rất hiếm thấy như vậy một lỗ hổng trong tự nhiên.

http://www.youtube.com/watch?v=WnjZJ38YEB4

Để biết thêm thông tin về cách SOP hoạt động, bạn có thể muốn xem video trên. Điều này được thực hiện tại một sự kiện OWASP (Dự án bảo mật ứng dụng web mở) ở Đức và là một trong những giải thích tốt nhất về giao thức mà tôi đã thấy cho đến nay.

Khi một trình duyệt dễ bị tấn công bỏ qua SOP, có rất nhiều chỗ cho thiệt hại. Kẻ tấn công có thể làm bất cứ điều gì khả thi, từ việc sử dụng API vị trí được giới thiệu với đặc tả HTML5 để tìm ra vị trí của nạn nhân, tất cả các cách để đánh cắp cookie.

May mắn thay, hầu hết các nhà phát triển trình duyệt đều coi trọng kiểu tấn công này. Điều này càng làm cho nó trở nên đáng chú ý hơn khi thấy một cuộc tấn công 'trong tự nhiên' như vậy.

Cách thức hoạt động của Cuộc tấn công

Vì vậy, chúng tôi biết Chính sách Nguồn gốc giống nhau là rất quan trọng. Và chúng tôi biết rằng một lỗi nghiêm trọng của trình duyệt Android gốc có thể dẫn đến việc những kẻ tấn công phá vỡ biện pháp bảo mật quan trọng này? Nhưng nó hoạt động như thế nào?

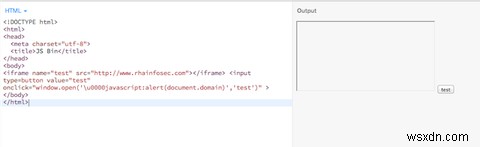

Chà, bằng chứng về khái niệm do Rafay Baloch đưa ra trông giống như sau:

[KHÔNG CÒN CÓ HẠN]

Vậy chúng ta có gì ở đây nào? Chà, có một iFrame. Đây là một phần tử HTML được sử dụng để cho phép các trang web nhúng một trang web khác vào trong một trang web khác. Chúng không được sử dụng nhiều như trước đây, phần lớn là vì chúng là một cơn ác mộng SEO. Tuy nhiên, thỉnh thoảng bạn vẫn tìm thấy chúng và chúng vẫn là một phần của đặc tả HTML và vẫn chưa bị ngừng sử dụng.

Theo sau đó là một thẻ HTML đại diện cho một nút đầu vào. Điều này chứa một số JavaScript được tạo thủ công đặc biệt (lưu ý rằng dấu '\ u0000'?), Khi được nhấp vào, sẽ xuất ra tên miền của trang web hiện tại. Tuy nhiên, do lỗi trong trình duyệt Android, trình duyệt này kết thúc việc truy cập các thuộc tính của iFrame và kết thúc việc in 'rhaininfosec.com' dưới dạng hộp cảnh báo JavaScript.

Trên Google Chrome, Internet Explorer và Firefox, kiểu tấn công này chỉ xảy ra lỗi. Nó (tùy thuộc vào trình duyệt) cũng tạo ra một nhật ký trong bảng điều khiển JavaScript thông báo rằng trình duyệt đã chặn cuộc tấn công. Ngoại trừ, vì một số lý do, trình duyệt stock trên các thiết bị chạy trước Android 4.4 không làm được điều đó.

Việc in ra một tên miền không quá ngoạn mục. Tuy nhiên, việc giành quyền truy cập vào cookie và thực thi JavaScript tùy ý trong một trang web khác là điều khá đáng lo ngại. Rất may, có một số việc có thể làm được.

Có thể làm gì?

Người dùng có một số tùy chọn ở đây. Trước hết, hãy ngừng sử dụng trình duyệt Android gốc. Nó đã cũ, không an toàn và hiện có nhiều lựa chọn hấp dẫn hơn trên thị trường. Google đã phát hành Chrome dành cho Android (mặc dù, chỉ dành cho các thiết bị chạy Ice Cream Sandwich trở lên) và thậm chí còn có các phiên bản di động của Firefox và Opera.

Firefox Mobile nói riêng rất đáng chú ý. Ngoài việc cung cấp trải nghiệm duyệt web tuyệt vời, nó còn cho phép bạn chạy các ứng dụng cho hệ điều hành di động của Mozilla, Firefox OS, cũng như cài đặt vô số tiện ích bổ sung tuyệt vời.

http://www.youtube.com/watch?v=zCe_1DxBQDc

Nếu bạn muốn đặc biệt hoang tưởng, thậm chí có một bản chuyển của NoScript cho Firefox Mobile. Mặc dù, cần lưu ý rằng hầu hết các trang web phụ thuộc rất nhiều vào JavaScript để hiển thị các tiện ích phía máy khách và việc sử dụng NoScript gần như chắc chắn sẽ phá vỡ hầu hết các trang web. Điều này, có lẽ, giải thích tại sao James Bruce mô tả nó như một phần của 'bộ ba của cái ác'.

Cuối cùng, nếu có thể, bạn nên cập nhật trình duyệt Android của mình lên phiên bản mới nhất, ngoài việc cài đặt phiên bản mới nhất của hệ điều hành Android. Điều này đảm bảo rằng nếu Google phát hành bản sửa lỗi cho lỗi này, bạn sẽ được bảo vệ.

Mặc dù vậy, đáng chú ý là có những rắc rối cho rằng vấn đề này có thể ảnh hưởng đến người dùng Android 4.4 KitKat. Tuy nhiên, chưa có gì đủ cơ bản để tôi khuyên độc giả chuyển đổi trình duyệt.

Một Lỗi chính về Quyền riêng tư

Đừng nhầm lẫn, đây là một vấn đề bảo mật chính của điện thoại thông minh. Tuy nhiên, bằng cách chuyển sang một trình duyệt khác, bạn hầu như không thể bị xâm phạm. Tuy nhiên, vẫn còn một số câu hỏi về tính bảo mật tổng thể của hệ điều hành Android.

Bạn sẽ chuyển sang thứ gì đó an toàn hơn một chút, chẳng hạn như iOS siêu bảo mật hoặc (yêu thích của tôi) Blackberry 10? Hoặc có lẽ bạn sẽ trung thành với Android và cài đặt một ROM an toàn như Paranoid Android hoặc Omirom? Hoặc có lẽ bạn thậm chí không lo lắng như vậy.

Hãy trò chuyện về nó. Hộp nhận xét ở bên dưới. Tôi rất nóng lòng được nghe những suy nghĩ của bạn.