SMB hoặc Server Message Block là một thuật ngữ phổ biến trong mạng máy tính. Barry Feigenbaum ban đầu tại IBM đã thiết kế SMB vào những năm 1980. Mục đích chính của SMB là cung cấp quyền truy cập chung vào máy in, tệp và cổng nối tiếp giữa các nút trên mạng. Nó có thể mang các giao thức giao dịch để liên lạc giữa các quá trình.

Việc sử dụng Server Message Block chủ yếu bao gồm máy tính Windows. Các dịch vụ Windows được sử dụng cho thành phần máy chủ và thành phần máy khách lần lượt là Máy chủ quản lý mạng LAN và Máy trạm quản lý mạng LAN.

Hãy tìm hiểu thêm về SMB phiên bản 1.

Lịch sử của SMB1

Server Message Block, SMB ban đầu được thiết kế bởi IBM và được Microsoft sử dụng trong sản phẩm LAN Manager vào giữa những năm 1990. Mục đích của SMB là biến quyền truy cập tệp cục bộ 21h của DOS INT thành một hệ thống tệp được nối mạng. SMB 1.0 được đổi tên thành Common Internet File System. Nói một cách dễ hiểu, chúng tôi có thể nói một cách an toàn rằng đây là sự khởi đầu của mạng, khi hệ thống tệp cục bộ được cung cấp qua mạng.

Ban đầu, việc triển khai SMB 1.0 có rất nhiều vấn đề khiến SMB gặp khó khăn trong việc xử lý các tệp nhỏ cho người dùng cuối. Hơn nữa, giao thức là trò chuyện, do đó hiệu suất trên khoảng cách không tốt. Microsoft đã thực hiện các thay đổi đối với phiên bản và hợp nhất giao thức SMB với sản phẩm LAN Manager mà hãng bắt đầu phát triển cho OS/2 với 3Com vào khoảng năm 1990. Kể từ đó, hãng bắt đầu thêm các tính năng vào giao thức trong Windows cho Nhóm làm việc và trong các phiên bản Windows sau này. Với CIFS 1996, Microsoft đã phát triển phương ngữ SMB đi kèm với Windows 95. Một số tính năng đã được thêm vào, hỗ trợ kích thước tệp lớn hơn, truyền tải trực tiếp qua TCP/IP cũng như liên kết tượng trưng và liên kết cứng.

Nó hoạt động như thế nào?

Giao thức SMB được sử dụng để cho phép người dùng ứng dụng truy cập các tệp trên máy chủ từ xa, cùng với các tài nguyên khác, bao gồm máy in, khe cắm thư, v.v. Do đó, ứng dụng khách có thể truy cập, đọc, tạo, di chuyển và thay đổi tệp trên máy chủ từ xa. Nó cũng có thể kết nối với bất kỳ chương trình máy chủ nào được thiết lập để nhận yêu cầu máy khách SMB.

Giao thức SMB còn được gọi là giao thức yêu cầu phản hồi, vì nó gửi nhiều thông báo giữa máy chủ và máy khách để thiết lập kết nối. Giao thức SMB hoạt động ở Lớp 7 hoặc lớp ứng dụng và bạn có thể sử dụng nó qua TCP/IP trên cổng 445 để vận chuyển. Các phiên bản đầu tiên của giao thức SMB sử dụng API (giao diện lập trình ứng dụng) NetBIOS qua TCP/IP.

Ngày nay, cần có NetBIOS qua giao thức truyền tải để giao tiếp với các thiết bị không hỗ trợ SMB trực tiếp qua TCP/IP.

SMB1 gây ra phần mềm tống tiền và các cuộc tấn công khác như thế nào?

Bạn hẳn đã quen thuộc với WannaCry Ransomware, đó là lý do khiến rất nhiều doanh nghiệp bị lừa mất tiền. Các loại biến thể phần mềm độc hại ransomware và Trojan này phụ thuộc vào các lỗ hổng trong Windows Server Message Block (SMB) để lây lan qua mạng của tổ chức.

Nói chung, những kẻ tấn công sử dụng email lừa đảo để lây nhiễm vào hệ thống được nhắm mục tiêu, tuy nhiên, WannaCry thì khác. Nó nhắm mục tiêu vào các cổng SMB công cộng và sử dụng Khai thác EternalBlue bị rò rỉ bởi NSA để vào mạng và sau đó bị cáo buộc sử dụng Khai thác DoublePulsar để thiết lập tính bền vững và hỗ trợ việc cài đặt mã độc tống tiền WannaCry.

Tại sao nó lại hiệu quả như vậy?

Để gây hại với tốc độ cao hơn, một bệnh nhiễm trùng giống như sâu cần tiếp tục tự lây lan để nó cần ít nỗ lực để nhân lên. Đó là lúc các lỗ hổng SMB được sử dụng để lây lan sang hai bên thông qua các hệ thống được kết nối.

Nên tắt các giao thức không cần thiết này như SMB &phân đoạn mạng vì chúng có khả năng khiến hệ thống tiếp xúc với tin tặc. Ngoài ra, bạn nên cập nhật tất cả các hệ thống lên phiên bản hệ điều hành mới nhất và áp dụng các bản vá cập nhật bảo mật theo thời gian.

Tuy nhiên, cài đặt SMB được bật trên tất cả các hệ thống, không nhất thiết phải có. Do đó, nếu bạn không sử dụng chúng, bạn nên tắt SMB1 và các giao thức liên lạc khác.

Wannacry chỉ sử dụng hai công cụ mạng để lạm dụng lỗ hổng SMB. Chà, đây không phải là cuộc tấn công ransomware duy nhất sử dụng lỗ hổng SMB. Một loại sâu sắp ra mắt, EternalRocks sẽ đi kèm với bảy công cụ mạng để lây nhiễm các hệ thống trên khắp thế giới.

EternalRocks sẽ sử dụng các công cụ Chặn tin nhắn máy chủ nguy hiểm là EternalBlue, EternalChampion, Eternal Synergy và Eternal Romance. Ngoài ra, SMBTouch và ArchTouch còn được gọi là công cụ do thám SMB, để theo dõi các máy tính bị ảnh hưởng.

Khi một con sâu với hai công cụ tạo ra sự hỗn loạn lớn trên thế giới, chúng ta thậm chí không thể tưởng tượng được mức độ hủy diệt to lớn mà EternalRocks có thể gây ra.

Cuộc tấn công diễn ra như thế nào?

Hiện tại, có ba khai thác, cụ thể là EternalBlue, EternalChampion và EternalRomance, đang được mở và có thể tận dụng các lỗ hổng SMB. EternalBlue đã được sử dụng bởi WannaCry &Emotet. Eternal Romance được sử dụng bởi Bad Rabbit, NotPetya &TrickBot. Một khai thác nữa được gọi là EternalSynergy cũng có mặt.

Một nhóm tin tặc có tên ShadowBrokers đã rò rỉ tất cả các khai thác này. Trong vòng một tháng, khai thác Eternal Blue đã được sử dụng, WannaCry đã lan nhanh như một đám cháy.

EternalRocks sử dụng DoublePulsar làm cửa hậu để phần mềm độc hại được cài đặt trên hệ thống bị nhiễm.

Nghiên cứu cho thấy rằng cửa hậu vẫn chưa được bảo vệ và các tin tặc khác có thể sử dụng nó làm phương tiện để tung phần mềm độc hại và phá hủy hệ thống của chúng.

Sau đó, nhiều cuộc tấn công phần mềm độc hại quy mô lớn như Bad Rabbit và Not Petya đã sử dụng các lỗ hổng SMB để xâm nhập vào mạng của các tổ chức trong năm 2017. Trong quý 3 và quý 4 năm 2018, các cuộc tấn công Emotet và TrickBot Trojan đã lên đến đỉnh điểm.

Chúng tôi đã đọc đủ về SMB phiên bản 1 và các lỗ hổng của nó, nếu chúng tôi không sử dụng SMB 1 thì tốt hơn hết là bạn không nên sử dụng nó.

Trong phần tiếp theo, chúng ta sẽ nói về cách phát hiện, bật hoặc tắt SMB1 trên Windows. Vì vậy, hãy tiếp tục!

Làm cách nào để phát hiện, bật/tắt SMB1 trên Windows?

Phương pháp 1: Phát hiện, bật/tắt giao thức SMB v1 trên Windows 8.1 và Windows 10 bằng phương pháp PowerShell

Để phát hiện

Nhấn Windows và X, để có menu ngữ cảnh phía trên menu Bắt đầu.

Từ danh sách, tìm Quản trị viên Windows PowerShell.

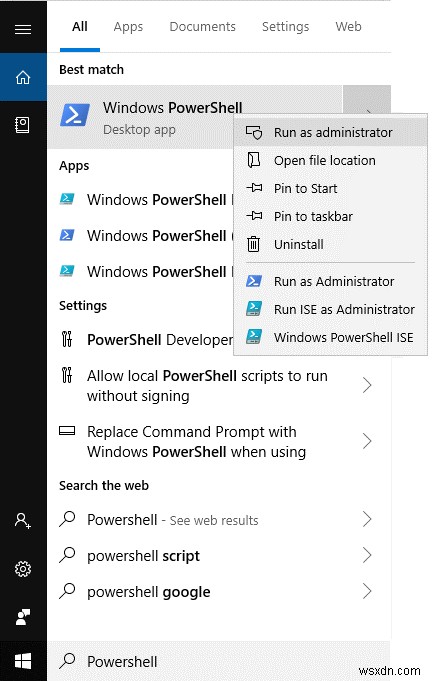

Lưu ý: Bạn có thể tải PowerShell bằng cách nhập PowerShell vào hộp tìm kiếm. Chọn tùy chọn Windows PowerShell và nhấp chuột phải vào nó để Chạy nó với tư cách quản trị viên

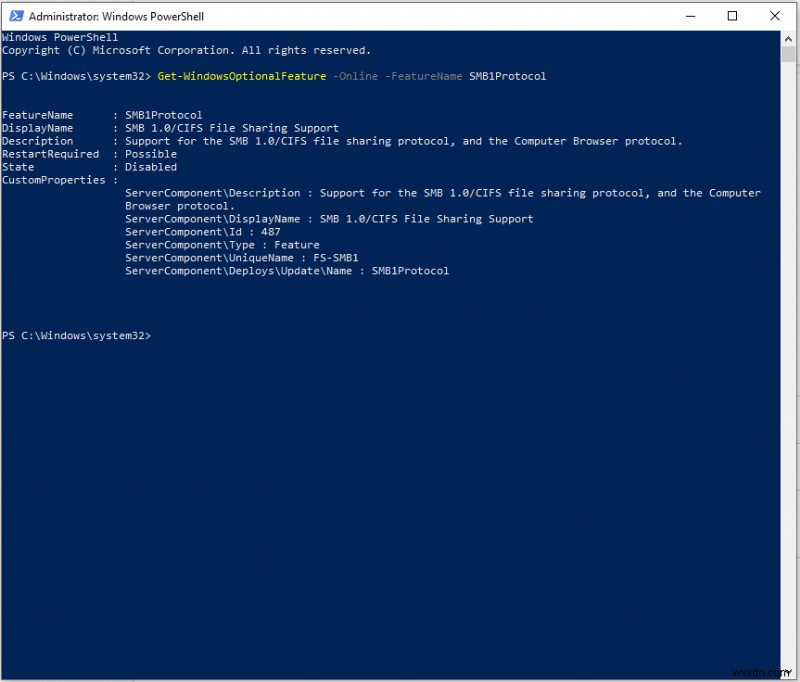

Trên cửa sổ PowerShell, gõ Get-WindowsOptionalFeature –Online –FeatureName SMB1Protocol

Cách Tắt

- Nhấn Windows và X để mở menu ngữ cảnh phía trên menu Bắt đầu.

- Từ danh sách, tìm Quản trị viên Windows PowerShell.

Lưu ý: Bạn có thể tải PowerShell bằng cách nhập PowerShell vào hộp tìm kiếm. Chọn tùy chọn Windows PowerShell và nhấp chuột phải vào nó để Chạy nó với tư cách quản trị viên

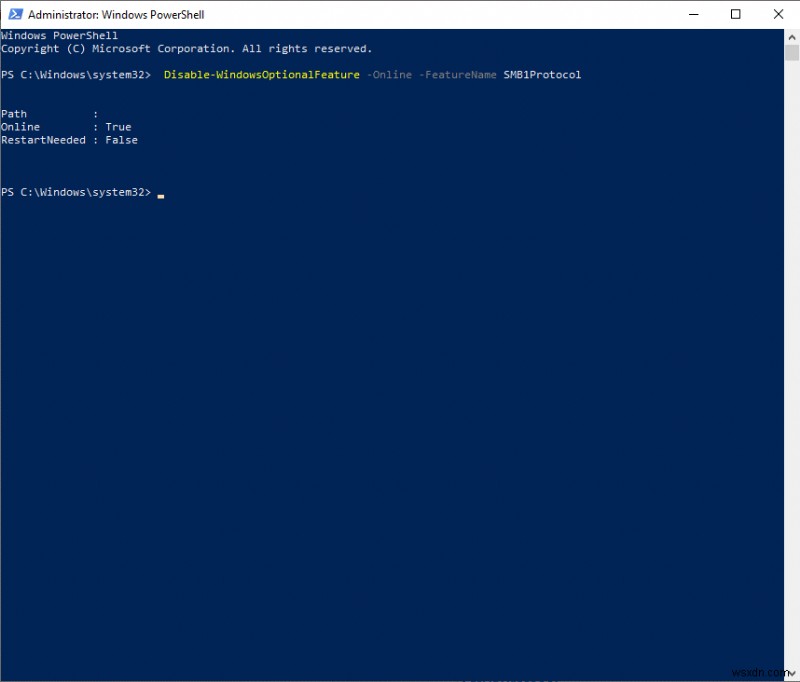

- Trên Cửa sổ PowerShell, nhập Disable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol.

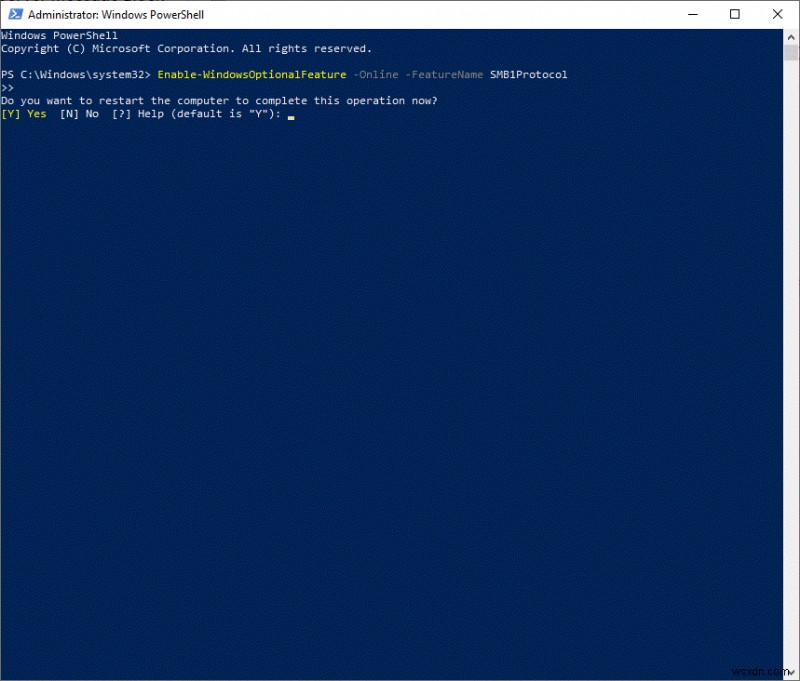

Bật

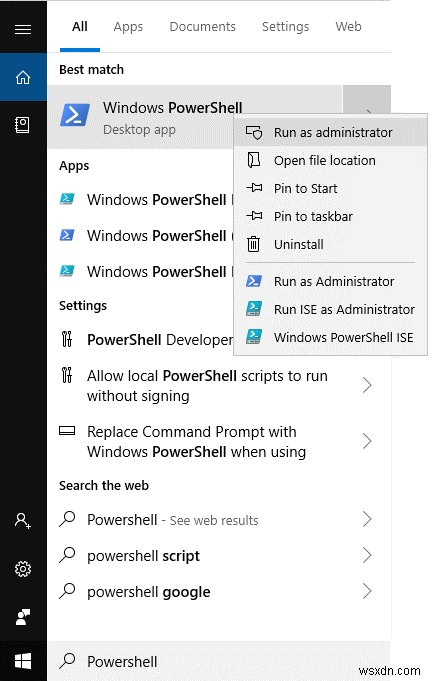

- Nhấn Windows và X để mở menu ngữ cảnh phía trên menu Bắt đầu.

- Từ danh sách, tìm Quản trị viên Windows PowerShell.

Lưu ý: Bạn có thể tải PowerShell bằng cách nhập PowerShell vào hộp tìm kiếm. Chọn tùy chọn Windows PowerShell và nhấp chuột phải vào nó để Chạy nó với tư cách quản trị viên

- Trên Cửa sổ PowerShell, nhập Enable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol

Nhập Y để các thay đổi có hiệu lực.

Phương pháp 2:Tắt/Bật SMB1 để Bật hoặc Tắt các tính năng của Windows

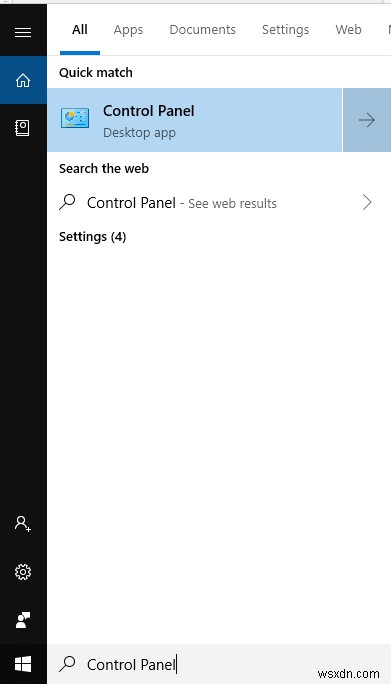

Bước 1: Chuyển đến nút Bắt đầu và nhập Bảng điều khiển. Bạn sẽ nhận được ứng dụng máy tính để bàn Control Panel. Nhấp vào nó.

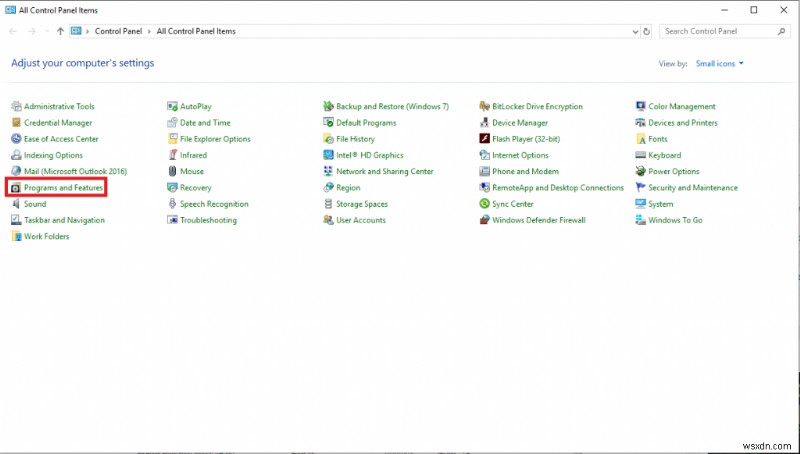

Bước 2 :Bây giờ hãy tìm Chương trình &Tính năng.

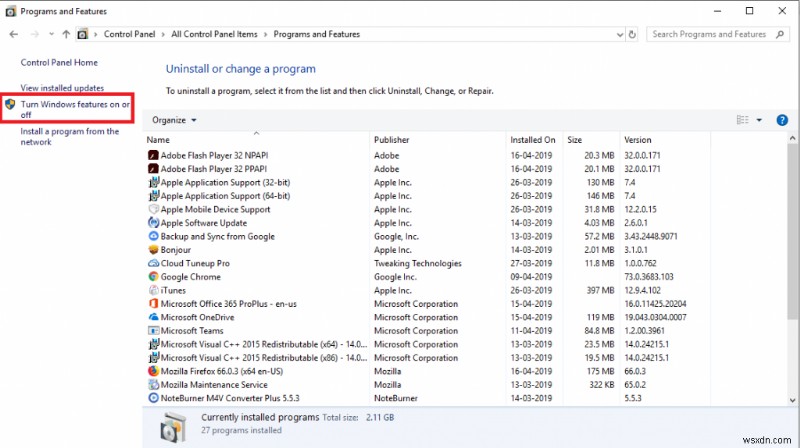

Bước 3: Bạn sẽ nhận được một cửa sổ có danh sách phần mềm được cài đặt trên hệ thống của mình, hãy chuyển đến phía bên trái của bảng điều khiển và nhấp vào Bật hoặc Tắt các tính năng của Windows.

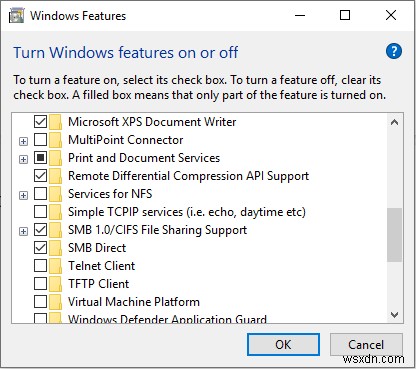

Bước 3: Bạn cần xóa dấu kiểm bên cạnh Hỗ trợ chia sẻ tệp SMB 1.0/CFs để tắt vĩnh viễn SMB1. Nếu bạn muốn bật nó, hãy đánh dấu kiểm bên cạnh.

Phương pháp 3:Sử dụng Registry Editor để bật/tắt SMB 1

Bạn cũng có thể sử dụng Registry Editor để bật hoặc tắt SMB1. Trước khi tiếp tục, hãy chắc chắn rằng bạn tạo một bản sao lưu cho Registry Editor.

Lưu ý: Để sao lưu, hãy làm theo các bước sau:

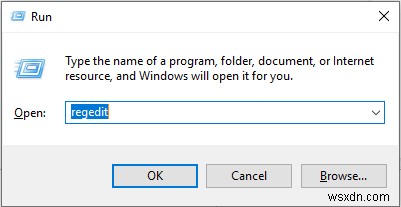

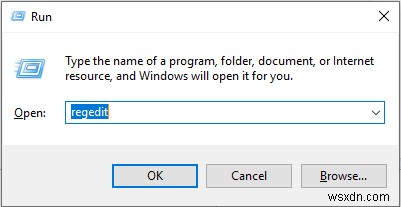

Bước 1: Nhấn Windows và R rồi nhập regedit rồi nhấn enter.

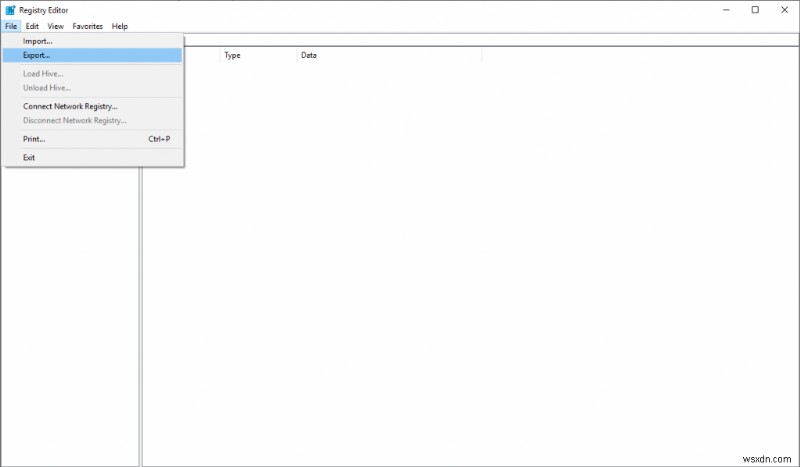

Bước 2: Trên Registry Editor, đi tới Tệp->Xuất.

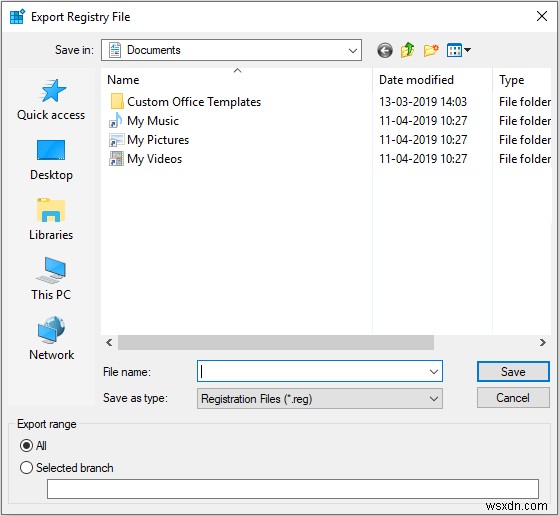

Bước 3: Một cửa sổ sẽ mở ra để lưu bản sao lưu của các tệp đăng ký vào vị trí ưa thích của bạn.

Để bật/tắt SMBv1 trên Windows, hãy làm theo các bước sau:

Bước 1: Nhấn Windows và R rồi nhập regedit rồi nhấn enter.

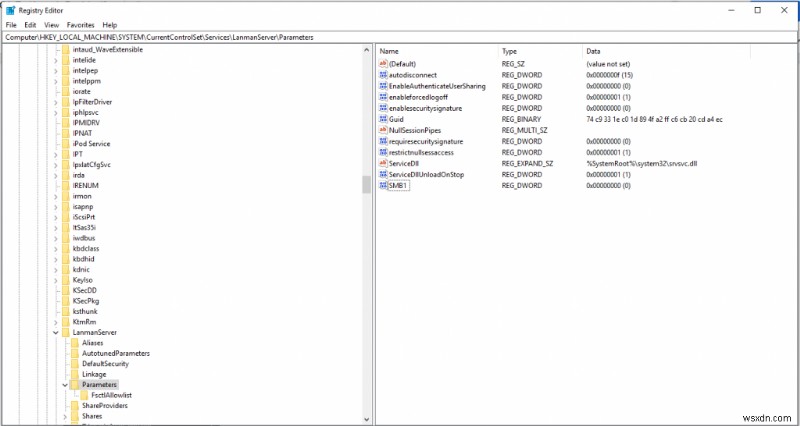

Bước 2: Trên Registry Editor, điều hướng đến đường dẫn này:HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters

Bước 3: Ở phía bên phải của ngăn, tìm mục Đăng ký:SMB1,

- f Giá trị của REG_DWORD là 0, thì nó bị Tắt.

- Nếu giá trị của REG_DWORD là 1 thì giá trị đó là Đã bật.

Để kiểm tra giá trị, nhấp chuột phải vào SMB và nhấp vào Sửa đổi. Kiểm tra Dữ liệu giá trị trong đó.

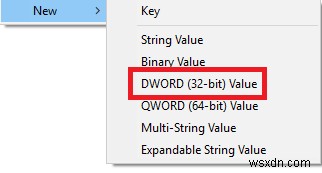

Lưu ý: Trong trường hợp bạn không tìm thấy SMB (DWORD) thì bạn có thể tạo nó. Nhấp chuột phải vào phía bên phải của bảng điều khiển. Bấm vào Mới và chọn DWORD. Đặt tên cho khóa đó là SMB1.

Lưu ý Bạn cần khởi động lại máy tính sau khi thực hiện xong những thay đổi này.

Trong trường hợp bạn cho rằng hệ thống của mình đang chịu ảnh hưởng của bất kỳ cuộc tấn công độc hại nào hoặc bạn muốn ngăn chặn chúng trong tương lai, thì bạn luôn có thể cài đặt các công cụ bảo vệ như Advanced System Protector của Systweak. Trình bảo vệ hệ thống nâng cao là giải pháp một cửa vì nó được tích hợp đầy đủ các kỹ thuật chống phần mềm độc hại, phần mềm gián điệp và chống vi-rút để chống lại mọi sự lây nhiễm có trên hệ thống của bạn.

Ngoài ra, luôn luôn nên tạo bản sao lưu hệ thống của bạn để đảm bảo dữ liệu của bạn được an toàn. Có rất nhiều công cụ sao lưu dữ liệu có sẵn, tuy nhiên, việc sở hữu một công cụ phù hợp với bạn mới là điều quan trọng. Sao lưu đúng là một trong những công cụ đáng tin cậy nhất khi sao lưu dữ liệu của bạn vì nó đi kèm với mã hóa SSL. Nó làm cho dữ liệu của bạn có thể truy cập được trên mọi thiết bị bạn có. Tất cả những gì bạn cần làm là tải dữ liệu của mình lên đó và dịch vụ sao lưu sẽ giữ dữ liệu đó an toàn trong các máy chủ đám mây bảo mật.

Vì vậy, theo cách này, bạn có thể dễ dàng tắt/bật Server Message Block (SMB 1). Những lo ngại về bảo mật không phải là mới, nhưng sự gián đoạn do WannaCry Ransomware gây ra nên được coi là một hồi chuông cảnh tỉnh. Vì nó sử dụng các lỗ hổng của dịch vụ SMB1 của hệ điều hành Windows để bắt đầu cuộc tấn công. Ngay cả chính Microsoft cũng khuyên bạn nên tắt SMB1 vì lý do bảo mật, do đó, việc tắt nó có thể giúp bạn ngăn chặn những phần mềm tống tiền này tấn công hệ thống của bạn.

Ngoài ra, để đảm bảo dữ liệu của bạn an toàn và hệ thống của bạn được bảo vệ, bạn luôn có thể dựa vào Right Backup và Advanced System Protector tương ứng.

Thích bài viết? Vui lòng chia sẻ suy nghĩ của bạn trong phần nhận xét bên dưới.