Windows Server là một trong những hệ điều hành được sử dụng phổ biến nhất để cấp nguồn cho các máy chủ. Do tính chất của hoạt động thường liên quan đến doanh nghiệp, bảo mật Windows Server là rất quan trọng đối với dữ liệu doanh nghiệp.

Theo mặc định, Windows Server có một số biện pháp bảo mật. Tuy nhiên, bạn có thể làm nhiều hơn nữa để đảm bảo máy chủ Windows của mình có đủ khả năng phòng thủ trước các mối đe dọa tiềm ẩn. Dưới đây là một số mẹo quan trọng để bảo mật Windows Server của bạn.

1. Cập nhật Máy chủ Windows của bạn

Mặc dù đây có thể là một điều hiển nhiên phải làm, nhưng hầu hết các máy chủ được cài đặt hình ảnh Windows Server đều không có các bản cập nhật hiệu suất và bảo mật mới nhất. Cài đặt các bản vá bảo mật mới nhất là rất quan trọng trong việc bảo vệ hệ thống của bạn khỏi các cuộc tấn công nguy hiểm.

Nếu bạn đã thiết lập một máy chủ Windows mới hoặc nhận được thông tin đăng nhập vào một máy chủ, hãy đảm bảo tải xuống và cài đặt tất cả các bản cập nhật mới nhất có sẵn cho máy tính của bạn. Bạn có thể trì hoãn cập nhật tính năng một thời gian, nhưng bạn nên cài đặt các bản cập nhật bảo mật khi nó có sẵn.

2. Chỉ cài đặt các thành phần hệ điều hành cần thiết thông qua Windows Server Core

Trên Windows Server 2012 trở lên, bạn có thể sử dụng hệ điều hành ở chế độ cốt lõi của nó. Chế độ mã Windows Server là một tùy chọn cài đặt tối thiểu để cài đặt Windows Server mà không có GUI, nghĩa là giảm các tính năng.

Cài đặt Windows Server Core có nhiều lợi ích. Điều rõ ràng là lợi thế về hiệu suất. Bạn có thể sử dụng cùng một phần cứng để cải thiện hiệu suất thông qua các thành phần hệ điều hành chưa được sử dụng, dẫn đến yêu cầu về RAM và CPU thấp hơn, thời gian hoạt động và thời gian khởi động tốt hơn cũng như ít bản vá hơn.

Mặc dù lợi ích về hiệu suất là tốt, nhưng lợi ích bảo mật thậm chí còn tốt hơn. Tấn công một hệ thống có ít công cụ hơn và vectơ tấn công khó hơn tấn công một hệ điều hành hoàn toàn dựa trên GUI. Windows Server Core giảm thiểu bề mặt tấn công, cung cấp các công cụ Windows Server RSAT (Quản trị máy chủ từ xa) và khả năng chuyển từ Core sang GUI.

3. Bảo vệ Tài khoản Quản trị viên

Tài khoản người dùng mặc định trong Windows Server có tên là Quản trị viên . Do đó, hầu hết các cuộc tấn công vũ phu đều nhắm vào tài khoản này. Để bảo vệ tài khoản, bạn có thể đổi tên tài khoản thành tên khác. Ngoài ra, bạn cũng có thể vô hiệu hóa hoàn toàn tài khoản quản trị viên cục bộ và tạo tài khoản quản trị viên mới.

Khi bạn đã vô hiệu hóa tài khoản quản trị viên cục bộ, hãy kiểm tra xem có tài khoản khách cục bộ hay không. Tài khoản khách cục bộ kém an toàn nhất, vì vậy tốt nhất là bạn nên sử dụng tài khoản này bất cứ khi nào có thể. Sử dụng cách xử lý tương tự cho các tài khoản người dùng không sử dụng.

Một chính sách mật khẩu tốt yêu cầu thay đổi mật khẩu thường xuyên, mật khẩu phức tạp và dài với số, ký tự và ký tự đặc biệt có thể giúp bạn bảo mật tài khoản người dùng trước các cuộc tấn công bạo lực.

4. Cấu hình NTP

Điều quan trọng là phải định cấu hình máy chủ của bạn để đồng bộ hóa thời gian với máy chủ NTP (Đồng bộ hóa thời gian mạng) để tránh hiện tượng đồng hồ bị trôi. Điều này rất cần thiết vì chỉ cần chênh lệch vài phút cũng có thể phá vỡ nhiều chức năng khác nhau, bao gồm cả đăng nhập Windows.

Các tổ chức sử dụng thiết bị mạng sử dụng đồng hồ nội bộ hoặc dựa vào Máy chủ thời gian Internet công cộng để đồng bộ hóa. Máy chủ là thành viên miền thường được đồng bộ hóa thời gian với bộ điều khiển miền. Tuy nhiên, các máy chủ độc lập sẽ yêu cầu bạn thiết lập NTP thành nguồn bên ngoài để ngăn các cuộc tấn công phát lại.

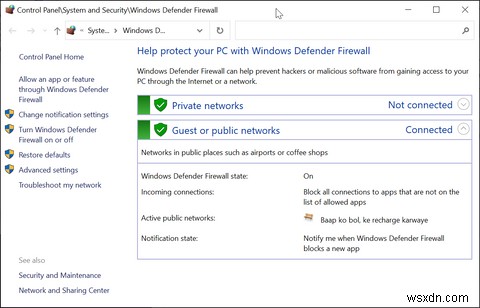

5. Bật và định cấu hình Tường lửa và Chống vi-rút của Windows

Máy chủ Windows được tích hợp tường lửa và công cụ chống vi-rút. Trên các máy chủ không có tường lửa phần cứng, Tường lửa của Windows có thể giảm bề mặt tấn công và cung cấp khả năng bảo vệ tốt chống lại các cuộc tấn công mạng bằng cách giới hạn lưu lượng truy cập vào các con đường cần thiết. Điều đó nói rằng, tường lửa dựa trên phần cứng hoặc dựa trên đám mây sẽ cung cấp khả năng bảo vệ nhiều hơn và giảm tải cho máy chủ của bạn.

Cấu hình tường lửa có thể là một công việc lộn xộn và khó thành thạo lúc đầu. Tuy nhiên, nếu không được định cấu hình chính xác, các cổng mở có thể truy cập vào các máy khách trái phép có thể gây ra rủi ro bảo mật rất lớn cho các máy chủ. Ngoài ra, hãy ghi lại các quy tắc được tạo để sử dụng và các thuộc tính khác để tham khảo trong tương lai.

6. Bảo mật Máy tính Từ xa (RDP)

Nếu bạn sử dụng RDP (Giao thức Máy tính Từ xa), hãy đảm bảo rằng nó không được kết nối Internet. Để ngăn truy cập trái phép, hãy thay đổi cổng mặc định và hạn chế quyền truy cập RDP vào một địa chỉ IP cụ thể nếu bạn có quyền truy cập vào một địa chỉ IP chuyên dụng. Bạn cũng có thể muốn quyết định ai có thể truy cập và sử dụng RDP, vì nó được bật theo mặc định cho tất cả người dùng trên máy chủ.

Ngoài ra, áp dụng tất cả các biện pháp bảo mật cơ bản khác để bảo mật RDP, bao gồm sử dụng mật khẩu mạnh, cho phép xác thực hai yếu tố, cập nhật phần mềm, hạn chế truy cập thông qua cài đặt tường lửa nâng cao, cho phép xác thực cấp độ mạng và thiết lập khóa tài khoản chính sách.

7. Bật mã hóa ổ BitLocker

Tương tự như Windows 10 Pro, phiên bản máy chủ của hệ điều hành này đi kèm với một công cụ mã hóa ổ đĩa tích hợp có tên là BitLocker . Nó được các chuyên gia bảo mật coi là một trong những công cụ mã hóa tốt nhất vì nó cho phép bạn mã hóa toàn bộ ổ cứng của mình ngay cả khi bảo mật vật lý của máy chủ bị vi phạm.

Trong quá trình mã hóa, BitLocker nắm bắt thông tin về máy tính của bạn và sử dụng thông tin đó để xác minh tính xác thực của máy tính. Sau khi xác minh, bạn có thể đăng nhập vào máy tính của mình bằng mật khẩu. Khi phát hiện hoạt động đáng ngờ, BitLocker sẽ yêu cầu bạn nhập khóa khôi phục. Trừ khi khóa giải mã được cung cấp, dữ liệu sẽ vẫn bị khóa.

Nếu bạn chưa quen với mã hóa ổ cứng, hãy xem hướng dẫn chi tiết này về cách sử dụng BitLocker trong Windows 10.

8. Sử dụng Microsoft Baseline Security Analyzer

Microsoft Baseline Security Analyzer (MBSA) là một công cụ bảo mật miễn phí được các chuyên gia CNTT sử dụng để giúp quản lý bảo mật của máy chủ của họ. Nó có thể tìm thấy các vấn đề bảo mật và các bản cập nhật bị thiếu với máy chủ và đề xuất hướng dẫn khắc phục theo các khuyến nghị bảo mật của Microsoft.

Khi được sử dụng, MBSA sẽ kiểm tra các lỗ hổng quản trị của Windows như mật khẩu yếu, sự hiện diện của các lỗ hổng SQL và IIS, và các bản cập nhật bảo mật còn thiếu trên các hệ thống riêng lẻ. Nó cũng có thể quét một cá nhân hoặc một nhóm máy tính theo địa chỉ IP, miền và các thuộc tính khác. Cuối cùng, một báo cáo bảo mật chi tiết sẽ được chuẩn bị và hiển thị trên giao diện người dùng đồ họa trong HTML.

9. Định cấu hình Giám sát Nhật ký và Tắt các Cổng Mạng Không cần thiết

Bất kỳ dịch vụ hoặc giao thức nào không được Windows Server và các thành phần đã cài đặt cần hoặc sử dụng đều phải bị vô hiệu hóa. Bạn có thể quét cổng để kiểm tra dịch vụ mạng nào được tiếp xúc với internet.

Giám sát các nỗ lực đăng nhập rất hữu ích để ngăn chặn sự xâm nhập và bảo vệ máy chủ của bạn trước các cuộc tấn công vũ phu. Các công cụ ngăn chặn xâm nhập chuyên dụng có thể giúp bạn xem và xem lại tất cả các tệp nhật ký và gửi cảnh báo nếu phát hiện các hoạt động đáng ngờ. Dựa trên các cảnh báo, bạn có thể thực hiện hành động thích hợp để chặn các địa chỉ IP kết nối với máy chủ của mình.

Làm cứng Windows Server có thể giảm nguy cơ bị tấn công mạng!

Khi nói đến bảo mật Windows Server của bạn, điều tốt là bạn nên quan tâm đến mọi thứ bằng cách thường xuyên kiểm tra hệ thống để tìm các rủi ro bảo mật. Bạn có thể bắt đầu bằng cách cài đặt các bản cập nhật mới nhất, bảo vệ tài khoản quản trị, sử dụng chế độ Windows Server Core bất cứ khi nào có thể và bật mã hóa ổ đĩa thông qua BitLocker.

Mặc dù Windows Server có thể dùng chung mã với phiên bản dành cho người tiêu dùng của Windows 10 và trông giống hệt nhau, nhưng cách nó được định cấu hình và sử dụng là rất khác nhau.