Tor là một tiêu chuẩn trong thế giới về quyền riêng tư trên Internet, và xứng đáng được như vậy. Tuy nhiên, nếu bạn đang sử dụng Tor để duyệt web thông thường, hãy lưu ý rằng trong khi các nút thoát của Tor (định tuyến dữ liệu ban đầu của bạn ra khỏi mạng Tor) không biết bạn là ai, họ có quyền truy cập vào dữ liệu gốc bạn đã gửi qua mạng.

Có một số nút thoát đang được điều hành bởi bọn tội phạm mạng và chính phủ với hy vọng thu thập dữ liệu có giá trị được tạo ra bởi những người tìm kiếm quyền riêng tư vì một lý do nào đó. Tìm hiểu cách bạn có thể tự bảo vệ mình khỏi các nút thoát Tor độc hại.

Điều gì đang xảy ra dưới lớp vỏ bọc Tor?

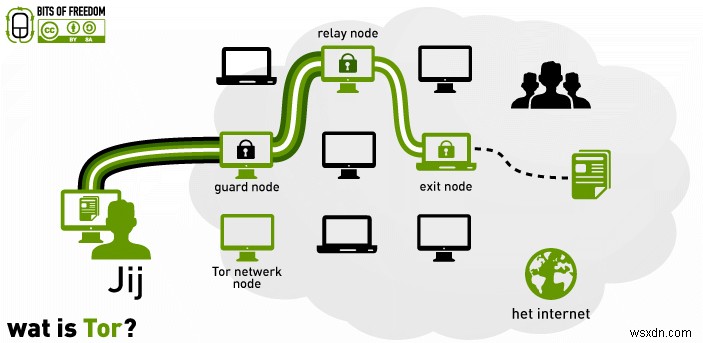

Kết nối Tor đến một trang web không phải của củ hành (tức là Internet bình thường) trông giống như sau:

- Máy tính của bạn thiết lập một kết nối được mã hóa với mạng Tor và tìm thấy một bộ phận bảo vệ mục nhập, có thể là bất kỳ bộ chuyển tiếp nào có đủ băng thông và lịch sử thời gian hoạt động. Trình duyệt sẽ tính toán một tuyến đường ngẫu nhiên qua mạng Tor (điều này thay đổi 10 phút một lần) và bao bọc dữ liệu của bạn trong nhiều lớp mã hóa.

- Dữ liệu của bạn di chuyển giữa các nút trên tuyến đường, mỗi người chỉ biết về nút trước nó và nút sau nó, có nghĩa là địa chỉ ban đầu của bạn bị xáo trộn sau một lần thoát. Mỗi nút Tor có thể giải mã một lớp, cung cấp cho nó thông tin về nơi tiếp theo để gửi dữ liệu - do đó, thuật ngữ "củ hành" được liên kết với Tor.

- Khi đến nút cuối cùng, lớp mã hóa cuối cùng sẽ bị loại bỏ và dữ liệu được gửi đến máy chủ bên ngoài mạng Tor nơi nó được đặt ban đầu.

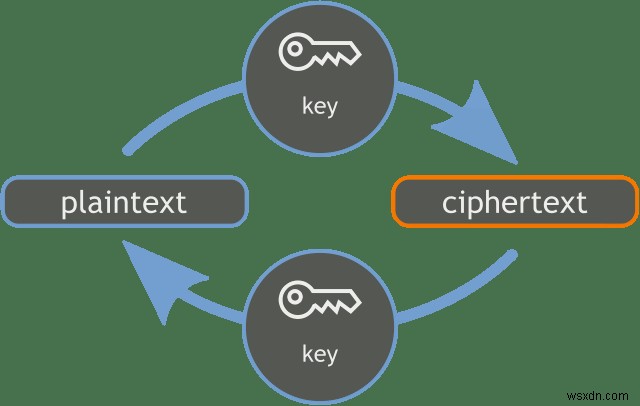

Nút cuối cùng là liên kết yếu nhất trong mạng Tor vì mã hóa của Tor không còn nữa và mọi dữ liệu chưa được mã hóa hiện có thể đọc được bởi nút. Tuy nhiên, nếu lưu lượng được mã hóa trước khi vào mạng Tor, thì mã hóa đó vẫn được duy trì cho đến khi lưu lượng đến máy chủ đích bên ngoài, đây là chìa khóa để duy trì quyền riêng tư và bảo mật của bạn.

Ai điều hành các nút thoát kém?

Hai loại chính của những kẻ tấn công nút thoát là tội phạm mạng và chính phủ. Tội phạm mạng muốn có mật khẩu và các dữ liệu cá nhân khác mà chúng có thể sử dụng và các chính phủ muốn giám sát hoạt động tội phạm, khảo sát công dân và thậm chí kiểm tra các quốc gia khác.

Các nút thoát độc hại đã được phát hiện hoặc chứng minh trong nhiều thử nghiệm độc lập:

- 2007:Nhà nghiên cứu bảo mật Dan Egerstad điều hành năm nút thoát Tor và chặn dữ liệu nhạy cảm bao gồm các thông tin liên lạc ngoại giao bí mật. Anh ta sau đó đã bị bắt nhưng không bị buộc tội.

- 2014:Các nhà nghiên cứu phát hiện ra "nhiều" nút thoát độc hại.

- 2015:Nhà nghiên cứu độc lập Chloe thiết lập thông tin đăng nhập giả cho các nút khác nhau và sử dụng chúng qua kết nối Tor không được mã hóa. Trang web honeypot của cô ấy nhận được rất nhiều lượt truy cập và khoảng 30 lần đăng nhập.

- 2016:Các nhà nghiên cứu từ Đại học Northeastern xác định được hơn một trăm rơ le hoạt động sai.

- 2017:Jigsaw Security xác định các nút có vị trí địa lý trong các khu vực thuộc các cơ quan chính phủ Hoa Kỳ và Điện Kremlin của Nga.

Cách giữ an toàn trước các nút thoát độc hại

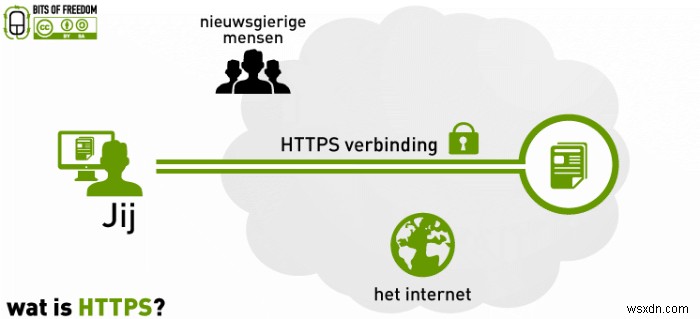

1. Chỉ duyệt với HTTPS

Cách tốt nhất để giữ cho dữ liệu của bạn an toàn trước các nút thoát là HTTPS cũ tốt. Về mặt lý thuyết, những kẻ tấn công nút thoát đã xác định có thể giải quyết vấn đề này, nhưng vì lưu lượng truy cập qua HTTPS được mã hóa trên toàn bộ hành trình từ máy tính của bạn đến máy chủ đích và quay trở lại, điều đó có nghĩa là theo mặc định, lưu lượng truy cập của bạn sẽ không bao giờ xuất hiện trong văn bản rõ ràng cho bất kỳ nút Tor nào. Ngay cả nút thoát cũng gửi thông tin được mã hóa đến trang web.

Tor tự động nâng cấp mọi kết nối có thể có lên HTTPS, nhưng nếu bạn thấy mình đang sử dụng kết nối không được mã hóa (ví dụ:trang HTTP), hãy lưu ý rằng lưu lượng truy cập của bạn có thể nhìn thấy ở nút thoát. May mắn thay, hầu hết các trang web hiện đại sử dụng HTTPS theo mặc định, nhưng hãy cẩn thận và không đăng nhập hoặc truyền bất kỳ thông tin nhạy cảm nào qua kết nối HTTP.

2. Giữ thông tin nhạy cảm của bạn ở mức tối thiểu

Để có quyền riêng tư tối đa, tốt nhất bạn chỉ nên cho rằng ai đó đang xem và mã hóa mọi thứ theo đó, ngay cả khi kết nối sử dụng HTTPS. Nếu bạn có dữ liệu nhạy cảm cần giao tiếp với ai đó, trước tiên hãy mã hóa dữ liệu đó bằng một thứ gì đó như PGP. Không cung cấp thông tin cá nhân hoặc đăng nhập vào các tài khoản được liên kết với con người thật của bạn.

Trên thực tế, nếu bạn đang sử dụng kết nối HTTPS, bạn có thể duyệt tương đối bình thường, nhưng đừng mất cảnh giác.

3. Chỉ sử dụng các trang web .onion

Các trang web .onion được lưu trữ trên mạng Tor và không yêu cầu phải rời khỏi nút thoát, có nghĩa là không có cơ hội cho một nút độc hại nhìn thấy lưu lượng đã được giải mã của bạn. Các trang web lớn có phiên bản củ hành là rất ít và xa nhau, nhưng ít nhất bạn có thể đọc New York Times và duyệt Facebook (nếu đó có vẻ là một ý kiến hay đối với bạn).

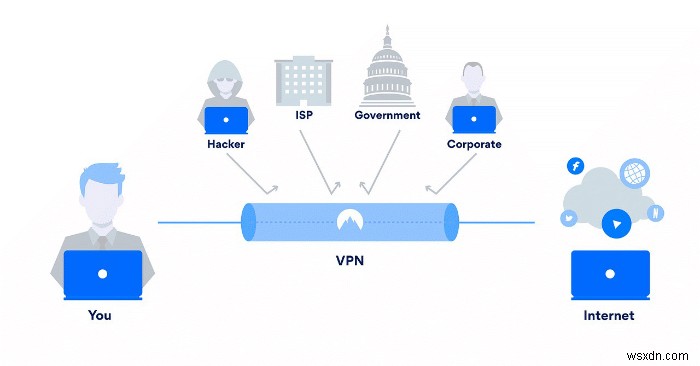

Còn VPN + Tor thì sao?

Tor tốt cho quyền riêng tư và VPN tốt cho quyền riêng tư, vì vậy VPN + Tor =gấp đôi quyền riêng tư, phải không? Chà, nó phức tạp hơn thế một chút. Sử dụng kết hợp có thể tốt cho một số thứ, nhưng nó đi kèm với sự đánh đổi - đặc biệt là về tốc độ.

1. Tor qua VPN (kết nối VPN với trình bảo vệ mục nhập Tor)

Trước tiên, hãy kết nối với VPN, sau đó sử dụng trình duyệt Tor. Điều này sẽ cung cấp một số an toàn. Nó ngăn các nút mục nhập nhìn thấy địa chỉ IP của bạn và ngăn ISP của bạn biết rằng bạn đang sử dụng Tor. Tuy nhiên, điều này có nghĩa là bạn phải tin tưởng nhà cung cấp VPN cũng như mạng Tor và cũng không phải làm gì để bảo vệ bạn khỏi các nút thoát xấu. Tuy nhiên, để vượt qua kiểm duyệt chặn Tor, rơ le cầu nối có lẽ tốt hơn.

2. VPN qua Tor (VPN sau nút thoát)

VPN qua Tor khó thiết lập hơn một chút, vì bạn phải thiết lập kết nối với VPN, gửi dữ liệu qua Tor, sau đó chuyển nó đến máy chủ VPN. Điều này có nghĩa là các nút thoát xấu không thể đọc dữ liệu không được mã hóa, nhưng nó cũng khiến bạn ít ẩn danh hơn vì cả nút thoát và trang web đều nhìn thấy máy chủ VPN của bạn. Bạn cũng không thể truy cập các trang web .onion và không được hưởng lợi từ một số tính năng ẩn danh mạng Tor như chuyển mạch. Có rất nhiều cuộc tranh luận về vấn đề này, nhưng nói chung, gắn bó với các kết nối HTTPS được mã hóa là lựa chọn tốt hơn và VPN qua Tor chỉ hữu ích trong những trường hợp cụ thể.

Về cơ bản, bạn có thể sử dụng VPN với Tor, nhưng cách dễ dàng không bảo vệ bạn khỏi các nút thoát xấu và cách khó đi kèm với một số bắt đáng kể. Những cách tiếp cận này có thể hữu ích, nhưng tốt nhất là bạn nên biết về sự đánh đổi.

Cái tốt, cái xấu và Tor

Tor là một cách tuyệt vời để vượt qua kiểm duyệt và bảo vệ quyền riêng tư trực tuyến, nhưng nhận thức được những hạn chế và huyền thoại của nó là rất quan trọng. Mạng Tor lưu trữ rất nhiều hoạt động bất hợp pháp và riêng tư và khi bạn sử dụng nó, bạn có khả năng để lộ lưu lượng truy cập của mình cho những người và tổ chức đang nhắm mục tiêu chính xác đến điều đó. Ngay cả khi các nút thoát Tor độc hại là thiểu số trên mạng, thực tế là chúng vẫn tồn tại và hầu hết chủ sở hữu không chỉ là những nhà nghiên cứu tò mò.