Thiết lập Wi-Fi mới? Chọn loại mật khẩu bạn cần có thể giống như một sự lựa chọn tùy ý. Rốt cuộc, WEP, WPA, WPA2 và WPA3 đều có hầu hết các chữ cái giống nhau trong chúng.

Mật khẩu là một mật khẩu, vậy sự khác biệt là gì? Khoảng 60 giây đến hàng tỷ năm, khi nó diễn ra.

Tất cả mã hóa Wi-Fi không được tạo ra như nhau. Hãy cùng khám phá điều gì làm cho bốn từ viết tắt này trở nên khác biệt và cách bạn có thể bảo vệ tốt nhất Wi-Fi cho gia đình và tổ chức của mình.

Quyền riêng tư tương đương có dây (WEP)

Ban đầu, có WEP.

Quyền riêng tư tương đương có dây là một thuật toán bảo mật không dùng nữa từ năm 1997 nhằm cung cấp bảo mật tương đương cho kết nối có dây. “Không được dùng nữa” có nghĩa là “Đừng làm thế nữa.”

Ngay cả khi nó được giới thiệu lần đầu tiên, nó được biết là không mạnh như nó có thể có, vì hai lý do:

- cơ chế mã hóa cơ bản của nó và

- Chiến tranh thế giới thứ hai.

Trong Chiến tranh thế giới thứ hai, tác động của việc phá mã (hay phá mã) là rất lớn. Các chính phủ đã phản ứng bằng cách cố gắng lưu giữ những công thức nấu nước sốt bí mật nhất của họ ở nhà.

Vào khoảng thời gian của WEP, các hạn chế của Chính phủ Hoa Kỳ đối với việc xuất khẩu công nghệ mật mã đã khiến các nhà sản xuất điểm truy cập giới hạn thiết bị của họ ở chế độ mã hóa 64-bit. Mặc dù điều này sau đó đã được nâng lên 128 bit, ngay cả hình thức mã hóa này cũng cung cấp kích thước khóa có thể rất hạn chế.

Điều này được chứng minh là có vấn đề đối với WEP. Kích thước phím nhỏ dẫn đến việc dễ dàng sử dụng phím hơn, đặc biệt là khi phím đó không thường xuyên thay đổi.

Cơ chế mã hóa cơ bản của WEP là mật mã dòng RC4. Mật mã này đã trở nên phổ biến do tốc độ và sự đơn giản của nó, nhưng điều đó phải trả giá đắt.

Đây không phải là thuật toán mạnh mẽ nhất. WEP sử dụng một khóa chia sẻ duy nhất giữa những người dùng phải được nhập thủ công trên thiết bị điểm truy cập. (Lần cuối cùng bạn thay đổi mật khẩu Wi-Fi của mình là khi nào? Đúng không.)

WEP cũng không giúp ích gì cho vấn đề bằng cách chỉ cần nối khóa với vectơ khởi tạo - có nghĩa là, nó đã trộn các bit nước sốt bí mật của mình lại với nhau và hy vọng điều tốt nhất.

Véc tơ khởi tạo (IV):đầu vào có kích thước cố định cho thuật toán mật mã cấp thấp, thường là ngẫu nhiên.

Kết hợp với việc sử dụng RC4, điều này khiến WEP đặc biệt dễ bị tấn công liên quan đến khóa. Trong trường hợp WEP 128 bit, mật khẩu Wi-Fi của bạn có thể bị bẻ khóa bằng các công cụ công khai trong khoảng 60 giây đến ba phút.

Mặc dù một số thiết bị cung cấp các biến thể WEP 152 bit hoặc 256 bit, điều này không giải quyết được các vấn đề cơ bản của cơ chế mã hóa cơ bản của WEP.

Vì vậy, vâng. Đừng làm vậy nữa.

Quyền truy cập được bảo vệ bằng Wi-Fi (WPA)

Một tiêu chuẩn tạm thời mới đã tìm cách tạm thời “vá” vấn đề bảo mật (thiếu) của WEP. Cái tên Wi-Fi Protected Access (WPA) chắc chắn nghe có vẻ an toàn hơn, vì vậy đó là một khởi đầu tốt. Tuy nhiên, WPA lần đầu tiên bắt đầu với một cái tên khác, mang tính mô tả hơn.

Được phê chuẩn theo tiêu chuẩn IEEE năm 2004, Giao thức toàn vẹn khóa tạm thời (TKIP) sử dụng khóa được tạo động, cho mỗi gói. Mỗi gói được gửi đi có một khóa 128 bit tạm thời duy nhất, (Xem? Mô tả!) Giúp giải quyết tính nhạy cảm với các cuộc tấn công khóa liên quan do việc trộn khóa chia sẻ của WEP.

TKIP cũng thực hiện các biện pháp khác, chẳng hạn như mã xác thực tin nhắn (MAC). Đôi khi được gọi là tổng kiểm tra, MAC cung cấp một cách mật mã để xác minh rằng các thông báo không bị thay đổi.

Trong TKIP, MAC không hợp lệ cũng có thể kích hoạt khóa phiên hoạt động lại. Nếu điểm truy cập nhận được MAC không hợp lệ hai lần trong vòng một phút, hành động cố gắng xâm nhập có thể được chống lại bằng cách thay đổi khóa mà kẻ tấn công đang cố gắng bẻ khóa.

Thật không may, để duy trì khả năng tương thích với phần cứng hiện có mà WPA được dùng để “vá lỗi”, TKIP đã giữ lại việc sử dụng cơ chế mã hóa cơ bản giống như WEP - mật mã dòng RC4.

Mặc dù nó chắc chắn đã cải thiện những điểm yếu của WEP, nhưng TKIP cuối cùng lại tỏ ra dễ bị tổn thương trước các cuộc tấn công mới kéo dài các cuộc tấn công trước đó vào WEP.

Các cuộc tấn công này mất nhiều thời gian hơn một chút để thực hiện nếu so sánh:ví dụ:12 phút trong trường hợp này và 52 giờ trong trường hợp khác. Tuy nhiên, điều này là quá đủ để coi TKIP không còn an toàn nữa.

WPA, hay TKIP, cũng đã không còn được dùng nữa. Vì vậy, chúng ta cũng đừng làm điều đó nữa.

Điều này đưa chúng tôi đến…

Wi-Fi Protected Access II (WPA2)

Thay vì dành nỗ lực để nghĩ ra một cái tên hoàn toàn mới, tiêu chuẩn Wi-Fi Protected Access II (WPA2) được cải tiến thay vì tập trung vào việc sử dụng một mật mã cơ bản mới.

Thay vì mật mã dòng RC4, WPA2 sử dụng một mật mã khối được gọi là Tiêu chuẩn mã hóa nâng cao (AES) để tạo cơ sở cho giao thức mã hóa của nó.

Bản thân giao thức, viết tắt CCMP, thu hút hầu hết tính bảo mật của nó từ độ dài của cái tên khá dài của nó (tôi đùa):Chế độ Bộ đếm Cipher Block Chaining Message Authentication Code Protocol, rút gọn thành Counter Mode CBC-MAC Protocol, hoặc chế độ CCM Giao thức, hoặc CCMP. ?

Chế độ CCM thực chất là sự kết hợp của một vài ý tưởng hay. Nó cung cấp tính bảo mật của dữ liệu thông qua chế độ CTR hoặc chế độ bộ đếm. Để đơn giản hóa quá mức, điều này làm tăng thêm độ phức tạp cho dữ liệu bản rõ bằng cách mã hóa các giá trị liên tiếp của một chuỗi đếm không lặp lại.

CCM cũng tích hợp CBC-MAC, một phương pháp mã hóa khối để xây dựng MAC.

Bản thân AES đang trên đà phát triển tốt. Đặc điểm kỹ thuật AES được thiết lập vào năm 2001 bởi Viện Tiêu chuẩn và Công nghệ Quốc gia Hoa Kỳ (NIST). Họ đã đưa ra lựa chọn của mình sau một quá trình lựa chọn cạnh tranh kéo dài 5 năm, trong đó mười lăm đề xuất cho các thiết kế thuật toán đã được đánh giá.

Kết quả của quá trình này, một họ mật mã được gọi là Rijndael (tiếng Hà Lan) đã được chọn và một tập hợp con trong số này trở thành AES.

Trong suốt hơn hai thập kỷ, AES đã được sử dụng để bảo vệ lưu lượng truy cập Internet hàng ngày cũng như một số cấp độ thông tin được phân loại nhất định trong Chính phủ Hoa Kỳ.

Mặc dù các cuộc tấn công có thể xảy ra vào AES đã được mô tả, nhưng chưa có cuộc tấn công nào được chứng minh là có thể sử dụng trong thế giới thực. Cuộc tấn công nhanh nhất vào AES theo hiểu biết của công chúng là một cuộc tấn công khôi phục khóa đã cải thiện AES một cách thô bạo bằng hệ số khoảng bốn. nó sẽ kéo dài bao lâu? Khoảng hàng tỷ năm.

Wi-Fi Protected Access III (WPA3)

Phần tiếp theo của bộ ba WPA đã được yêu cầu cho các thiết bị mới kể từ ngày 1 tháng 7 năm 2020. Dự kiến sẽ nâng cao hơn nữa tính bảo mật của WPA2, tiêu chuẩn WPA3 tìm cách cải thiện bảo mật mật khẩu bằng cách linh hoạt hơn trước các cuộc tấn công danh sách từ hoặc từ điển.

Không giống như những người tiền nhiệm của nó, WPA3 cũng sẽ cung cấp bí mật về phía trước. Điều này bổ sung thêm lợi ích đáng kể của việc bảo vệ thông tin đã trao đổi trước đó ngay cả khi khóa bí mật dài hạn bị xâm phạm.

Bí mật chuyển tiếp đã được cung cấp bởi các giao thức như TLS bằng cách sử dụng các khóa không đối xứng để thiết lập khóa chia sẻ. Bạn có thể tìm hiểu thêm về TLS trong bài đăng này.

Vì WPA2 không còn được dùng nữa, nên cả WPA2 và WPA3 vẫn là lựa chọn hàng đầu của bạn để bảo mật Wi-Fi.

Nếu những người khác không ổn, tại sao họ vẫn ở xung quanh?

Bạn có thể tự hỏi tại sao điểm truy cập của bạn thậm chí cho phép bạn chọn một tùy chọn khác ngoài WPA2 hoặc WPA3. Lý do có thể là bạn đang sử dụng phần cứng cũ, cái mà dân công nghệ gọi là bộ định tuyến của mẹ bạn.

Do việc ngừng sử dụng WEP và WPA xảy ra gần đây, nên trong các tổ chức lớn cũng như công ty mẹ của bạn có thể tìm thấy phần cứng cũ hơn vẫn sử dụng các giao thức này. Ngay cả phần cứng mới hơn cũng có thể có nhu cầu kinh doanh để hỗ trợ các giao thức cũ hơn này.

Mặc dù tôi có thể thuyết phục bạn đầu tư vào một thiết bị Wi-Fi hàng đầu mới sáng bóng, nhưng hầu hết các tổ chức lại là một câu chuyện khác. Thật không may, nhiều người vẫn chưa nhận thức được vai trò quan trọng của an ninh mạng trong việc đáp ứng nhu cầu của khách hàng và thúc đẩy lợi nhuận đó.

Ngoài ra, việc chuyển sang các giao thức mới hơn có thể yêu cầu nâng cấp phần cứng hoặc phần sụn bên trong mới. Đặc biệt là trên các hệ thống phức tạp trong các tổ chức lớn, việc nâng cấp thiết bị có thể khó khăn về mặt tài chính hoặc chiến lược.

Tăng cường bảo mật Wi-Fi của bạn

Nếu đó là một tùy chọn, hãy chọn WPA2 hoặc WPA3. An ninh mạng là một lĩnh vực phát triển từng ngày và việc mắc kẹt trong quá khứ có thể gây ra hậu quả nghiêm trọng.

Nếu bạn không thể sử dụng WPA2 hoặc WPA3, hãy cố gắng hết sức có thể để thực hiện các biện pháp bảo mật bổ sung.

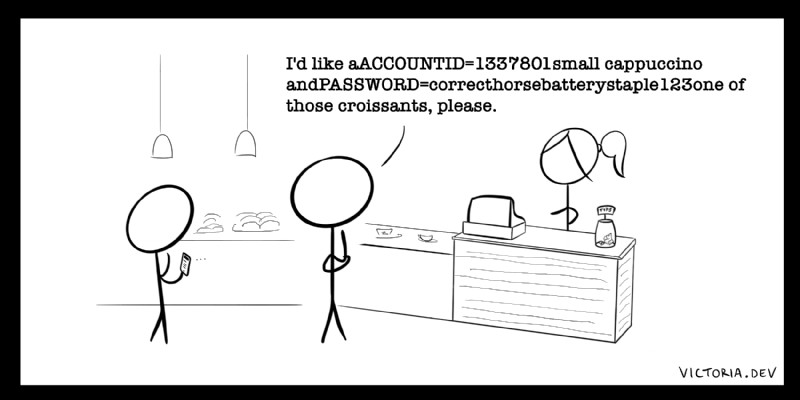

Cách tốt nhất cho tiền của bạn là sử dụng Mạng riêng ảo (VPN). Sử dụng VPN là một ý tưởng hay cho dù bạn có loại mã hóa Wi-Fi nào. Trên Wi-Fi mở (quán cà phê) và sử dụng WEP, việc không có VPN là điều vô trách nhiệm.

Nó giống như việc bạn cung cấp thông tin chi tiết về ngân hàng khi bạn gọi món cà phê cappuccino thứ hai.

Chọn một nhà cung cấp VPN cung cấp một tính năng như công tắc ngắt để chặn lưu lượng mạng của bạn nếu VPN của bạn bị ngắt kết nối. Điều này ngăn bạn vô tình truyền thông tin trên một kết nối không an toàn như Wi-Fi đang mở hoặc WEP. Tôi đã viết thêm về ba cân nhắc hàng đầu khi chọn VPN của mình trong bài đăng này.

Khi có thể, hãy đảm bảo bạn chỉ kết nối với các mạng đã biết mà bạn hoặc tổ chức của bạn kiểm soát.

Nhiều cuộc tấn công an ninh mạng được thực hiện khi nạn nhân kết nối với một điểm truy cập Wi-Fi công cộng giả mạo, còn được gọi là cuộc tấn công kép độc ác hoặc lừa đảo qua Wi-Fi.

Các điểm truy cập giả mạo này dễ dàng được tạo ra bằng cách sử dụng các chương trình và công cụ có thể truy cập công khai. VPN cũng có thể giúp giảm thiểu thiệt hại từ các cuộc tấn công này, nhưng tốt hơn hết là không nên mạo hiểm.

Nếu bạn thường xuyên đi du lịch, hãy cân nhắc mua một điểm phát sóng di động sử dụng gói dữ liệu di động hoặc sử dụng thẻ SIM dữ liệu cho tất cả các thiết bị của bạn.

Không chỉ là từ viết tắt

WEP, WPA, WPA2 và WPA3 có nghĩa nhiều hơn là một loạt các chữ cái tương tự - trong một số trường hợp, nó chênh lệch hàng tỷ năm trừ đi khoảng 60 giây.

Ngày càng nhiều về thời gian hiện tại, tôi hy vọng tôi đã dạy cho bạn điều gì đó mới mẻ về tính bảo mật của Wi-Fi và cách bạn có thể cải thiện nó!

Nếu bạn thích bài viết này, tôi rất muốn biết. Tham gia cùng hàng ngàn người học cùng với tôi trên victoria.dev! Truy cập hoặc đăng ký qua RSS để biết thêm về chương trình, an ninh mạng và truyện cười về bố hoạt hình.