Những điều cần biết

- Kiểm tra xem thiết bị của bạn có dễ bị tấn công hay không, được biểu thị bằng một ngôi sao màu cam ở bên cạnh đầu thu.

- Tải xuống tệp cập nhật và làm theo lời nhắc.

Dưới đây là cách cập nhật phần mềm Logitech Unifying Receiver của bạn để giữ cho chuột không dây Logitech, bàn phím không dây hoặc bộ nhấp chuột trình chiếu của bạn an toàn và hoạt động bình thường. Mặc dù lỗ hổng này ảnh hưởng đến các thiết bị không dây khác, nhưng bài viết này dành riêng cho các thiết bị không dây của Logitech; đối với các nhà sản xuất khác, hãy tham khảo trang web của họ để biết thêm chi tiết.

Xác định nếu Logitech Dongle của bạn có thể bị tổn thương

Các thiết bị của Logitech dễ bị tấn công bởi những cuộc tấn công này có một ngôi sao màu cam được in ở mặt bên của bộ thu cắm vào máy tính của bạn.

Nếu bộ thu của bạn không có dấu sao này, có lẽ bạn vẫn an toàn, nhưng cách tốt nhất vẫn luôn là cập nhật tất cả phần mềm và chương trình cơ sở của bạn để tránh bị các mối đe dọa tiềm ẩn.

Cách cập nhật bộ thu hợp nhất Logitech của bạn

Việc cập nhật bộ thu hợp nhất Logitech của bạn để bảo vệ bạn khỏi các cuộc tấn công này tương đối đơn giản. Hãy nhớ cập nhật nó lên phiên bản được phát hành vào hoặc sau tháng 8 năm 2019 khi Logitech phát hành bản vá bổ sung.

-

Điều hướng đến trang tải xuống bản cập nhật của Logitech trong trình duyệt và tải xuống gói cập nhật Windows hoặc Mac thích hợp cho máy tính của bạn.

-

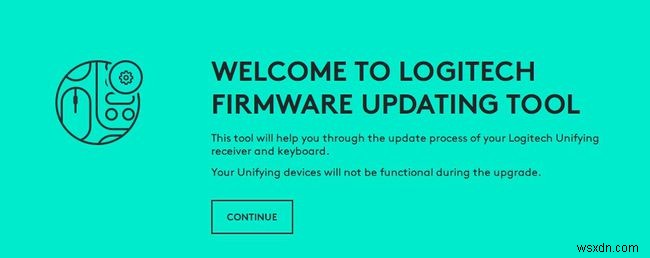

Bấm đúp vào tệp cập nhật để khởi chạy nó (Windows) hoặc giải nén nó, sau đó bấm đúp vào nó (Mac). Công cụ cập nhật chương trình cơ sở của Logitech sẽ ra mắt.

-

Chọn Tiếp tục .

-

Công cụ sẽ sàng lọc máy tính của bạn và cho bạn biết nếu có bất kỳ thiết bị Logitech nào cần được cập nhật.

-

Nếu phát hiện thấy bất kỳ thiết bị nào cần cập nhật, hãy chọn Cập nhật .

-

Nếu thiết bị được cập nhật, công cụ sẽ thông báo cho bạn và bạn có thể chọn Đóng để thoát khỏi công cụ.

Cách hoạt động của Hacker Unifying Receiver của Logitech

Vụ hack đầu tiên được phát hiện vào năm 2016 (được gọi là "MouseJack"), nhưng Logitech Unifying Receiver vẫn có nguy cơ bị tấn công. Nó cho phép bất kỳ thứ gì gửi tín hiệu giả vờ là chuột không dây để kết nối với bộ thu chuột không dây (dongle) được cắm vào bất kỳ máy tính nào. Thiết bị bảo vệ phần mềm cho phép tín hiệu mới kết nối với máy tính của bạn, không có câu hỏi nào được đặt ra và tin tặc có thể giành quyền kiểm soát máy tính của bạn — bất kể bạn sử dụng hệ thống bảo mật nào.

Hack này hoạt động vì lưu lượng chuột không dây không phải lúc nào cũng được mã hóa, giống như hầu hết lưu lượng giao tiếp trên bàn phím không dây. Nó ảnh hưởng đến chuột không dây, bàn phím, bộ bấm trình chiếu và các thiết bị không dây khác của một số nhà sản xuất, chẳng hạn như Logitech, Microsoft, Amazon, Dell, HP và Lenovo. Tuy nhiên, điều quan trọng cần lưu ý là lỗ hổng này không ảnh hưởng đến thiết bị Bluetooth hoặc thiết bị bảo vệ không dây USB không được sử dụng tích cực mà chỉ là những thiết bị được cắm vào máy tính của bạn.

Rủi ro hơn đối với thiết bị không dây

Khi các nhà nghiên cứu bảo mật xem xét lỗ hổng bảo mật sâu hơn một chút, họ đã phát hiện ra các vấn đề bổ sung với các thiết bị bảo mật này. Họ phát hiện ra rằng những kẻ tấn công có thể theo dõi lưu lượng giao tiếp trên bàn phím, thực hiện thao tác gõ phím thông qua các thiết bị bảo vệ không kết nối với bàn phím không dây, khôi phục các khóa mã hóa và chiếm quyền điều khiển máy tính của bạn. Giờ đây, nó không chỉ được sử dụng mà ngay cả những thiết bị không được cắm vào máy tính.

Lỗ hổng bảo mật hiện diện trong tất cả các thiết bị bảo vệ phần mềm này do một chip không dây duy nhất mà chúng sử dụng. Trong trường hợp của Logitech, công nghệ hợp nhất của họ là một phần công nghệ tiêu chuẩn mà họ đã sử dụng cùng với một loạt các thiết bị không dây của Logitech trong gần một thập kỷ.