Rootkit là gì?

Rootkit là một gói phần mềm độc hại được thiết kế để cấp quyền truy cập trái phép vào máy tính hoặc phần mềm khác . Rootkit rất khó phát hiện và có thể che giấu sự hiện diện của chúng trong một hệ thống bị nhiễm. Tin tặc sử dụng phần mềm độc hại rootkit để truy cập từ xa vào máy tính của bạn, thao túng và lấy cắp dữ liệu.

Khi rootkit bị giữ lại, hệ thống của bạn sẽ hoạt động như thể nó là một máy tính zombie và tin tặc có thể kiểm soát tuyệt đối thiết bị của bạn bằng cách sử dụng quyền truy cập từ xa . Phần này của định nghĩa rootkit là điều khiến chúng trở nên mạnh mẽ như vậy.

Tương tự như cách phần mềm độc hại không có bộ lọc sử dụng các chương trình hợp pháp mà không để lại dấu vết, các rookits cũng có thể có vẻ hợp pháp, vì hacker có quyền truy cập đặc quyền vào các tệp hệ thống và quy trình hệ thống. Rootkit khiến máy tính của bạn nói dối bạn và đôi khi, nói dối cả phần mềm chống vi-rút và bảo mật.

Rootkit làm gì?

Rootkit cho phép mã độc ẩn trong thiết bị của bạn. Sau khi tấn công rootkit xảy ra, nó sẽ cấp quyền truy cập quản trị từ xa vào hệ điều hành của bạn trong khi tránh bị phát hiện.

Rootkit sửa đổi những gì? Vì mục đích của rootkit là giành được quyền truy cập đặc quyền, cấp quản trị vào hệ thống máy tính của bạn, rootkit có thể sửa đổi bất kỳ điều gì mà quản trị viên có thể . Dưới đây là danh sách ngắn về những gì rootkit có thể làm hoặc sửa đổi.

-

Che giấu phần mềm độc hại: Rootkit ẩn các loại phần mềm độc hại khác trong thiết bị của bạn và khiến việc loại bỏ chúng trở nên khó khăn hơn.

Che giấu phần mềm độc hại: Rootkit ẩn các loại phần mềm độc hại khác trong thiết bị của bạn và khiến việc loại bỏ chúng trở nên khó khăn hơn. -

Nhận quyền truy cập từ xa: Rootkit cung cấp quyền truy cập từ xa vào hệ điều hành của bạn trong khi tránh bị phát hiện. Việc cài đặt rootkit ngày càng có liên quan đến các trò gian lận truy cập từ xa.

Nhận quyền truy cập từ xa: Rootkit cung cấp quyền truy cập từ xa vào hệ điều hành của bạn trong khi tránh bị phát hiện. Việc cài đặt rootkit ngày càng có liên quan đến các trò gian lận truy cập từ xa. -

Giả mạo hoặc hủy kích hoạt các chương trình bảo mật: Một số rootkit có thể tự che giấu chúng khỏi các chương trình bảo mật của máy tính của bạn hoặc tắt chúng hoàn toàn - khiến việc phát hiện và xóa phần mềm độc hại trở nên khó khăn.

Giả mạo hoặc hủy kích hoạt các chương trình bảo mật: Một số rootkit có thể tự che giấu chúng khỏi các chương trình bảo mật của máy tính của bạn hoặc tắt chúng hoàn toàn - khiến việc phát hiện và xóa phần mềm độc hại trở nên khó khăn. -

Đánh cắp dữ liệu: Hầu hết thời gian, tội phạm mạng sử dụng rootkit để đánh cắp dữ liệu. Một số tin tặc nhắm mục tiêu vào các cá nhân và nắm bắt dữ liệu cá nhân để đánh cắp hoặc gian lận danh tính. Những người khác theo đuổi các mục tiêu của công ty để theo đuổi tội gián điệp hoặc tội phạm tài chính.

Đánh cắp dữ liệu: Hầu hết thời gian, tội phạm mạng sử dụng rootkit để đánh cắp dữ liệu. Một số tin tặc nhắm mục tiêu vào các cá nhân và nắm bắt dữ liệu cá nhân để đánh cắp hoặc gian lận danh tính. Những người khác theo đuổi các mục tiêu của công ty để theo đuổi tội gián điệp hoặc tội phạm tài chính. -

Tạo “cửa sau” vĩnh viễn: Một số rootkit có thể tạo một cửa hậu bảo mật không gian mạng vào hệ thống của bạn, cửa hậu này vẫn mở để tin tặc có thể quay lại sau.

Tạo “cửa sau” vĩnh viễn: Một số rootkit có thể tạo một cửa hậu bảo mật không gian mạng vào hệ thống của bạn, cửa hậu này vẫn mở để tin tặc có thể quay lại sau. -

Nghe lén bạn: Rootkit có thể được sử dụng làm công cụ giám sát, cho phép tin tặc nghe trộm bạn.

Nghe lén bạn: Rootkit có thể được sử dụng làm công cụ giám sát, cho phép tin tặc nghe trộm bạn. -

Xâm phạm quyền riêng tư của bạn: Với rootkit, tin tặc có thể chặn lưu lượng truy cập internet của bạn, theo dõi các lần gõ phím của bạn và thậm chí đọc email của bạn.

Xâm phạm quyền riêng tư của bạn: Với rootkit, tin tặc có thể chặn lưu lượng truy cập internet của bạn, theo dõi các lần gõ phím của bạn và thậm chí đọc email của bạn.

Cách xóa rootkit

Gỡ bỏ rootkit không hề đơn giản. Bởi vì rootkit có thể chôn sâu trong hệ điều hành của bạn , thật khó để nói rằng họ thậm chí còn ở đó. Nhưng một khi bạn biết mình có, việc chữa khỏi máy tính zombie của bạn khỏi sự lây nhiễm rootkit của nó là rất quan trọng.

Bước 1:Chạy phần mềm gỡ bỏ rootkit

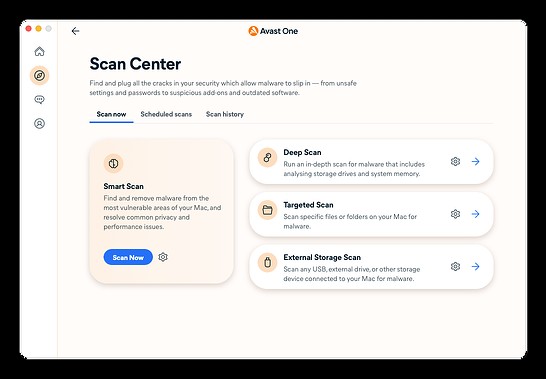

Không dựa vào Windows Defender hoặc phần mềm bảo mật có sẵn khác, vì hầu hết các rootkit đều có thể phá vỡ các biện pháp bảo vệ cơ bản. Để được bảo vệ hoàn toàn, hãy sử dụng phần mềm chuyên dụng như Avast One. Avast kết hợp mạng phát hiện mối đe dọa lớn nhất thế giới và tính năng bảo vệ phần mềm độc hại bằng máy học vào một công cụ nhẹ, duy nhất có thể phát hiện và xóa rootkit, đồng thời bảo vệ chống lại tất cả các loại mối đe dọa trực tuyến trong tương lai.

Avast One cung cấp nhiều cách quét để đảm bảo rootkit và các loại phần mềm độc hại khác không có trong máy tính của bạn .

Avast One cung cấp nhiều cách quét để đảm bảo rootkit và các loại phần mềm độc hại khác không có trong máy tính của bạn .

Avast One biết cách loại bỏ vi rút rootkit và ngăn chúng quay trở lại. Vì vậy, trước khi tin tặc có thể đánh cắp dữ liệu của bạn hoặc có được quyền truy cập đặc quyền vào máy tính của bạn, hãy để Avast quét và xóa phần mềm độc hại.

Bước 2:Thực hiện quét thời gian khởi động

Phần mềm độc hại hiện đại sử dụng các kỹ thuật tinh vi để tránh bị phát hiện bởi các sản phẩm chống vi-rút. Sau khi hệ điều hành đang chạy, rootkit có trên thiết bị có thể hoạt động tốt hơn các quá trình quét chống vi-rút tự động .

Nếu chương trình chống vi-rút yêu cầu hệ điều hành mở một tệp phần mềm độc hại cụ thể, rootkit có thể thay đổi luồng thông tin và thay vào đó mở một tệp vô hại. Họ cũng có thể thay đổi mã liệt kê của tệp phần mềm độc hại - được sử dụng để lưu trữ và chia sẻ thông tin về phần mềm độc hại - điều này sẽ ngăn không cho nó được đưa vào quá trình quét.

Đó là lý do tại sao quét thời gian khởi động, như quét trong Avast One, rất tiện dụng. Quét thời gian khởi động chạy trong quá trình khởi động máy tính của bạn thủ tục và bắt rootkit trước khi chúng có thể hoạt động. Lợi ích của quá trình quét thời gian khởi động là thông thường rootkit sẽ vẫn ở trạng thái không hoạt động và không thể tự che giấu trong hệ thống của bạn.

Bước 3:Xóa thiết bị và cài đặt lại hệ điều hành

Nếu phần mềm chống vi-rút và quá trình quét trong thời gian khởi động không xóa được rootkit, hãy thử sao lưu dữ liệu của bạn, xóa thiết bị của bạn và thực hiện cài đặt sạch. Đây đôi khi là biện pháp khắc phục duy nhất khi rootkit đang hoạt động ở cấp khởi động, chương trình cơ sở hoặc trình siêu giám sát.

Để bắt đầu, bạn cần biết cách định dạng ổ cứng và sao chép ổ cứng để sao lưu các tệp quan trọng của mình. Bạn có thể cần phải xóa ổ C:nhưng bạn vẫn có thể giữ hầu hết dữ liệu của mình. Đây là biện pháp cuối cùng để xóa rootkit.

Tránh rootkit ngay từ đầu

Cách tốt nhất để loại bỏ vi-rút rootkit là tránh phải xóa một vi-rút nào đó. Có những hành động bạn có thể thực hiện ngay bây giờ để tránh câu hỏi đáng sợ về cách gỡ bỏ rootkit. Thực hành các thói quen bảo mật trực tuyến thông minh và bạn sẽ tiến gần hơn đến việc không sử dụng rootkit nữa.

-

Cảnh giác với các tệp không xác định: Ngay cả các tệp được gửi cho bạn từ các địa chỉ liên hệ đáng tin cậy cũng cần được xem xét chặt chẽ trước khi mở. Không bao giờ mở tệp đính kèm từ những người gửi không xác định - chúng có thể là các cuộc tấn công lừa đảo. Và thêm một lớp bảo mật bổ sung chống lại lừa đảo trực tuyến và các mối đe dọa trực tuyến khác bằng cách sử dụng một trình duyệt an toàn chuyên dụng.

-

Nhận phần mềm từ các nguồn có uy tín: Lý tưởng nhất là trực tiếp từ nhà sản xuất hoặc từ App Store hoặc Google Play Store. Kiểm tra kỹ các điều khoản và điều kiện để đảm bảo không có ai cố chuyển bộ rootkit vào thiết bị của bạn.

-

Cài đặt các bản cập nhật hệ thống càng sớm càng tốt: Các bản cập nhật này thường vá các lỗ hổng được phát hiện gần đây mà tin tặc có thể khai thác để truy cập thiết bị của bạn.

Cách xác định và tìm rootkit

Khi rootkit thực hiện đúng công việc của nó, bạn sẽ không nhận thấy nó. Cách tốt nhất để tìm và phát hiện rootkit là sử dụng công cụ quét và xóa rootkit như Avast One Công cụ quét rootkit miễn phí này không chỉ tìm và xóa rootkit được cài đặt trên thiết bị của bạn mà còn ngăn không cho chúng được cài đặt trong tương lai.

Đối với đám đông tự làm, chúng tôi có các mẹo thay thế về cách tìm rootkit. Nó sẽ không dễ dàng như việc chọn phần mềm chống vi-rút miễn phí tốt nhất - và ngay cả khi bạn tự tìm thấy bộ rootkit, bạn có thể không gỡ bỏ nó - nhưng chúng tôi sẵn sàng trợ giúp.

Dấu hiệu của cuộc tấn công rootkit

Các dấu hiệu cảnh báo sau có thể cho thấy sự hiện diện của bộ rootkit trên thiết bị của bạn:

-

Hệ thống của bạn đang hoạt động không bình thường: Rootkit cho phép tin tặc thao túng hệ điều hành máy tính của bạn. Nếu máy tính của bạn hoạt động lạ, đó có thể là tác phẩm của tin tặc thông qua bộ rootkit.

-

Thay đổi cài đặt: Nói chung, máy tính của bạn không nên làm mọi thứ mà không được chỉ bảo - và lý tưởng nhất, người thực hiện việc chỉ bảo là bạn. Quyền truy cập từ xa hỗ trợ rootkit có thể cho phép người khác can thiệp vào cài đặt và cấu hình của bạn. Nếu điều gì đó có vẻ khác, có thể có lý do để lo lắng.

-

Các trang web / hoạt động mạng không liên tục: Nếu kết nối internet của bạn đột nhiên phát triển nhanh hơn bình thường, nó có thể không phải là một trục trặc dịch vụ. Nếu tin tặc đang sử dụng bộ rootkit để gửi hoặc nhận nhiều lưu lượng truy cập từ máy tính của bạn, nó có thể làm hỏng kết nối internet của bạn.

Cách tìm rootkit

Nếu bạn nghi ngờ máy tính của mình đã bị nhiễm virus, các kỹ thuật sau có thể giúp bạn tìm thấy rootkit:

-

Quét chữ ký: Máy tính làm những việc với các con số. Chữ ký của một phần mềm là tập hợp các số được dùng làm đại diện của nó trong máy tính. Bạn có thể quét máy tính của mình dựa trên cơ sở dữ liệu gồm các chữ ký rootkit đã biết và xem liệu có bất kỳ chữ ký nào trong số chúng xuất hiện hay không.

-

Phân tích kết xuất bộ nhớ: Khi máy tính Windows của bạn gặp sự cố, nó cũng tạo ra một tệp được gọi là kết xuất bộ nhớ , hoặc đổ vỡ. Một kỹ thuật viên lành nghề có thể kiểm tra tệp này để xác định nguồn gốc của sự cố và xem liệu đó có phải là do bộ rootkit hay không.

-

Tìm kiếm bộ nhớ hệ thống: Tìm kiếm trong bộ nhớ hệ thống của máy tính của bạn để xem có điều gì không ổn không. Trong quá trình tìm kiếm, hãy kiểm tra tất cả các điểm xâm nhập (truy cập) để tìm dấu hiệu của các quy trình được gọi và theo dõi tất cả các lệnh gọi thư viện đã nhập từ các DLL (Thư viện liên kết động). Một số có thể được nối hoặc được chuyển hướng đến các chức năng khác.

Làm cách nào để cài đặt rootkit?

Không giống như sâu máy tính và vi rút - nhưng tương tự như phần mềm độc hại Trojan - nhiễm trùng rootkit cần trợ giúp để cài đặt trên máy tính của bạn.

Tin tặc gói bộ rootkit của họ với hai chương trình đối tác - một ống nhỏ giọt và trình tải - hoạt động cùng nhau để cài đặt rootkit. Cùng với nhau, ba phần mềm độc hại tạo ra một mối đe dọa hỗn hợp . Chúng ta hãy xem xét kỹ hơn các công cụ mà rootkit sử dụng để cài đặt:

-

Ống nhỏ giọt: Ống nhỏ giọt nhập bộ rootkit vào máy tính của nạn nhân. Ống nhỏ giọt là giai đoạn đầu tiên của quá trình cài đặt. Khi nạn nhân kích hoạt ống nhỏ giọt, lần lượt ống nhỏ giọt sẽ kích hoạt bộ nạp.

-

Bộ tải: Khi ống nhỏ giọt thực thi, trình nạp bắt đầu hoạt động, cài đặt rootkit vào hệ thống đích. Bộ tải thường làm điều này bằng cách kích hoạt tràn bộ đệm . Đây là một cách khai thác bảo mật phổ biến cho phép tin tặc đưa mã của họ vào các khu vực không thể truy cập được trong bộ nhớ của máy tính.

Rootkit đi kèm với “ống nhỏ giọt” và “trình tải” hoạt động cùng nhau để thực hiện một cuộc tấn công .

Rootkit đi kèm với “ống nhỏ giọt” và “trình tải” hoạt động cùng nhau để thực hiện một cuộc tấn công .

Thách thức của tội phạm mạng là xử lý gói mối đe dọa hỗn hợp. Dưới đây là một số cách mà tin tặc có thể thực hiện để cài đặt bộ rootkit trên máy tính của bạn:

-

Đánh cắp các chương trình nhắn tin: Một mối đe dọa hỗn hợp có thể chiếm quyền điều khiển các ứng dụng nhắn tin tức thời để tự lan truyền đến các địa chỉ liên hệ của nạn nhân. Khi người nhận nhấp vào liên kết độc hại trong thư, máy tính của họ cũng bị nhiễm. Loại tấn công kỹ thuật xã hội này là một phương pháp hiệu quả cao để phát tán rootkit.

-

Cõng trên phần mềm đáng tin cậy: Tin tặc có thể chèn bộ rootkit máy tính vào các chương trình và ứng dụng đáng tin cậy, sau đó tải các ứng dụng bị nhiễm độc đó lên các cổng tải xuống khác nhau. Khi bạn cài đặt ứng dụng bị nhiễm, bạn cũng vô tình cài đặt rootkit.

-

Sử dụng phần mềm độc hại khác: Virus và Trojan có thể được sử dụng như những kẻ phát tán rootkit, vì cả hai đều có hiệu quả cao trong việc xâm nhập vào máy tính của bạn. Khi bạn thực thi chương trình có chứa vi-rút hoặc thực thi Trojan, rootkit đã được cài đặt trên thiết bị của bạn.

-

Ẩn trong tệp nội dung phong phú: Với sự ra đời của các tệp nội dung phong phú như PDF, tin tặc không còn cần phải ẩn phần mềm độc hại trong các trang web hoặc chương trình chuyên dụng. Thay vào đó, họ có thể nhúng rootkit vào các tệp nội dung phong phú đơn giản này. Khi bạn mở tệp bị nhiễm bẩn, bộ nhỏ giọt rootkit sẽ tự động thực thi.

Các loại rootkit

Các chuyên gia bảo mật chia rootkit thành sáu loại, dựa trên vị trí và mức độ chúng lây nhiễm vào máy của bạn.

Rootkit ở chế độ người dùng

Rootkit ở chế độ người dùng lây nhiễm tài khoản quản trị hệ điều hành của bạn , đạt được các đặc quyền cấp cao nhất cần thiết để thay đổi giao thức bảo mật của máy tính của bạn đồng thời che giấu bản thân và bất kỳ phần mềm độc hại nào khác mà chúng sử dụng.

Các rootkit này tự động khởi chạy khi máy tính của bạn khởi động, vì vậy, khởi động lại đơn giản là không đủ để làm sạch sự xâm nhập. Các chương trình quét và loại bỏ phần mềm độc hại như Avast One có thể phát hiện rootkit ở chế độ người dùng, vì phần mềm phát hiện rootkit chạy ở cấp sâu hơn, được gọi là nhân.

rootkit ở chế độ hạt nhân

Để đối phó với các máy quét rootkit cấp nhân, tin tặc đã tạo ra các rootkit ở chế độ nhân. Chúng sống ở cùng cấp độ máy tính của bạn với hệ điều hành thực tế của nó và kết quả là làm tổn hại toàn bộ hệ điều hành.

Sau khi nó bị tấn công bằng rootkit chế độ hạt nhân, bạn không còn có thể tin tưởng bất cứ điều gì về máy tính của mình nữa - mọi thứ đều có khả năng bị ô nhiễm, bao gồm cả kết quả của bất kỳ lần quét chống rootkit nào. May mắn thay, rất khó để tạo bộ rootkit chế độ hạt nhân có thể hoạt động mà không gây ra sự cố hệ thống quá mức và các trục trặc khác làm lộ ra sự hiện diện của nó.

Bộ công cụ gốc kết hợp

Các bộ rootkit kết hợp đặt một số thành phần của chúng ở cấp độ người dùng và các thành phần khác trong nhân . Điều này cho phép rootkit kết hợp tận hưởng sự ổn định của rootkit ở chế độ người dùng với khả năng tàng hình nâng cao của những người anh em họ chứa nhân của chúng. Theo đó, rootkit lai giữa người dùng-nhân là một trong những loại phổ biến nhất với tội phạm mạng.

Rootkit phần mềm cơ sở

Firmware là một loại phần mềm cấp thấp điều khiển một phần phần cứng của máy tính. Một số rootkit có thể ẩn bên trong chương trình cơ sở khi bạn tắt máy tính của mình . Khi bạn bật lại, rootkit chương trình cơ sở có thể tự cài đặt lại và hoạt động trở lại.

Nếu máy quét rootkit tìm thấy và hủy kích hoạt rootkit phần sụn trong khi nó đang chạy, rootkit sẽ trả về ngay vào lần tiếp theo bạn bật máy của mình. Các rootkit phần mềm cơ sở nổi tiếng là khó xóa khỏi hệ thống máy tính.

Bộ khởi động

Khi bạn bật nguồn máy tính của mình, nó đề cập đến Master Boot Record (MBR) để biết hướng dẫn về cách tải hệ điều hành của nó. Bootkit, còn được gọi là rootkit của bộ nạp khởi động , là một biến thể rootkit ở chế độ nhân có thể lây nhiễm MBR của máy tính của bạn. Bất cứ khi nào máy tính của bạn tham khảo MBR của nó, bộ khởi động cũng sẽ tải.

Các chương trình chống phần mềm độc hại gặp khó khăn trong việc phát hiện các bộ khởi động, giống như chúng làm với tất cả các bộ root ở chế độ hạt nhân, vì các bộ khởi động hoàn toàn không nằm trong hệ điều hành. Rất may, bootkit đã trở nên lỗi thời , vì cả Windows 8 và Windows 10 đều chống lại chúng bằng tính năng Khởi động an toàn.

Rootkit ảo

Máy ảo là một mô phỏng dựa trên phần mềm của một máy tính riêng biệt được lưu trữ trên một máy tính vật lý. Máy ảo được sử dụng để chạy nhiều hệ điều hành trên một máy hoặc để kiểm tra các chương trình trong một môi trường cô lập.

Rootkit ảo hoặc rootkit dựa trên máy ảo (VMBR) tự tải bên dưới hệ điều hành gốc, sau đó đặt hệ điều hành đó vào máy ảo . Vì chúng chạy riêng biệt với hệ điều hành của máy tính nên chúng rất khó bị phát hiện.

Các ví dụ về Rootkit

Khi một bộ rootkit mới xuất hiện, nó ngay lập tức trở thành một trong những vấn đề cấp bách nhất trong an ninh mạng. Hãy cùng xem một số ví dụ rootkit nổi tiếng nhất trong lịch sử, một số ví dụ do tin tặc tạo ra và một số ví dụ khác được các tập đoàn lớn tạo ra và sử dụng một cách đáng ngạc nhiên.

Dòng thời gian của một số ví dụ nổi tiếng nhất về các cuộc tấn công rootkit.

Dòng thời gian của một số ví dụ nổi tiếng nhất về các cuộc tấn công rootkit.

-

Năm 1990: Lane Davis và Steven Dake tạo rootkit đầu tiên được biết đến at Sun Microsystems for the SunOS Unix OS.

-

1999: Greg Hoglund publishes an article describing his creation of a Trojan called NTRootkit , the first rootkit for Windows. It’s an example of a rootkit virus that works in kernel mode.

-

2003: The user-mode HackerDefender rootkit arrives for Windows 2000 and Windows XP. HackerDefender’s emergence sparked a game of cat-and-mouse between it and the anti-rootkit tool RootkitRevealer.

-

2004: A rootkit is used to tap over 100 mobile phones on the Vodafone Greece network, including the phone used by the country’s prime minister, in an attack that would become known as Greek Watergate .

-

2005: Sony BMG gets slammed with a massive scandal after distributing CDs that install rootkits as an anti-piracy tool — without securing consent from consumers in advance.

-

2008: The TDL-4 bootkit, then known as TDL-1 , fuels the infamous Alureon Trojan, which is used to create and sustain botnets.

-

2009: The proof-of-concept Machiavelli rootkit targets macOS (then called Mac OS X), demonstrating that Macs are vulnerable to malware like rootkits, too.

-

2010: The Stuxnet worm , allegedly co-developed by the US and Israel, used a rootkit to conceal its presence while targeting Iran’s nuclear program.

-

2012: A 20 MB modular malware known as Flame — comparatively massive since lots of malware is under 1 MB — wreaks havoc across infrastructure in the Middle East and North Africa.

-

2018: LoJax is the first rootkit that infects a computer’s UEFI, the firmware that controls the motherboard, letting LoJax survive an operating system reinstall.

-

2019: This recent rootkit attack comes from Scranos , a rootkit that steals passwords and payment details stored in your browser. And, notably, it turns your computer into a clickfarm to secretly generate video revenue and YouTube subscribers.

Protect your devices with anti-rootkit software

Trusted by over 400 million users around the world, Avast defends against all types of malware, including rootkits. When you install Avast One, you’re equipping yourself with one of the strongest rootkit scanners and removers available. You’ll get rootkit protection at its best — along with a suite of other security and privacy features — absolutely free.