Blog này giới thiệu bảo mật lớp truyền tải (TLS) và giải thích nó khác với lớp cổng bảo mật (SSL) như thế nào. Nó cũng bao gồm các hướng dẫn từng bước cần thiết để kích hoạt TLS trong Oracle® E-Business Suite® (EBS) R12.

TLS là gì?

TLS là phiên bản nâng cấp của SSL và cung cấp thông tin liên lạc an toàn giữa phòng khám và máy chủ. Vì TLS sử dụng thuật toán mật mã đối xứng để mã hóa dữ liệu, nên việc truyền dữ liệu an toàn và ổn định hơn so với việc truyền bằng cách sử dụng SSL.

Tại sao sử dụng TLS với EBS?

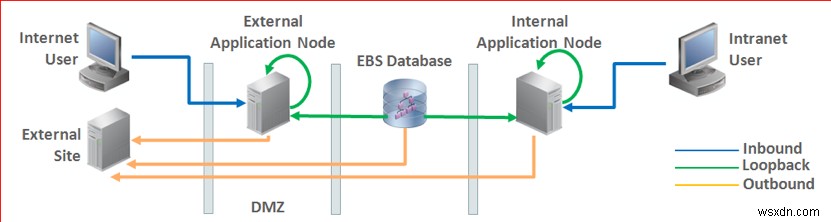

Như bạn có thể đã biết, EBS sử dụng các kết nối gửi đến, gửi đi, kết nối vòng lặp và chia sẻ thông tin quan trọng của doanh nghiệp với người dùng EBS. Do đó, có nhiều khả năng bị đánh cắp dữ liệu, giả mạo dữ liệu và giả mạo tin nhắn. Tuy nhiên, bằng cách kích hoạt TLS với EBS, bạn có thể tránh được tất cả những vấn đề này.

Hình ảnh sau minh họa luồng kết nối trong EBS:

Nguồn hình ảnh:Bật TLS trong Oracle E-Business Suite Release 12.1 (Doc ID 376700.1)

Triển khai TLS với EBS

Thực hiện các tác vụ sau để bật TLS với EBS:

- Nâng cấp Bộ công cụ phát triển Java (JDK®) và Trang chủ web.

- Áp dụng các bản vá bắt buộc.

- Định cấu hình OpenSSL®.

- Tạo .csr tệp.

- Nhận tệp .csr được chứng nhận từ tổ chức phát hành chứng chỉ (CA).

- Tải xuống và nhập chứng chỉ vào EBS.

- Thực hiện các thay đổi cấu hình.

- Chạy AutoConfig.

- Xác minh URL.

1. Nâng cấp JDK và Trang chủ Web

Nâng cấp lên JDK 7 trở lên và nâng cấp Web Home lên phiên bản 10.1.3.5.

2. Áp dụng các bản vá bắt buộc

Cài đặt các bản vá sau (hoặc bản vá được phát hành gần đây nhất):

- Oracle Opatch (6880880)

- Bản cập nhật bản vá quan trọng của Oracle (CPU)

- Máy chủ HTTP của Oracle (OHS) (27078378)

- Máy chủ thông báo và quản lý quy trình Oracle (OPMN) (27208670)

- EBS (22724663, 22922530 và 22974534)

3. Định cấu hình OpenSSL

Tạo tệp cấu hình OpenSSL bằng cách thực hiện các lệnh sau:

cd $INST_TOP/certs/Apache

mkdir WildcardCert

cd $INST_TOP/certs/Apache/WildcardCert

Tạo new.cnf sau tệp để sử dụng làm tệp phản hồi cho OpenSSL:

cat new.cnf

[req]

prompt = no

default_md = sha256

distinguished_name = dn

req_extensions = ext

[dn]

CN = *. corp.aspentech.com

O = Aspen Technology Inc

OU = IT

L = Bedford

ST = Masachett

C = US

[ext]

subjectAltName = DNS:*. corp.aspentech.com

4. Tạo tệp .csr

Sử dụng các bước sau để tạo .csr tệp:

-

Chạy lệnh sau để tạo tệp .csr:

$ openssl req -newkey rsa:2048 -nodes -keyout server.key -sha256 -out new.csr -config new.cnf Generating a 2048 bit RSA private key ......................................+++ ........................................................................................+++ writing new private key to 'server.key' -

Xác minh .csr trên https://www.sslshopper.com/csr-decoder.html

-

Nếu thông tin chính xác, hãy gửi .csr tới CA.

5. Nhận chứng chỉ từ CA

CA sẽ gửi cho bạn chứng chỉ máy chủ và các tệp chuỗi chứng chỉ.

6. Tải xuống và nhập tệp chứng chỉ

Sau khi nhận được chứng chỉ máy chủ và các tệp chuỗi chứng chỉ từ CA, hãy thực hiện các bước sau:

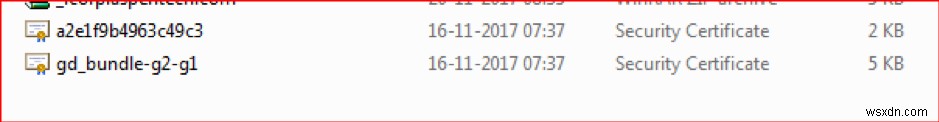

Tải xuống tệp

Tải tệp lưu trữ xuống máy tính của bạn, giải nén tệp lưu trữ vào thư mục mới và tạo ví. Bạn sẽ thấy hai tệp, như được hiển thị trong hình ảnh sau:

Tệp bắt đầu bằng a2e là tệp chính và là tệp bắt đầu bằng gd là tệp trung gian.

Mở tệp chính và lưu gốc (hoặc chính) chứng chỉ dưới dạng .crt tập tin. Tương tự, hãy mở tệp trung gian và lưu nó dưới dạng .crt tập tin. Tải tất cả các tệp lên máy chủ.

Tạo một thư mục Apache

Thực hiện các lệnh sau để tạo thư mục Apache®. Nếu một Apachedirectory đã tồn tại, trước tiên hãy sao lưu thư mục Apache cũ.

cd $INST_TOP/certs/

mkdir Apache

Tạo thư mục ví

Thực thi lệnh sau để tạo một thư mục ví trống trên ứng dụng:

orapki wallet create -wallet /u01/app/TATII1/inst/apps/TATII1_nchlatiebsa01/certs/Apache -pwd WalletPasswd123 -auto_login

Lệnh trước tạo ewallet.p12 và cwallet.sso các tệp bên trong thư mục thewallet ( / u01 / app / TATII1 / inst / apps / TATII1_nchlatiebsa01 / certs / Apache ).

Sao chép chứng chỉ

Chạy các lệnh sau để nhập chứng chỉ, theo trình tự:gốc, máy chủ, trung gian:

orapki wallet add -wallet /u01/app/TATII1/inst/apps/TATII1_nchlatiebsa01/certs/Apache -trusted_cert -cert "/home/appti1/ITK1054693/root.crt" -pwd WalletPasswd123

orapki wallet add -wallet /u01/app/TATII1/inst/apps/TATII1_nchlatiebsa01/certs/Apache -trusted_cert -cert "/home/appti1/ITK1054693/server.crt" -pwd WalletPasswd123

orapki wallet add -wallet /u01/app/TATII1/inst/apps/TATII1_nchlatiebsa01/certs/Apache -trusted_cert -cert "/home/appti1/ITK1054693/intermediate.crt " -pwd WalletPasswd123

Tạo b64InternetCertificate.txt

Thực hiện các bước sau để thêm nội dung của ca.crt tới b64InternetCertificate.txt :

-

Đi tới phiên bản 10.1.2 ORACLE_HOME / sysman / config / .

-

Thực hiện lệnh sau:

Cat root.crt >> b64InternetCertificate.txt

Sao chép ví vào OPMN

Thực hiện các bước sau để sao chép ví vào OPMN:

- Điều hướng đến $ INST_TOP / certs / opmn thư mục.

- Tạo một thư mục mới có tên BAK .

- Di chuyển ewallet.p12 và cwallet.sso từ $ INST_TOP / certs / Apache đến BAK .

- Sao chép ewallet.p12 và cwallet.sso từ BAK tới $ INST_TOP / certs / opmn .

Kết quả sẽ tương tự như ví dụ sau:

[appti1@nchlatiebsa01 opmn]$ pwd

/u01/app/TATII1/inst/apps/TATII1_nchlatiebsa01/certs/opmn

[appti1@nchlatiebsa01 opmn]$ ls -ltr

drwxrwxr-x 2 appti1 appti1 4096 Nov 17 05:34 BAK

-rw------- 1 appti1 appti1 3993 Nov 20 00:05 cwallet.sso

-rw------- 1 appti1 appti1 3965 Nov 20 00:05 ewallet.p12

[appti1@nchlatiebsa01 opmn]$

Cập nhật tệp cacerts

Thực hiện các bước sau để cập nhật JDK cacerts tệp:

-

Điều hướng đến $ OA_JRE_TOP / lib / security .

-

Sao lưu cacerts hiện có tệp.

-

Sao chép root.crt và server.crt vào thư mục này và đưa ra lệnh sau để đảm bảo rằng cacerts có quyền ghi:

$ chmod u+w cacerts -

Thực thi các lệnh sau để thêm Apache ca.crt của bạn và server.crt đến cacerts :

$ keytool -import -alias ApacheRootCA -file root.crt -trustcacerts -v -keystore cacerts $ keytool -import -alias ApacheServer -file server.crt -trustcacerts -v -keystore cacerts -

Khi được nhắc, hãy nhập mật khẩu kho khóa. Mật khẩu mặc định là

changeit.

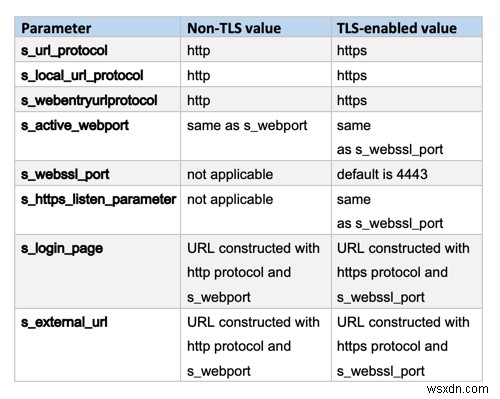

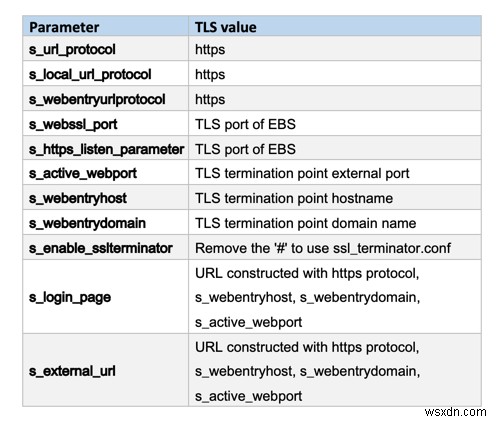

Cập nhật thông số

Thực hiện các thay đổi tham số liên quan đến TLS sau trong tệp XML:

Nếu bạn đang sử dụng TLS end-to-end, hãy thực hiện các thay đổi sau:

7. Thực hiện thay đổi cấu hình

Thực hiện các thay đổi sau đối với tệp:

(Nếu tệp không có trong thư mục tùy chỉnh, hãy tạo một phân cấp tùy chỉnh và sao chép tệp.)

Dành cho FND_TOP> /admin/template/custom/opmn_xml_1013.tmp:

Thay thế dòng này trong mẫu:

<ssl enabled="true" wallet-file="%s_web_ssl_directory%/opmn"/>

Với dòng thay thế sau:

<ssl enabled="true" openssl-certfile="%s_web_ssl_directory%/Apache/opmn.crt" openssl-keyfile="%s_web_ssl_directory%/Apache/server.key" openssl-password="dummy" openssl-lib="%s_weboh_oh%/lib" ssl-versions="TLSv1.0,TLSv1.1,TLSv1.2" ssl-ciphers="AES128-SHA,AES256-SHA"/>

Dành cho FND_TOP> /admin/template/custom/httpd_conf_1013.tmp:

Sửa đổi phần sau:

<IfDefine SSL>

LoadModule ossl_module libexec/mod_ossl.so

</IfDefine>

Những điều sau:

<IfDefine SSL>

#LoadModule ossl_module libexec/mod_ossl.so

LoadModule ssl_module libexec/mod_ssl.so

</IfDefine>

Dành cho FND_TOP> /admin/template/custom/ssl_conf_1013.tmp:

Nhận xét dòng sau trong mẫu:

#SSLWallet file:%s_web_ssl_directory%/Apache

Thêm các dòng sau vào mẫu:

SSLCertificateFile %s_web_ssl_directory%/Apache/server.crt

SSLCertificateKeyFile %s_web_ssl_directory%/Apache/server.key

SSLCertificateChainFile %s_web_ssl_directory%/Apache/intermediate.crt

Thay thế dòng sau:

SSLCipherSuite HIGH:MEDIUM:!aNULL:+SHA1:+MD5:+HIGH:+MEDIUM

Với dòng thay thế sau:

SSLCipherSuite HIGH:MEDIUM:!aNULL:!RC4:!3DES:!SEED:!IDEA:!CAMELLIA:+HIGH:+MEDIUM

Thay thế dòng sau:

SSLProtocol -all +TLSv1 +SSLv3

Với dòng thay thế sau:

SSLProtocol all -SSLv2 -SSLv3

Đối với các tệp sau:

-

/admin/template/custom/oc4j_properties_1013.tmp -

/admin/template/custom/oafm_oc4j_properties_1013.tmp -

/admin/template/custom/forms_oc4j_properties_1013.tmp

Sao chép các tệp gốc từ

Cập nhật các tệp tùy chỉnh này bằng cách thêm dòng sau:

https.protocols=TLSv1,TLSv1.1,TLSv1.2

8. Chạy AutoConfig

Chạy adautocfg.sh trong cấp ứng dụng $ ADMIN_SCRIPTS_HOME thư mục.

9. Thực hiện xác minh cuối cùng

Xác minh URL, sẽ giống như ví dụ sau:

SQL> select home_url from icx_parameters;

HOME_URL

--------------------------------------------------------------------------------

https://ebstest1.corp.aspentech.com:4443/OA_HTML/AppsLogin

Kết luận

Nếu bạn dự định sử dụng EBS và truyền dữ liệu quan trọng, bạn phải bật TLS với EBS để cung cấp một cách an toàn cho giao tiếp dựa trên internet diễn ra giữa máy chủ và máy khách. Điều này đảm bảo rằng không ai giả mạo hoặc tấn công các thông tin liên lạc về cơ sở dữ liệu.

Sử dụng tab Phản hồi để đưa ra bất kỳ nhận xét hoặc đặt câu hỏi nào.

Tìm hiểu thêm về các dịch vụ cơ sở dữ liệu của chúng tôi.

Chúng tôi là chuyên gia về các sản phẩm Oracle, vì vậy hãy để Rackspace giúp bạn tối đa hóa khoản đầu tư vào Oracle của mình.