“Một email lừa đảo đơn lẻ chứa phần mềm độc hại đã được thay đổi một chút có thể vượt qua các giải pháp bảo mật doanh nghiệp trị giá hàng triệu đô la nếu kẻ thù lừa một nhân viên thờ ơ với vệ sinh mạng để mở tệp đính kèm hoặc nhấp vào liên kết độc hại và do đó làm tổn hại toàn bộ mạng.”

James Scott, Thành viên cao cấp, Viện Công nghệ cơ sở hạ tầng quan trọng

Tuần trước, một Ransomware có tên Defray nhắm mục tiêu vào một nhóm các tổ chức ưu tú được chọn yêu cầu 5.000 đô la khi bị lây nhiễm. Nó là một Trojan mã hóa tệp được viết bằng C++ sử dụng thuật toán mã hóa nâng cao.

Tên Defray được đặt theo tên của máy chủ chỉ huy và kiểm soát trong cuộc tấn công lần theo dấu vết đầu tiên:‘defrayable-listings’.

Nó còn được biết đến với tên gọi khác là Glushkov Ransomware. Tên này có thể được sử dụng làm tham chiếu đến các tài khoản email 'admin@wsxdn.com', 'glushkov®tutanota.de' và 'admin@wsxdn.com' được sử dụng để phát tán mối đe dọa và được sử dụng để liên hệ với tin tặc.

Nó đã phát tán hai cuộc tấn công nhỏ và có chọn lọc và được công nhận là mối đe dọa lớn đối với tiền điện tử. mối đe dọa đang được ví như các chủng Petya và WannaCry.

Theo báo cáo, mối đe dọa đang nhắm mục tiêu chủ yếu là bệnh viện và mạng của cơ sở giáo dục và mã hóa dữ liệu.

Các cuộc tấn công đầu tiên nhằm vào tổ chức giáo dục và chăm sóc sức khỏe, trong khi các tổ chức sản xuất và công nghệ khác nhắm mục tiêu.

Nó lan truyền như thế nào?

Img src: kẻ phá bĩnh

Trình cài đặt được sử dụng để phát tán phần mềm độc hại đang sử dụng tài liệu Word có chứa một video clip thực thi được nhúng (đối tượng vỏ trình đóng gói O LE).

Khi người nhận cố gắng phát video nhúng, là hình ảnh, Defray Ransomware sẽ được cài đặt và kích hoạt. Sau khi cài đặt, nó bắt đầu mã hóa dữ liệu và sau đó hiển thị ghi chú đòi tiền chuộc, tuyên bố rằng để lấy lại quyền truy cập, bạn phải trả tiền chuộc.

Email lừa đảo và email lừa đảo có mục tiêu được sử dụng để thu hút nhân viên văn phòng và sau đó họ buộc phải đọc tài liệu bị nhiễm. Email được gửi đến các cá nhân hoặc nhóm và nó bao gồm các thông điệp được thiết kế đặc biệt để thu hút các mục tiêu.

Lần đầu tiên chiến dịch diễn ra vào ngày 15 tháng 8 nhắm mục tiêu đến các chuyên gia công nghệ và sản xuất. Tiếp tục vào ngày 22 tháng 8, một chiến dịch khác đã được khởi động và các thư giả mạo đã được gửi đến các tổ chức giáo dục và chăm sóc sức khỏe. Email này chứa báo cáo của bệnh nhân từ một người được cho là Giám đốc Công nghệ và Quản lý Thông tin tại một bệnh viện.

Img src: Bằng chứng

Những email không có thật này đưa ra lời mời mở cho phần mềm độc hại và nó được cài đặt trên máy. Nó giống như chào đón Ma cà rồng vào nhà của bạn và sau đó cho phép anh ta lấy máu của bạn.

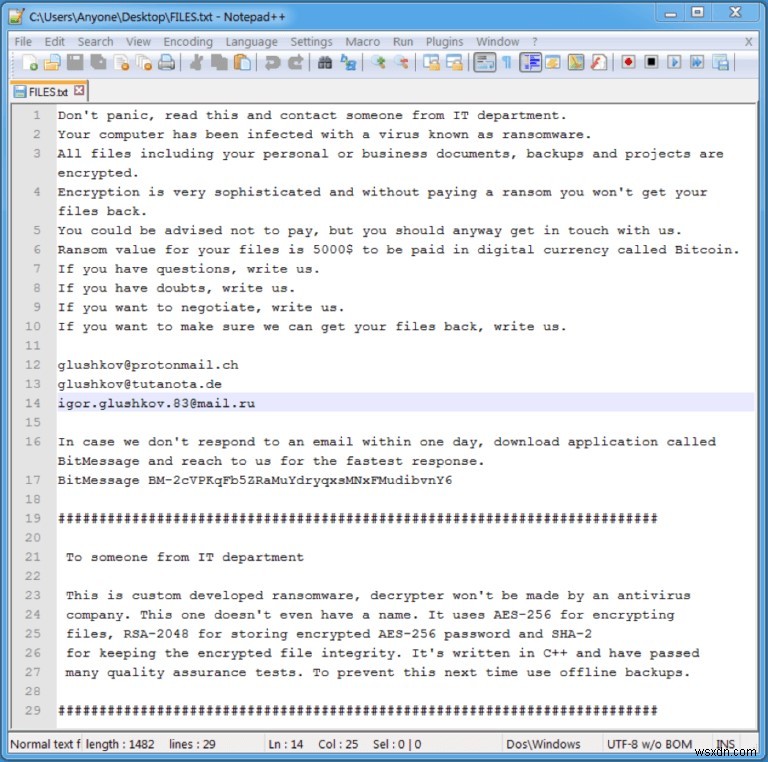

Sau tất cả những điều này, một thông báo đòi tiền chuộc xuất hiện trên màn hình của bạn, nạn nhân được yêu cầu trả 5.000 đô la dưới dạng Bitcoin.

Có thể tìm thấy ghi chú đòi tiền chuộc trong hai tệp có tên ‘Files.TXT’ và ‘HELP.TXXR’ và nó kết luận:

“Đây là phần mềm tống tiền được phát triển tùy chỉnh, bộ giải mã sẽ không được thực hiện bởi một công ty chống vi-rút. Cái này thậm chí không có tên. Nó sử dụng AES-256 để mã hóa tệp, RSA-2048 để lưu trữ mật khẩu AES-256 được mã hóa và SHA-2 để giữ tính toàn vẹn của tệp được mã hóa. Nó được viết bằng C++ và đã vượt qua nhiều bài kiểm tra đảm bảo chất lượng. Để ngăn chặn điều này vào lần tới, hãy sử dụng sao lưu ngoại tuyến.”

Nguồn: dây ba

Chống lại các tệp mã hóa Ransomware bằng các phần mở rộng sau:

.001, .3ds, .7zip, .MDF, .NRG, .PBF, .SQLITE, .SQLITE2, .SQLITE3, .SQLITEDB, .SVG, .UIF, .WMF, .abr, .accdb, .afi , .arw, .asm, .bkf, .c4d, .cab, .cbm, .cbu, .class, .cls, .cpp, .cr2, .crw, .csh, .csv, .dat, .dbx, . dcr, .dgn, .djvu, .dng, .doc, .docm, .docx, .dwfx, .dwg, .dxf, .exe, .fla, .fpx, .gdb, .gho, .ghs, .hdd, .html, .iso, .iv2i, .java, .key, .lcf, .lnk, .matlab, .max, .mdb, .mdi, .mrbak, .mrimg, .mrw, .nef, .odg, .ofx , .orf, .ova, .ovf, .pbd, .pcd, .pdf, .php, .pps, .ppsx, .ppt, .pptx, .pqi, .prn, .psb, .psd, .pst, . ptx, .pvm, .pzl, .qfx, .qif, .r00, .raf, .rar, .raw, .reg, .rw2, .s3db, .skp, .spf, .spi, .sql, .sqlite- tạp chí, .stl, .sup, .swift, .tib, .txf, .u3d, .v2i, .vcd, .vcf, .vdi, .vhd, .vmdk, .vmem, .vmwarevm, .vmx, .vsdx, .wallet, .win, .xls, .xlsm, .xlsx, .zip.

Nguồn: phần mềm bí ẩn

Tất cả các cuộc tấn công ransomware này là một báo động để luôn được bảo vệ và cảnh giác. Chúng ta nên tránh mở các email nhận được từ các nguồn ẩn danh và những email mà chúng ta không chắc chắn. Chúng ta không nên mở tất cả các tệp đính kèm mà chúng ta nhận được trong e-mail. Ngoài ra, từ quan điểm bảo mật, nên cài đặt chương trình chống vi-rút cập nhật trên máy của bạn.