Mã ransomware đáng sợ đã trở lại với hai biến thể mới là ‘Diablo’ và ‘Lukitus’.

Các nhà nghiên cứu bảo mật gần đây đã phát hiện ra hai chủng Locky Ransomware mới là Diablo và Lukitus. Giống như các loại phần mềm tống tiền khóa mã hóa khác, chúng cũng được thiết kế để mã hóa các tệp trên PC và yêu cầu một khoản tiền chuộc để đổi lấy khóa giải mã. Các biến thể mới này đã được các nhà nghiên cứu báo cáo vào ngày 16 tháng 8 2017.

“Ransomware thiên về thao túng các lỗ hổng trong tâm lý con người hơn là sự phức tạp về công nghệ của kẻ thù”.

? James Scott

Locky là một trong những dạng ransomware chính đã trở nên thành công trên toàn cầu. Lần đầu tiên nó xuất hiện vào năm 2016 và đến cuối năm thì nó biến mất. Nhưng nếu bạn nghĩ rằng nó không còn là mối đe dọa nữa thì bạn đã nhầm. Sau khi trời tối, Locky trở lại với mạng botnet Necurs, một trong những mạng botnet lớn nhất được sử dụng để tấn công.

Từ ngày 9 tháng 8 trở đi Locky đã xuất hiện trở lại bằng cách sử dụng phần mở rộng tệp mới “.diablo6” để mã hóa các tệp có ghi chú cứu hộ:“diablo-.htm”. Diablo gọi lại một máy chủ điều khiển và chỉ huy khác. Cùng với nó, có một biến thể mới khác bổ sung phần mở rộng ‘.Lukitus’ vào các tệp được mã hóa.

Thật thú vị, Lukitus có nghĩa là khóa trong tiếng Phần Lan.

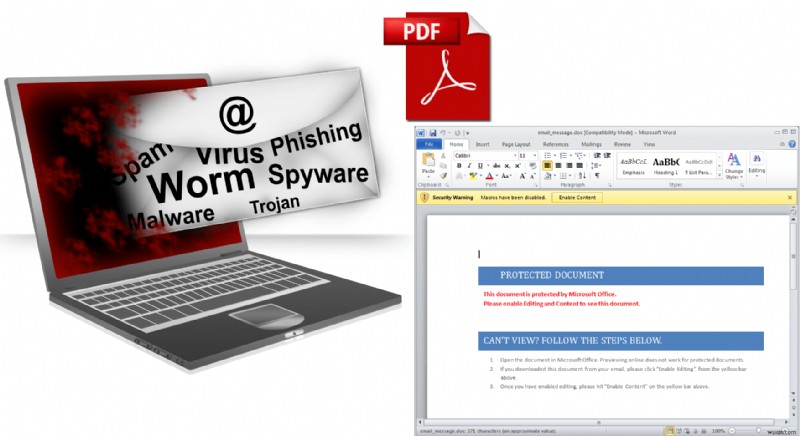

Chiến dịch mới gửi email spam dưới dạng tệp đính kèm PDF với tệp .DOCM được nhúng. Nếu người dùng tải xuống tệp đính kèm và bật macro theo yêu cầu, thì họ sẽ mất quyền truy cập vào các tệp trên máy tính của mình.

Sau khi tất cả dữ liệu được mã hóa, nó sẽ yêu cầu một khoản tiền chuộc nếu chủ sở hữu muốn nhận khóa riêng để giải mã dữ liệu. Locky ít phổ biến hơn nhưng nó vẫn là một mối đe dọa nghiêm trọng do khả năng mã hóa mạnh mẽ của nó.

Chiến dịch này giúp mở mang tầm mắt cho tất cả chúng ta, những người cho rằng Locky đã biến mất chỉ vì nó không hoạt động trong một thời gian cụ thể. Đây không phải là lần đầu tiên Locky xuất hiện trở lại, nó vẫn còn là một bí ẩn trong một thời gian và sau đó xuất hiện với những lần lây nhiễm mới.

Sự xuất hiện trở lại đột ngột của Locky có thể liên quan đến các công cụ giải mã phần mềm tống tiền Jaff được cung cấp vào tháng 6. Jaff xuất hiện vào tháng 5 và được phát tán bởi cùng một mạng botnet Necrus được sử dụng để phân phối Locky.

Điều này chứng tỏ rằng phần mềm tống tiền sẽ không sớm rời bỏ chúng ta, vì vậy chúng ta cần tiếp tục phát triển các chiến lược và kỹ thuật mới để chống lại chúng.

Các biến thể bị khóa, gọi lại máy chủ chỉ huy và kiểm soát khác (C2) và sử dụng id đơn vị liên kết:AffilID3 và AffilID5